La principal noticia la semana pasada fue una vulnerabilidad en la biblioteca criptográfica de Windows relacionada con la verificación incorrecta de los certificados digitales. El problema fue cerrado por un parche acumulativo lanzado el martes 14 de enero. Según Microsoft, no hubo ataques reales antes de la divulgación de información. La vulnerabilidad parece ser la primera vez en la historia descubierta por la Agencia de Seguridad Nacional de EE. UU. Más precisamente, la NSA probablemente se dedica a la búsqueda de vulnerabilidades y (posiblemente) explotarlas de forma regular, pero la información se transmite al proveedor en nombre de la NSA por primera vez.

La vulnerabilidad afecta a las últimas versiones de Windows 10 y Windows Server 2016/2019. En la escala CVSSv3, está clasificada en 8.1 puntos, bastante en serio, pero ha habido peores eventos. Para un sistema sin parches, abre la posibilidad de un ataque MiTM altamente creíble. Es decir, puede dirigir al usuario a un sitio web falso para que el navegador ni siquiera jure ante la ausencia o incorrección del certificado. Del mismo modo, el software con un certificado falso se identificará como legítimo. Esto no es tan peligroso como las vulnerabilidades descubiertas previamente en los servicios de acceso remoto, pero es lo suficientemente malo como para una colaboración inusual entre la NSA y Microsoft.

Fuentes primarias:

NoticiasBoletín de Microsoft

Detalles de la

publicación del blog de Microsoft

Agencia

Asesora de Seguridad Nacional

Prueba de concepto:

uno ,

dos ,

tresUn artículo de Brian Krebs, quien fue el primero en informar la vulnerabilidad y el próximo parche.

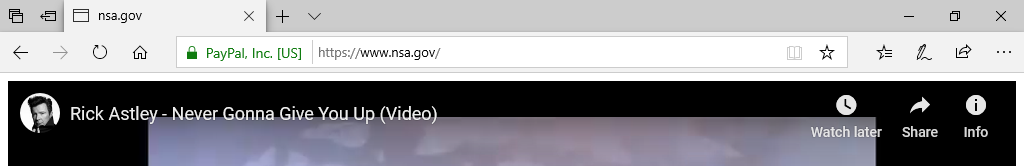

Fotos graciosas (

desde aquí ):

De las capturas de pantalla queda claro cuál es el problema. Debido a un error en la biblioteca Crypt32.dll, Windows omite un paso importante al verificar claves criptográficas utilizando curvas elípticas. En consecuencia, es posible crear su propio certificado, que el sistema operativo considera correcto. Kudelski Security ha creado un

sitio para verificar vulnerabilidades. La página está firmada con un certificado falso de Github, y después de instalar el parche, el navegador debe jurar que el dominio y el certificado no coinciden. En un sistema sin parches, el certificado se reconoce como válido y se muestra el contenido de la página:

Los primeros informes de la vulnerabilidad afirmaron que se aplica a todas las versiones de Windows durante casi los últimos 20 años, pero esto no es así. Solo se admiten un par de las últimas versiones de Windows 10 y las últimas versiones de Windows Server. Windows 7 no tuvo que ser parcheado. Y sería interesante, ya que el soporte para este sistema operativo terminó este mes.

El alcance de la vulnerabilidad también está limitado por las características de la interacción del software con la biblioteca criptográfica de Windows. En todos los casos, puede falsificar una firma digital de software de terceros. No es posible falsificar las actualizaciones del sistema de Windows: utilizan un algoritmo de cifrado diferente. Es posible falsificar certificados para sitios web en Internet Explorer, navegadores Microsoft Edge y en cualquier otro navegador basado en el motor Chromium. Firefox no se ve afectado, ya que utiliza su propio sistema de validación de certificados.

En algunos casos, el software antivirus considera la presencia de un certificado que prueba la inocuidad del programa, por lo que la vulnerabilidad teóricamente podría facilitar la infección de una computadora con malware. Sin embargo, según Kaspersky Lab, ese número no funcionará con sus productos. En general, podemos decir que funcionó: los sistemas no parcheados tienen un riesgo bastante serio, pero para esto necesitamos crear las condiciones para un ataque exitoso de MiTM. Mucho más peligroso puede ser un

error en Internet Explorer, que ya se usa en ataques reales y para el que aún no hay parche.

Que mas paso

Junto con el error de cifrado, se

cerró otra vulnerabilidad grave en los Servicios de escritorio remoto, que en teoría podría usarse para ejecutar código arbitrario.

Ha aparecido un

exploit para vulnerabilidad crítica en los enrutadores Cisco. La vulnerabilidad,

cerrada el 3 de enero , se puede utilizar para obtener el control total sobre un dispositivo de red.

Las siguientes

vulnerabilidades críticas

se encontraron en complementos para Wordpress (InfiniteWP Client y WP Time Capsule). Aproximadamente 300 mil sitios se ven afectados, los errores le permiten obtener derechos de administrador sin ingresar una contraseña.

En dos años, Google

dejará de admitir cookies de sitios de terceros; ahora esta es la forma principal de rastrear el comportamiento del usuario con fines publicitarios.

La semana pasada, Apple nuevamente se

negó a desbloquear el teléfono del terrorista a pedido del FBI. La última vez (

en 2016 ), el FBI se las arregló solo, pero desde entonces la protección de los teléfonos Apple ha mejorado considerablemente. Esto es esencialmente una continuación de la discusión sobre el debilitamiento de los métodos de cifrado de datos con fines de seguridad nacional.