Saludos! Bienvenido a la sexta lección de

Fortinet Getting Started . En la

última lección, aprendimos los conceptos básicos de trabajar con tecnología NAT en

FortiGate , y también lanzamos nuestro usuario de prueba en Internet. Ahora es el momento de cuidar la seguridad del usuario en su inmensidad. En esta lección consideraremos los siguientes perfiles de seguridad: Filtrado web, Control de aplicaciones, así como inspección HTTPS.

Para familiarizarnos con los perfiles de seguridad, necesitamos ocuparnos de una cosa más: los modos de inspección.

Por defecto, se utiliza el modo basado en flujo. Comprueba los archivos cuando pasan por FortiGate sin almacenamiento en búfer. Tan pronto como llega el paquete, se procesa y se pasa sin esperar a que se reciba todo el archivo o la página web. Requiere menos recursos y proporciona un mejor rendimiento que el modo Proxy, pero al mismo tiempo, no todas las funciones de Seguridad están disponibles. Por ejemplo, un sistema de prevención de fuga de datos (DLP) solo se puede usar en modo proxy.

El modo proxy funciona de manera diferente. Crea dos conexiones TCP, una entre el cliente y FortiGate, y la segunda entre FortiGate y el servidor. Esto le permite almacenar el tráfico, es decir, recibir un archivo completo o una página web. El escaneo de archivos para varias amenazas comienza solo después de que el archivo completo haya sido almacenado en el búfer. Esto le permite aplicar características adicionales que no están disponibles en el modo basado en Flow. Como puede ver, este modo es supuestamente lo contrario de Flow Based: la seguridad juega un papel importante aquí y el rendimiento se desvanece en el fondo.

Muy a menudo preguntan: ¿qué modo es mejor? Pero no hay una receta general. Todo es siempre individual y depende de tus necesidades y tareas. Más adelante en el curso intentaré mostrar las diferencias entre los perfiles de seguridad en los modos de flujo y proxy. Esto ayudará a comparar la funcionalidad y decidir cuál es el mejor para usted.

Vayamos directamente a los perfiles de seguridad y seamos los primeros en considerar el filtrado web. Le ayuda a monitorear o rastrear qué sitios web visitan los usuarios. Creo que no debe profundizar en explicar la necesidad de tal perfil en las realidades actuales. Comprenderemos mejor cómo funciona.

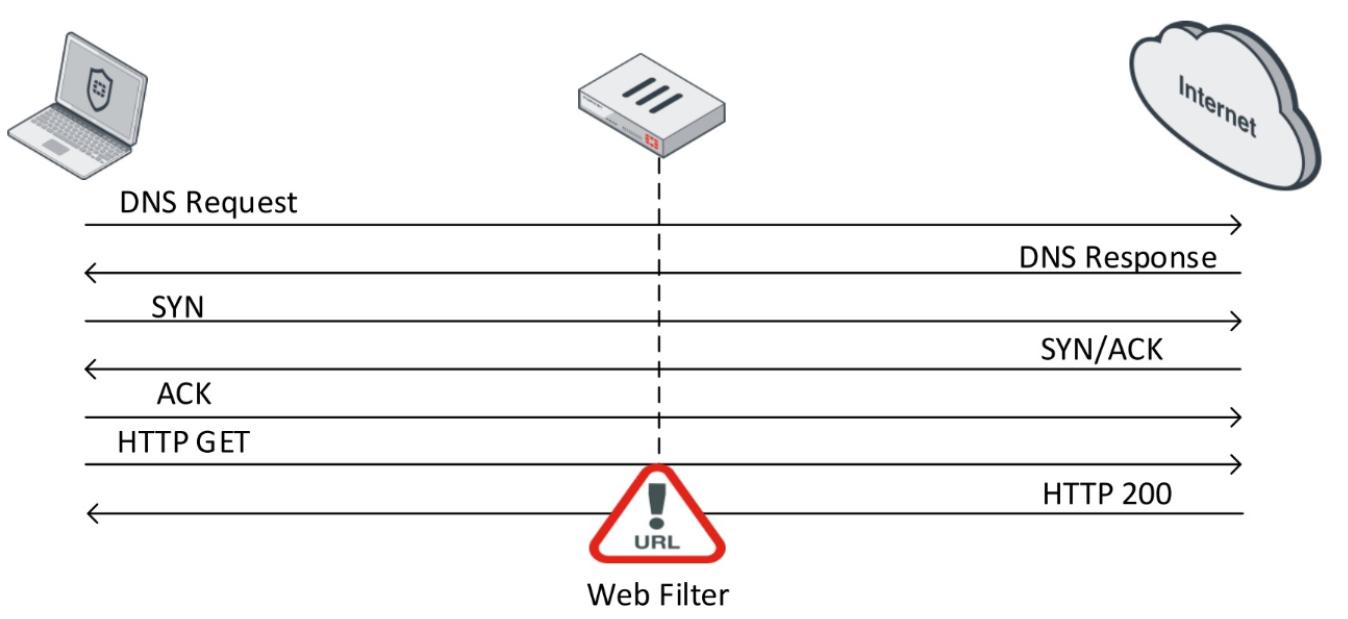

Una vez establecida la conexión TCP, el usuario, mediante una solicitud GET, solicita el contenido de un sitio web específico.

Si el servidor web responde positivamente, envía información sobre el sitio web en respuesta. Aquí es donde entra el filtro web. Valida el contenido de esta respuesta.Durante la validación, FortiGate envía una solicitud a FortiGuard Distribution Network (FDN) en tiempo real para determinar la categoría de este sitio web. Después de determinar la categoría de un sitio web específico, el filtro web, según la configuración, realiza una acción específica.

En el modo de flujo, hay tres acciones disponibles:

- Permitir: permite el acceso al sitio web

- Bloquear: bloquear el acceso al sitio web

- Monitor: permite el acceso al sitio web y lo escribe en los registros

En el modo Proxy, se agregan dos acciones más:

- Advertencia: avise al usuario de que está intentando visitar un recurso específico y déle una opción: continuar o abandonar el sitio web

- Autenticar - solicitar credenciales de usuario - esto permite que ciertos grupos permitan el acceso a categorías restringidas de sitios web.

En

FortiGuard Labs, puede encontrar todas las categorías y subcategorías del filtro web, así como averiguar a qué categoría pertenece un sitio web en particular. En general, para los usuarios de las soluciones de Fortinet, este es un sitio bastante útil, le aconsejo que lo conozca mejor en su tiempo libre.

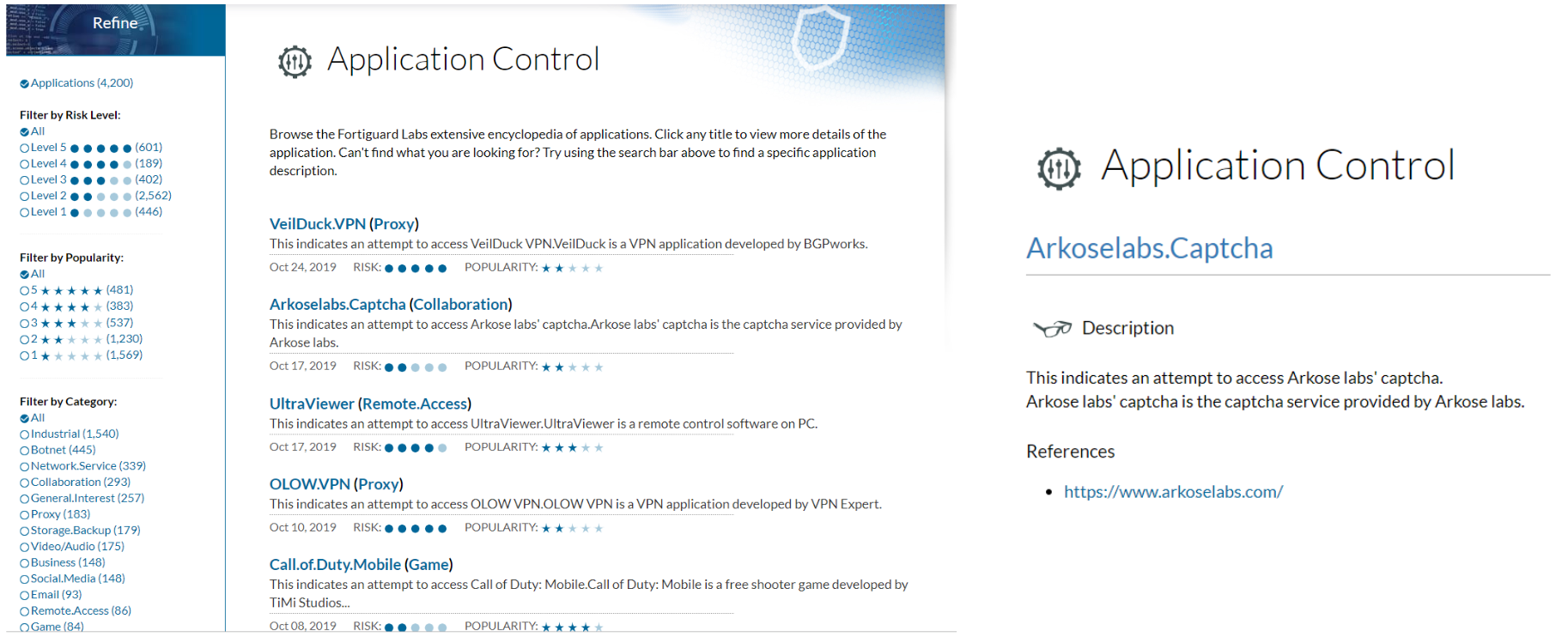

Puede decir muy poco sobre el control de aplicaciones. El nombre muestra que le permite controlar el funcionamiento de las aplicaciones. Y lo hace con la ayuda de patrones de varias aplicaciones, las llamadas firmas. Según estas firmas, puede determinar una aplicación específica y aplicarle una acción específica:

- Permitir: permitir

- Monitor: habilite y escriba esto en los registros

- Bloquear: deshabilitar

- Cuarentena: registre el evento en los registros y bloquee la dirección IP durante un tiempo determinado

También puede ver las firmas existentes en

FortiGuard Labs .

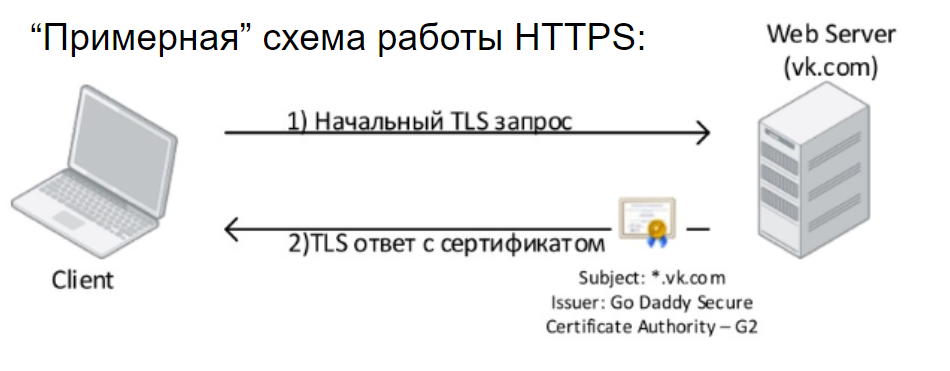

Ahora considere el mecanismo de inspección HTTPS. Según las estadísticas de finales de 2018, la proporción del tráfico HTTPS superó el 70%. Es decir, sin el uso de la inspección HTTPS, solo podemos analizar aproximadamente el 30% del tráfico que circula por la red. Para comenzar, veamos cómo funciona HTTPS en una aproximación aproximada.

El cliente inicia una solicitud TLS al servidor web y recibe una respuesta TLS, y también ve un certificado digital que debe ser confiable para este usuario. Este es el mínimo necesario que necesitamos saber sobre el trabajo de HTTPS, de hecho, el esquema de su trabajo es mucho más complicado. Después de un exitoso protocolo de enlace TLS, comienza la transmisión de datos en forma cifrada. Y eso está bien. Nadie puede acceder a los datos que intercambia con el servidor web.

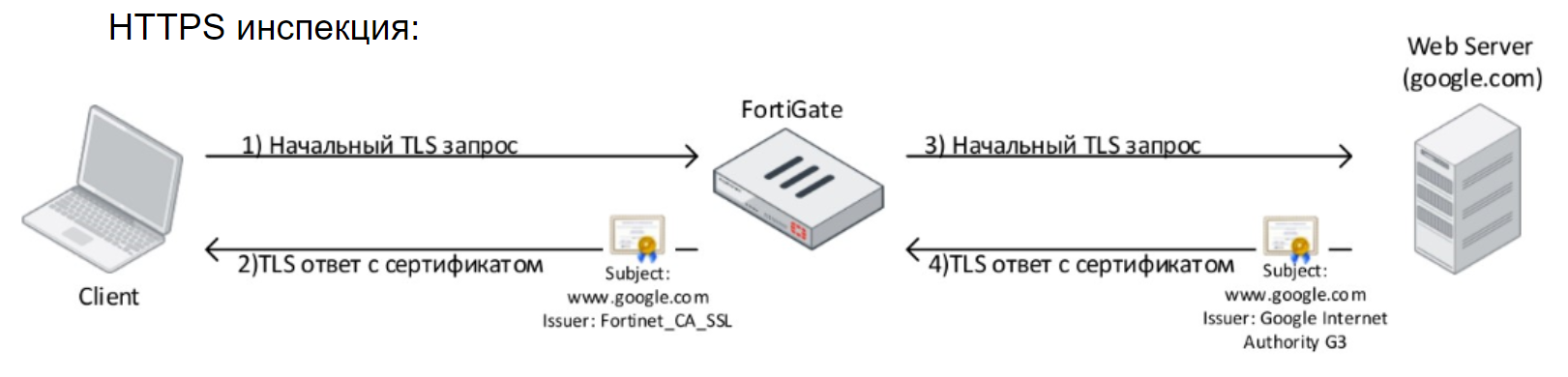

Sin embargo, para las compañías de seguridad, esto es un verdadero dolor de cabeza, porque no pueden ver este tráfico y verificar su contenido sin antivirus, ni sistema de prevención de intrusiones, ni sistemas DLP, nada. También se refleja negativamente en la calidad de la definición de aplicaciones y recursos web utilizados dentro de la red, solo lo que se relaciona con el tema de nuestra lección. La tecnología de inspección HTTPS está diseñada para resolver este problema. Su esencia es muy simple: de hecho, el dispositivo que participa en la inspección HTTPS organiza un ataque en Man In The Middle. Se ve más o menos así: FortiGate intercepta la solicitud de un usuario, organiza una conexión HTTPS con ella y genera una sesión HTTPS con el recurso al que accedió el usuario. Al mismo tiempo, un certificado emitido por FortiGate será visible en la computadora del usuario. Debe ser confiable para que el navegador permita la conexión.

De hecho, la inspección HTTPS es algo bastante complicado y tiene muchas limitaciones, pero no consideraremos esto como parte de este curso. Solo agregaré que la introducción de la inspección HTTPS no es cuestión de minutos, por lo general demora aproximadamente un mes. Es necesario recopilar información sobre las excepciones necesarias, realizar la configuración adecuada, recopilar comentarios de los usuarios y ajustar la configuración.

La teoría anterior, así como la parte práctica, se presenta en este video tutorial:

En la próxima lección, veremos otros perfiles de seguridad: antivirus y sistema de prevención de intrusiones. Para no perderse, esté atento a las actualizaciones en los siguientes canales: