En muchos casos, los ingenieros sociales exitosos tienen fuertes cualidades humanas. Son encantadores, educados y simples: las cualidades sociales necesarias para establecer una conexión y confianza rápidas.

Kevin Mitnick

Verificar el conocimiento del personal sobre las amenazas a la seguridad de la información es uno de los casos más populares. Se lleva a cabo, por regla general, por métodos de ingeniería social.

Este post fue escrito por mí en colaboración con colegas de Prospective Monitoring basado en casos reales resueltos por nuestro grupo de trabajo en la práctica.

Propósito: verificación del cumplimiento de las políticas de SI por parte de los empleados.

Métodos: ingeniería social.

Objetivo local: obtener información que permita la implementación del ataque de "escalada de privilegios".

Las etapas de conducir programas sociales no son muy diferentes de las etapas de un pentest.

Planificacion

Lo principal en una red social es establecer un objetivo claro. Sin establecer metas, actuando al azar, lograrás poco, solo convertirás una red social en una cabina y tú mismo en payasos.

Nos fijamos un objetivo: ir al administrador del sistema y obtener información de él sobre la estructura de la cuenta, la estructura de la contraseña, idealmente: obtener la contraseña en sí.

Recolección y análisis de información.

Esta es la etapa más larga y tediosa. A través de los ojos de una persona ignorante, el trabajo de un ingeniero social consiste en conversaciones telefónicas, durante las cuales él, por el poder de la magia, el talento y el encanto, obtiene información confidencial de usuarios desprevenidos. En realidad, la recopilación / negociación de información se correlaciona como un entrenamiento / rendimiento agotador de varios días en el campeonato del atleta.

Lo que necesitamos: la información más completa sobre los empleados de la empresa atacada. A saber: nombre, cargo, contactos, autoridad. La información más importante son las tecnologías utilizadas en la empresa. También se necesita información sobre la empresa en sí: posición en el mercado, situación financiera, rumores, chismes (esto último es especialmente interesante, porque revela la situación informal en la empresa).

Lo que utilizamos: el sitio web de la organización, la recopilación de información sobre fuentes abiertas, phishing y cierta información que el cliente puede proporcionar.

El phishing es una solución ideal, pero para un pirata informático blanco no siempre es posible desde el punto de vista de un contrato con un cliente. Estamos preparando una carta que contiene un archivo adjunto malicioso o un enlace a un sitio de phishing. El objetivo es obtener credenciales de usuario reales.

Para que un correo electrónico de phishing alcance la marca, debe estudiar cuidadosamente la información sobre la compañía y sus detalles. ¿Qué tecnologías se utilizan en la empresa? ¿Dónde está ubicada la oficina? ¿Qué bonos ofrecen los empleados? ¿Qué problemas tiene la empresa?

Ejemplo de correo electrónico de phishing:

Puede hacer varias letras, cada una de las cuales se centra en su grupo objetivo.

¿Es el cliente antiphishing? Ok, nos armamos de paciencia y examinamos las fuentes abiertas: sitios de trabajo, sitios de revisión, redes sociales, blogs, foros, grupos temáticos. Prepárate para matar unos días por un trabajo aburrido y a menudo ingrato.

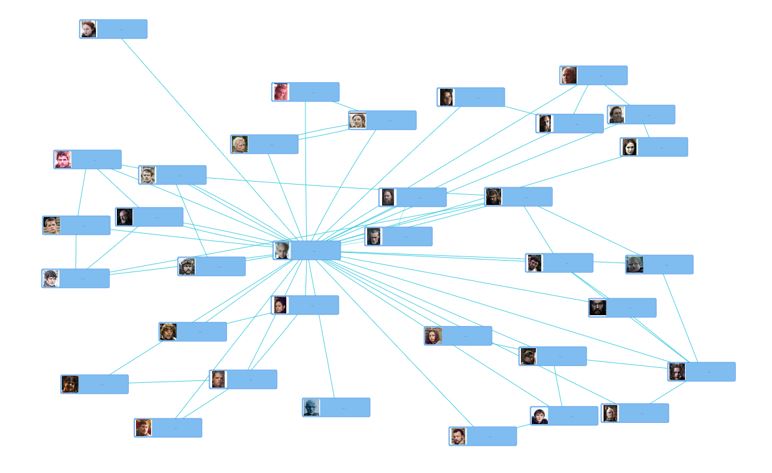

La recopilación manual de información de fuentes públicas es una tarea laboriosa. Dado que uno de los productos desarrollados por nuestra empresa es una recopilación de datos sobre fuentes abiertas, esta etapa lleva un poco de tiempo, porque todo se hace lo suficientemente rápido, las comunicaciones entre objetos de interés se construyen automáticamente.

Esquema de amistad de una cuenta real. Fotos reemplazadas.

El resultado final de la etapa puede ser el siguiente:

- estructura organizativa aproximada de la empresa atacada;

- estructura de correo electrónico del empleado

- lista de posibles empleados con puestos;

- contactos de empleados, teléfonos, correo electrónico, cuentas en redes sociales.

Explotación de vulnerabilidades.

De todos los usuarios, debemos elegir varias víctimas: aquellos a quienes llamamos y aquellos en nombre de quienes llamamos. Para pensar sobre sus conexiones, basándose en el análisis de las cuentas de redes sociales, escriba el supuesto retrato psicológico.

Si nuestro objetivo es un administrador del sistema, los grupos destinatarios serán los siguientes: recepción, secretarios, personal, contabilidad, personal de soporte técnico y, de hecho, administradores.

Condicionalmente, de acuerdo con el grado de susceptibilidad a los ataques, dividimos a los usuarios en los siguientes grupos.

Paranoico No obtendrás nada de esto. No importa por qué son así, cuando era niña, mi madre prohibió hablar con extraños o recientemente recibió una paliza de un malvado guardia. Son reconocibles por el lenguaje de la tela, la frialdad y el formalismo.

Indiferente Tal empleado no se preocupa profundamente por quién lo llama y por qué. Antes de levantar el teléfono, ya piensa en cómo deshacerse de ti lo más rápido posible, sin importar quién seas y qué necesites. En un pequeño porcentaje de casos, precisamente por sus tonterías, dicho empleado le dará toda la información necesaria. La mayoría de las veces se refiere al almuerzo, el final de la jornada laboral, el empleo o la falta de autoridad.

Cobarde Los empleados que tienen miedo a la muerte de no complacer a sus superiores, de romper las reglas u órdenes, en general, aquellos cuyo miedo por su silla en este segundo en particular prevalece sobre el pensamiento crítico. Más jefe de metal en tu voz, y lo rompes.

Amable, buena gente, sinceramente dispuesta a ayudar. Pero al mismo tiempo, no están tratando de descubrir a quién están ayudando realmente. Pero este es nuestro público objetivo.

¿Cómo distinguir unos de otros? Formación, conocimiento de psicología, instinto, actuación, experiencia.

Entonces, con base en un análisis de los perfiles de los empleados de las redes sociales, seleccionamos 2 víctimas: una secretaria con un respetado y un administrador. Por supuesto, preferiblemente no 2, sino 5-6. La mejor opción son las personalidades brillantes con características pronunciadas que son fáciles de imaginar y representar. El escenario de ataque también debe redactarse teniendo en cuenta las características de la psicología y las conexiones de las "víctimas" encontradas. Llamar a un empleado al azar que solicita una contraseña es un error.

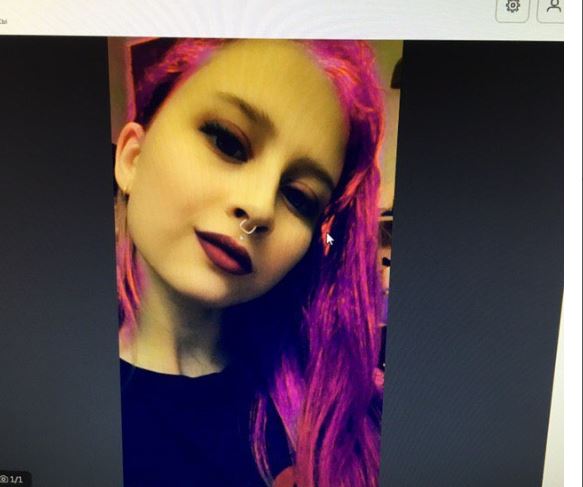

La víctima, en nombre de quien se hará la llamada: se respeta a la secretaria Ekaterina Petrova, de 21 años, ha estado con la compañía durante seis meses, estudiando en ausencia como economista. Maquillaje brillante, cabello rosado, muchas fotos en las redes sociales, una cuenta en Tinder.

Llamamos a Dmitry, un empleado del departamento de soporte técnico, 35 años de edad, experiencia laboral en la empresa durante 5 años, es soltero, quiere cambiar su trabajo. Esto es importante porque es posible que el empleado se asocie psicológicamente menos con la empresa y sea más negligente con la seguridad.

Desarrollando un escenario de ataque

Leyenda: Una niña con licencia por enfermedad no puede ingresar al correo laboral a través de owa. Ella necesita hacer un boletín para los altos directivos sobre el momento de la conferencia cerrada. Ingresó la contraseña incorrectamente 3 veces y le pide que le envíe una temporal, prometiendo cambiar la contraseña en el primer inicio de sesión. La leyenda debe inventarse de antemano y memorizarse para evitar la situación "Stirlitz nunca estuvo tan cerca del fracaso". Improvisar todavía tiene que hacerlo y es mejor reducir el grado de caos.

Lo principal es la confianza, no permita que la persona en el otro extremo del cable se recupere. Perdido, confundido, comenzó a murmurar, olvidó su nombre, no pudo encontrar rápidamente qué responder: perdido.

Call Script:

- Dim, hola! Esta es Katya Tener un momento?

- hola! Que es katya

- Sí, lo estoy! Katya Petrova, con la recepción. Dim, salva.Además, son posibles varios escenarios:

- Dima no recuerda quién es Katya, pero le da vergüenza admitirlo.

- Dima "reconoció" a Katya.

- Katya está parada al lado de Dima, y él está sorprendido por lo que está sucediendo.

En este caso, lo más probable es que diga algo como "¿Qué?" ¿Qué es Katya? ”Y todo lo que queda es colgar y nunca más llamar a Dima desde este número. Por lo tanto, hay varios objetivos potenciales para atacar por adelantado.

Digamos que todo está bien con nosotros y Dima está lista para el diálogo.

- Que paso?

- Dim, estoy en casa, de baja por enfermedad. No puedo entrar a nuestro buzón de correo general reeption@xxx.ru, pero en este momento realmente necesito hacer una lista de correo para nuestros mejores hoy. Centinela, Ivanova me matará. (Ivanova, como descubrimos durante la recopilación de información, es el gerente directo de Katina) .

Durante una llamada, es necesario escanear el estado emocional de Dima a la velocidad del rayo. ¿Está en contacto? ¿Está restringido? ¿Tiene prisa? ¿Está coqueteando con Katya? ¿Es indiferente? Si Dima tiene pasatiempos sobre los que lees en las redes sociales, también puedes atornillarlos, pero con mucho cuidado para no volver a jugar. Aquí necesitarás toda tu empatía. "Cuente" a una persona, elija el tono correcto: la contraseña está en su bolsillo.

Puedes tener ante tus ojos una foto de Katya. Durante algún tiempo necesitas convertirte en Katya tú mismo hasta la médula ósea.

A continuación, considere 2 opciones.

1) Dima es una chavala alegre, está interesado en chatear y está listo para ayudar.

- ¿Qué fallaste? ¿Has revisado el diseño y las tapas?

"¿Por qué no puedo pasar?" Sí, ingresé la contraseña incorrectamente 3 veces. Y entonces ella inventó, no usamos esta caja tan a menudo. Olvidé que tenemos "si" o "es". Sí, lo intenté de todos modos, y aquí es todo 3 veces no es eso, recordé, pero no hubo más intentos, estaba bloqueado. Que hacer !!! Ivanov me matará, como si él me matara. Ayuda Dimaan ... ¿Puedes arrojarme una contraseña temporal en el carrito? Y en la primera entrada lo cambiaré de nuevo.Puede haber muchas opciones de conversación. Olvidé la cápsula, mezclé el diseño, elegí el navegador incorrecto. La idea general es que Katya atormentará a Dima con sus preguntas estúpidas, tontas y tontas hasta que escupe y dicta o envía una nueva contraseña.

Después de cambiar la contraseña, tendrá un cierto período de tiempo, exactamente hasta el momento en que alguien intente iniciar sesión con la contraseña habitual y llame al soporte técnico. ¿Qué se puede tomar en el recuadro general de la secretaría? Bueno, por ejemplo, descargue un directorio con los contactos de los empleados.

En defensa de Dima, puedo decir que las situaciones en el trabajo de soporte técnico no son las mismas, y los usuarios a veces demuestran una mayor discapacidad de aprendizaje y olvido.

2) Dima es un tipo sombrío, sin contacto.

- Dmitry, necesito acceso remoto al correo electrónico. En relación con la necesidad de producción. Necesito urgentemente Lo que significa que no hay solicitud, estoy en casa, con licencia por enfermedad. Sí, le pido como excepción que haga una solicitud usted mismo. Mi nombre es Petrova Ekaterina Ivanovna, secretaría del departamento. Necesito urgentemente hacer una lista de correo para la alta gerencia. ¿Debería escribir a la gerencia que no podría hacer este boletín por culpa de un empleado de soporte técnico?Y ahora la respuesta perfecta de Dima: "Querida Catherine, te pido que vuelvas a llamar desde el número de teléfono especificado en el sistema de información corporativo. No tengo derecho a decirle la contraseña ".

El propósito de la prueba de concientización no es castigar a la desafortunada Dima, quien ha filtrado la contraseña a una chica con cabello rosado. Lo principal es identificar y eliminar las debilidades.

¿Qué debe hacer una empresa en la que una auditoría de ingeniería social revela muchas vulnerabilidades relacionadas con el factor humano? Nuestras recomendaciones:

- capacitación periódica del personal en los conceptos básicos de seguridad de la información, capacitaciones que involucran empresas especializadas

- verificar la conciencia de los empleados sobre los problemas de seguridad de la información;

- el empleado debe saber exactamente qué información es confidencial;

- capacitar a los empleados de TI en la lucha contra la ingeniería social.

El punto más débil del sistema es la persona. Si no presta atención al factor humano, no importa cuán seguro y consistente sea con todos los estándares y mejores prácticas que pueda ser su sistema, perderá datos a través de un usuario común.