Hoy, para muchos de Khabrovchan, unas vacaciones profesionales son el día de la protección de datos personales. Y por eso nos gustaría compartir un estudio interesante. Proofpoint ha preparado un estudio sobre ataques, vulnerabilidades y la protección de datos personales en 2019. Su análisis y análisis está bajo el corte. ¡Felices fiestas, damas y caballeros!

El estudio más interesante de Proofpoint es el nuevo término VAP. Como dice la parte introductoria: "No todos en su empresa son VIP, pero todos pueden convertirse en VAP". El acrónimo VAP significa Persona muy atacada, y es una marca registrada de Proofpoint.

Recientemente, comúnmente se creía que si se producían ataques personalizados en las empresas, se dirigían principalmente contra los altos directivos y otros VIP. Pero Proofpoint afirma que esto no ha sido así durante mucho tiempo, porque el valor de una sola persona para los atacantes puede ser único y completamente inesperado. Por lo tanto, los expertos estudiaron qué industrias fueron las más atacadas el año pasado, dónde el papel de los VAP fue más inesperado y qué ataques se usaron para esto.

Vulnerabilidades

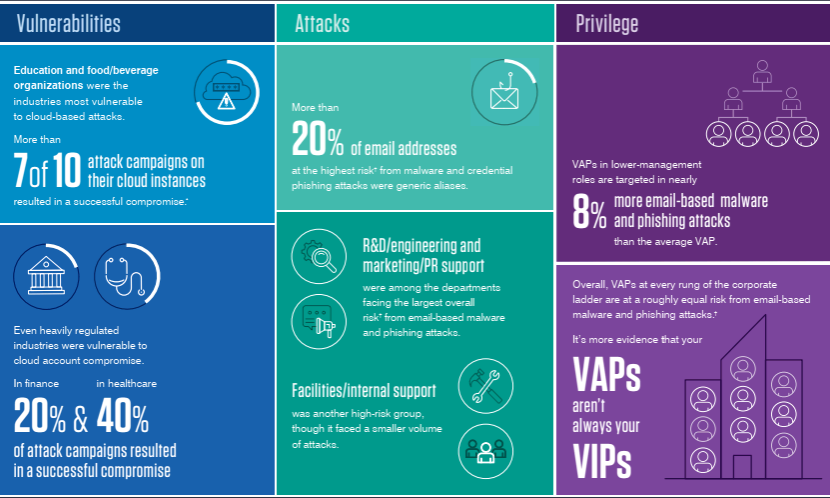

Los más vulnerables a los ataques fueron la educación, así como la restauración pública (F&B), donde los representantes de franquicias, principalmente pequeñas empresas asociadas con una "gran" empresa, pero con un nivel mucho más bajo de competencia y seguridad de la información, se vieron principalmente afectados. Las influencias maliciosas ocurrieron constantemente en sus recursos en la nube y 7 de cada 10 incidentes resultaron en el compromiso de los datos confidenciales. La penetración en la nube tuvo lugar mediante el pirateo de cuentas individuales. E incluso en áreas como finanzas y atención médica, en las que se adoptaron diversas regulaciones y se presentaron requisitos de seguridad, los datos se perdieron en 20% (para finanzas) y 40% (para salud) de los ataques.

Los ataques

El vector de ataques se selecciona específicamente para cada organización o incluso para un usuario específico. Sin embargo, los investigadores pudieron identificar patrones interesantes.

Por ejemplo, un número significativo de direcciones de correo electrónico comprometidas resultaron ser buzones comunes, aproximadamente ⅕ del número total de cuentas propensas a la suplantación de identidad y utilizadas para distribuir malware.

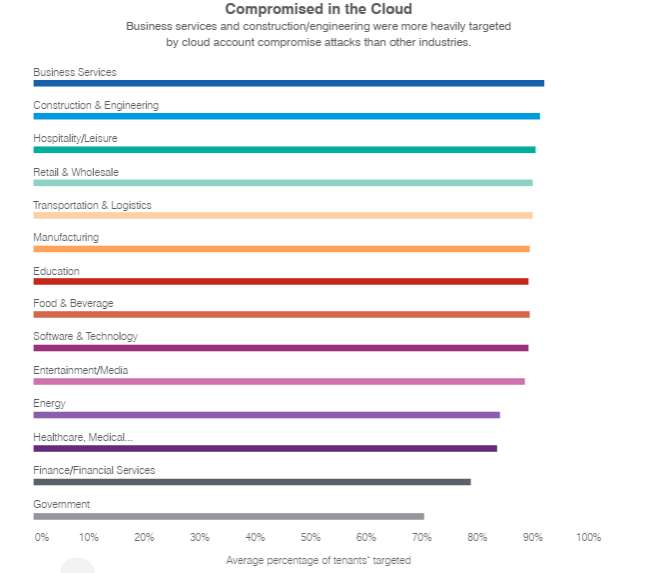

En cuanto a las propias industrias, los servicios comerciales son lo primero en términos de intensidad de los ataques, pero el nivel general de "presión" de los piratas informáticos sigue siendo alto para todos: el número mínimo de ataques se produce en las estructuras gubernamentales, pero entre ellos se observaron influencias maliciosas e intentos de comprometer los datos 70 % de participantes del estudio.

Privilegios

Hoy, al elegir un vector de ataque, los atacantes eligen cuidadosamente su papel en la empresa. El estudio mostró que las cuentas de nivel inferior representan un promedio de 8% más de ataques de correo electrónico, incluidos la propagación de virus y el phishing. Al mismo tiempo, los atacantes atacan a contratistas y gerentes con mucha menos frecuencia.

Los más vulnerables a los ataques a las cuentas en la nube fueron los departamentos de I + D, marketing y relaciones públicas: reciben un 9% más de correos electrónicos maliciosos que la empresa promedio. En segundo lugar están los servicios internos y los servicios de soporte, que, con un alto índice de peligro, experimentan un 20% menos de ataques. Los expertos explican esta dificultad para organizar ataques dirigidos contra estas unidades. Pero los recursos humanos y la contabilidad son atacados con mucha menos frecuencia.

Si hablamos de posiciones específicas, entonces los más vulnerables a los ataques hoy en día son el personal de ventas y los gerentes en varios niveles. Por un lado, están obligados a responder incluso las cartas de deber más extrañas. Por otro lado, se comunican constantemente con financieros, logísticos y contratistas externos. Por lo tanto, la cuenta pirateada del gerente de ventas le permite obtener mucha información interesante de la organización, y con una alta probabilidad de monetizarla.

Métodos de seguridad

Los expertos de Proofpoint identificaron 7 recomendaciones relevantes para la situación actual. Para las empresas que se preocupan por su seguridad, aconsejan:

- Implementación de remedios centrados en las personas. Esto es mucho más útil que los sistemas que analizan el tráfico de red a través de nodos. Si el servicio de seguridad ve claramente a quién se lleva a cabo el ataque, con qué frecuencia recibe los mismos correos electrónicos maliciosos, a qué recursos tiene acceso, entonces será mucho más fácil para sus empleados construir una defensa adecuada.

- Capacitación de usuarios para trabajar con correos electrónicos maliciosos. Idealmente, deberían poder reconocer los mensajes de phishing e informarlos al servicio de seguridad. Es mejor hacer esto usando correos electrónicos que se vean lo más real posible.

- Implementar seguridad de la cuenta. Siempre debe tener en cuenta lo que sucederá cuando la próxima cuenta sea pirateada o cuando el administrador haga clic en un enlace malicioso. Para protección en estos casos, necesita un software especializado.

- Instalación de sistemas de protección de correo electrónico con escaneo de cartas entrantes y salientes. Los filtros regulares ya no pueden hacer frente a correos electrónicos de phishing compuestos con particular sofisticación. Por lo tanto, es mejor usar AI para detectar amenazas y también escanear correos electrónicos salientes para evitar que los atacantes usen cuentas pirateadas.

- Aislamiento de recursos web peligrosos. Esto puede ser muy útil para los buzones compartidos que no pueden protegerse con autenticación de múltiples factores. En tales casos, es mejor bloquear los enlaces sospechosos.

- La protección de las cuentas de redes sociales, como método para mantener la reputación de la marca, se está volviendo necesaria. Hoy en día, los canales y las cuentas de redes sociales asociadas con las empresas también son pirateados, y también se necesitan soluciones especiales para su seguridad.

- Soluciones de proveedores de soluciones inteligentes. Dada la variedad de amenazas, la creciente práctica de usar IA en el desarrollo de ataques de phishing y la variedad de herramientas, se necesitan soluciones verdaderamente inteligentes para detectar y prevenir el pirateo.

Enfoque de protección de datos personales de Acronis

Por desgracia, para proteger los datos confidenciales, un antivirus y un filtro de spam ya no son suficientes. Y es por eso que una de las áreas más innovadoras del desarrollo de Acronis es nuestro Centro de Operaciones de Protección Cibernética en Singapur, donde se analiza la dinámica de las amenazas existentes y se monitorea la nueva actividad maliciosa en la red global.

El concepto de Protección Cibernética, que se encuentra en la intersección de la seguridad cibernética y las técnicas de protección de datos, implica el soporte de cinco vectores de seguridad cibernética, que incluyen seguridad, accesibilidad, privacidad, autenticidad y seguridad de datos (SAPAS). Los hallazgos de Proofpoint confirman que las condiciones actuales requieren una protección de datos más exhaustiva y, por lo tanto, hoy existe una demanda no solo de copias de seguridad de los datos (que ayudan a proteger la información valiosa de la destrucción), sino también de autenticación y control de acceso. Por ejemplo, las soluciones de Acronis para este uso de notario electrónico, que trabajan sobre la base de tecnologías blockchain.

Actualmente, los servicios de Acronis se basan en Acronis Cyber Infrastructure, Acronis Cyber Cloud y también usan la API de Acronis Cyber Platform. Gracias a esto, la capacidad de proteger los datos de acuerdo con la metodología SAPAS está disponible no solo para los usuarios de productos Acronis, sino también para todo el ecosistema de socios.