تم اكتشاف ثغرة أمنية لمدة 0 يومًا في Linux kernel منذ عام 2012 فقط الآن

مرحبًا بكم في قرائنا على صفحات مدونة iCover ! اكتشفت شركة الأمن الإسرائيلية Perception Point مؤخرًا ضعفًا خطيرًا لمدة 0 يومًا باستخدام المعرّف CVE-2016-0728 في نواة Linux. وفقًا للمعلومات المقدمة ، تخلق الثغرة فرصة للمهاجمين للسيطرة على مستوى حقوق المستخدم الفائق على عشرات الملايين من أجهزة الكمبيوتر الشخصية والخوادم المحلية ، وما لا يقل عن 66 ٪ من الهواتف الذكية وأجهزة الكمبيوتر اللوحية التي تعمل بنظام التشغيل Android. بالنظر إلى أن إجمالي عدد مستخدمي أجهزة Android المحمولة وحدها تجاوز 1.4 مليار ، فإن المختبر ، وفقًا لمختبر ، هو مستوى توزيع CVE-2016-0728 عالميًا. ما مدى حقيقة المخاوف ، نقترح مناقشتها في Geektimes. كما تعلم ، فإن أساس نظام التشغيل المحمول الأكثر شيوعًا Android اليوم هو Linux kernel. يدعي خبراء Perception Point أن ثغرة Local Privilege Escalation (LPE) موجودة في النواة لأكثر من ثلاث سنوات منذ عام 2012 وهي موجودة في جميع الإصدارات مع نواة Linux من 3.8 إلى 4.5 في git وفي الإصدارات من Android KitKat (4.4 ) وأعلى. بالنسبة لمستخدمي الأجهزة على نظام التشغيل Android ، فإن الوضع معقد لأنه يصعب جدًا على متخصصي Google التحقق من الشفرة القابلة للتنفيذ لألعاب وتطبيقات الجوال التي تم إنشاؤها باستخدام NDK (مجموعة تطوير Native) وتم وضعها على Google Play.باستخدام CVE-2016-0728 ، وفقًا لـ Perception Point ، يمكن للمهاجمين الذين لديهم حق الوصول إلى الخادم المحلي التحكم الكامل في الجهاز وحقوق المستخدم الفائق. في الوقت نفسه ، وفقًا للخبراء ، سيتمكن المهاجمون أيضًا من زيادة امتيازاتهم في النظام إلى أقصى مستوى الجذر. في الوقت نفسه ، في الحالات التي يكون فيها نظام التشغيل في بيئة افتراضية ، لا يُسمح للمستخدمين بتنفيذ التعليمات البرمجية أو مستخدم واحد فقط في النظام ، وأجهزة الكمبيوتر العادية والخوادم في أمان نسبي.الضعف CVE-2016-0728 دمجها في نظام فرعي من نواة لينكس أقراطفي دالة join_session_keyrings ، والتي توفر القدرة على تخزين مفاتيح المصادقة وشهادات التشفير وتخزينها مؤقتًا. يؤدي الخطأ المرتبط بالإصدار غير الصحيح للكائنات إلى الاستخدام المتكرر لمنطقة الذاكرة التي تم تحريرها بالفعل (الاستخدام بعد الاستخدام المجاني) عندما تحاول العملية استبدال حلقة عمل الجلسة الحالية بنفس المثيل. يتكون رمز C الذي يستغل هذه الثغرة الأمنية من 100 خط ، وينفذ أكثر من 4 مليارات مكالمة نظام ، ويستغرق استكماله حوالي نصف ساعة.تشمل التقنيات التي تجعل من الصعب استغلال الثغرة الأمنية SELinux و SMAP (حماية الوصول إلى وضع المشرف) و SMEP (حماية تنفيذ وضع المشرف).

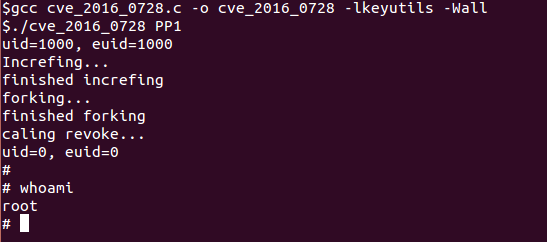

كما تعلم ، فإن أساس نظام التشغيل المحمول الأكثر شيوعًا Android اليوم هو Linux kernel. يدعي خبراء Perception Point أن ثغرة Local Privilege Escalation (LPE) موجودة في النواة لأكثر من ثلاث سنوات منذ عام 2012 وهي موجودة في جميع الإصدارات مع نواة Linux من 3.8 إلى 4.5 في git وفي الإصدارات من Android KitKat (4.4 ) وأعلى. بالنسبة لمستخدمي الأجهزة على نظام التشغيل Android ، فإن الوضع معقد لأنه يصعب جدًا على متخصصي Google التحقق من الشفرة القابلة للتنفيذ لألعاب وتطبيقات الجوال التي تم إنشاؤها باستخدام NDK (مجموعة تطوير Native) وتم وضعها على Google Play.باستخدام CVE-2016-0728 ، وفقًا لـ Perception Point ، يمكن للمهاجمين الذين لديهم حق الوصول إلى الخادم المحلي التحكم الكامل في الجهاز وحقوق المستخدم الفائق. في الوقت نفسه ، وفقًا للخبراء ، سيتمكن المهاجمون أيضًا من زيادة امتيازاتهم في النظام إلى أقصى مستوى الجذر. في الوقت نفسه ، في الحالات التي يكون فيها نظام التشغيل في بيئة افتراضية ، لا يُسمح للمستخدمين بتنفيذ التعليمات البرمجية أو مستخدم واحد فقط في النظام ، وأجهزة الكمبيوتر العادية والخوادم في أمان نسبي.الضعف CVE-2016-0728 دمجها في نظام فرعي من نواة لينكس أقراطفي دالة join_session_keyrings ، والتي توفر القدرة على تخزين مفاتيح المصادقة وشهادات التشفير وتخزينها مؤقتًا. يؤدي الخطأ المرتبط بالإصدار غير الصحيح للكائنات إلى الاستخدام المتكرر لمنطقة الذاكرة التي تم تحريرها بالفعل (الاستخدام بعد الاستخدام المجاني) عندما تحاول العملية استبدال حلقة عمل الجلسة الحالية بنفس المثيل. يتكون رمز C الذي يستغل هذه الثغرة الأمنية من 100 خط ، وينفذ أكثر من 4 مليارات مكالمة نظام ، ويستغرق استكماله حوالي نصف ساعة.تشمل التقنيات التي تجعل من الصعب استغلال الثغرة الأمنية SELinux و SMAP (حماية الوصول إلى وضع المشرف) و SMEP (حماية تنفيذ وضع المشرف). نتيجة PoC للضعف CVE-2016-0728 (نقطة الإدراك)وفقًا للمتخصصين في Perception Point ، لا توجد بيانات تؤكد نشاط المتسللين فيما يتعلق بالثغرة CVE-2016-0728 ، ولكن حتى إصدار التصحيحات المقابلة لتوزيعات Linux والتحديثات لنظام التشغيل Android ، فإن احتمال اختراق ملايين الأجهزة باستخدام CVE-2016-0728 لا يزال مرتفعا بما فيه الكفاية.نقلت Perception Point جميع النتائج إلى فريق تطوير نواة Linux. يمكنك تتبع الوضع الحالي فيما يتعلق CVE-2016-0728 هنا . سيكون من المثير للاهتمام معرفة رأي قرائنا الذين حصلوا على خبرة حقيقية ومفيدة في حل وتقييم المشكلة التي تم النظر فيها. أريد أن أصدق أنها ليست عالمية وخطيرة كما يدعي المختبر الإسرائيلي.يمكنك تتبع التحديثات على الصفحات التالية:openSUSE وSLES وSlackware وGentoo وCentOS وRHEL 7 (لم تتأثر RHEL / CentOS 5 و 6) وUbuntu وFedora .تفاصيل التقرير: perception-point.ioالمصدر 2: opennet.ruالمصدر 3: thenextweb.com

نتيجة PoC للضعف CVE-2016-0728 (نقطة الإدراك)وفقًا للمتخصصين في Perception Point ، لا توجد بيانات تؤكد نشاط المتسللين فيما يتعلق بالثغرة CVE-2016-0728 ، ولكن حتى إصدار التصحيحات المقابلة لتوزيعات Linux والتحديثات لنظام التشغيل Android ، فإن احتمال اختراق ملايين الأجهزة باستخدام CVE-2016-0728 لا يزال مرتفعا بما فيه الكفاية.نقلت Perception Point جميع النتائج إلى فريق تطوير نواة Linux. يمكنك تتبع الوضع الحالي فيما يتعلق CVE-2016-0728 هنا . سيكون من المثير للاهتمام معرفة رأي قرائنا الذين حصلوا على خبرة حقيقية ومفيدة في حل وتقييم المشكلة التي تم النظر فيها. أريد أن أصدق أنها ليست عالمية وخطيرة كما يدعي المختبر الإسرائيلي.يمكنك تتبع التحديثات على الصفحات التالية:openSUSE وSLES وSlackware وGentoo وCentOS وRHEL 7 (لم تتأثر RHEL / CentOS 5 و 6) وUbuntu وFedora .تفاصيل التقرير: perception-point.ioالمصدر 2: opennet.ruالمصدر 3: thenextweb.com

مقالاتنا وأحداثنا الأخرى Source: https://habr.com/ru/post/ar389307/

All Articles