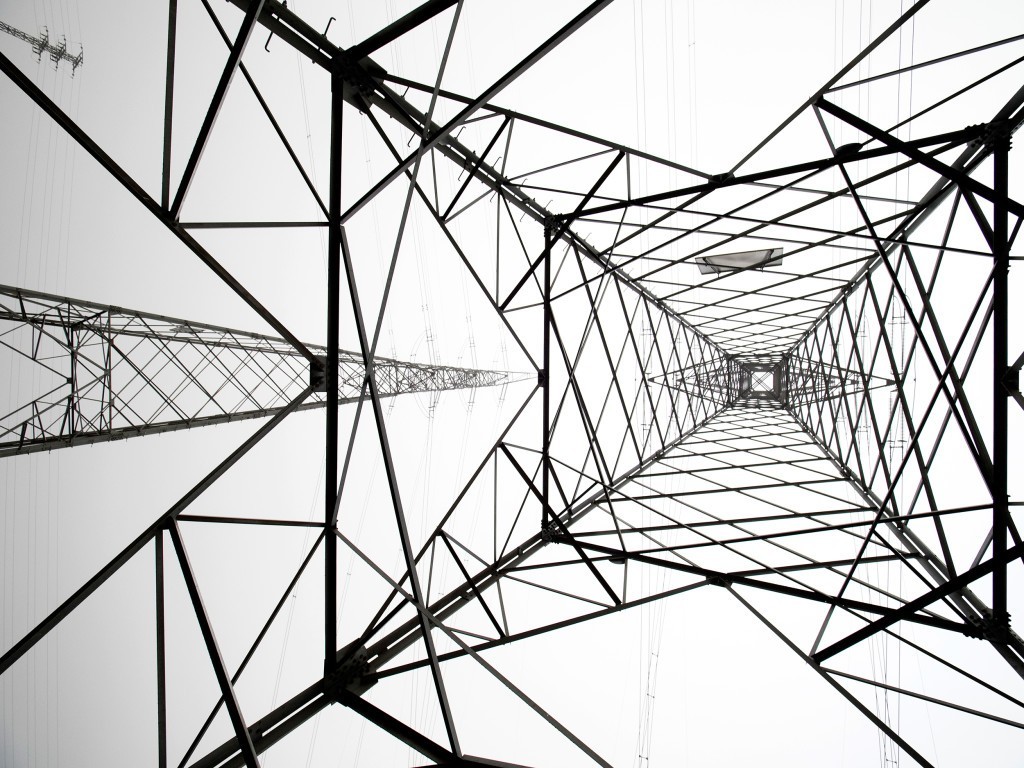

تفاصيل اختراق غير مسبوق للشبكة الكهربائية الأوكرانية

يوم الأربعاء ، 23 ديسمبر 2015 ، الساعة 15:30 ، كان سكان إيفانو فرانكيفسك في غرب أوكرانيا يستعدون لنهاية يوم العمل وسيعودون إلى منازلهم على طول شوارع الشتاء الباردة. في مركز التحكم في مؤسسة Prikarpatyeoblenergo ، التي توزع الكهرباء في المنطقة ، أكمل المرسلون تقريبًا تحولهم . ولكن عندما قام أحدهم بترتيب الورق على الطاولة قبل إكمال العمل ، انتقل المؤشر على شاشة الكمبيوتر إلى مكانه.رأى المرسل المؤشر ينتقل عمداً إلى أزرار التحكم لقواطع الدائرة في المحطة الفرعية الإقليمية ، ثم ضغط الزر لفتح النافذة مع المفاتيح لجعل المحطة الفرعية غير متصلة. ظهر مربع حوار على الشاشة مع طلب لتأكيد العملية ، وبدا المشغل مذهولًا عندما انزلق المؤشر إلى هذه النافذة وضغط على زر التأكيد. كان يعلم أنه في مكان ما خارج المدينة ، فقدت آلاف المنازل نورها.أمسك المرسل الماوس وحاول يائسة استعادة السيطرة ، لكن المؤشر لم يستجب لتلاعباته. انتقل بشكل مستقل في اتجاه مفتاح آخر ، وانقطع جلسة التفويض الحالية في لوحة التحكم بشكل غير متوقع. حاول المرسل تسجيل الدخول مرة أخرى على عجل ، ولكن كلمة المرور الخاصة به لم تعد تعمل: قام المهاجمون بتغييرها. كان بإمكانه فقط أن ينظر عاجزًا إلى الشاشة ، حيث أوقف المجهول مفاتيح المحطات الفرعية ، واحدًا تلو الآخر ، مما أدى إلى إيقاف عمل حوالي 30 منهم. لم يتوقفوا عند هذا الحد. بالإضافة إلى Prikarpatyeoblenergo ، تمت مهاجمة مؤسستين أخريين للطاقة في نفس الوقت ، لذلك كان إجمالي عدد المحطات الفرعية المعوقة ضعف ضعفها ، وترك 230.000 ساكن بدون كهرباء. وكما لو أن ذلك لم يكن كافيًا ، لا يزال المتسللون يوقفون مصادر الطاقة الاحتياطية ،حرمان المرسلين أنفسهم من الضوء في اثنين من مراكز التحكم الثلاثة.

يوم الأربعاء ، 23 ديسمبر 2015 ، الساعة 15:30 ، كان سكان إيفانو فرانكيفسك في غرب أوكرانيا يستعدون لنهاية يوم العمل وسيعودون إلى منازلهم على طول شوارع الشتاء الباردة. في مركز التحكم في مؤسسة Prikarpatyeoblenergo ، التي توزع الكهرباء في المنطقة ، أكمل المرسلون تقريبًا تحولهم . ولكن عندما قام أحدهم بترتيب الورق على الطاولة قبل إكمال العمل ، انتقل المؤشر على شاشة الكمبيوتر إلى مكانه.رأى المرسل المؤشر ينتقل عمداً إلى أزرار التحكم لقواطع الدائرة في المحطة الفرعية الإقليمية ، ثم ضغط الزر لفتح النافذة مع المفاتيح لجعل المحطة الفرعية غير متصلة. ظهر مربع حوار على الشاشة مع طلب لتأكيد العملية ، وبدا المشغل مذهولًا عندما انزلق المؤشر إلى هذه النافذة وضغط على زر التأكيد. كان يعلم أنه في مكان ما خارج المدينة ، فقدت آلاف المنازل نورها.أمسك المرسل الماوس وحاول يائسة استعادة السيطرة ، لكن المؤشر لم يستجب لتلاعباته. انتقل بشكل مستقل في اتجاه مفتاح آخر ، وانقطع جلسة التفويض الحالية في لوحة التحكم بشكل غير متوقع. حاول المرسل تسجيل الدخول مرة أخرى على عجل ، ولكن كلمة المرور الخاصة به لم تعد تعمل: قام المهاجمون بتغييرها. كان بإمكانه فقط أن ينظر عاجزًا إلى الشاشة ، حيث أوقف المجهول مفاتيح المحطات الفرعية ، واحدًا تلو الآخر ، مما أدى إلى إيقاف عمل حوالي 30 منهم. لم يتوقفوا عند هذا الحد. بالإضافة إلى Prikarpatyeoblenergo ، تمت مهاجمة مؤسستين أخريين للطاقة في نفس الوقت ، لذلك كان إجمالي عدد المحطات الفرعية المعوقة ضعف ضعفها ، وترك 230.000 ساكن بدون كهرباء. وكما لو أن ذلك لم يكن كافيًا ، لا يزال المتسللون يوقفون مصادر الطاقة الاحتياطية ،حرمان المرسلين أنفسهم من الضوء في اثنين من مراكز التحكم الثلاثة.خطة رائعة

لم يكن المتسللون الذين اخترقوا شركات الطاقة الأوكرانية - أول حالة مؤكدة لانقطاع التيار الكهربائي في العالم - بعض الانتهازيين الذين يختبرون قدراتهم. نتيجة تحقيق شامل في الحادث ، تم الكشف عن تفاصيل جديدة: من الواضح أن هناك استراتيجيين مؤهلين وسريين وراء الهجوم ، الذين خططوا الهجوم بعناية لعدة أشهر ، وأجروا الاستطلاع أولاً ، وفحص شبكات الضحية ، وجلب أوراق اعتماد وحدة التحكم ، ثم شن هجوم متزامن على ثلاثة مركز التحكم.قال روبرت م. لي ، الذي ساعد في التحقيق ، ضابط العمليات السيبرانية السابق في القوات الجوية الأمريكية ، والمؤسس المشارك لشركة دراغوس للأمن ، وهي شركة متخصصة في حماية البنية التحتية الحيوية: "لقد كان هجومًا رائعًا". - عند الحديث عن تعقيد القرصنة ، يركز كثير من الناس دائمًا على البرامج الضارة التي تم استخدامها. ولكن بالنسبة لي ، فإن تعقيد الهجوم يكمن في مستوى الخدمات اللوجستية والتخطيط للعملية ... وما يحدث أثناءه. وكان هناك عمل رائع حقًا. "أشارت أوكرانيا على الفور إلى روسيا باعتبارها البادئ بالهجوم. ابتعد روبرت لي عن الاتصال بدولة ، لكنه قال إن هناك تمييزًا واضحًا بين المراحل المختلفة للعملية ، مما يعني مشاركة قراصنة من مستويات مختلفة في مراحل مختلفة. لذلك ، من المحتمل أن يكون الهجوم قد تم بالتعاون مع العديد من المشاركين المختلفين تمامًا - ربما مجرمي الإنترنت واللاعبين على مستوى الدولة.وقال "يجب أن يكون فريقًا جيد التمويل ومدربًا جيدًا ... لكن ليس بالضرورة على مستوى الولاية". ربما في البداية حصل المجرمون الإلكترونيون ذوو المستوى المنخفض على وصول أولي إلى الشبكة ، ثم نقلوا السيطرة إلى قراصنة على المستوى الفيدرالي أكثر خبرة.بطريقة أو بأخرى ، لكن هجومًا ناجحًا على شبكة الطاقة يثير مسألة أمن هذه الشبكات في الولايات المتحدة ، كما يقول الخبراء. والمثير للدهشة أن أنظمة الإدارة الأوكرانية محمية بشكل أفضل من مثل هذا الهجوم من تلك الأمريكية ، لأنها مفصولة جيدًا بجدران الحماية من شبكات الأعمال. ولكن حتى هذه الحماية لم تكن كافية ، لأن الموظفين يقومون بتسجيل الدخول عن بعد إلى شبكة SCADA (التحكم الإشرافي والحصول على البيانات) ، حيث يتم التحكم في الأنظمة الفرعية الكهربائية. في الوقت نفسه ، مفقودة المصادقة ذات العاملين ، بحيث بمعرفة أوراق اعتماد المرسل ، يمكن للمهاجمين السيطرة على أنظمة التحكم في المحطات الكهربائية الفرعية.تمت استعادة إمدادات الطاقة في المدن الأوكرانية في غضون ساعة إلى ست ساعات. وقال تقرير أمريكي صدر مؤخرا ، إنه حتى بعد مرور أكثر من شهرين على الهجوم ، لم تعد مراكز المراقبة إلى وضعها الطبيعي . يقول خبراء أمن الكمبيوتر من أوكرانيا والولايات المتحدة أن المتسللين استبدلوا البرامج الثابتة على المعدات الحيوية في 16 محطة فرعية ، وهم الآن لا يستجيبون للأوامر من المركز. يتم توفير الكهرباء ، ولكن يجب التحكم في المفاتيح في الوضع اليدوي.عند مهاجمة الشبكة الأمريكية ، يمكن أن ينتهي كل شيء بحزن أكبر ، لأن العديد من المحطات الفرعية الأمريكية ليس لديها أنظمة تحكم يدوية زائدة ، أي أنه في حالة حدوث مثل هذا التخريب سيكون من الصعب استعادة إمدادات الطاقة.الجدول الزمني للهجوم

وقد ساعدت عدة وكالات أمريكية أوكرانيا في التحقيق في الهجوم ، بما في ذلك مكتب التحقيقات الفدرالي ووزارة الأمن الداخلي الأمريكية. وقد ضم المستشارون خبيرا روبرت لي ومايكل جيه أسانتي ، وكلاهما يدرس دورات في أمن الكمبيوتر في معهد واشنطن سانس . لقد فوجئوا بسرور لأن شركات الطاقة الأوكرانية لديها نظام متقدم من جدران الحماية وسجلات النظام التي ساعدت على إعادة ترتيب التسلسل الزمني للأحداث - لا يُلاحظ هذا غالبًا عند التحقيق في الهجمات على الشركات التجارية ، بل وأقل من ذلك عند مهاجمة البنية التحتية الحيوية.وبحسب لي والخبير الأوكراني الذي شارك في التحقيق ، فإن الاستعدادات للهجوم بدأت في الربيع الماضي بحملة تصيد تستهدف موظفي تكنولوجيا المعلومات في شركات الطاقة ومسؤولي النظام. هناك 24 منطقة في أوكرانيا ، 11-27 مقاطعة في كل منطقة. لكل منطقة شركتها الخاصة التي تدير توزيع الكهرباء في الشبكة. تم إرسال رسائل تصيد احتيالي تحتوي على مستند Word في المرفق إلى موظفي ثلاث من هذه الشركات. عند بدء تشغيل المستند ، تظهر نافذة تطلب منك تمكين وحدات الماكرو. إذا قام المستخدم بذلك ، فقد تم تثبيت برنامج يسمى BlackEnergy3 على الكمبيوتر مع باب خلفي للوصول البعيد. تعتبر نقاط الضعف في Word وتثبيت أحصنة طروادة من خلال وحدات الماكرو تقنية قديمة أصبحت شائعة مؤخرًا مرة أخرى .سمح هجوم التصيد فقط للمتسللين للوصول إلى شبكة الشركة. للدخول إلى نظام SCADA ، كان عليك اختراق جدار الحماية. لعدة أشهر ، أجرى القراصنة المخابرات. لقد تمكنوا من الوصول إلى وحدات تحكم مجال Windows ، والتي تتحكم في تفاعلات مجال المستخدم ، بما في ذلك عمليات تسجيل دخول المستخدم والمصادقة وعمليات البحث في الدليل. من هناك ، أخذوا أوراق اعتماد الموظفين ، بما في ذلك كلمات المرور من خدمات VPN التي تم استخدامها من قبل الموظفين عن بعد للوصول إلى نظام SCADA. بعد اختراق SCADA ، بدأ المتسللون في الاستعداد ببطء لهجوم.أولاً ، قاموا بتغيير تكوين مصادر الطاقة غير المنقطعة (UPS) ، والتي وفرت طاقة احتياطية في مركزي تحكم من أجل إطفاء الضوء في نفس الوقت لكل من سكان الدولة والمرسلين في المؤسسة. وقال لي إن هذا عمل فاضح وعدواني يمكن تفسيره على أنه "نكاح كبير لك" لشركات الطاقة.كل شركة لديها شبكة توزيع الكهرباء الخاصة بها ، وفي مرحلة الذكاء ، قام المخترقون بفحص هذه الشبكات بعناية. ثم كتبوا إصدارات البرامج الثابتة الأصلية لمحولات التسلسل إلى إيثرنت في المحطات الفرعية. ترسل هذه الأجهزة أوامر من مركز التحكم إلى المحطة الفرعية. فشل المحول يجعل التحكم عن بعد للمحطة الفرعية مستحيلا. "لا يتم تحديث البرامج الثابتة الضارة لعملية معينة على الإطلاقلم تستخدم من قبل ، تعليقات روبرت لي. - من حيث الهجوم ، هذا رائع للغاية. أعني ، عمل رائع حقًا ".بالمناسبة ، يتم استخدام نفس نماذج المحول التسلسلي إلى إيثرنت أيضًا في المحطات الفرعية الأمريكية.مسلحين بالبرامج الثابتة الخبيثة ، كان القراصنة على استعداد لشن هجوم.في حوالي الساعة 15:30 يوم 23 ديسمبر ، قاموا بتسجيل الدخول إلى نظام SCADA باستخدام كلمات مرور شخص آخر عبر VPN وأرسلوا أوامر لتعطيل UPS الذي تم تكوينه مسبقًا. ثم بدأوا في فتح الوصول إلى المحطات الفرعية وإيقاف تشغيلها واحدة تلو الأخرى. قبل ذلك مباشرة ، تم تنظيم هجوم هاتفي TDoS على مراكز الاتصال لشركات الطاقة حتى لا يتمكن المستهلكون من الوصول وإبلاغ المرسلين قبل الأوان عن انقطاع التيار الكهربائي. يشير روبرت لي إلى أن الهاتف DDoS يظهر مستوى عالٍ من التعقيد والتخطيط للعملية بأكملها. يقول: "ما يفعله المتسللون المعقدون هو بذل جهود متضافرة ، حتى مع مراعاة السيناريوهات غير المحتملة ، لضمان القضاء على جميع المشاكل المحتملة".إجراء TDoS أعطى المهاجمين المزيد من الوقت. حتى يلاحظ المرسلون نشاطًا غريبًا على أجهزة الكمبيوتر ، سيتم بالفعل إيقاف تشغيل بعض المحطات الفرعية. يقول الخبراء أنه في حالة وقوع هجوم روسي بدوافع سياسية ضد أوكرانيا ، يؤدي الهاتف DDoS مهمة أخرى: تقويض ثقة المواطنين في شركات الطاقة الأوكرانية والحكومة.بعد إيقاف الطاقة في المحطات الفرعية ، استبدل المتسللون البرامج الثابتة على محولات تسلسلية إلى إيثرنت المثبتة هناك. عند الانتهاء من العملية ، أطلقوا برنامجًا ضارًا يسمى KillDisk لمحو الملفات و MBR على أجهزة الكمبيوتر في مراكز التحكم.بدأت القنابل المنطقية المثبتة KillDisk في جهاز توقيت بعد 90 دقيقة من بدء الهجوم ، أي حوالي الساعة 5 مساءً. في هذا الوقت ، نشرت Prikarpatyeoblenergo رسالة على موقعها على الإنترنت تحتوي على معلومات حول ما يعرفه المواطنون بالفعل: تم قطع الكهرباء في العديد من المناطق ويجري التحقيق في أسباب الفشل.بعد نصف ساعة ، عندما أكملت KillDisk أعمالها القذرة ، نشر Prikarpatyeoblenergo رسالة أخرى: كان سبب الفشل هو هجوم القراصنة....من يقف وراء تنظيم التعتيم في أوكرانيا هو أول هجوم من نوعه ، مما يخلق سابقة مشؤومة لسلامة الشبكات الكهربائية في جميع أنحاء العالم. قد لا يعرف مرسل Prikarpatyeoblenergo ما الذي يهدد وميض مؤشر الماوس على الشاشة في ذلك اليوم. ولكن الآن تلقى جميع المسؤولين عن إمدادات الطاقة في العالم تحذيرا. كان هذا الهجوم قصيرًا وناعمًا نسبيًا. قد لا يكون ما يلي هو الحال.Source: https://habr.com/ru/post/ar391439/

All Articles