كان الروبوت Lego قادرًا على خداع الخوارزميات التي تتعرف على المستخدم من خلال الإيماءات

يلفت

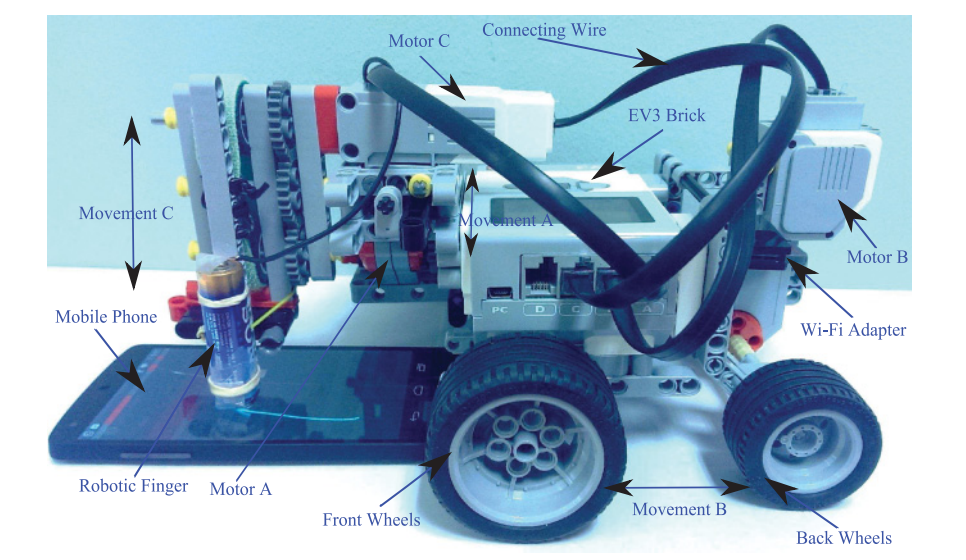

فريق من خبراء أمن الكمبيوتر بدعم مالي من وكالة الأبحاث والتطوير الدفاعي المتقدمة بالولايات المتحدة (DARPA) في ورقة بحثية جديدة الانتباه إلى عدم موثوقية طرق تحديد المستخدم من خلال ملفهم الشخصي للعمل مع شاشة اللمس للجهاز. تمكن الروبوت الذي بناه الفريق على أساس Lego Mindstorms من جعل أنظمة مصادقة مختلفة على الهاتف الذكي تعتقد أن المالك يستخدم الهاتف.في الآونة الأخيرة ، اكتسب تطوير أنظمة مصادقة المستخدم القائمة على تحليل الإيماءات شعبية. تتمثل الفكرة في جمع البيانات حول استخدام شاشة اللمس من قبل المستخدم ، ثم على هذا الأساس بناء ملف تعريف لتحركات المستخدم ومقارنتها باستمرار مع تلك الحركات التي يتم استخدامها عند العمل مع الهاتف الذكي. يُعتقد أن مجموعة من البيانات حول الحركات (بداية ونهاية التمرير ، المدة ، إلخ) فريدة لكل شخص.لاحظ مؤلفو الدراسة أنه يجب استخدام مثل هذا النظام فقط كنظام مساعد - فقد أظهروا أن الطريقتين الحاليتين لتجاوزه يتم تنفيذهما باستخدام روبوت بسيط. الأول هو معالجة الإحصائيات حول استخدام الجهاز من قبل مستخدمين مختلفين من أجل إنشاء نوع من ملف تعريف استخدام شاشة اللمس العالمي المتوسط. والثاني ينطوي على السرقة من قبل مخترق معلومات حول استخدام هاتف ذكي من قبل مستخدم معين ، من أجل انتحال هويته.في ورقة بعنوان "السرقة الروبوتية على شاشة اللمس" ، درس الباحثون كلتا الطريقتين. لأتمتة العملية ، قاموا ببناء روبوت من Lego Mindstorms ، تم التلاعب به على دمية من إصبع مصنوع من تناظرية من البلاستيسين Play-Doh .تم جمع بيانات الإيماءة من 41 شخصًا شاركوا في التجربة ، والذين ، بناء على تعليمات المختبرين ، قاموا بالعديد من الإجراءات الطبيعية لنظام Android ، وجمعوا قاعدة إيماءات (كل واحد منهم أعاد إنتاج 28 حركة مختلفة).ثم اختبر الباحثون الأساليب الموصوفة باستخدام سبع إيماءات مختلفة للتعرف على المستخدمين. تمكنت الطريقة الأولى ، باستخدام متوسط الإيماءات ، من خداع الخوارزمية الأقل موثوقية في 70 في المائة من الحالات - في هذه الحالات ، حددت الخوارزمية خطأ أن الشخص الذي يمتلك الهاتف الذكي يستخدم الجهاز.عندما ، في المرحلة الثانية من التجربة ، استخدم العلماء البيانات التي تم الحصول عليها من مستخدم معين ، الروبوت ، الذي لم يكن مفاجئًا ، تمكن من خداع خوارزميات التعرف في 90 ٪ من الحالات.خلص مؤلفو الدراسة إلى أنه نظرًا لأن الهجمات من هذا النوع يسهل تنفيذها باستخدام المعدات المتاحة مجانًا ، فإن شركات الحماية لا تحتاج فقط إلى تضمين اختبارات مع روبوتات مماثلة في التحقق من موثوقية الحماية ، ولكن أيضًا للعمل على تحسين الحماية نفسها ككل.

يلفت

فريق من خبراء أمن الكمبيوتر بدعم مالي من وكالة الأبحاث والتطوير الدفاعي المتقدمة بالولايات المتحدة (DARPA) في ورقة بحثية جديدة الانتباه إلى عدم موثوقية طرق تحديد المستخدم من خلال ملفهم الشخصي للعمل مع شاشة اللمس للجهاز. تمكن الروبوت الذي بناه الفريق على أساس Lego Mindstorms من جعل أنظمة مصادقة مختلفة على الهاتف الذكي تعتقد أن المالك يستخدم الهاتف.في الآونة الأخيرة ، اكتسب تطوير أنظمة مصادقة المستخدم القائمة على تحليل الإيماءات شعبية. تتمثل الفكرة في جمع البيانات حول استخدام شاشة اللمس من قبل المستخدم ، ثم على هذا الأساس بناء ملف تعريف لتحركات المستخدم ومقارنتها باستمرار مع تلك الحركات التي يتم استخدامها عند العمل مع الهاتف الذكي. يُعتقد أن مجموعة من البيانات حول الحركات (بداية ونهاية التمرير ، المدة ، إلخ) فريدة لكل شخص.لاحظ مؤلفو الدراسة أنه يجب استخدام مثل هذا النظام فقط كنظام مساعد - فقد أظهروا أن الطريقتين الحاليتين لتجاوزه يتم تنفيذهما باستخدام روبوت بسيط. الأول هو معالجة الإحصائيات حول استخدام الجهاز من قبل مستخدمين مختلفين من أجل إنشاء نوع من ملف تعريف استخدام شاشة اللمس العالمي المتوسط. والثاني ينطوي على السرقة من قبل مخترق معلومات حول استخدام هاتف ذكي من قبل مستخدم معين ، من أجل انتحال هويته.في ورقة بعنوان "السرقة الروبوتية على شاشة اللمس" ، درس الباحثون كلتا الطريقتين. لأتمتة العملية ، قاموا ببناء روبوت من Lego Mindstorms ، تم التلاعب به على دمية من إصبع مصنوع من تناظرية من البلاستيسين Play-Doh .تم جمع بيانات الإيماءة من 41 شخصًا شاركوا في التجربة ، والذين ، بناء على تعليمات المختبرين ، قاموا بالعديد من الإجراءات الطبيعية لنظام Android ، وجمعوا قاعدة إيماءات (كل واحد منهم أعاد إنتاج 28 حركة مختلفة).ثم اختبر الباحثون الأساليب الموصوفة باستخدام سبع إيماءات مختلفة للتعرف على المستخدمين. تمكنت الطريقة الأولى ، باستخدام متوسط الإيماءات ، من خداع الخوارزمية الأقل موثوقية في 70 في المائة من الحالات - في هذه الحالات ، حددت الخوارزمية خطأ أن الشخص الذي يمتلك الهاتف الذكي يستخدم الجهاز.عندما ، في المرحلة الثانية من التجربة ، استخدم العلماء البيانات التي تم الحصول عليها من مستخدم معين ، الروبوت ، الذي لم يكن مفاجئًا ، تمكن من خداع خوارزميات التعرف في 90 ٪ من الحالات.خلص مؤلفو الدراسة إلى أنه نظرًا لأن الهجمات من هذا النوع يسهل تنفيذها باستخدام المعدات المتاحة مجانًا ، فإن شركات الحماية لا تحتاج فقط إلى تضمين اختبارات مع روبوتات مماثلة في التحقق من موثوقية الحماية ، ولكن أيضًا للعمل على تحسين الحماية نفسها ككل.Source: https://habr.com/ru/post/ar394039/

All Articles