مقدار المعلومات التي يمكن نقلها من خلال مروحة وحدة المعالجة المركزية

15 بت لكل دقيقة

إن أخذ المعلومات من جهاز كمبيوتر معزول غير متصل بالشبكة (مفصول بالهواء) مهمة صعبة ولكنها مثيرة للاهتمام. على مدى السنوات العشر الماضية ، تم تطوير العديد من الطرق لاستخراج البيانات من هذا القبيل: على سبيل المثال ، تسجيل الإشعاع الكهرومغناطيسي لبطاقة الفيديو والمكونات المختلفة على اللوحة الأم[1] ،[2] ،[3] ،[4] ، التعرف على ضغطات المفاتيح بالصوت ، معلومات عن الضوئية[5] وحراري[6] قنوات ، انتقال صوتي من خلال السماعات في نطاقات تردد مسموعة وغير مسموعة[7] ،[8] ،[9] ، إرسال راديو من الشاشة إلى راديو AM[10] وآخرون.ولكن قبل أن لا يحدث أبدًا لأي شخص أن ينقل تدفق المعلومات ، ويغير سرعة المروحة . لكن هذه تبدو فكرة تافهة.تم تطوير نظام برمجيات خبيثة يسمى Fansmitter من قبل Andrey Daydakulov و Yosef Solevich و Yuval Elovichi و Mordechai Guri ومن مركز أبحاث أمن الكمبيوتر في جامعة Ben-Gurion .لقراءة المعلومات من خلال مروحة الكمبيوتر ميزة رئيسية واحدة - مثل هذه المروحة متوفرة في كل كمبيوتر مكتبي. صحيح ، إنه غائب في بعض طرازات أجهزة الكمبيوتر المحمولة الحديثة ، ولكن مثل هذه الأدوات لا تزال نادرة في المنشآت النووية وغيرها من المرافق المحمية في روسيا والخارج. عادة ما يتم تثبيت أجهزة الكمبيوتر الشخصية الأبسط والأكثر موثوقية مع وحدة نظام قياسية هناك.

إن أخذ المعلومات من جهاز كمبيوتر معزول غير متصل بالشبكة (مفصول بالهواء) مهمة صعبة ولكنها مثيرة للاهتمام. على مدى السنوات العشر الماضية ، تم تطوير العديد من الطرق لاستخراج البيانات من هذا القبيل: على سبيل المثال ، تسجيل الإشعاع الكهرومغناطيسي لبطاقة الفيديو والمكونات المختلفة على اللوحة الأم[1] ،[2] ،[3] ،[4] ، التعرف على ضغطات المفاتيح بالصوت ، معلومات عن الضوئية[5] وحراري[6] قنوات ، انتقال صوتي من خلال السماعات في نطاقات تردد مسموعة وغير مسموعة[7] ،[8] ،[9] ، إرسال راديو من الشاشة إلى راديو AM[10] وآخرون.ولكن قبل أن لا يحدث أبدًا لأي شخص أن ينقل تدفق المعلومات ، ويغير سرعة المروحة . لكن هذه تبدو فكرة تافهة.تم تطوير نظام برمجيات خبيثة يسمى Fansmitter من قبل Andrey Daydakulov و Yosef Solevich و Yuval Elovichi و Mordechai Guri ومن مركز أبحاث أمن الكمبيوتر في جامعة Ben-Gurion .لقراءة المعلومات من خلال مروحة الكمبيوتر ميزة رئيسية واحدة - مثل هذه المروحة متوفرة في كل كمبيوتر مكتبي. صحيح ، إنه غائب في بعض طرازات أجهزة الكمبيوتر المحمولة الحديثة ، ولكن مثل هذه الأدوات لا تزال نادرة في المنشآت النووية وغيرها من المرافق المحمية في روسيا والخارج. عادة ما يتم تثبيت أجهزة الكمبيوتر الشخصية الأبسط والأكثر موثوقية مع وحدة نظام قياسية هناك. وبالتالي ، ستعمل البرامج الضارة من Fansmitter على أي جهاز كمبيوتر تقريبًا ، حتى إذا لم يكن بها مكبرات صوت وميكروفون (فجوة صوتية). بالإضافة إلى ذلك ، يمكن تعطيل نظام الصوت على مستوى BIOS لمنع التوصيل غير المقصود أو المتعمد لمكبرات الصوت الخارجية بمقبس الصوت. إن كتم النظام الصوتي فعال للغاية ضد استخراج البيانات الصوتية التقليدية. ولكن ليس ضد المعجبين. في هذه الحالة ، لا يتضمن الاستخراج الصوتي النظام الفرعي الصوتي للكمبيوتر.يحدث انتقال الإشارة من خلال تغيير في سرعة المروحة على المعالج. مع تغير سرعة الدوران ، تتغير خصائص الصوت أيضًا. يتم تسجيل المعلومات بواسطة ميكروفون بعيد على مسافة عدة أمتار ، على سبيل المثال ، باستخدام هاتف عادي.

وبالتالي ، ستعمل البرامج الضارة من Fansmitter على أي جهاز كمبيوتر تقريبًا ، حتى إذا لم يكن بها مكبرات صوت وميكروفون (فجوة صوتية). بالإضافة إلى ذلك ، يمكن تعطيل نظام الصوت على مستوى BIOS لمنع التوصيل غير المقصود أو المتعمد لمكبرات الصوت الخارجية بمقبس الصوت. إن كتم النظام الصوتي فعال للغاية ضد استخراج البيانات الصوتية التقليدية. ولكن ليس ضد المعجبين. في هذه الحالة ، لا يتضمن الاستخراج الصوتي النظام الفرعي الصوتي للكمبيوتر.يحدث انتقال الإشارة من خلال تغيير في سرعة المروحة على المعالج. مع تغير سرعة الدوران ، تتغير خصائص الصوت أيضًا. يتم تسجيل المعلومات بواسطة ميكروفون بعيد على مسافة عدة أمتار ، على سبيل المثال ، باستخدام هاتف عادي. إذا قمنا بتصنيف طرق مختلفة لاستخراج البيانات من جهاز كمبيوتر معزول ، فإن Fansmitter هو الفئة الخامسة من هذه الأساليب ، إلى جانب الإشعاع الكهرومغناطيسي ، والتقاط بصري (بواسطة LED) ، والحرارة والصوتية.يتطلب هجوم Fansmitter الناجح أن تصيب جهاز الكمبيوتر والهاتف المحمول للضحية مباشرةً. إذا لم تكن هناك مشاكل في الهاتف ، فإن تثبيت البرامج الضارة على كمبيوتر شخصي معزول هو أصعب جزء من الهجوم الافتراضي. بالطبع ، لا يهتم الباحثون بالطرق العملية لتثبيت البرامج الضارة على جهاز كمبيوتر معزول ، ولكنهم يتحدثون فقط عن الجزء الفني من المهمة ، أي مباشرة حول طرق ترميز فك تشفير البيانات الرقمية من خلال ضجيج المراوح.في أجهزة الكمبيوتر الحديثة ، عادة ما يتم التحكم في مراوح المعالج ووحدة النظام عن طريق كابل رباعي. يظهر الغرض من كل جهة اتصال في الجدول.

إذا قمنا بتصنيف طرق مختلفة لاستخراج البيانات من جهاز كمبيوتر معزول ، فإن Fansmitter هو الفئة الخامسة من هذه الأساليب ، إلى جانب الإشعاع الكهرومغناطيسي ، والتقاط بصري (بواسطة LED) ، والحرارة والصوتية.يتطلب هجوم Fansmitter الناجح أن تصيب جهاز الكمبيوتر والهاتف المحمول للضحية مباشرةً. إذا لم تكن هناك مشاكل في الهاتف ، فإن تثبيت البرامج الضارة على كمبيوتر شخصي معزول هو أصعب جزء من الهجوم الافتراضي. بالطبع ، لا يهتم الباحثون بالطرق العملية لتثبيت البرامج الضارة على جهاز كمبيوتر معزول ، ولكنهم يتحدثون فقط عن الجزء الفني من المهمة ، أي مباشرة حول طرق ترميز فك تشفير البيانات الرقمية من خلال ضجيج المراوح.في أجهزة الكمبيوتر الحديثة ، عادة ما يتم التحكم في مراوح المعالج ووحدة النظام عن طريق كابل رباعي. يظهر الغرض من كل جهة اتصال في الجدول.| اتصل | التعيين | الوظيفة |

|---|

| 1 (أحمر) | الأرض | الأرض |

| 2 (أسود) | 12 فولت | قوة 12 فولت |

| 3 (أسود) | FAN_TACH | إشارة سرعة المروحة الصادرة |

| 4 (أصفر) | FAN_CONTROL | إشارة الإدخال للإشارة إلى سرعة المروحة |

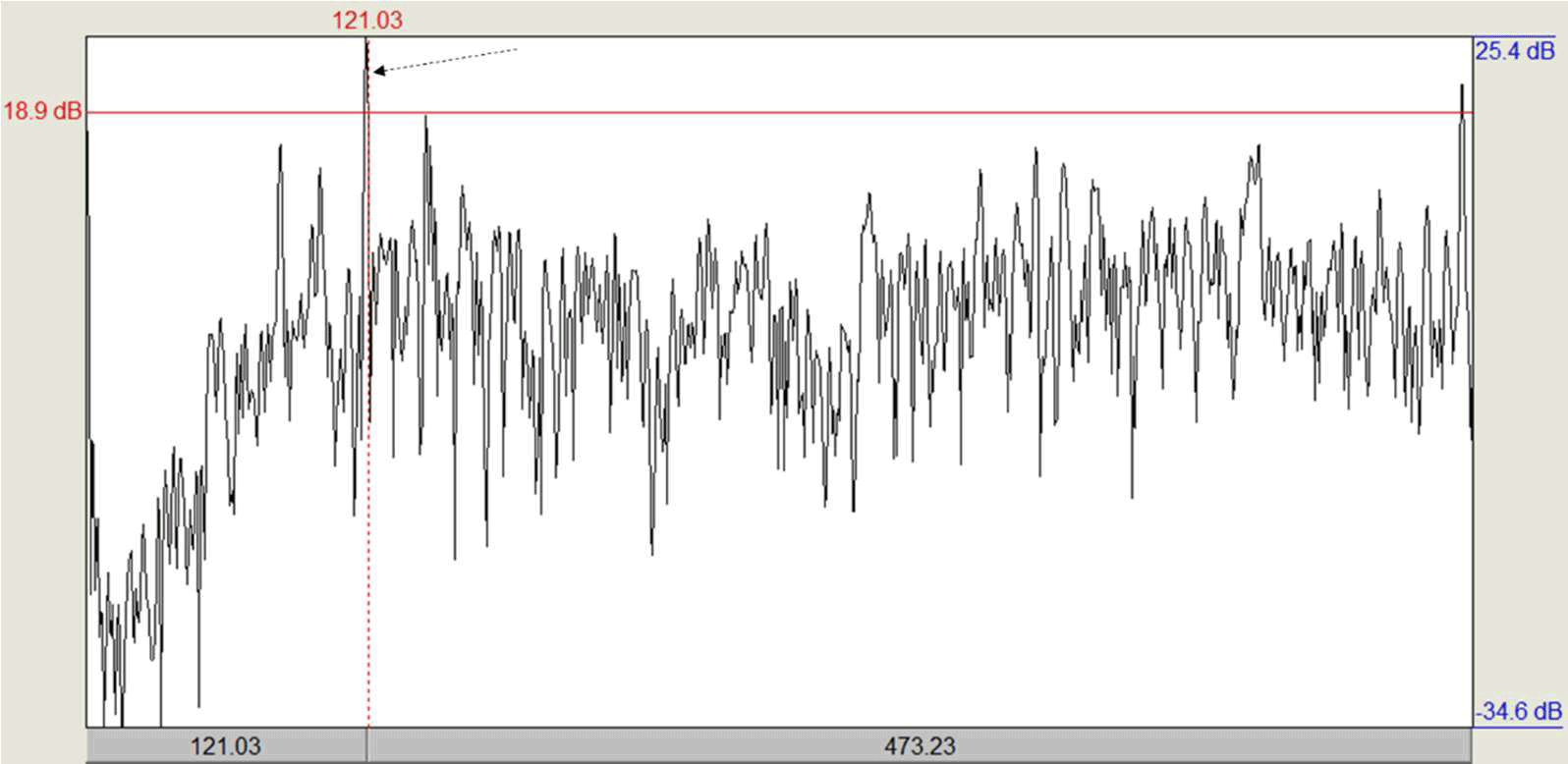

كما ترى ، الكبل الثالث ينقل باستمرار إشارة على سرعة المروحة إلى اللوحة الأم. يرسل الكبل الرابع تعليمات لتغيير سرعة الدوران باستخدام إشارة تعديل عرض النبضة (PWM)[11] . على أجهزة الكمبيوتر القديمة ، الكبل الرابع مفقود وسرعة المروحة غير قابلة للتعديل.يتم تغيير سرعة المروحة تلقائيًا أو يدويًا. في الحالة الأخيرة ، يتم ذلك من خلال BIOS أو نظام التشغيل. هناك العديد من البرامج الخاصة والمفتوحة المصدر للتحكم في سرعة المروحة وقياسها على مختلف اللوحات الأم لأنظمة التشغيل Windows و Linux و macOS[12] [13] [14] .من المعروف أنه مع زيادة سرعة دوران المروحة ، يزداد حجمها (الضوضاء الصوتية). يوضح الرسم البياني رسمًا بيانيًا للحجم المدرك لمروحة المعالج عندما تتغير سرعة الدوران من 1000 إلى 4500 دورة في الدقيقة والعكس ، من مسافة 1 متر (أعلاه) و 4 أمتار (أدناه). في كلتا الحالتين ، يتم تسجيل الصوت بواسطة ميكروفون الهاتف المحمول. قد يختلف الحجم باختلاف طرازات المراوح ، لكن الاتجاه الأساسي يبقى دون تغيير: كلما زادت سرعة دوران المروحة ، زادت الضوضاء.بالإضافة إلى ذلك ، مع تغير سرعة الدوران ، تتغير درجة الصوت - تردد تمرير الشفرة (BPF) أيضًا.يتم قياس BPF (بالهرتز) بضرب عدد الشفرات ( n ) في سرعة الدوران Rفي دورات في الدقيقة (RPM) ، لذلكBPF = n * R / 60يوضح الرسم البياني طيف ضوضاء المروحة النموذجي عند حوالي 1000 دورة في الدقيقة.

قد يختلف الحجم باختلاف طرازات المراوح ، لكن الاتجاه الأساسي يبقى دون تغيير: كلما زادت سرعة دوران المروحة ، زادت الضوضاء.بالإضافة إلى ذلك ، مع تغير سرعة الدوران ، تتغير درجة الصوت - تردد تمرير الشفرة (BPF) أيضًا.يتم قياس BPF (بالهرتز) بضرب عدد الشفرات ( n ) في سرعة الدوران Rفي دورات في الدقيقة (RPM) ، لذلكBPF = n * R / 60يوضح الرسم البياني طيف ضوضاء المروحة النموذجي عند حوالي 1000 دورة في الدقيقة. لتحليل الإشارة الصوتية ، تم تخفيض تردد أخذ العينات من 44.1 كيلو هرتز إلى 2 كيلو هرتز للبساطة وتم ترشيح الإشارة في نطاقات BPF المطلوبة. وبالتالي ، اتضح تجميع جدول تتوافق سرعة الدوران مع BPF ، على سبيل المثال ، لمروحة ذات سبع شفرات (في الجدول).

لتحليل الإشارة الصوتية ، تم تخفيض تردد أخذ العينات من 44.1 كيلو هرتز إلى 2 كيلو هرتز للبساطة وتم ترشيح الإشارة في نطاقات BPF المطلوبة. وبالتالي ، اتضح تجميع جدول تتوافق سرعة الدوران مع BPF ، على سبيل المثال ، لمروحة ذات سبع شفرات (في الجدول).| R (دورة في الدقيقة) | BPF (هرتز) |

|---|

| 1000-1600 | 116-187 |

| 1600-3000 | 187-350 |

| 2000-2500 | 233-292 |

| 4000-4500 | 466-525 |

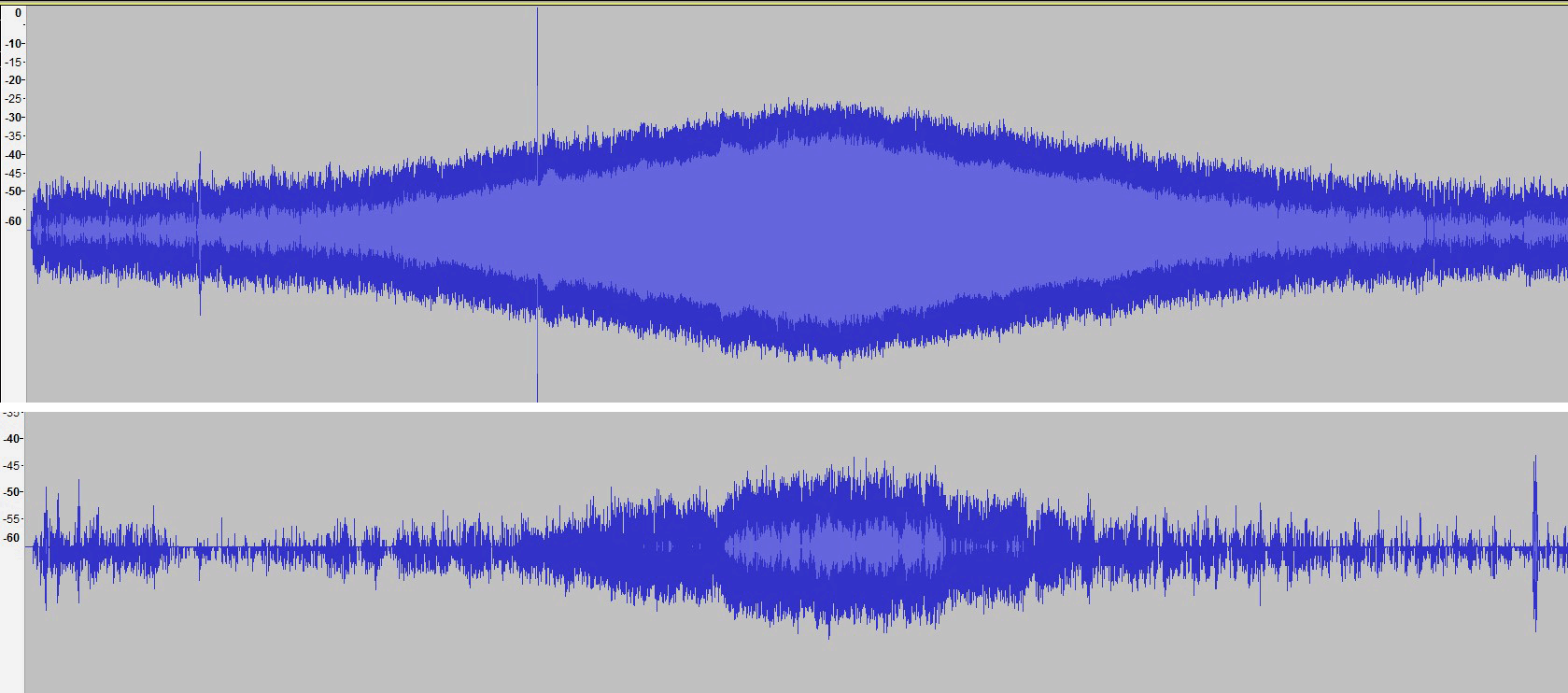

لسوء الحظ ، يمكن تمييز الترددات في مناطق 100-600 هرتز بالأذن البشرية ، بحيث يمكن لضحية الهجوم سماع تغير التردد عن طريق الأذن. يوصي مؤلفو العمل العلمي باستخدام عدة طرق لإخفاء هجوم: 1) إجراء ذلك في وقت يكون فيه احتمال الاقتراب من شخص ضئيلًا ؛ 2) استخدام أدنى تردد ممكن 140-170 هرتز ؛ 3) استخدام نطاقات تردد قريبة ، بفارق لا يزيد عن 100 هرتز بين 0 و 1.استخدم الباحثون طريقتين لتعديل الإشارة: تعديل السعة (Amplitude Shift Keying ، ASK) وتحوير التردد لتعديل التردد (FSK). الطريقة الأولى أكثر تنوعًا وتناسب جميع المراوح تقريبًا ، في حين أن الطريقة الثانية أكثر مقاومة للضوضاء المحيطة. في كلتا الحالتين ، يتم إرسال القيم 0 و 1 عن طريق تغيير سرعة المروحة ، ولكن اتساع إشارة الموجة الحاملة في الحالة الأولى هو اتساعها ، وفي الحالة الثانية ، تردد الموجة الحاملة.توضح الرسوم البيانية أدناه الفرق في الإشارة المسجلة ، والتي يتم إرسالها بواسطة طريقة تعديل السعة (أعلى) وتشكيل التردد (أسفل). في كلتا الحالتين ، يتم إرسال إشارة 101010 بإطار زمني يبلغ 5 ثوانٍ عندما تتغير سرعة المروحة بين 1000 دورة في الدقيقة و 1600 دورة في الدقيقة. في الحالة الأولى ، تم إجراء الإرسال في غضون 60 ثانية ، في الحالة الثانية - 150 ثانية. يقترح الباحثون تعديل تردد تعديل السعة استخدام طريقة التزامن الديناميكي لإرسال البيانات لإزالة الأخطاء عندما يغير جهاز الاستقبال والإرسال موقعهما بالنسبة لبعضهما البعض أثناء الإرسال. أثناء التزامن الديناميكي ، يتم إرسال إطار تحكم من 4 بتات قبل كل إطار حمولة 12 بت.

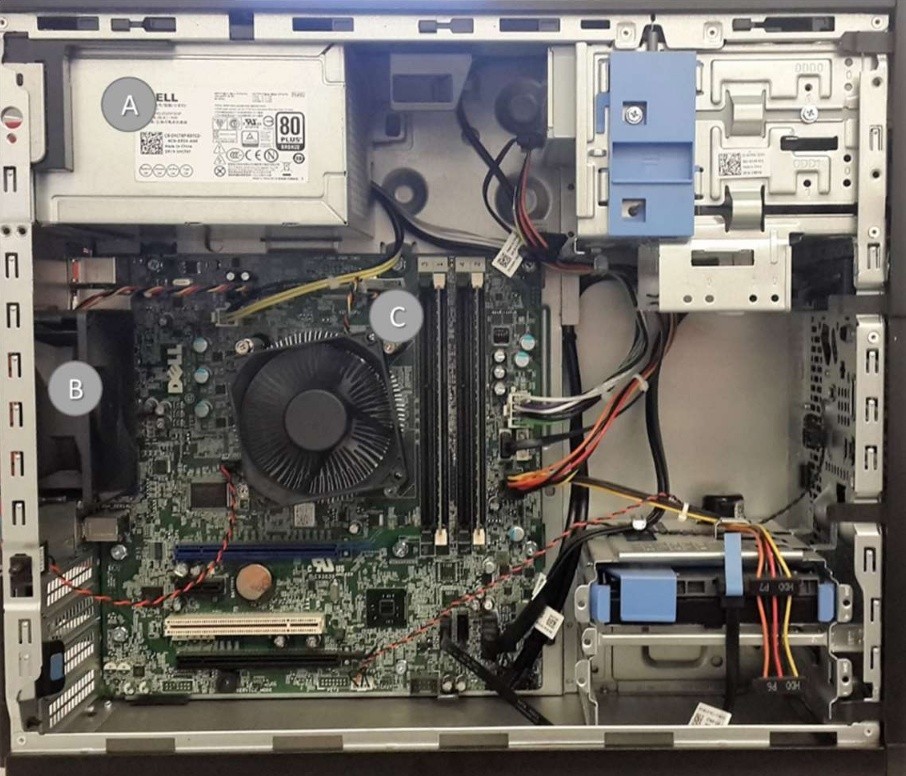

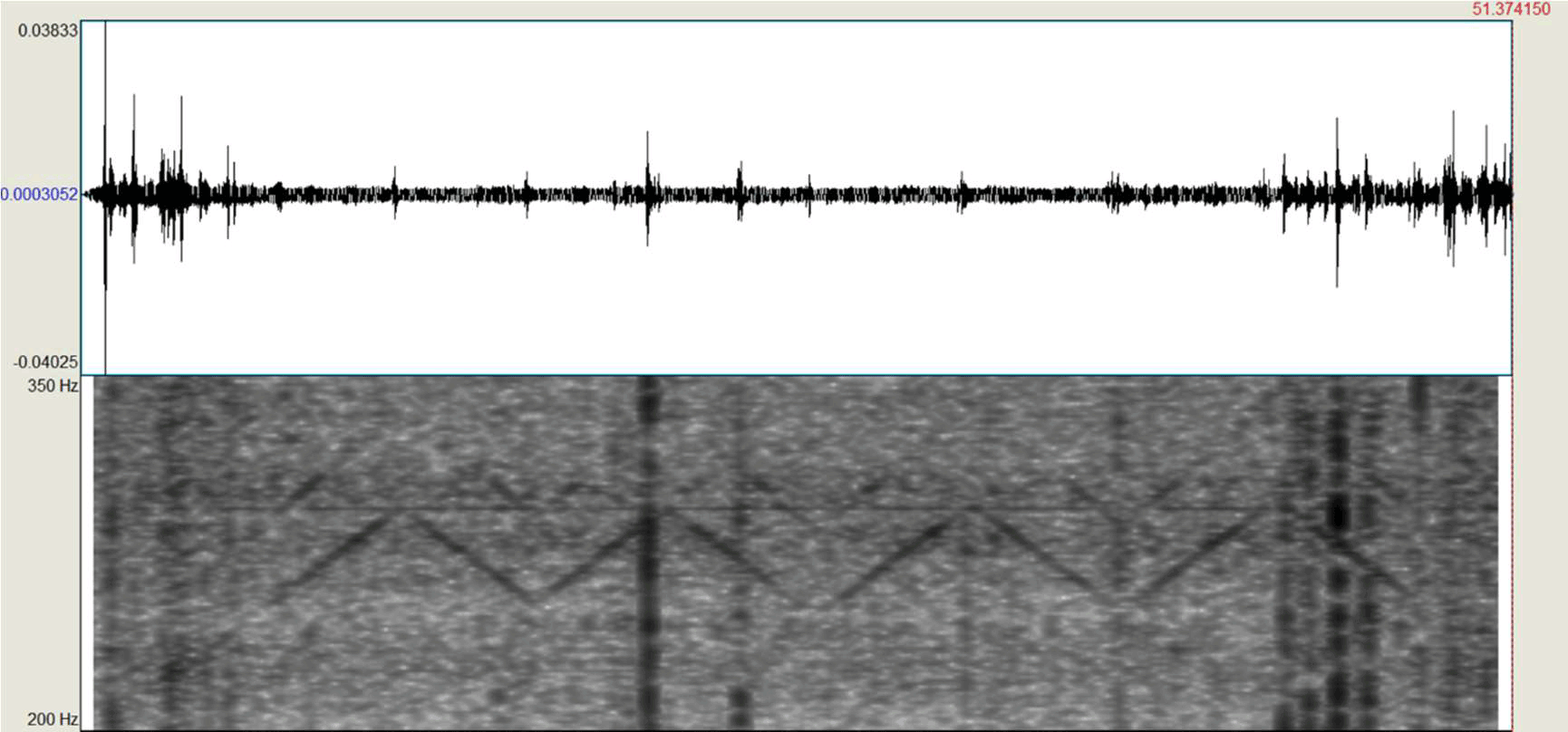

تعديل السعة استخدام طريقة التزامن الديناميكي لإرسال البيانات لإزالة الأخطاء عندما يغير جهاز الاستقبال والإرسال موقعهما بالنسبة لبعضهما البعض أثناء الإرسال. أثناء التزامن الديناميكي ، يتم إرسال إطار تحكم من 4 بتات قبل كل إطار حمولة 12 بت. اختبر الباحثون الطريقة المتطورة لاستخراج البيانات على كمبيوتر Dell OptiPlex 9020 مع اللوحة الأم Intel Core i7-4790 ومجموعة شرائح Intel Q87 (Lynx Point). كما ذكرنا من قبل ، فإن الطريقة عالمية ويمكن استخدامها مع أجهزة الكمبيوتر من نماذج مختلفة.كمستقبل إشارة ، تم استخدام هاتف جوال Samsung Galaxy S4 (I9500).أُجريت التجربة في مختبر بمستوى قياسي من الضوضاء المحيطة ، حيث عملت العديد من أجهزة الكمبيوتر الدخيلة الأخرى ونظام تكييف الهواء.أظهرت التجربة أن معدل البيانات من خلال المروحة يعتمد بشكل كبير على نسبة الإشارة إلى الضوضاء (SNR). كلما زادت الضوضاء المحيطة فيما يتعلق بالإشارة المطلوبة ، انخفضت سرعة الإرسال.هذا ما يبدو عليه انتقال الحمولة في تسلسل البتات 01010101 بمعلمات إرسال مختلفة وعلى مسافات مختلفة بين جهاز الاستقبال وجهاز الإرسال.المسافة 1 متر ، سرعة المروحة 1000-1600 دورة في الدقيقة ، طريقة التعديل B-FSK. سرعة الإرسال الفعالة هي 3 بت في الدقيقة ،

اختبر الباحثون الطريقة المتطورة لاستخراج البيانات على كمبيوتر Dell OptiPlex 9020 مع اللوحة الأم Intel Core i7-4790 ومجموعة شرائح Intel Q87 (Lynx Point). كما ذكرنا من قبل ، فإن الطريقة عالمية ويمكن استخدامها مع أجهزة الكمبيوتر من نماذج مختلفة.كمستقبل إشارة ، تم استخدام هاتف جوال Samsung Galaxy S4 (I9500).أُجريت التجربة في مختبر بمستوى قياسي من الضوضاء المحيطة ، حيث عملت العديد من أجهزة الكمبيوتر الدخيلة الأخرى ونظام تكييف الهواء.أظهرت التجربة أن معدل البيانات من خلال المروحة يعتمد بشكل كبير على نسبة الإشارة إلى الضوضاء (SNR). كلما زادت الضوضاء المحيطة فيما يتعلق بالإشارة المطلوبة ، انخفضت سرعة الإرسال.هذا ما يبدو عليه انتقال الحمولة في تسلسل البتات 01010101 بمعلمات إرسال مختلفة وعلى مسافات مختلفة بين جهاز الاستقبال وجهاز الإرسال.المسافة 1 متر ، سرعة المروحة 1000-1600 دورة في الدقيقة ، طريقة التعديل B-FSK. سرعة الإرسال الفعالة هي 3 بت في الدقيقة ، والمسافة متر واحد ، وسرعة المروحة 4000-4250 دورة في الدقيقة ، وطريقة التشكيل هي B-FSK. سرعة الإرسال الفعالة هي 15 بت في الدقيقة ،

والمسافة متر واحد ، وسرعة المروحة 4000-4250 دورة في الدقيقة ، وطريقة التشكيل هي B-FSK. سرعة الإرسال الفعالة هي 15 بت في الدقيقة ، والمسافة 4 أمتار ، وسرعة المروحة 2000-2500 دورة في الدقيقة ، وطريقة التشكيل هي B-FSK. معدل البت الفعال هو 10 بت في الدقيقة

والمسافة 4 أمتار ، وسرعة المروحة 2000-2500 دورة في الدقيقة ، وطريقة التشكيل هي B-FSK. معدل البت الفعال هو 10 بت في الدقيقة في التجربة ، كان من الممكن تسجيل وفك تشفير الإشارة من هاتف محمول على مسافة تصل إلى 8 أمتار. بالطبع ، سيكون مستوى SNR أعلى بكثير إذا كنت تستخدم الميكروفونات الاتجاهية وغيرها من المعدات المتخصصة.

في التجربة ، كان من الممكن تسجيل وفك تشفير الإشارة من هاتف محمول على مسافة تصل إلى 8 أمتار. بالطبع ، سيكون مستوى SNR أعلى بكثير إذا كنت تستخدم الميكروفونات الاتجاهية وغيرها من المعدات المتخصصة.الأدب

[1] MG Kuhn and RJ Anderson، "Soft Tempest: Hidden data transfer using emanagnagnetic emanations"، Information hiding ، Springer-Verlag، 1998، pp. 124-142. عودة إلى المقال

[2] MG Kuhn ، "تسوية الانبعاثات: مخاطر التنصت على شاشات الكمبيوتر" ، جامعة كامبريدج ، مختبر الكمبيوتر ، 2003. العودة إلى المقال

[3] M. Vuagnoux و S. Pasini ، "تسوية التداخلات الكهرومغناطيسية للوحات المفاتيح السلكية واللاسلكية" ندوة USENIX الأمنية ، 2009. العودة إلى المقال

[4] M. Guri, A. Kachlon, O. Hasson, G. Kedma, Y. Mirsky and Y. Elovici, «GSMem: Data Exfiltration from Air-Gapped Computers over GSM Frequencies,» Washington, D.C., 2015.

[5] J. Loughry and A. D. Umphress, «Information leakage from optical emanations», ACM Transactions on Information and System Security (TISSEC), vol. 5, no. 3, pp. 262-289, 2002.

[6] M. Guri, M. Monitz, Y. Mirski and Y. Elovici, «BitWhisper: Covert Signaling Channel between Air-Gapped Computers using Thermal Manipulations,» in Computer Security Foundations Symposium (CSF), IEEE, 2015.

[7] V. T. M. t. C. A.-G. S. f. P. N. Attack, «Eunchong Lee; Hyunsoo Kim; Ji Won Yoon», Information Security Applications, vol. 9503, pp. 187-199, 2015.

[8] M. Hanspach and M. Goetz, «On Covert Acoustical Mesh Networks in Air», Journal of Communications, vol. 8, 2013.

[9] A. Madhavapeddy, R. Sharp, D. Scott and A. Tse, «Audio networking: the forgotten wireless technology», Pervasive Computing, IEEE, vol. 4, no. 3, 2008.

[10] E. Thiele, «Tempest for Eliza», 2001. [Online]. :

www.erikyyy.de/tempest. [Accessed 4 10 2013].

[11] Alfredo Milani Comparetti, «What is PWM and what is the difference between Analog and Digital?», 2004. [Online]. : www.almico.com/sfarticle.php?id=1.

[12] «SpeedFan», [Online]. : www.almico.com/sfdownload.php.

[13] «Mac/SMC Fan Control for Windows (+ Temp)», [Online]. : sourceforge.net/projects/macfan.

[14] «fanCON — Fan control for Linux systems», [Online]. : sourceforge.net/projects/fancon. Source: https://habr.com/ru/post/ar395417/

All Articles