تم نشر برمجية إكسبلويت عاملة لجميع إصدارات مضادات الفيروسات. تم الكشف عن حقيقة الاقتراض رمز بموجب GPL

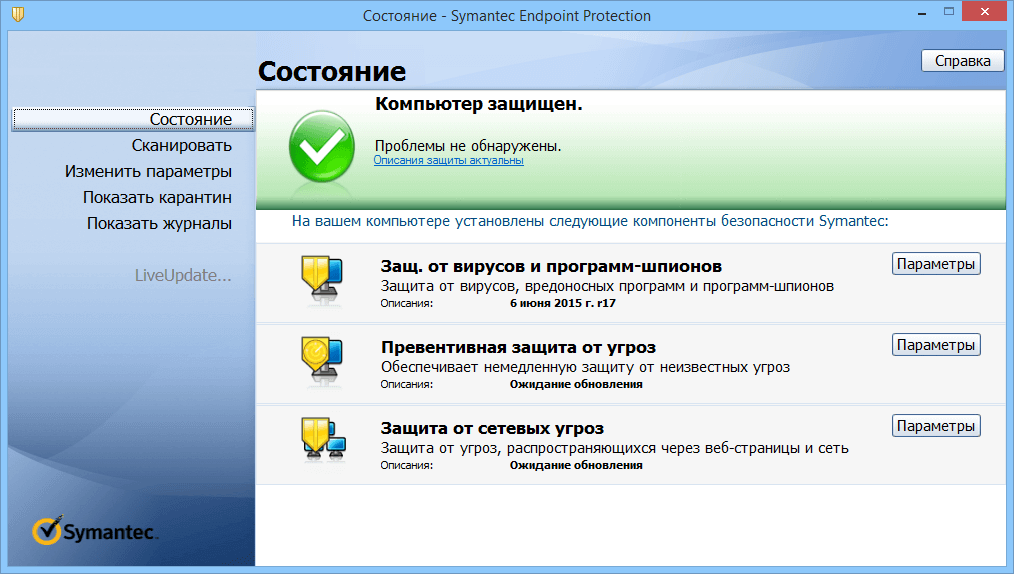

بالأمس ، نشر Tavis Ormandy من قراصنة Project Zero في Google معلومات متاحة للجمهور عن العديد من الثغرات الأمنية في برامج مكافحة الفيروسات من Symantec ، بما في ذلك ثغرات تنفيذ التعليمات البرمجية عن بُعد.يقول بعض الخبراء أن برنامج مكافحة الفيروسات المثبت على جهاز الكمبيوتر ، نظرًا لأقصى مستوى امتياز في النظام ، يمكن أن يصبح ناقلًا إضافيًا للهجوم ، أي خرقًا إضافيًا للأمن العام للنظام. يوضح مثال Symantec هذا بوضوح قدر الإمكان. في بعض الحالات ، تحت Windows ، يتم تحميل التعليمات البرمجية الضارة مباشرة في نواة نظام التشغيل ، مما يؤدي إلى تلف ذاكرة kernel.تستخدم برامج Symantec نفس النواة ، لذا فإن الأساليب الموضحة تعمل لجميع برامج Symantec ، بما في ذلك مضادات الفيروسات المباعة تحت علامة Norton التجارية. من بينها:

بالأمس ، نشر Tavis Ormandy من قراصنة Project Zero في Google معلومات متاحة للجمهور عن العديد من الثغرات الأمنية في برامج مكافحة الفيروسات من Symantec ، بما في ذلك ثغرات تنفيذ التعليمات البرمجية عن بُعد.يقول بعض الخبراء أن برنامج مكافحة الفيروسات المثبت على جهاز الكمبيوتر ، نظرًا لأقصى مستوى امتياز في النظام ، يمكن أن يصبح ناقلًا إضافيًا للهجوم ، أي خرقًا إضافيًا للأمن العام للنظام. يوضح مثال Symantec هذا بوضوح قدر الإمكان. في بعض الحالات ، تحت Windows ، يتم تحميل التعليمات البرمجية الضارة مباشرة في نواة نظام التشغيل ، مما يؤدي إلى تلف ذاكرة kernel.تستخدم برامج Symantec نفس النواة ، لذا فإن الأساليب الموضحة تعمل لجميع برامج Symantec ، بما في ذلك مضادات الفيروسات المباعة تحت علامة Norton التجارية. من بينها:- Norton Security و Norton 360 ومنتجات Norton القديمة الأخرى (جميع الأنظمة الأساسية)

- Symantec Endpoint Protection (جميع الإصدارات وجميع الأنظمة الأساسية)

- Symantec Email Security (جميع الأنظمة الأساسية)

- Symantec Protection Engine (جميع الأنظمة الأساسية)

- حماية Symantec لخوادم SharePoint

- وآخرون

كشفت Tavis Ormandy من Project Zero النقاب عن أمثلة على بعض نقاط الضعف ، بحيث يفهم الجميع جوهر المشكلة.في حالة برامج الحماية من الفيروسات ، تكمن المشكلة في كيفية فحص الملفات القابلة للتنفيذ التي تم حزمها بواسطة حزم مثل UPX . لفحص هذه الملفات ، تستخدم مضادات الفيروسات برامج فتح الملفات الخاصة لإعادة الملف إلى شكله الأصلي. يساعد هذا في الحزم القياسية ، ولكن بالنسبة للبقية عليك اللجوء إلى المحاكاة.كتب Tavis Ormandy أن كل هذه الأساليب معقدة بشكل غير ضروري وضعيفة للغاية ، لأنه من الصعب جدًا جعل هذه الشفرة آمنة. "نحن نوصي باستخدام رمل و دورة حياة تطوير الأمنيكتب البائعون Thevis ، لكن البائعين غالبًا ما يقطعون الزوايا هنا. وبسبب هذا والتفريغ، تصبح مصدرا كبيرا من الضعف، كما سبق في حالة كمودو ، على ESET ، كاسبيرسكي ، FireEye و غيرها الكثير .في حالة Symantec ، يكون الوضع أسوأ ، لأنه في برامجها ، يعمل الحزمون في النواة !على سبيل المثال، مستخرج من أجل ASPack يعترف تجاوز سعة المخزن المؤقت تافهة إذا كانت قيمة SizeOfRawData أكثر من وSizeOfImage . عند حدوث ذلك ، تقوم شركة Symantec بنقل وحدات البايت "الإضافية" إلى المخزن المؤقت باستخدامmemcpy. وفقًا لذلك ، يمكننا بسهولة تشغيل التعليمات البرمجية التعسفية للتنفيذ على مستوى النواة باستخدام هذه الطريقة: char *buf = malloc(SizeOfImage)

memcpy(&buf[DataSection->VirtualAddress],

DataSection->PointerToRawData,

SectionSizeOnDisk)

يتم وصف الثغرة CVE-2016-2208 بمزيد من التفصيل في تعقب الأخطاء . على أنظمة التشغيل Linux و macOS و Unix ، يؤدي إلى تجاوز مستوى الجذر النظيف في عملية Symantec أو Norton ، وفي Windows ، يتسبب في تلف ذاكرة kernel.نظرًا لأن شركة Symantec تستخدم برنامج تشغيل خاص لاعتراض جميع مقاطعات النظام ، لاستغلال الثغرة الأمنية ، قم ببساطة بإرسال ملف للضحية عن طريق البريد الإلكتروني أو رابط إلى الاستغلال. لا يحتاج الضحية إلى فتح الملف أو اتباع الرابط ، وسوف يقوم برنامج مكافحة الفيروسات بكل شيء بمفرده . وهذا يجعل من الممكن حتى للدودة أن تنتشر تلقائيًا إلى جميع الأنظمة باستخدام برنامج مكافحة الفيروسات Symantec / Norton المثبت!وبالتالي ، يمكنك بسهولة إصابة عدد كبير من أجهزة الكمبيوتر في الشبكة المحلية للمؤسسة.من الغريب أنه قبل نشر المعلومات في المجال العام ، أرسل Tavis Ormandy برمجية إكسبلويت إلى إدارة الأمن عن طريق البريد الإلكتروني في أرشيف مضغوط محمي بكلمة مرور ، وتم الإشارة إلى كلمة المرور في نص الرسالة. ولكن خادم البريد الذي يحتوي على "ميزات الأمان" المثبتة ، قامت شركة سيمانتيك باستخراج كلمة المرور من نص الرسالة ، وتطبيقها على الأرشيف ، وتعطل في عملية دراسة رمز الاستغلال .يتحدث Tavis Ormandy أيضًا عن الثغرات الأمنية في تحليل ملفات PowerPoint وملفات Microsoft Office الأخرى ، بالإضافة إلى الثغرات في المحرك التجريبي Heuristic Bloodhound Heuristics (Advanced Heuristic Protection). تم نشر كود المصدر المستغل. هذا هو استغلال بنسبة 100٪ يعمل ضد التكوينات القياسية لـ Norton Antivirus و Symantec Endpoint ، ويعمل فقط عندما ترسل الرابط عن طريق البريد أو تنشر الرابط على صفحة ويب (لا يلزم فتحه).في هذه الحالة ، تكون المنتجات التالية ضعيفة (لا يتم سرد جميع برامج Symantec التي من المحتمل أن تكون ضعيفة هنا ، فمن المحتمل جدًا أن يعمل الاستغلال في برامج أخرى أيضًا):- Norton Antivirus (Mac و Windows)

- Symantec Endpoint (Mac و Windows و Linux و Unix)

- Symantec Scan Engine (جميع الأنظمة الأساسية)

- Symantec Cloud / NAS Protection Engine (جميع الأنظمة الأساسية)

- Symantec Email Security (جميع الأنظمة الأساسية)

- حماية Symantec لـ SharePoint / Exchange / Notes / etc (جميع الأنظمة الأساسية)

- جميع برامج Symantec / Norton Carrier الأخرى و Enterprise و SMB و Home وغيرها من برامج مكافحة الفيروسات

- وآخرون

تحت Windows ، يؤدي هذا إلى تنفيذ التعليمات البرمجية على مستوى النظام ، في أنظمة التشغيل الأخرى مع امتيازات الجذر.لا يتم تحديث بعض برامج Symantec تلقائيًا ، لذا يحتاج مسؤولو النظام إلى اتخاذ خطوات عاجلة لحماية شبكاتهم. المعلومات الرسمية من سيمانتيك هنا .UPD كما اتضح ، اقترضت سيمانتيك كودًا من مكتبات libmspack و unrarsrc مفتوحة المصدر - ولم تقم بتحديثها لمدة سبع سنوات على الأقل!