كيف تساعد شركات الكمبيوتر الرائدة المتسللين

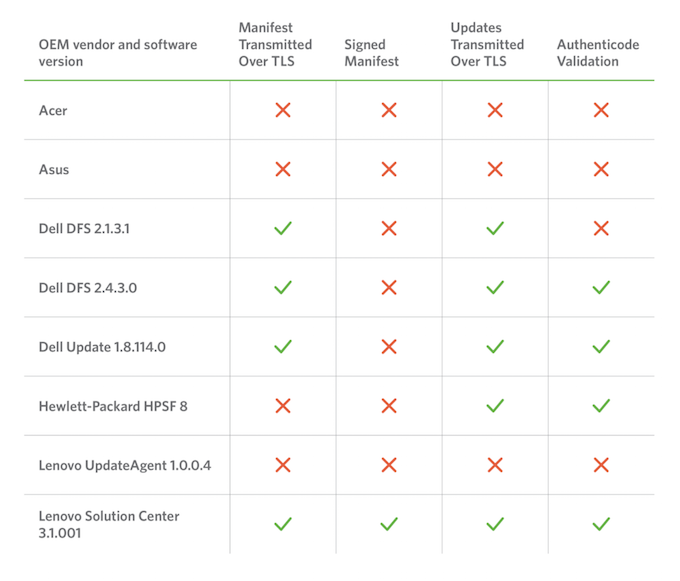

تبذل الشركات المصنعة الرائدة للبرامج (Microsoft و Oracle و SAP SE وما إلى ذلك) الكثير من الجهود لضمان تحديث آمن لنظام التشغيل مع البرامج ذات الصلة وحماية أجهزة الكمبيوتر من المتسللين.ولكن كما اتضح ، فإن مصنعي أجهزة الكمبيوتر ليسوا حذرين للغاية. شركة الثنائي الأمن أجرت دراسة في مجال البرمجيات بتحديث الخمسة الاوائل PC الشركات المصنعة: اتش بي، ديل، أيسر، لينوفو، وآسوس. وأظهرت النتائج أن الشركات المدرجة لا تضمن سلامة منتجاتها. تسمح نقاط الضعف التي تم العثور عليها للمتسللين بالتقاط عملية التحديث وتثبيت التعليمات البرمجية الضارة. وجد الباحثون في مختبر Duo أن جميع الشركات المصنعة الخمسة ، المعروفة باسم OEMs (Original Equipment OEMs) ، زودت أجهزة الكمبيوتر بمُحدّثات مثبتة مسبقًا ولديها على الأقل ثغرة واحدة عالية المخاطر. يوفر للمتسلل القدرة على تشغيل التعليمات البرمجية الضارة عن بعد والتحكم الكامل في النظام. وفقا للباحثين ، هذه هي الظروف الأكثر ملاءمة للاختراق غير القانوني ، والتي لا تتطلب مهارات خاصة من المتسللين. يمكن العثور على مزيد من المعلومات حول أبحاث الثغرات الأمنية في التقرير الأصلي (تنسيق PDF) .كان لأجهزة الكمبيوتر الشخصية OEM العديد من العيوب الأمنية (تسليم التحديث عبر بروتوكول HTTP ، ونقص التأكيدات وتوقيعات ملفات التحديث). تسمح المشاكل للمهاجمين بمهاجمة واعتراض ملفات التحديث واستبدالها ببرامج ضارة.

وجد الباحثون في مختبر Duo أن جميع الشركات المصنعة الخمسة ، المعروفة باسم OEMs (Original Equipment OEMs) ، زودت أجهزة الكمبيوتر بمُحدّثات مثبتة مسبقًا ولديها على الأقل ثغرة واحدة عالية المخاطر. يوفر للمتسلل القدرة على تشغيل التعليمات البرمجية الضارة عن بعد والتحكم الكامل في النظام. وفقا للباحثين ، هذه هي الظروف الأكثر ملاءمة للاختراق غير القانوني ، والتي لا تتطلب مهارات خاصة من المتسللين. يمكن العثور على مزيد من المعلومات حول أبحاث الثغرات الأمنية في التقرير الأصلي (تنسيق PDF) .كان لأجهزة الكمبيوتر الشخصية OEM العديد من العيوب الأمنية (تسليم التحديث عبر بروتوكول HTTP ، ونقص التأكيدات وتوقيعات ملفات التحديث). تسمح المشاكل للمهاجمين بمهاجمة واعتراض ملفات التحديث واستبدالها ببرامج ضارة. من تقرير Duo Security:

من تقرير Duo Security:يكفي أن تضرب جزءًا غير مهم من البرنامج من أجل إلغاء فعالية العديد من التدابير الأمنية ، إن لم يكن جميعها. إن جدار الحماية الشخصي والتصفح الآمن للملفات لا يملكان سوى القوة ، في حين أن مصنعي المعدات الأصلية يدمرونها ببرامج مثبتة مسبقًا.

لا تحتوي بيانات العديد من الشركات المصنعة على توقيعات رقمية - يجب سحب ملفات التحديث من الخادم وتثبيتها. يمكن للمهاجمين اعتراض البيانات غير الموقعة إذا تم إرسالها بشكل غير آمن. ثم يقومون إما بحذف ملفات التحديث المهمة من البيان (مما يحرم المستخدم من الترقية تمامًا) ، أو يضيفون ملفات ضارة إلى القائمة. يحدث هذا الأخير عندما لا يوقع المصنعون على ملفات التحديث ، مما يسمح للمهاجمين بإدراج ملفاتهم الخاصة غير الموقعة. تحتوي بعض القوائم على أوامر مضمنة مطلوبة لإكمال التحديث. ولكن يمكن للمتسلل ببساطة إضافة أمر مدمج لتثبيت وتشغيل ملفاته الضارة.يعتقد الباحث في Duo Security دارين كيمب:هناك العديد من الطرق لإساءة استخدام أخطاء الأوامر والأخطاء. ويمكن للمستخدم القيام بالكثير مما لا يستطيع المسؤول القيام به (من خلال الأوامر المضمنة في البيان).

الشركات المصنعة الخمسة التي تمت مراجعتها هي للإشارة فقط. في تقريرهم ، لاحظ العلماء أنه بناءً على الدراسات بشكل عام ، فإن موثوقية حماية الكمبيوتر الشخصي لجميع الشركات المصنعة مشكوك فيها. صحيح أنهم أكثر دعمًا لشركة Apple ، معتقدين أن أداة التحديث الخاصة بهم قد تكون مغلقة أكثر. نظرًا لأن الشركة حساسة للغاية تجاه مشكلات الأمان ولا تقوم بتثبيت Bloatware الدخيل (برامج زائدة وظيفياً وكثيفة الموارد) على أجهزتها.كما يقول كيمب:هذه إحدى الحالات التي يعمل فيها Apple "الجدار الحجري حول الحديقة". تحصل على (برنامج) Apple فقط ... يتحكمون في كل شيء آخر.

يقوم مصنعو أجهزة الكمبيوتر الشخصي بتثبيت أدوات التحديث على الكمبيوتر ، مثل: تحديث برامج التشغيل وتحديث البرامج الزائدة وظيفياً والمستهلكة للموارد التي تم تثبيتها مسبقًا على الجهاز عند الشراء. يمكن أن يمثل Bloatware أي شيء بدءًا من نسخة تجريبية شهرية من برامج الجهات الخارجية إلى برامج الإعلانات الإعلانية التي ترسل الإعلانات إلى المتصفح عندما ينتقل المستخدم من موقع إلى آخر. في بعض الحالات ، يتم إرسال التحديثات إلى مواقع OEM لتنزيل التحديثات. لكنهم يرسلون أيضًا أجهزة كمبيوتر إلى صفحات موردي برامج الجهات الخارجية لتلقي التحديثات.اكتشف العلماء 12 نقطة ضعف في الشركات المصنعة الخمسة المذكورة. كل شركة لديها على الأقل ثغرة عالية المخاطر في برامج التحديث الخاصة بها ، مما يوفر القدرة على تنفيذ التعليمات البرمجية عن بُعد.| الشركة المصنعة | وصف الضعف | درجة المخاطرة | حالة الشركة المصنعة | CVE (نقاط الضعف والآثار المشتركة) |

| HP | سميت خدمة HPSA (HP activator) ثغرة القناة | عالي | ثابت في أحدث إصدار | غير محدد |

| هجوم التحميل المسبق لـ HPSF DLL | المتوسط | ثابت في أحدث إصدار | غير محدد |

| تنفيذ التعليمات البرمجية التعسفية لـ HP Support Framework | عالي | تم إصلاح الثغرات الأمنية في 13 أبريل 2016. لم تقدم HP CVE ، كما لم تخطر العملاء علنًا | غير محدد |

| افتح إعادة التوجيه على HP.com | منخفض | تم إصلاحه في 31 مارس 2016 | |

| تحقق من تجاوز الدليل / الأصل في معالجات خادم HTTP المحلية | منخفض | على الرغم من الرسائل ، لا تزال غير ثابتة | |

| HPDIA Downloads | | , | |

| HPDIA Downloads | | , | |

| Asus | Asus LiveUpdate | | . 125 | CVE-2016-3966 |

| Asus Giftbox | | . 125 | CVE-2016-3967 |

| Acer | | | . 45 | CVE-2016-3964 |

| | | . 45 | CVE-2016-3965 |

| Lenovo | LiveAgent | | 2016 . | CVE-2016-3944 |

من بين مصنعي المعدات الأصلية الخمسة ، كانت أجهزة تحديث Dell هي الأكثر أمانًا. على الرغم من أن الشركة لا توقع قوائمها ، إلا أنها ترسلها مع ملفات التحديث عبر بروتوكولات HTTPS الآمنة. صحيح أن العلماء وجدوا مشاكل في الإصدار الأخير من برنامج آخر لتحديث شركة Dell Foundation Services. ولكن ، على ما يبدو ، اكتشف خبراء Dell نقاط الضعف في وقت سابق وقاموا بالفعل بإصلاحها بأنفسهم.وسجل هيوليت باكارد أيضًا نقاطًا كافية. تقوم الشركة بنقل التحديث عبر HTTPS ، بالإضافة إلى التحديثات التي تم التحقق منها. لكنها لم توقع على بياناتها. وفي حالة أحد مكونات البرنامج لتنزيل الملفات ، فإنه لا يستطيع ضمان التحقق. يمكن للمهاجم تنزيل ملف ضار غير موقع على جهاز كمبيوتر وتقديم عرض للمستخدم لتشغيله. نظرًا لمشكلة إعادة توجيه HP ، يمكن للمتسلل إعادة توجيه جهاز الكمبيوتر الخاص بالمستخدم إلى عنوان URL ضار. علاوة على ذلك ، يقوم برنامج التكسير بتنزيل التعليمات البرمجية الضارة بسهولة ويخدع المستخدم لبدء تشغيله.حقق العلماء في تحديثين لشركة Lenovo - Lenovo Solutions Center و UpdateAgent. الأول كان من الأفضل. لكن تبين أن الثانية كانت من بين الأسوأ. تم إرسال كل من ملفات البيان والتحديث بنص واضح ولم تؤكد أدوات التحديث توقيع الملفات.حاولت شركة أيسر أن تفعل ذلك بشكل صحيح. لكنهم لم يحددوا أن التحديث يجب أن يتحقق من التوقيعات. كما أنه لم يوقع على بياناته ، مما يسمح للتكسير بإضافة ملفات ضارة إلى القوائم.ولكن في أسوس ، كانت الأمور أسوأ. كان محدثها سيئًا للغاية لدرجة أن العلماء أطلقوا عليه "تنفيذ التعليمات البرمجية عن بُعد كخدمة". في الواقع ، إنها قدرة مدمجة لإدخال كود خبيث ، كما لو كان خصيصًا للمتسللين. ترسل Asus ملفات التحديث الموقعة وتظهر عبر HTTP بدلاً من HTTPS. على الرغم من تشفير البيان ، يتم الكشف عن خوارزمية تجزئة MD5 (تتكون من الكلمات "Asus Live Update").وفقا للباحثين ، فإن استخدام HTTPS والتوقيعات سيحسن بشكل كبير أمن شركات الكمبيوتر. يلعب التواصل في الوقت المناسب والفعال في حالة حدوث مشاكل أيضًا دورًا خاصًا. تمتلك Lenovo و HP و Dell قنوات مباشرة للإبلاغ عن مشكلات الأمان المتعلقة ببرامجهم. بينما ليس لدى أيسر وآسوس مثل هذه القنوات.رد فعل الشركات المصنعة بشكل مختلف لنتائج البحث. قامت HP بالفعل بإصلاح نقاط الضعف الأكثر خطورة. ذهبت لينوفو ببساطة عن طريق إزالة البرامج الضعيفة من الأنظمة التالفة. لم تعط أيسر وآسوس إجابة حتى الآن عندما سيحلان المشاكل.وفقًا لستيف مانزويك ، مدير الأبحاث الأمنية في Duo Labs:قال آسوس أنهم سيصلحون كل شيء في غضون شهر. ولكن بعد ذلك قاموا بتأجيل الموعد إلى أجل غير مسمى ...

Source: https://habr.com/ru/post/ar395655/

All Articles