تم توزيع Lurk Banking Trojan مع البرامج الرسمية التي تعمل في العديد من البنوك الكبيرة في روسيا

قام مبدعو البرمجيات الخبيثة التي سمحت بسرقة مليارات الروبل من البنوك في الاتحاد الروسي بتحميلها على الموقع الرسمي لمطور أنظمة التحكم عن بعد لأنظمة الكمبيوتر

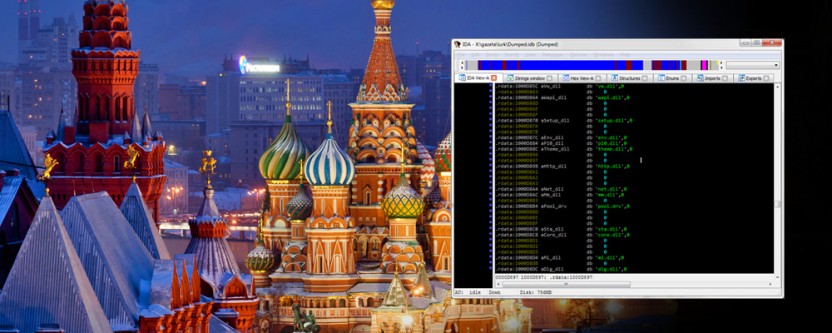

اليوم ، أصبحت تفاصيل التحقيق في قضية السرقة من قبل المهاجمين لأكثر من 1.7 مليار روبل من حسابات عملاء البنوك الروسية على مدى خمس سنوات معروفة. تضمنت القضية الجنائية مجموعة من المتسللين من 15 منطقة في روسيا استخدموا Lurk Trojan لاقتحام الشبكات المصرفية ، حسبما كتب كوميرسانت. يعتقد خبراء أمن المعلومات المشاركين في التحقيق أن مسؤولي النظام في أقسام تكنولوجيا المعلومات بالبنك مدانون بشكل غير مباشر في الحادث. كانوا هم الذين سهّلوا اختراق الفيروس في شبكات الشركات عن طريق تنزيل البرامج المصابة بطائرة طروادة من الويب.وقد وضع المحققون التابعون لإدارة التحقيقات بوزارة الداخلية في الاتحاد الروسي الطرق الممكنة لنشر الفيروس من خلال الشبكات المصرفية. أصبح الوضع أكثر وضوحا إلى حد ما بعد يونيو / حزيران ، تم اعتقال حوالي 50 مجرما سيبرانيا من 15 منطقة في روسيا متورطين في سرقة 1.7 مليار روبل من البنوك الروسية. وشاركت نفس المجموعة من المجرمين الإلكترونيين ، وفقًا للتحقيق ، في محاولات سحب 2.2 مليار روبل أخرى. وقد أثرت أعمال الجماعة الإجرامية ، على وجه الخصوص ، على مصارف موسكو Metallinvestbank وبنك Garant-invest ، وكذلك بنك Yakut Taata.تم اختراق شبكة البنوك باستخدام Lurk Trojan ، من أجل تطويرها يتحمل ممثلو المجموعة المحتجزة مسؤوليتها. الأعضاء الرئيسيون وقادة المجموعة هم سكان منطقة سفيردلوفسك. تم اعتقال 14 من أعضاء المجموعة في يكاترينبورغ ونقلوا إلى موسكو. قادة المجتمع المزعومون هم Konstantin Kozlovsky و Alexander Eremin.يعتقد المحققون أن ممثلي المجتمع قدموا Lurk Trojan باستخدام برنامج Ammyy Admin. يساعد Kaspersky Lab في التحقيق ، بعد أن نشر تقريرًا خاصًا بنتائج تحليل الحادث. وتجدر الإشارة إلى أنه خلال التحقيق عمل Kaspersky Lab مع متخصصي Sberbank. وأشار التقرير إلى أن المهاجمين استخدموا طريقتين رئيسيتين لانتشار الفيروس. الأول هو استخدام حزم الاستغلال ، والثاني هو العمل مع المواقع المخترقة. في الإصدار الأول ، تم استخدام توزيع البرمجيات الخبيثة من خلال مواقع متخصصة: مواقع إخبارية متخصصة مع روابط مخفية لملفات الفيروسات ومنتديات المحاسبة. الخيار الثاني هو اختراق موقع Ammyy وإصابة برنامج العمل عن بعد مباشرة من موقع الشركة المصنعة. عملاء Ammyy هم وزارة الداخلية الروسية ، البريد الروسي ،نظام المعلومات القانونية "الضامن".وجد خبراء كاسبرسكي لاب أن ملف البرنامج ، الموجود على موقع Ammyy ، غير موقع رقمياً. بعد بدء تشغيل حزمة التوزيع التي تم تنزيلها ، قام الملف القابل للتنفيذ بإنشاء ملفين قابلين للتنفيذ وتشغيلهما: هذا هو أداة تثبيت الأداة المساعدة و Trojan-Spy.Win32.Lurk trojan. استخدم ممثلو المجموعة الإجرامية خوارزمية خاصة للتحقق من ملكية جهاز الكمبيوتر المصاب على شبكة الشركة. تم إجراء التحقق من خلال برنامج نصي php معدل على خادم Ammyy Group.وفقا للمشاركين في التحقيق ، تم إطلاق الفيروس على الأرجح من قبل موظفي أقسام تكنولوجيا المعلومات في الشركات المتضررة. إن اللوم على الخبراء غير مباشر ، لأنهم ربما لا يشكون في أنه تم تنزيل مجموعة توزيع البرامج من الخادم الرسمي لشركة المطورين. كما اتضح أنه بعد اعتقال مجموعة من المشتبه بهم ، تغيرت محتويات عبوة التوزيع. لذلك ، بدأ برنامج Trojan-PSW.Win32.Fareit في الانتشار من الموقع ، وسرقة المعلومات الشخصية ، وليس Lurk trojan. يقول تقرير كاسبرسكي لاب: "يشير هذا إلى أن المهاجمين وراء اختراق موقع Ammyy Admin يقدمون للجميع" مكانًا "في حصان طروادة القطارة للتوزيع من ammyy.com مقابل رسوم".وفقًا لخبراء أمن المعلومات ، يمكن تجنب مثل هذه الحوادث باستخدام إجراء التحكم في استخدام برامج الجهات الخارجية.

اليوم ، أصبحت تفاصيل التحقيق في قضية السرقة من قبل المهاجمين لأكثر من 1.7 مليار روبل من حسابات عملاء البنوك الروسية على مدى خمس سنوات معروفة. تضمنت القضية الجنائية مجموعة من المتسللين من 15 منطقة في روسيا استخدموا Lurk Trojan لاقتحام الشبكات المصرفية ، حسبما كتب كوميرسانت. يعتقد خبراء أمن المعلومات المشاركين في التحقيق أن مسؤولي النظام في أقسام تكنولوجيا المعلومات بالبنك مدانون بشكل غير مباشر في الحادث. كانوا هم الذين سهّلوا اختراق الفيروس في شبكات الشركات عن طريق تنزيل البرامج المصابة بطائرة طروادة من الويب.وقد وضع المحققون التابعون لإدارة التحقيقات بوزارة الداخلية في الاتحاد الروسي الطرق الممكنة لنشر الفيروس من خلال الشبكات المصرفية. أصبح الوضع أكثر وضوحا إلى حد ما بعد يونيو / حزيران ، تم اعتقال حوالي 50 مجرما سيبرانيا من 15 منطقة في روسيا متورطين في سرقة 1.7 مليار روبل من البنوك الروسية. وشاركت نفس المجموعة من المجرمين الإلكترونيين ، وفقًا للتحقيق ، في محاولات سحب 2.2 مليار روبل أخرى. وقد أثرت أعمال الجماعة الإجرامية ، على وجه الخصوص ، على مصارف موسكو Metallinvestbank وبنك Garant-invest ، وكذلك بنك Yakut Taata.تم اختراق شبكة البنوك باستخدام Lurk Trojan ، من أجل تطويرها يتحمل ممثلو المجموعة المحتجزة مسؤوليتها. الأعضاء الرئيسيون وقادة المجموعة هم سكان منطقة سفيردلوفسك. تم اعتقال 14 من أعضاء المجموعة في يكاترينبورغ ونقلوا إلى موسكو. قادة المجتمع المزعومون هم Konstantin Kozlovsky و Alexander Eremin.يعتقد المحققون أن ممثلي المجتمع قدموا Lurk Trojan باستخدام برنامج Ammyy Admin. يساعد Kaspersky Lab في التحقيق ، بعد أن نشر تقريرًا خاصًا بنتائج تحليل الحادث. وتجدر الإشارة إلى أنه خلال التحقيق عمل Kaspersky Lab مع متخصصي Sberbank. وأشار التقرير إلى أن المهاجمين استخدموا طريقتين رئيسيتين لانتشار الفيروس. الأول هو استخدام حزم الاستغلال ، والثاني هو العمل مع المواقع المخترقة. في الإصدار الأول ، تم استخدام توزيع البرمجيات الخبيثة من خلال مواقع متخصصة: مواقع إخبارية متخصصة مع روابط مخفية لملفات الفيروسات ومنتديات المحاسبة. الخيار الثاني هو اختراق موقع Ammyy وإصابة برنامج العمل عن بعد مباشرة من موقع الشركة المصنعة. عملاء Ammyy هم وزارة الداخلية الروسية ، البريد الروسي ،نظام المعلومات القانونية "الضامن".وجد خبراء كاسبرسكي لاب أن ملف البرنامج ، الموجود على موقع Ammyy ، غير موقع رقمياً. بعد بدء تشغيل حزمة التوزيع التي تم تنزيلها ، قام الملف القابل للتنفيذ بإنشاء ملفين قابلين للتنفيذ وتشغيلهما: هذا هو أداة تثبيت الأداة المساعدة و Trojan-Spy.Win32.Lurk trojan. استخدم ممثلو المجموعة الإجرامية خوارزمية خاصة للتحقق من ملكية جهاز الكمبيوتر المصاب على شبكة الشركة. تم إجراء التحقق من خلال برنامج نصي php معدل على خادم Ammyy Group.وفقا للمشاركين في التحقيق ، تم إطلاق الفيروس على الأرجح من قبل موظفي أقسام تكنولوجيا المعلومات في الشركات المتضررة. إن اللوم على الخبراء غير مباشر ، لأنهم ربما لا يشكون في أنه تم تنزيل مجموعة توزيع البرامج من الخادم الرسمي لشركة المطورين. كما اتضح أنه بعد اعتقال مجموعة من المشتبه بهم ، تغيرت محتويات عبوة التوزيع. لذلك ، بدأ برنامج Trojan-PSW.Win32.Fareit في الانتشار من الموقع ، وسرقة المعلومات الشخصية ، وليس Lurk trojan. يقول تقرير كاسبرسكي لاب: "يشير هذا إلى أن المهاجمين وراء اختراق موقع Ammyy Admin يقدمون للجميع" مكانًا "في حصان طروادة القطارة للتوزيع من ammyy.com مقابل رسوم".وفقًا لخبراء أمن المعلومات ، يمكن تجنب مثل هذه الحوادث باستخدام إجراء التحكم في استخدام برامج الجهات الخارجية."نحن لا نستخدم برامج الإدارة عن بعد في أنشطتنا. هذا محظور ويخضع لرقابة صارمة. وقالت الخدمة الصحفية لبنك أورال في سبيربنك في الاتحاد الروسي إن أي منتجات برمجية جاهزة تجتاز فحصًا أمنيًا شاملاً ، مما يلغي وجود الرموز المخفية.

في بعض البنوك في الاتحاد الروسي ، بما في ذلك بنك الأورال للإنشاء والتعمير (UBRD) ، يُحظر استخدام الحلول الخارجية للإدارة عن بُعد لمحطات العمل.Source: https://habr.com/ru/post/ar396617/

All Articles