PKCS # 11 Cloud Token - أسطورة أم حقيقة؟

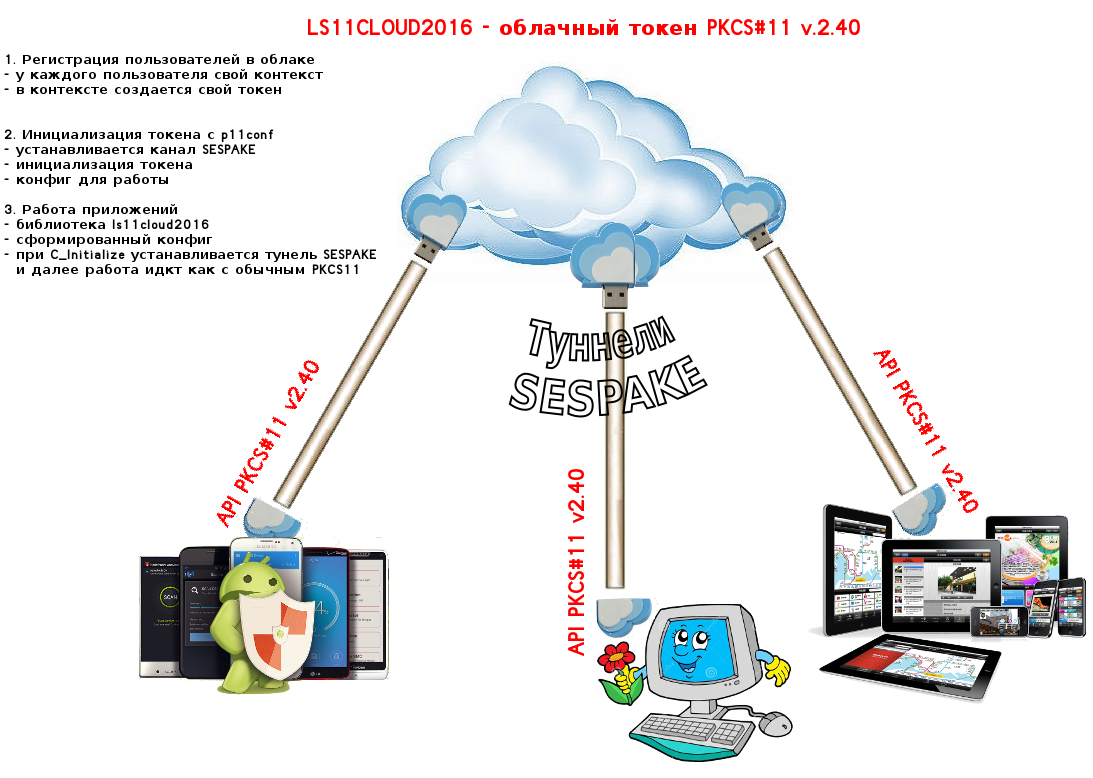

PKCS # 11 (Cryptoki) هو معيار تم تطويره بواسطة RSA Laboratories لتفاعل البرامج مع رموز التشفير والبطاقات الذكية والأجهزة المماثلة الأخرى باستخدام واجهة برنامج موحدة يتم تنفيذها من خلال المكتبات.يتم دعم معيار PKCS # 11 للتشفير الروسي من قبل اللجنة الفنية المعنية بتقييس "حماية معلومات التشفير" ( TC 26 ).إذا تحدثنا عن الرموز المميزة مع دعم التشفير الروسي ، فيمكننا التحدث عن الرموز المميزة للبرامج ، الرموز المميزة للبرامج والأجهزة والأجهزة المميزة للأجهزة.توفر الرموز المميزة للتشفير تخزين الشهادات وأزواج المفاتيح (المفاتيح العامة والخاصة) ، بالإضافة إلى عمليات التشفير وفقًا لمعيار PKCS # 11. الارتباط الضعيف هنا هو تخزين المفتاح الخاص. إذا فُقد المفتاح العام ، فيمكن دائمًا استعادته باستخدام المفتاح الخاص أو مأخوذ من شهادة. يؤدي فقدان / إتلاف المفتاح الخاص إلى عواقب وخيمة ، على سبيل المثال ، لا يمكنك فك تشفير الملفات المشفرة على مفتاحك العام ، ولا يمكنك وضع توقيع إلكتروني (ES). لإنشاء توقيع إلكتروني ، ستحتاج إلى إنشاء زوج مفاتيح جديد والحصول على شهادة جديدة مقابل نقود واحدة في أحد مراكز الشهادات.أعلاه ، ذكرنا البرمجيات ، والبرمجيات والأجهزة ، ورموز الأجهزة. ولكن يمكننا التفكير في نوع آخر من رموز التشفير - السحابة.اليوم لن تفاجئ أي شخص بمحرك أقراص سحابي . جميع مزايا وعيوب محرك أقراص فلاش السحابي متأصلة تقريبًا في رمز سحابة سحابة واحد.الشيء الرئيسي هنا هو أمان البيانات المخزنة في رمز سحابي ، خاصة المفاتيح الخاصة. هل يمكن أن يوفر هذا الرمز السحابي؟ نقول - نعم!فكيف يعمل الرمز السحابي؟ الخطوة الأولى هي تسجيل العميل في سحابة الرمز المميز. لهذا ، يجب توفير أداة تسمح لك بالوصول إلى السحابة وتسجيل اسم المستخدم / اللقب الخاص بك فيه: بعد التسجيل في السحابة ، يجب على المستخدم تهيئة الرمز المميز الخاص به ، وهو تعيين تسمية الرمز المميز ، والأهم من ذلك ، تعيين رموز PIN SO و PIN للمستخدم. يجب تنفيذ هذه العمليات فقط على قناة آمنة / مشفرة. يتم استخدام الأداة المساعدة pk11conf لتهيئة الرمز المميز. لتشفير القناة ، يُقترح استخدام خوارزمية تشفير Magma-CTR (GOST R 34.13-2015).لإنشاء مفتاح متسق ، على أساس حركة / تشفير حركة المرور بين العميل والخادم ، يُقترح استخدام بروتوكول SESPAKE الموصى به بواسطة TC 26 - بروتوكول لتوليد مفتاح مشترك مع المصادقة المستندة إلى كلمة المرور .يقترح استخدام آلية كلمة المرور لمرة واحدة ككلمة مرور يتم على أساسها إنشاء مفتاح مشترك . نظرًا لأننا نتحدث عن التشفير الروسي ، فمن الطبيعي إنشاء كلمات مرور لمرة واحدة باستخدام الآليات CKM_GOSTR3411_12_256_HMAC أو CKM_GOSTR3411_12_512_HMAC أو CKM_GOSTR3411_HMAC .يضمن استخدام هذه الآلية أن الوصول إلى كائنات الرموز الشخصية في السحابة من خلال رموز SO و USER متاحة فقط للمستخدم الذي قام بتثبيتها باستخدام الأداة المساعدة pk11conf .كل شيء ، بعد تنفيذ هذه الخطوات ، الرمز المميز للسحابة جاهز للاستخدام. للوصول إلى رمز السحابة ، ما عليك سوى تثبيت مكتبة LS11CLOUD على جهاز الكمبيوتر. عند استخدام رمز سحابي في التطبيقات على أنظمة Android و iOS ، يتم توفير SDK مناسب. هذه المكتبة هي التي سيتم توضيحها عند توصيل رمز سحابي مميز في متصفح Redfox أو تسجيله في ملف pkcs11.txt لـ. تتفاعل مكتبة LS11CLOUD مع الرمز المميز في السحابة أيضًا من خلال قناة آمنة تستند إلى SESPAKE التي تم إنشاؤها عندما تعمل وظيفة PKCS # 11 C_Initialize!

بعد التسجيل في السحابة ، يجب على المستخدم تهيئة الرمز المميز الخاص به ، وهو تعيين تسمية الرمز المميز ، والأهم من ذلك ، تعيين رموز PIN SO و PIN للمستخدم. يجب تنفيذ هذه العمليات فقط على قناة آمنة / مشفرة. يتم استخدام الأداة المساعدة pk11conf لتهيئة الرمز المميز. لتشفير القناة ، يُقترح استخدام خوارزمية تشفير Magma-CTR (GOST R 34.13-2015).لإنشاء مفتاح متسق ، على أساس حركة / تشفير حركة المرور بين العميل والخادم ، يُقترح استخدام بروتوكول SESPAKE الموصى به بواسطة TC 26 - بروتوكول لتوليد مفتاح مشترك مع المصادقة المستندة إلى كلمة المرور .يقترح استخدام آلية كلمة المرور لمرة واحدة ككلمة مرور يتم على أساسها إنشاء مفتاح مشترك . نظرًا لأننا نتحدث عن التشفير الروسي ، فمن الطبيعي إنشاء كلمات مرور لمرة واحدة باستخدام الآليات CKM_GOSTR3411_12_256_HMAC أو CKM_GOSTR3411_12_512_HMAC أو CKM_GOSTR3411_HMAC .يضمن استخدام هذه الآلية أن الوصول إلى كائنات الرموز الشخصية في السحابة من خلال رموز SO و USER متاحة فقط للمستخدم الذي قام بتثبيتها باستخدام الأداة المساعدة pk11conf .كل شيء ، بعد تنفيذ هذه الخطوات ، الرمز المميز للسحابة جاهز للاستخدام. للوصول إلى رمز السحابة ، ما عليك سوى تثبيت مكتبة LS11CLOUD على جهاز الكمبيوتر. عند استخدام رمز سحابي في التطبيقات على أنظمة Android و iOS ، يتم توفير SDK مناسب. هذه المكتبة هي التي سيتم توضيحها عند توصيل رمز سحابي مميز في متصفح Redfox أو تسجيله في ملف pkcs11.txt لـ. تتفاعل مكتبة LS11CLOUD مع الرمز المميز في السحابة أيضًا من خلال قناة آمنة تستند إلى SESPAKE التي تم إنشاؤها عندما تعمل وظيفة PKCS # 11 C_Initialize! هذا كل شيء ، يمكنك الآن طلب شهادة ، وتثبيتها في الرمز السحابي الخاص بك والانتقال إلى موقع الويب> الخدمات العامة.

هذا كل شيء ، يمكنك الآن طلب شهادة ، وتثبيتها في الرمز السحابي الخاص بك والانتقال إلى موقع الويب> الخدمات العامة. Source: https://habr.com/ru/post/ar398677/

All Articles