يطلب NIST المساعدة في إنشاء طرق قوية لتشفير البيانات بعد الكم

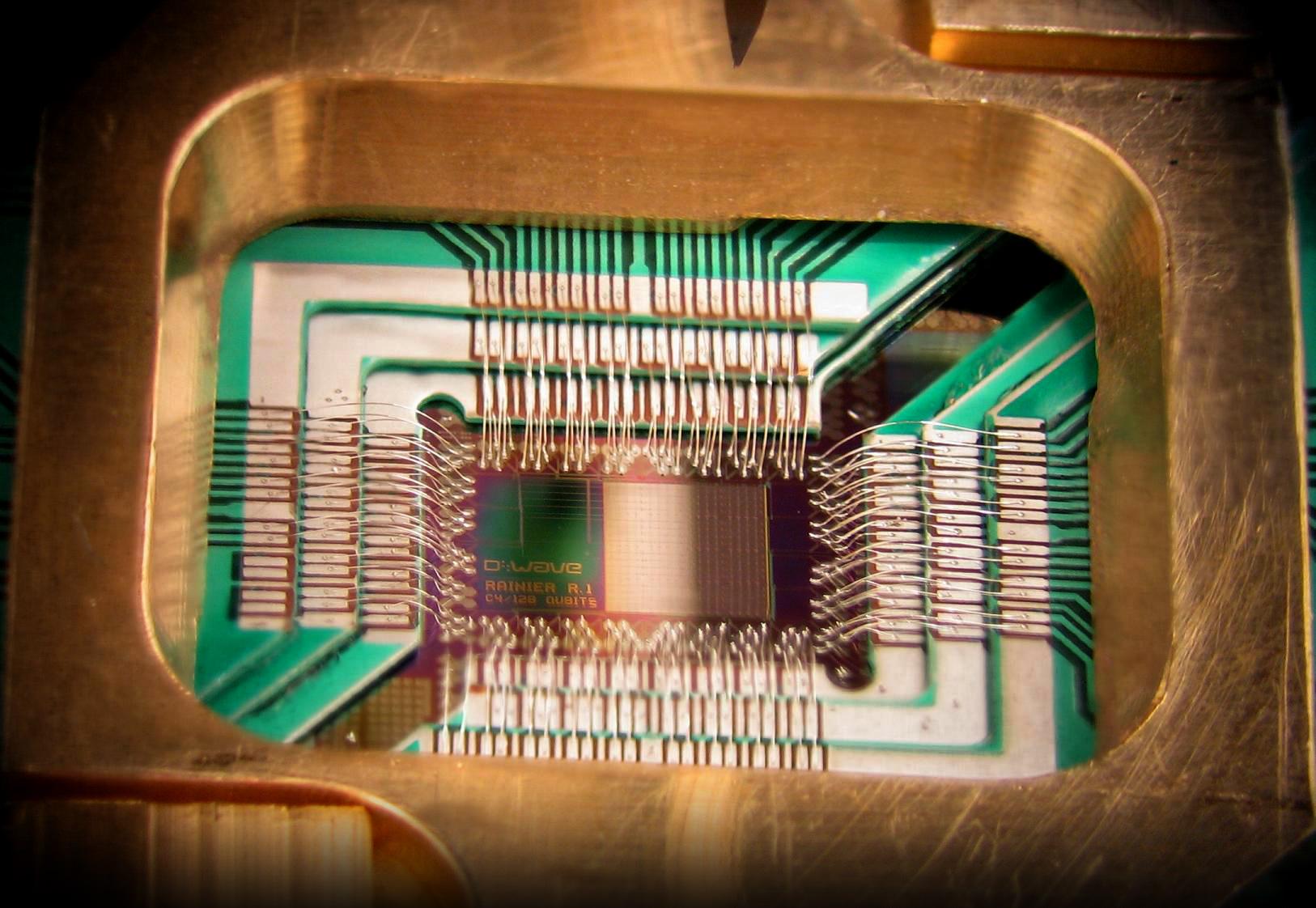

طلب المعهد الوطني للمعايير والتكنولوجيا (NIST) مؤخرًا من الجمهور المساعدة في حل مشكلة يطلق عليها المعهد نفسه "تهديدًا وشيكًا لأمن المعلومات". النقطة الأساسية هي أن أجهزة الكمبيوتر الكمومية ، التي تعمل بالفعل نماذجها الأولية ، يمكن بسهولة كسر أي رموز تشفير يتم استخدامها لحماية المعلومات في المستقبل.يطلب ممثلو NIST من خبراء الأمن السيبراني والعلماء والمستخدمين العاديين ترتيب العصف الذهني حول قضية "التشفير بعد الكم" ، الخوارزميات التي لن تكون متاحة لأجهزة الكمبيوتر الكمومية. يتم تسجيل طلب المنظمة رسميًا في السجل الفيدرالي .تلتزم NIST بالعمل مع المعهد الأمريكي للمعايير الوطنية ( ANSI ) لتطوير معايير ومواصفات الحلول البرمجية المستخدمة في كل من القطاع العام الأمريكي وللتطبيقات التجارية. المهمة الرئيسية للمعهد هي ضمان القدرة التنافسية المبتكرة والصناعية للولايات المتحدة من خلال تطوير علوم القياس والتوحيد والتكنولوجيا من أجل تحسين الأمن الاقتصادي وتحسين نوعية الحياة.بشكل عام ، يمكن وصف المشكلة التي حددها المعهد القومي للمعايير والتقنية بأنها خطيرة للغاية. والحقيقة هي أن معظم أنظمة التشفير التقليدية تعتمد الآن على مشكلات عوامل الأعداد الصحيحة أو مشاكل اللوغاريتم المنفصل. ولكن من السهل حل هذه المهام على أجهزة الكمبيوتر الكمومية القوية التي تعمل معهاخوارزمية الشاطئ .تجدر الإشارة إلى أن مصطلح "التشفير بعد الكم" راسخ تمامًا. يشير إلى جزء التشفير الذي سيبقى وثيق الصلة حتى مع ظهور أجهزة الكمبيوتر الكمومية والهجمات الكمومية. بشكل عام ، يعتمد التشفير ما بعد الكم على خمسة مناهج مختلفة يمكن أن تحل مشكلة الهجمات الكمية. هذه الأساليب هي:1. التشفير ، الذي يقوم على وظائف. هذا ، على سبيل المثال ، توقيع Merkle بمفتاح عمومي يعتمد على شجرة التجزئة. الطريقة نفسها اقترحها رالف تشارلز ميركل في عام 1979. حتى ذلك الحين ، اعتبر فكرته بديلاً مثيرًا للاهتمام للتوقيعات الرقمية RSA و DSA. المشكلة في الطريقة هي أنه بالنسبة لأي مفتاح عام يعتمد على وظيفة التجزئة ، هناك حد لعدد التوقيعات التي يمكن الحصول عليها من مجموعة المفاتيح الخاصة المقابلة. لذلك ، لم يتم استخدام الطريقة. تم تذكره فقط عندما يتعلق الأمر بأنظمة مقاومة لأجهزة الكمبيوتر الكمومية.2. التشفير على أساس رموز تصحيح الخطأ . تعتبر هذه الطريقة واحدة من أكثر الطرق الواعدة. مثال كلاسيكي هو مخططات التشفير McEliece و Niederreiter ؛3. التشفير القائم على الشبكة . طريقة واعدة أخرى. مثال هنا هو Ring-Learning with Error ، وكذلك NTRU و GGH ؛4. التشفير على أساس أنظمة تربيعية متعددة الأبعاد . تم اقتراح هذه الطريقة في عام 1996 ، وهي توقيع مفتاح عام من قبل جاك باتارين HFE ؛5. التشفير بمفتاح سري . وها نحن نتحدث عن تشفير Rijndael ، المقترح في عام 1998 وأعيد تسميته لاحقًا AES (معيار التشفير المتقدم).كما ذكر أعلاه ، على الرغم من أن الحوسبة الكموميةفي طفولتها ، من الضروري حل مشكلة موثوقية طرق التشفير في هذا المجال في الوقت الحالي. يتبنون الأفكار الكمومية والحواسيب الكلاسيكية .

طلب المعهد الوطني للمعايير والتكنولوجيا (NIST) مؤخرًا من الجمهور المساعدة في حل مشكلة يطلق عليها المعهد نفسه "تهديدًا وشيكًا لأمن المعلومات". النقطة الأساسية هي أن أجهزة الكمبيوتر الكمومية ، التي تعمل بالفعل نماذجها الأولية ، يمكن بسهولة كسر أي رموز تشفير يتم استخدامها لحماية المعلومات في المستقبل.يطلب ممثلو NIST من خبراء الأمن السيبراني والعلماء والمستخدمين العاديين ترتيب العصف الذهني حول قضية "التشفير بعد الكم" ، الخوارزميات التي لن تكون متاحة لأجهزة الكمبيوتر الكمومية. يتم تسجيل طلب المنظمة رسميًا في السجل الفيدرالي .تلتزم NIST بالعمل مع المعهد الأمريكي للمعايير الوطنية ( ANSI ) لتطوير معايير ومواصفات الحلول البرمجية المستخدمة في كل من القطاع العام الأمريكي وللتطبيقات التجارية. المهمة الرئيسية للمعهد هي ضمان القدرة التنافسية المبتكرة والصناعية للولايات المتحدة من خلال تطوير علوم القياس والتوحيد والتكنولوجيا من أجل تحسين الأمن الاقتصادي وتحسين نوعية الحياة.بشكل عام ، يمكن وصف المشكلة التي حددها المعهد القومي للمعايير والتقنية بأنها خطيرة للغاية. والحقيقة هي أن معظم أنظمة التشفير التقليدية تعتمد الآن على مشكلات عوامل الأعداد الصحيحة أو مشاكل اللوغاريتم المنفصل. ولكن من السهل حل هذه المهام على أجهزة الكمبيوتر الكمومية القوية التي تعمل معهاخوارزمية الشاطئ .تجدر الإشارة إلى أن مصطلح "التشفير بعد الكم" راسخ تمامًا. يشير إلى جزء التشفير الذي سيبقى وثيق الصلة حتى مع ظهور أجهزة الكمبيوتر الكمومية والهجمات الكمومية. بشكل عام ، يعتمد التشفير ما بعد الكم على خمسة مناهج مختلفة يمكن أن تحل مشكلة الهجمات الكمية. هذه الأساليب هي:1. التشفير ، الذي يقوم على وظائف. هذا ، على سبيل المثال ، توقيع Merkle بمفتاح عمومي يعتمد على شجرة التجزئة. الطريقة نفسها اقترحها رالف تشارلز ميركل في عام 1979. حتى ذلك الحين ، اعتبر فكرته بديلاً مثيرًا للاهتمام للتوقيعات الرقمية RSA و DSA. المشكلة في الطريقة هي أنه بالنسبة لأي مفتاح عام يعتمد على وظيفة التجزئة ، هناك حد لعدد التوقيعات التي يمكن الحصول عليها من مجموعة المفاتيح الخاصة المقابلة. لذلك ، لم يتم استخدام الطريقة. تم تذكره فقط عندما يتعلق الأمر بأنظمة مقاومة لأجهزة الكمبيوتر الكمومية.2. التشفير على أساس رموز تصحيح الخطأ . تعتبر هذه الطريقة واحدة من أكثر الطرق الواعدة. مثال كلاسيكي هو مخططات التشفير McEliece و Niederreiter ؛3. التشفير القائم على الشبكة . طريقة واعدة أخرى. مثال هنا هو Ring-Learning with Error ، وكذلك NTRU و GGH ؛4. التشفير على أساس أنظمة تربيعية متعددة الأبعاد . تم اقتراح هذه الطريقة في عام 1996 ، وهي توقيع مفتاح عام من قبل جاك باتارين HFE ؛5. التشفير بمفتاح سري . وها نحن نتحدث عن تشفير Rijndael ، المقترح في عام 1998 وأعيد تسميته لاحقًا AES (معيار التشفير المتقدم).كما ذكر أعلاه ، على الرغم من أن الحوسبة الكموميةفي طفولتها ، من الضروري حل مشكلة موثوقية طرق التشفير في هذا المجال في الوقت الحالي. يتبنون الأفكار الكمومية والحواسيب الكلاسيكية . داستن مودي ، عالم رياضيات من NIST ، يؤكد ما قيل ، قائلاً إن المهمة الرئيسية الآن هي تطوير طرق تشفير جديدة للمعلومات المخزنة والمرسلة. يقول مودي: "نريد استبدال معايير التشفير NIST الثلاثة الحالية ، والتي قد تكون الأكثر عرضة لتأثير الحوسبة التشفير". هذه المعايير هي FIPS 186-4 و NIST SP 800-56A و NIST SP 800-56B .أمام الجمهور عام تقريبًا لتقديم أفكارهم. الاستقبال ينتهي في نوفمبر من العام المقبل. بعد ذلك ، سوف تنظر NIST في الطلبات المستلمة. المقترحات التي تلبي معايير الترميز بعد الكم المحدد من قبل NIST، وسيتم الإعلان في ندوة عامة في عام 2018.

داستن مودي ، عالم رياضيات من NIST ، يؤكد ما قيل ، قائلاً إن المهمة الرئيسية الآن هي تطوير طرق تشفير جديدة للمعلومات المخزنة والمرسلة. يقول مودي: "نريد استبدال معايير التشفير NIST الثلاثة الحالية ، والتي قد تكون الأكثر عرضة لتأثير الحوسبة التشفير". هذه المعايير هي FIPS 186-4 و NIST SP 800-56A و NIST SP 800-56B .أمام الجمهور عام تقريبًا لتقديم أفكارهم. الاستقبال ينتهي في نوفمبر من العام المقبل. بعد ذلك ، سوف تنظر NIST في الطلبات المستلمة. المقترحات التي تلبي معايير الترميز بعد الكم المحدد من قبل NIST، وسيتم الإعلان في ندوة عامة في عام 2018.Source: https://habr.com/ru/post/ar400151/

All Articles