أحدثت دودة Mirai و botnet (اليابانية: "المستقبل") في الكاميرات وأجهزة فك التشفير الرقمية (DVR) وغيرها من أجهزة إنترنت الأشياء ضجيجًا كبيرًا في سبتمبر وأكتوبر من العام الماضي. يتم تصنيف الدودة تلقائيًا من خلال مجموعات تسجيل الدخول وكلمات المرور القياسية وتمكنت من الانتشار إلى مئات الآلاف من الأجهزة (الكاميرات الأمنية وأجهزة التوجيه وأجهزة فك التشفير الرقمية ومسجلات الفيديو الرقمية) ، والتي نظمت منها العديد من هجمات DDoS. تجاوزت قوة هذه الهجمات إمكانات شبكات الكمبيوتر الشخصي القياسية ، لأن أجهزة الكمبيوتر العادية أكثر صعوبة في الإصابة بهذه الأرقام.

أحدثت دودة Mirai و botnet (اليابانية: "المستقبل") في الكاميرات وأجهزة فك التشفير الرقمية (DVR) وغيرها من أجهزة إنترنت الأشياء ضجيجًا كبيرًا في سبتمبر وأكتوبر من العام الماضي. يتم تصنيف الدودة تلقائيًا من خلال مجموعات تسجيل الدخول وكلمات المرور القياسية وتمكنت من الانتشار إلى مئات الآلاف من الأجهزة (الكاميرات الأمنية وأجهزة التوجيه وأجهزة فك التشفير الرقمية ومسجلات الفيديو الرقمية) ، والتي نظمت منها العديد من هجمات DDoS. تجاوزت قوة هذه الهجمات إمكانات شبكات الكمبيوتر الشخصي القياسية ، لأن أجهزة الكمبيوتر العادية أكثر صعوبة في الإصابة بهذه الأرقام. أزواج تسجيل الدخول وكلمة المرور القياسية لبعض الأجهزة التي تستخدمها دودة Mirai

أزواج تسجيل الدخول وكلمة المرور القياسية لبعض الأجهزة التي تستخدمها دودة Miraiميلاد وموت ميراي

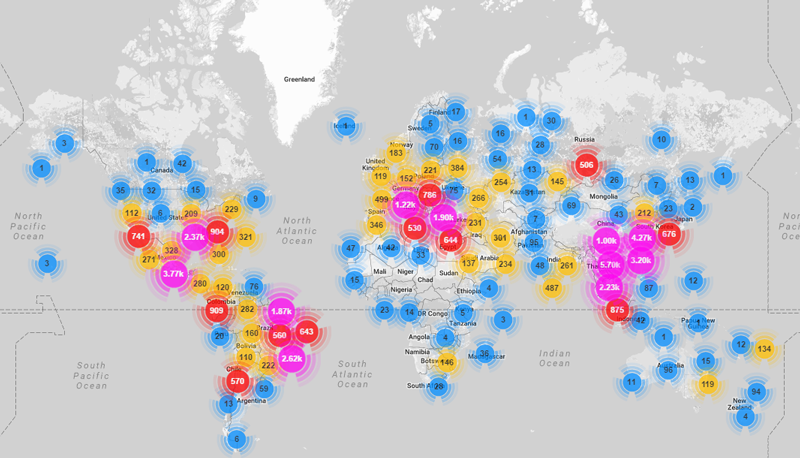

كان الصحفي بريان كريبس ، أحد المتخصصين الأوائل في شبكة ميراي للروبوتات في سبتمبر الماضي ، والمتخصص في أمن المعلومات وإخفاء هوية القراصنة. وصلت الحركة في مزودها في ذروته إلى 665 جيجابت / ثانية ، والتي أصبحت واحدة من أقوى هجمات DDoS في تاريخ الإنترنت (انظر " DDoS بسرعة 600 جيجابت / ثانية كدمقرطة الرقابة "). كان على براين أن ينقل الموقع إلى وضع عدم الاتصال لأن Akamai أخرج الموقع من حماية DDoS حتى لا يعرض العملاء الآخرين للخطر. بعد بضعة أيام ، استخدم Brian Krebs خدمات Project Shield.- مشروع Google الخيري المصمم خصيصًا لحماية الصحفيين من هجمات DDoS. من الواضح ، بعد ذلك ، أصبحت هوية المتسللين موضوع دراسة وثيقة لبراين كريبس. بالنسبة له ، أصبحت هذه مسألة مبدأ.دفعت هذه الأحداث بريان كريبس إلى تأملات فلسفية حول جوهر الرقابة على الإنترنت. يتذكر الكلمات الشهيرة لرجل الأعمال والليبرالي جون جيلمور حول استحالة الرقابة على الإنترنت. قال غيلمور: "تعترف الشبكة بالرقابة كضرر.ويتجاوزها ". لكن هذا المبدأ لا ينطبق إلا في حالة الرقابة "السياسية" ، التي تمارسها تقليديًا حكومات دول مختلفة ، مما يقيد حرية وصول مواطنيها إلى المعلومات. في حالة هجوم DDoS ، نرى مثالاً آخر - محاولة "لإسكات" الخصم. الدولة ليست متورطة هنا. يتم تنفيذ الرقابة من خلال الجهود المنسقة للعديد من الأشخاص أو الروبوتات. وبهذا المعنى ، يمكننا القول أن هجوم DDoS هو نسخة "ديمقراطية" من الرقابة ، عندما تفرض الأغلبية إرادتها على الأقلية وتقوم بإسكات الخصم. يعتقد بريان كريبس أن أفعال المهنيين ذوي الخبرة تشكل الآن أكبر تهديد للرقابة. تحول مجتمع القراصنة تحت الأرض بهدوء إلى منظمة قوية عبر وطنية ، تتركز في أيديها موارد الكمبيوتر الضخمة.في ظل ظروف معينة ، يمكن أن تتحول هذه الموارد إلى أسلحة إلكترونية.أطلقت "أسلحة الإنترنت" ميراي أكثر من مرة.في سبتمبر-أكتوبر 2016 ، تم استخدام الروبوتات لمهاجمة مزود الاستضافة الفرنسي OVH ولهجوم DDoS قوي على Dyn ، الذي يوفر البنية التحتية للشبكة وخدمات DNS للمنظمات الأمريكية الرئيسية. في هذه الحالة ، كان تدفق طلبات القمامة من عشرات الملايين من عناوين IP حوالي 1 تيرابت / ثانية. واجه المستخدمون في جميع أنحاء العالم مشاكل في الوصول إلى Twitter و Amazon و Tumblr و Reddit و Spotify و Netflix وغيرها. في الواقع ، قامت "ميراوت بوتنت" مؤقتًا "بوضع" جزء صغير من الإنترنت الأمريكي. خريطة لموقع الأجهزة المخترقة التي شاركت في هجوم DDoS. توضيح: Incapsulaفي نوفمبر ، إصدار جديد من Miraiهاجمت عدة نماذج من الموجهات Zyxel و Speedport ، مستخدمي موفر الإنترنت الألماني Deutsche Telekom. كما أظهر تحقيق أجرته شركة Kaspersky Lab ، استخدمت النسخة المعدلة من الدودة في هذه الحالة طريقة توزيع جديدة - من خلال البروتوكول المتخصص TR-064 ، والذي يستخدمه مقدمو الخدمة للتحكم عن بُعد في أجهزة المستخدم. في حالة الوصول إلى واجهة التحكم (على المنفذ 7547) من الخارج ، يصبح من الممكن إما تنزيل وتنفيذ تعليمات برمجية عشوائية على الجهاز ، أو القيام بنفس الشيء ، ولكن من خلال مرحلة فتح الوصول إلى واجهة الويب التقليدية.

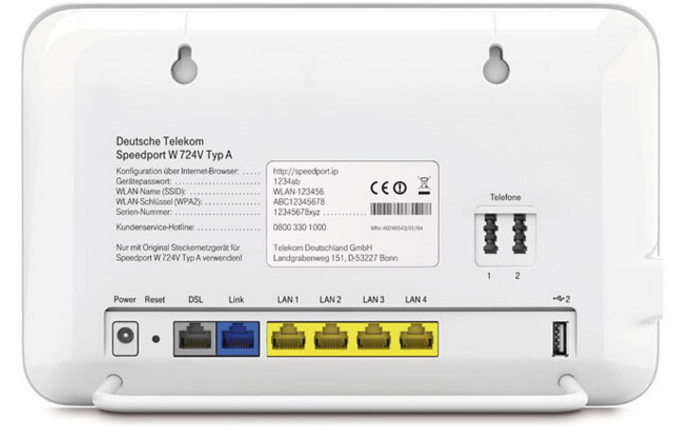

خريطة لموقع الأجهزة المخترقة التي شاركت في هجوم DDoS. توضيح: Incapsulaفي نوفمبر ، إصدار جديد من Miraiهاجمت عدة نماذج من الموجهات Zyxel و Speedport ، مستخدمي موفر الإنترنت الألماني Deutsche Telekom. كما أظهر تحقيق أجرته شركة Kaspersky Lab ، استخدمت النسخة المعدلة من الدودة في هذه الحالة طريقة توزيع جديدة - من خلال البروتوكول المتخصص TR-064 ، والذي يستخدمه مقدمو الخدمة للتحكم عن بُعد في أجهزة المستخدم. في حالة الوصول إلى واجهة التحكم (على المنفذ 7547) من الخارج ، يصبح من الممكن إما تنزيل وتنفيذ تعليمات برمجية عشوائية على الجهاز ، أو القيام بنفس الشيء ، ولكن من خلال مرحلة فتح الوصول إلى واجهة الويب التقليدية. أحد أجهزة التوجيه الضعيفة على شبكة Deutsche Telekomربما تم تنفيذ الهجوم على Dyn من قبل قراصنة آخرين ، وليس هؤلاء الأعداء الشخصيين لبريان كريبس. والحقيقة هي أنه في سبتمبر وأكتوبر ، اندلعت حرب حقيقية بين المتسللين للسيطرة على الروبوتات ميراي بعد اكتشاف ثغرة في رمز الدودة . لذلك ليس من الواضح تمامًا من كان تحت سيطرته في نوفمبر.كما ورد في وسائل الإعلام ، بعد اكتشاف الثغرة ، استولى المتسللون تحت الأسماء المستعارة BestBuy و Popopret على السيطرة على معظم الروبوتات Mirai واستكملوها بأجهزة جديدة. وهكذا ، امتصت الروبوتات الجديدة ميراي الأصلي ودافعت عن نفسها ضد المتنافسين الجدد على التقاط الروبوتات.تم العثور على ثغرة أمنية في دودة Mirai بعد أن نشر مستخدم منتدى Hackforums ، تحت الاسم المستعار Anna-senpai ، شفرة المصدر في أواخر سبتمبرمكونات Mirai botnet (انظر لقطة الشاشة في بداية المقالة). يمسح هذا البرنامج باستمرار النطاق الكامل لعناوين IP للبحث عن الأجهزة التي تحتوي على مجموعات قياسية من تسجيل الدخول وكلمة المرور ، عند العثور على ما يرسل رسالة إلى مركز القيادة ، حيث يتم تنسيق DDoS. من المثير للاهتمام أنه في جزء واحد من شفرة المصدر يوجد نص باللغة الروسية .

أحد أجهزة التوجيه الضعيفة على شبكة Deutsche Telekomربما تم تنفيذ الهجوم على Dyn من قبل قراصنة آخرين ، وليس هؤلاء الأعداء الشخصيين لبريان كريبس. والحقيقة هي أنه في سبتمبر وأكتوبر ، اندلعت حرب حقيقية بين المتسللين للسيطرة على الروبوتات ميراي بعد اكتشاف ثغرة في رمز الدودة . لذلك ليس من الواضح تمامًا من كان تحت سيطرته في نوفمبر.كما ورد في وسائل الإعلام ، بعد اكتشاف الثغرة ، استولى المتسللون تحت الأسماء المستعارة BestBuy و Popopret على السيطرة على معظم الروبوتات Mirai واستكملوها بأجهزة جديدة. وهكذا ، امتصت الروبوتات الجديدة ميراي الأصلي ودافعت عن نفسها ضد المتنافسين الجدد على التقاط الروبوتات.تم العثور على ثغرة أمنية في دودة Mirai بعد أن نشر مستخدم منتدى Hackforums ، تحت الاسم المستعار Anna-senpai ، شفرة المصدر في أواخر سبتمبرمكونات Mirai botnet (انظر لقطة الشاشة في بداية المقالة). يمسح هذا البرنامج باستمرار النطاق الكامل لعناوين IP للبحث عن الأجهزة التي تحتوي على مجموعات قياسية من تسجيل الدخول وكلمة المرور ، عند العثور على ما يرسل رسالة إلى مركز القيادة ، حيث يتم تنسيق DDoS. من المثير للاهتمام أنه في جزء واحد من شفرة المصدر يوجد نص باللغة الروسية .cnc/admin.go: this.conn.Write([]byte("\033[34;1m\033[33;3m: \033[0m"))

cnc/admin.go: this.conn.Write([]byte("\033[34;1m\033[33;3m: \033[0m"))

cnc/admin.go: this.conn.Write(append([]byte("\r\033[37;1m … \033[31m"), spinBuf[i % len(spinBuf)]))

قرر براين كريبس ، الذي أصيب مرتين من قبل ميراي ، تحديد هوية مؤلفي هذه الدودة بكل الوسائل . استغرق التحقيق عدة أشهر ، لكن في النهاية ، تمكن براون من تحديد الهوية الحقيقية لآنا سينباي ، وكذلك هوية واحد على الأقل من شركائه.تحقيق براين كريبس

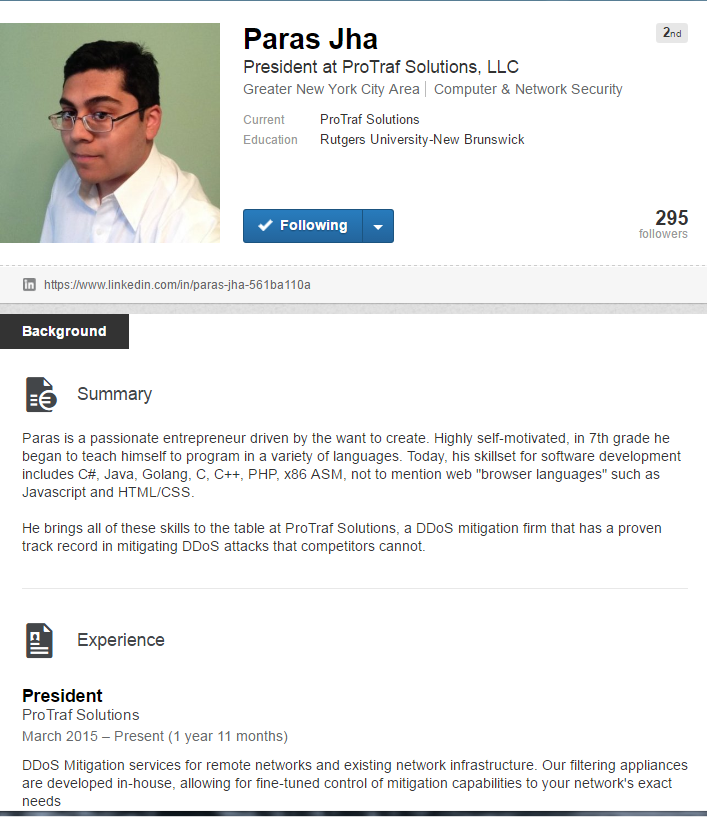

نتيجة للتحقيق ، اكتشف بريان كريبس أن Mirai لم يكن نوعًا من الديدان غير العادية ، ولكنه مجرد تجسيد آخر للدودة التي أصابت أجهزة التوجيه وأجهزة إنترنت الأشياء بتسجيلات الدخول وكلمات المرور القياسية ونقاط الضعف القياسية. في الواقع ، كان هناك العديد من الديدان وشبكات الروبوت. إنهم ينتمون إلى ممثلي صناعة "الضغوطات" المربحة - الخدمات التي تنفذ هجمات DDoS مقابل المال. شبكات الإنترنت لإنترنت الأشياء التي جاءت قبل Mirai تشمل عائلات Bashlite و Gafgyt و Qbot و Remaiten و Torlus. تنتشر جميع هذه الديدان بطريقة مماثلة ، من جهاز مصاب إلى آخر.عادة ، لم "يتألق" أصحاب الروبوتات من هذا النوع في الأماكن العامة ، ولكن في عام 2014 مجموعة من مثيري الشغب على الإنترنت تسمى lelddosقام بهجوم عام بهجوم كبير أدى إلى عدم اتصال عدد من المواقع. كان الهدف الأكثر شيوعًا لهجمات lelddos هو خوادم Minecraft. يمكن لمالكي هذه الخوادم كسب ما يصل إلى 50 ألف دولار شهريًا ، لذلك يعد هذا هدفًا مقبولًا للضغط. إذا كان الخادم غير متاح لعدة أيام ، فسيغادر العديد من اللاعبين ببساطة إلى خوادم أخرى ، وسيفقد المالك ربحًا جيدًا: هناك الكثير من المنافسة هنا. في يونيو 2014 ، كان على شركة proxyPipe ، المتخصصة في حماية خوادم Minecraft من DDoS ، باستخدام "سقف" Verisign المضاد لـ DDoS التعامل مع هجوم lelddos. في تقريرها الفصلي لعام 2014 ، وصفت شركة Verisign أن هجوم 300 Gbps هو "الأكبر في تاريخها". في منتصف عام 2015 ، تعرض عملاء ProxyPipe للهجوم من Qbot botnet ، الذي استخدم أجهزة إنترنت الأشياء. عادة ، قبل الهجوم مباشرة ، تم تهديد العملاء من قبل كريستوفر سكولتي البالغ من العمر 17 عامًا (كريستوفر "CJ" سكولتي ، الابن ، في الصورة) ، المالك والموظف الوحيد لشركة Datawagon المتنافسة ، والتي تتخصص أيضًا في الحماية المزعومة ضد هجمات DDoS. طريقة "الحماية" هذه معروفة جيدًا في الاتحاد السوفييتي السابق في التسعينيات. إما أن نحميك ، أو تقع تحت DDoS.بدورها ، عملت Datawagon تحت ستار ProTraf Solutions ، وهي أيضًا موفر لحماية DDoS.أخبر روبرت كويلهو نائب رئيس ProxyPipe براين كريبس أن المنافس الشاب كريستوفر سكولتي هدد حتى بقطع اتصال حساب Skype الخاص به بعد أن اكتشف الثغرة في Skype وإطلاق برمجية إكسبلويت المقابلة. بعد بضع دقائق ، تم فصل حسابات Skype لنائب الرئيس والعديد من الموظفين. ثم بدأ هجوم DDoS قوي على عملاء الشركة.نفذت ProTraf Solutions بشكل متكرر هجمات على ProxyPipe من أجل جذب خوادم Minecraft من حمايتها لنفسها. حذرت إدارة ProxyPipe العملاء من أن الهجوم نفذته ProTraf Solutions ، ولكن على الرغم من ذلك ، لا يزال بعض العملاء يتحولون إلى المنافس.بعد هذه القصة ، ذكر بريان كريبس أن كريستوفر سكولتي اتصل به أيضًا على سكايب عدة مرات ، وناقش نقاط الضعف في إنترنت الأشياء ، وأعرب أيضًا عن استيائه من المقالة التي ذكر فيها بريان كريبس اسم مراهق. لم يعلق Brian أهمية على هذه المحادثات وقام ببساطة بحظر حساب Skype الخاص به.بعد ستة أشهر من تلك المحادثة ، وصل إليه هجوم DDoS 620 Gb / s.كان من المحتمل أن يفترض أن كريستوفر سكولتي عضو في تلك المجموعة من lelddos، التي تخصصت في هجمات خادم ماين كرافت. شاركت شركة أخرى FastReturn ، متخصصة في حماية خوادم Minecraft من هجمات DDoS ، في الهجمات على ProxyPipe من خلال روبوت من أجهزة IoT. من قبيل الصدفة ، صاحب هذه الشركة ، شاب من دبي يدعى أنمار زوبيري ، سرعان ما انتقل إلى ProTraf كمبرمج ونقل أصوله (مساحة العنوان) إلى صاحب العمل الجديد. أخبر زوبيري كريبس أنه ليس عضوًا في مجموعة lelddos ، لكن زميله كريستوفر سكولتي ، مثل المؤسسين الآخرين لـ ProTraf. من مصادر أخرى ، تم تأكيد الشائعات أيضًا أن المؤسس المشارك للشركة ، جوشيا وايت البالغ من العمر 19 عامًا ، هو المؤلف الرئيسي لدودة Bashlite / Qbot. في ملخصيقول هذا المبرمج أنه متخصص في الحماية ضد DDoS. هذا المتخصص معروف منذ سنوات عديدة في منتديات القرصنة Hackforums تحت اسم LiteSpeed. في تلك المنتديات كانت التجارة في خدمات الضغوطات نشطة .في مقابلة مع كريبس ، أكد الرجل أنه كتب بالفعل بعض مكونات Bashlite / Qbot ، لكنه لم يستخدم الدودة أبدًا لأغراض غير قانونية ولم يقدم خدماته مقابل المال.ومع ذلك ، استذكر جوشيا وايت أحد المتسللين تحت الاسم المستعار Vyp0r ، الذي أجبره على نشر شفرة المصدر عبر الإنترنت تحت تهديد نشر معلومات خاصة عبر الإنترنت عنه وعنيف (استدعاء القوات الخاصة إلى المنزل للضحية بعد مكالمة مجهولة).في النهاية ، جمع براين كريبس معلومات عن رئيس ProTraf - وهو مبرمج معين يدعى باراس جها.

في منتصف عام 2015 ، تعرض عملاء ProxyPipe للهجوم من Qbot botnet ، الذي استخدم أجهزة إنترنت الأشياء. عادة ، قبل الهجوم مباشرة ، تم تهديد العملاء من قبل كريستوفر سكولتي البالغ من العمر 17 عامًا (كريستوفر "CJ" سكولتي ، الابن ، في الصورة) ، المالك والموظف الوحيد لشركة Datawagon المتنافسة ، والتي تتخصص أيضًا في الحماية المزعومة ضد هجمات DDoS. طريقة "الحماية" هذه معروفة جيدًا في الاتحاد السوفييتي السابق في التسعينيات. إما أن نحميك ، أو تقع تحت DDoS.بدورها ، عملت Datawagon تحت ستار ProTraf Solutions ، وهي أيضًا موفر لحماية DDoS.أخبر روبرت كويلهو نائب رئيس ProxyPipe براين كريبس أن المنافس الشاب كريستوفر سكولتي هدد حتى بقطع اتصال حساب Skype الخاص به بعد أن اكتشف الثغرة في Skype وإطلاق برمجية إكسبلويت المقابلة. بعد بضع دقائق ، تم فصل حسابات Skype لنائب الرئيس والعديد من الموظفين. ثم بدأ هجوم DDoS قوي على عملاء الشركة.نفذت ProTraf Solutions بشكل متكرر هجمات على ProxyPipe من أجل جذب خوادم Minecraft من حمايتها لنفسها. حذرت إدارة ProxyPipe العملاء من أن الهجوم نفذته ProTraf Solutions ، ولكن على الرغم من ذلك ، لا يزال بعض العملاء يتحولون إلى المنافس.بعد هذه القصة ، ذكر بريان كريبس أن كريستوفر سكولتي اتصل به أيضًا على سكايب عدة مرات ، وناقش نقاط الضعف في إنترنت الأشياء ، وأعرب أيضًا عن استيائه من المقالة التي ذكر فيها بريان كريبس اسم مراهق. لم يعلق Brian أهمية على هذه المحادثات وقام ببساطة بحظر حساب Skype الخاص به.بعد ستة أشهر من تلك المحادثة ، وصل إليه هجوم DDoS 620 Gb / s.كان من المحتمل أن يفترض أن كريستوفر سكولتي عضو في تلك المجموعة من lelddos، التي تخصصت في هجمات خادم ماين كرافت. شاركت شركة أخرى FastReturn ، متخصصة في حماية خوادم Minecraft من هجمات DDoS ، في الهجمات على ProxyPipe من خلال روبوت من أجهزة IoT. من قبيل الصدفة ، صاحب هذه الشركة ، شاب من دبي يدعى أنمار زوبيري ، سرعان ما انتقل إلى ProTraf كمبرمج ونقل أصوله (مساحة العنوان) إلى صاحب العمل الجديد. أخبر زوبيري كريبس أنه ليس عضوًا في مجموعة lelddos ، لكن زميله كريستوفر سكولتي ، مثل المؤسسين الآخرين لـ ProTraf. من مصادر أخرى ، تم تأكيد الشائعات أيضًا أن المؤسس المشارك للشركة ، جوشيا وايت البالغ من العمر 19 عامًا ، هو المؤلف الرئيسي لدودة Bashlite / Qbot. في ملخصيقول هذا المبرمج أنه متخصص في الحماية ضد DDoS. هذا المتخصص معروف منذ سنوات عديدة في منتديات القرصنة Hackforums تحت اسم LiteSpeed. في تلك المنتديات كانت التجارة في خدمات الضغوطات نشطة .في مقابلة مع كريبس ، أكد الرجل أنه كتب بالفعل بعض مكونات Bashlite / Qbot ، لكنه لم يستخدم الدودة أبدًا لأغراض غير قانونية ولم يقدم خدماته مقابل المال.ومع ذلك ، استذكر جوشيا وايت أحد المتسللين تحت الاسم المستعار Vyp0r ، الذي أجبره على نشر شفرة المصدر عبر الإنترنت تحت تهديد نشر معلومات خاصة عبر الإنترنت عنه وعنيف (استدعاء القوات الخاصة إلى المنزل للضحية بعد مكالمة مجهولة).في النهاية ، جمع براين كريبس معلومات عن رئيس ProTraf - وهو مبرمج معين يدعى باراس جها. إنه ليس فقط مبرمجًا متمرسًا ، ولكنه عمل أيضًا لعدة سنوات في Minetime ، التي كانت تمتلك أحد خوادم Minecraft الشهيرة في وقتها.أثناء دراسة ملف Paras Jah الشخصي على Brian Krebs ، سقطت البصيرة: تمامًا نفس الملف الشخصي مع مجموعة من صفات المبرمج ولغات البرمجة يتوافق مع Virtual Senpai Virtual! أصبحت الاحترافية العالية لآنا سينباي واضحة حتى بعد ظهور رسالة في المنتدى في 10 يوليو 2016 حول "قاتل بوت" يصيب أجهزة إنترنت الأشياء ويحظر منفذ التلنت ، مما يمنع اعتراض السيطرة من الديدان الأخرى. ثم لم يصدق أحد القراصنة ، ولكن في النهاية قاتل الروبوتاتانتشر بالفعل عبر الويب ، ودفن ميراي وغيرها من الحيوانات المستنسخة.إن البرهان الأكثر وضوحًا على هوية Paras Ja و Anna Senpai هو التشابه الكبير لتجربة البرمجة على ملف تعريف Paras LinkedIn وفي تطبيق المنتدى المقدم من Anna Senpai (ASM و C و Go و Java و C # و PHP ، التجربة هي نفسها).

إنه ليس فقط مبرمجًا متمرسًا ، ولكنه عمل أيضًا لعدة سنوات في Minetime ، التي كانت تمتلك أحد خوادم Minecraft الشهيرة في وقتها.أثناء دراسة ملف Paras Jah الشخصي على Brian Krebs ، سقطت البصيرة: تمامًا نفس الملف الشخصي مع مجموعة من صفات المبرمج ولغات البرمجة يتوافق مع Virtual Senpai Virtual! أصبحت الاحترافية العالية لآنا سينباي واضحة حتى بعد ظهور رسالة في المنتدى في 10 يوليو 2016 حول "قاتل بوت" يصيب أجهزة إنترنت الأشياء ويحظر منفذ التلنت ، مما يمنع اعتراض السيطرة من الديدان الأخرى. ثم لم يصدق أحد القراصنة ، ولكن في النهاية قاتل الروبوتاتانتشر بالفعل عبر الويب ، ودفن ميراي وغيرها من الحيوانات المستنسخة.إن البرهان الأكثر وضوحًا على هوية Paras Ja و Anna Senpai هو التشابه الكبير لتجربة البرمجة على ملف تعريف Paras LinkedIn وفي تطبيق المنتدى المقدم من Anna Senpai (ASM و C و Go و Java و C # و PHP ، التجربة هي نفسها). كما تمت كتابة برنامج Mirai botnet بلغة البرمجة Go.أجرى بريان كريبس تحقيقاً شاملاً وجمع أدلة إضافية تشير إلى هوية باراس جا وآنا سينباي. وجد في أرشيف الإنترنت موقعًا على موقع parasjha.infoأن والد باراس جاه سجل لابنه. كتب Little Paras أنه مغرم بألعاب Minecraft ويريد العمل في هذه الصناعة عندما يكبر. هناك ذكر تلميذه dreadiscool ثم لقبه .بداية لإثبات هذا اللقب ، وجد Brian Krebs عددًا من الحسابات وبدأ في الترويج لهوية Paras عبر الإنترنت ، حيث ناقش كل شيء من مواضيع البرمجة الفنية إلى هجمات DDoS. تخطت بعض مشاركاته بالفعل موضوع الأنيمي ، كما يمكنك أن ترى في هذه الصورة المعدلة ، والتي تم تعيينها dreadiscool كصورة رمزية على منتدى spigotmc.org minecraft.

كما تمت كتابة برنامج Mirai botnet بلغة البرمجة Go.أجرى بريان كريبس تحقيقاً شاملاً وجمع أدلة إضافية تشير إلى هوية باراس جا وآنا سينباي. وجد في أرشيف الإنترنت موقعًا على موقع parasjha.infoأن والد باراس جاه سجل لابنه. كتب Little Paras أنه مغرم بألعاب Minecraft ويريد العمل في هذه الصناعة عندما يكبر. هناك ذكر تلميذه dreadiscool ثم لقبه .بداية لإثبات هذا اللقب ، وجد Brian Krebs عددًا من الحسابات وبدأ في الترويج لهوية Paras عبر الإنترنت ، حيث ناقش كل شيء من مواضيع البرمجة الفنية إلى هجمات DDoS. تخطت بعض مشاركاته بالفعل موضوع الأنيمي ، كما يمكنك أن ترى في هذه الصورة المعدلة ، والتي تم تعيينها dreadiscool كصورة رمزية على منتدى spigotmc.org minecraft. يوضح موضوع Pulp Fiction كيف ولدت الشخصية الإجرامية لباراس ، وتظهر فتاة الأنمي ولادة آنا سينباي الافتراضية.ليس من المستغرب أن يتم تسجيل dreadiscool المستخدم على موقع الأنيمي MyAnimeList.net. يسرد أسماء السلسلة العشرة التي شاهدها - من بينها سلسلة Mirai Nikki .لقد تطور اللغز.ينشر بريان كريبس أيضًا أدلة أخرى قام بجمعها ، بما في ذلك اسم المضيف الأوكراني ، BlazingFast.io ، الذي تم من خلاله إدارة الروبوتات Mirai والروبوتات الأخرى. علاوة على ذلك ، دخلت آنا سينباي في المراسلات مع روبرت كويلو بعد أن تمكن الأخير من حظر خوادم إدارة ميراي على الاستضافة الأوكرانية. بالمناسبة ، خلال المحادثة ، ذكر أنه استعرض مؤخرًا Mirai Nikki ( سجل الدردشة ، روبرت كويلو تحت لقب katie.onis ).في النهاية ، تلقى بريان كريبس الدليل النهائي: أفاد أنمار زوبيري أنه في نوفمبر 2016 ، اعترف جا بارتكاب هجوم عبر شبكة الروبوتات ميراي. أدلى باعتراف تحت ضغط من Zuberi. واشتكى لشريكه السابق لماذا تم نشر رمز Mirai من خلال المجال santasbigcandycane.cx ، المسجل من خلال المسجل السري Namecentral ، والذي لم يعرف سوى خمسة أشخاص منهم اثنان منهم. اعترف الرجل المبتسم بأنه هو حقًا ، وأظهر بفخر رسائل نصية من عميل مكتب التحقيقات الفدرالي الذي يحقق في قضية ميراي.بشكل عام ، لن يبقى عاشق الأنمي طويلاً.

يوضح موضوع Pulp Fiction كيف ولدت الشخصية الإجرامية لباراس ، وتظهر فتاة الأنمي ولادة آنا سينباي الافتراضية.ليس من المستغرب أن يتم تسجيل dreadiscool المستخدم على موقع الأنيمي MyAnimeList.net. يسرد أسماء السلسلة العشرة التي شاهدها - من بينها سلسلة Mirai Nikki .لقد تطور اللغز.ينشر بريان كريبس أيضًا أدلة أخرى قام بجمعها ، بما في ذلك اسم المضيف الأوكراني ، BlazingFast.io ، الذي تم من خلاله إدارة الروبوتات Mirai والروبوتات الأخرى. علاوة على ذلك ، دخلت آنا سينباي في المراسلات مع روبرت كويلو بعد أن تمكن الأخير من حظر خوادم إدارة ميراي على الاستضافة الأوكرانية. بالمناسبة ، خلال المحادثة ، ذكر أنه استعرض مؤخرًا Mirai Nikki ( سجل الدردشة ، روبرت كويلو تحت لقب katie.onis ).في النهاية ، تلقى بريان كريبس الدليل النهائي: أفاد أنمار زوبيري أنه في نوفمبر 2016 ، اعترف جا بارتكاب هجوم عبر شبكة الروبوتات ميراي. أدلى باعتراف تحت ضغط من Zuberi. واشتكى لشريكه السابق لماذا تم نشر رمز Mirai من خلال المجال santasbigcandycane.cx ، المسجل من خلال المسجل السري Namecentral ، والذي لم يعرف سوى خمسة أشخاص منهم اثنان منهم. اعترف الرجل المبتسم بأنه هو حقًا ، وأظهر بفخر رسائل نصية من عميل مكتب التحقيقات الفدرالي الذي يحقق في قضية ميراي.بشكل عام ، لن يبقى عاشق الأنمي طويلاً.