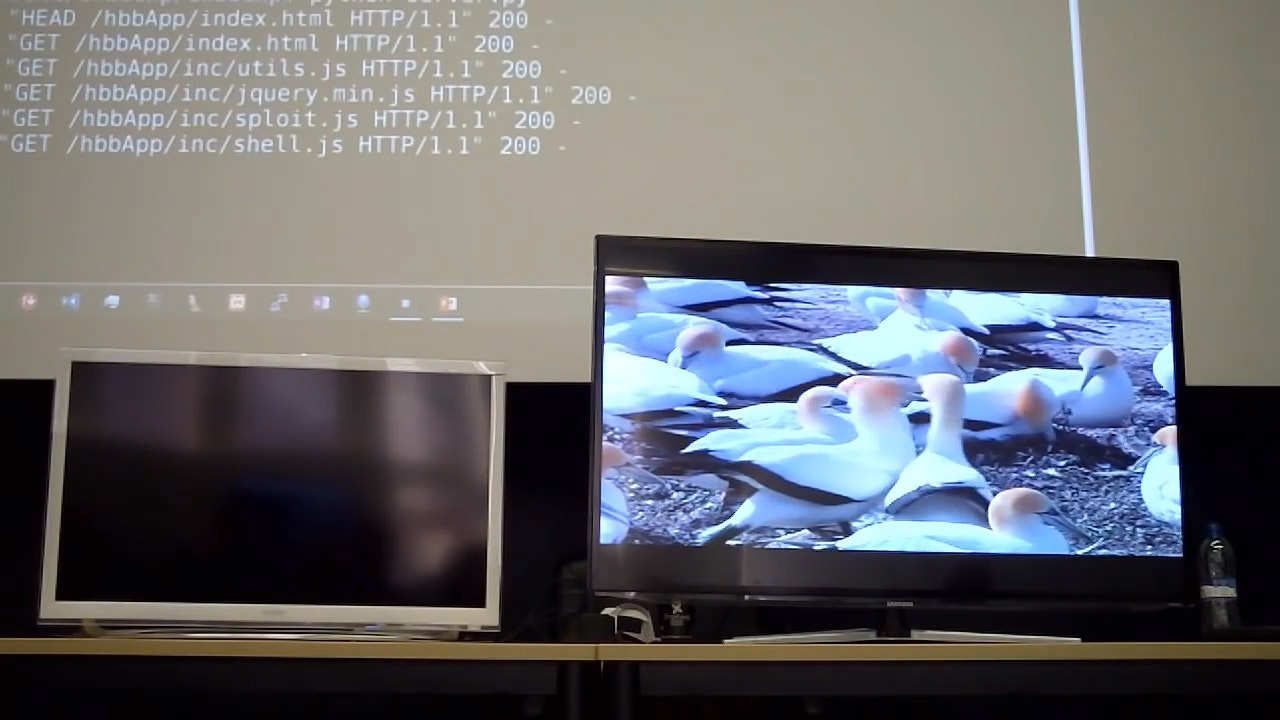

قم بتنزيل برمجية إكسبلويت لـ Array.prototype.sort () من خلال متصفح التليفزيون المدمج ، الموجه إلى العنوان المحدد بواسطة أمر DVB-T. يحدث الهجوم في الخلفية أثناء مشاهدة الضحية برنامجًا عن الطيور

قم بتنزيل برمجية إكسبلويت لـ Array.prototype.sort () من خلال متصفح التليفزيون المدمج ، الموجه إلى العنوان المحدد بواسطة أمر DVB-T. يحدث الهجوم في الخلفية أثناء مشاهدة الضحية برنامجًا عن الطيوركما تعلم ، تحتوي جميع أجهزة التلفزيون الذكية على منفذ USB حيث يمكنك إدخال محرك أقراص USB محمول وتثبيت برامج ضارة على التلفزيون ، وهذا ما فعله عملاء وكالة المخابرات المركزية (انظر

استغلال Weeping Angel لأجهزة تلفزيون Samsung ). ولكن هناك طريقة بديلة للقرصنة ، عندما لا يكون من الضروري الدخول إلى شقة الضحية ، ويمكنك اختراق ملايين التلفزيونات في نفس الوقت. صحيح ، هذا يتطلب الوصول إلى محطة البث ، أي أنه يمكن تنفيذ هجوم على مستوى الدولة في بلدك. بدلاً من ذلك ، يمكنك شراء جهاز إرسال DVB-T مقابل ما بين 50 و 150 دولارًا - والبث بشكل غير قانوني ، ويمكن لأي شخص القيام بذلك.

في ندوة الأمن السيبراني ، ندوة Media Cyber Security Seminar ، قرأ متخصص أمني من شركة

Oneconsult AG الألمانية

تقريرًا مثيرًا للاهتمام للغاية حول اختراق أجهزة التلفاز الذكية ، وأظهر أيضًا لصناعة الإعلام كيفية إصابة أجهزة التلفاز عن بُعد باستخدام إشارة تلفزيون

DVB-T التقليدية (بث الفيديو الرقمي - الأرضية) التي يبثونها باستمرار على تردداتهم.

يسمح لك البرنامج التلفزيوني الضار بتوجيه المتصفح المدمج إلى استغلال يستغل حقوق الجذر على التلفزيون ، ويمكنه تعيين رمز عشوائي هناك واستخدام التلفزيون بأي طريقة يرغب فيها المهاجم: بدءًا من التجسس وانتهاء بهجمات DDoS على الأهداف البعيدة عندما يصبح التلفزيون جزءًا من الروبوتات.

الرابط الرئيسي للهجوم هو تقنية البث التلفزيوني الهجين واسع النطاق (

HbbTV ) - المعيار التلفزيوني لنقل العروض الإضافية من الإنترنت إلى التلفزيون. في الواقع ، هذا موقع خاص تم تكييفه للتلفزيون ، والذي يمكن استدعاؤه على الشاشة. يتم دعم هذه التقنية من قبل جميع أجهزة التلفزيون الذكية الحديثة تقريبًا ؛ وهي متوافقة مع إرسال الإشارات التلفزيونية عبر DVB-T و DVB-C و IPTV.

يدعم HbbTV جافا سكريبت و CSS و DOM. وفقًا للمعيار ، يلزم وجود تلفزيون لتنفيذ الأوامر المستلمة على HbbTV. بهذه الطريقة ، يتم نقل المعلومات في الخلفية أثناء مشاهدة المشاهد للبرنامج التلفزيوني بسلام.

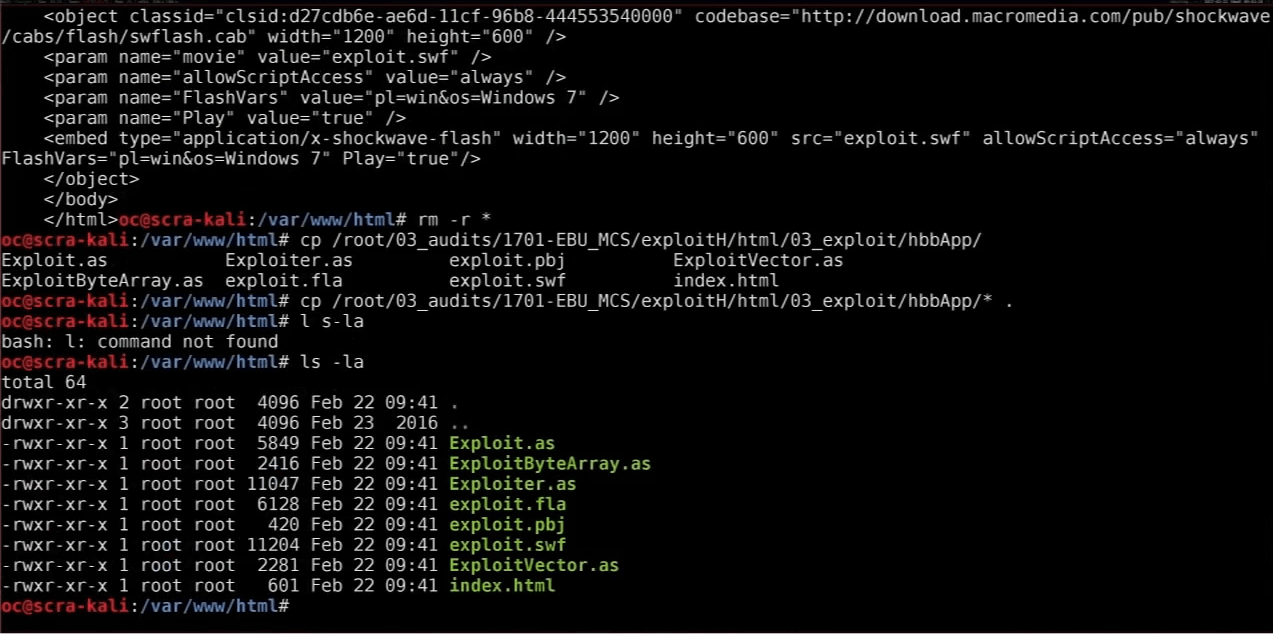

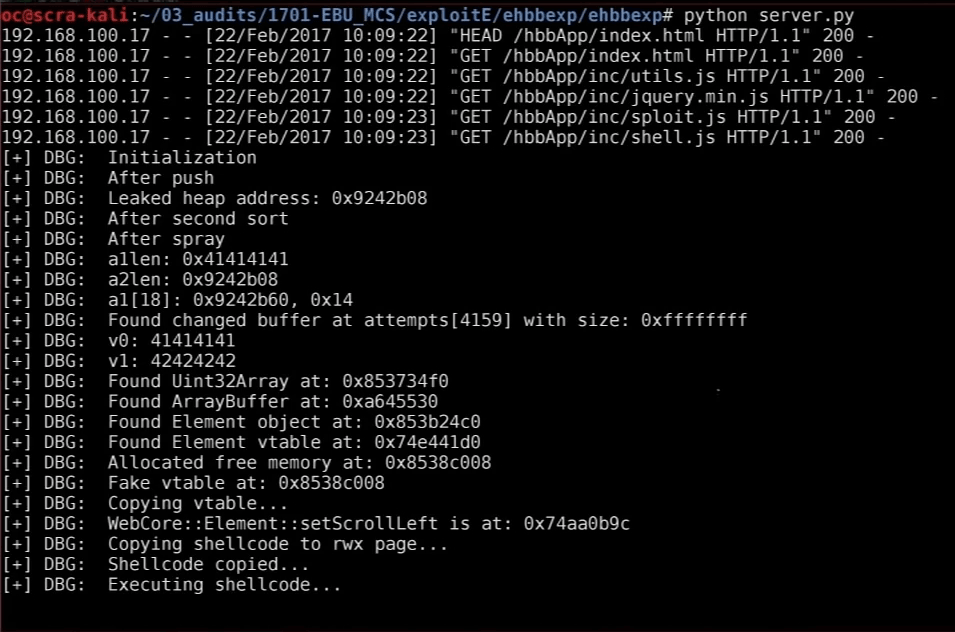

قام Rafael Scheel من شركة Oneconsult AG بتطوير اثنين من عمليات الاستغلال التي يتم تنزيلها ، عند تنزيلها إلى المتصفح المدمج في التلفزيون ، وتنفيذ تعليمات برمجية ضارة ، والحصول على حقوق الجذر والتحكم الفعال في الجهاز.

يستغل الاستغلال الأول ثغرة

CVE-2015-3090 في Adobe Flash Player ، وهي واحدة من ثغرات 0 يوم التي أصبحت معروفة بعد اختراق فريق القرصنة في 2015.

أظهر رافائيل عملية الاستغلال من خلال إجراء بث ضار على DVB-T ، وإرسال متصفح التلفزيون إلى العنوان المحدد على الإنترنت ، حيث يتم تنفيذ الرمز الذي يستخدم الثغرة المحددة.

بعد ذلك ، نحصل على الوصول الكامل إلى التلفزيون عن بعد.

كما اتضح ، لم يكلف أي من مصنعي التلفزيون تقريبًا عناء إغلاق هذه الثغرة الأمنية في متصفحاتهم الخاصة بالتلفزيون. صحيح أن عددًا قليلاً من أجهزة التلفزيون تم تمكين Adobe Flash افتراضيًا ، لذلك طور Rafael

Array.prototype.sort() ثانية تستخدم ثغرة قديمة في وظيفة JavaScript

Array.prototype.sort() .

JavaScript مدعوم بالفعل على جميع أجهزة التلفزيون الذكية ، ولم يتم إغلاق الثغرة ، كالمعتاد. الاستغلال الثاني يفعل نفس الشيء مثل الأول ، لكنه لا يتطلب المكوّن الإضافي Flash.

ووفقًا لرافائيل ، فإن حوالي 90٪ من أجهزة التلفزيون الذكية التي تم طرحها في السوق في السنوات الأخيرة معرضة لهذا الهجوم. يلفت الباحث الانتباه إلى حقيقة أن DVB-T هي قناة اتصال أحادية الاتجاه ، وهي مجهولة تمامًا من جانب المهاجم. لا توجد آثار متبقية. ومع ذلك ، هناك عدة طرق مختلفة لإرسال إشارة DVB-T إلى تلفزيون الضحية. من الواضح أن شركة تلفزيونية أو خدمات خاصة يمكنها القيام بذلك على الصعيد الوطني ، ولكن إذا قام شخص خاص بذلك ، فعليك أن تكون أكثر إبداعًا. هناك ثلاثة خيارات:

- الهجوم على المذيعين ؛

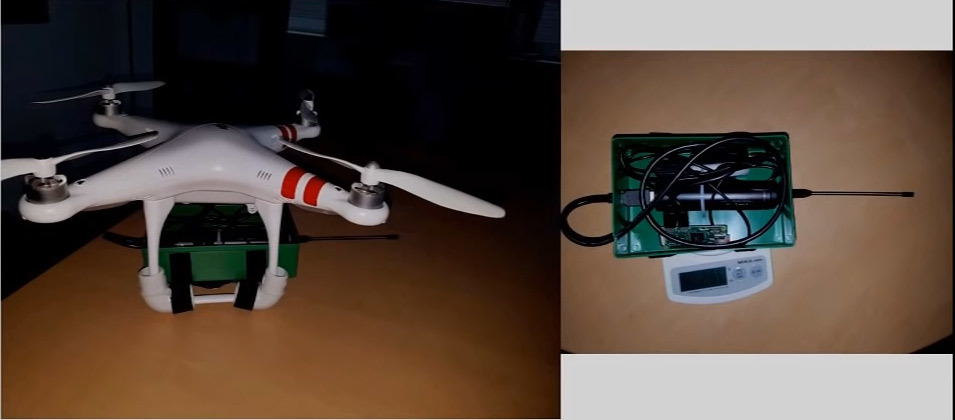

- دبلجة إشارة DVB-T بإشارتك الأكثر قوة (على سبيل المثال ، البث من طائرة بدون طيار): يجب أن ينتقل التلفزيون افتراضيًا إلى مصدر إشارة أقوى ؛

- التداخل مع DVB-C (IPTV) ، على سبيل المثال ، عبر الإنترنت.

ربما يكون من المنطقي هجوم XSS على موقع المذيع.

طائرة بدون طيار مع جهاز إرسال DVB-Tقال

طائرة بدون طيار مع جهاز إرسال DVB-Tقال Schiel أنه طور برمجية إكسبلويت للتلفزيونات الذكية قبل أن يعلم حتى بتطورات وكالة المخابرات المركزية.