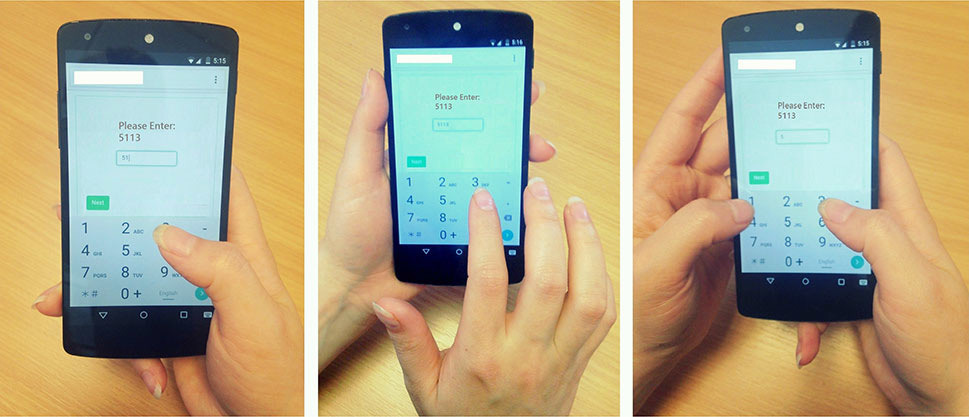

تؤثر طرق الإدخال المختلفة على زوايا الإمالة ، لكن الشبكة العصبية تتعرف على رمز PIN في أي حال بعد جمع البيانات بواسطة البرنامج النصي

تؤثر طرق الإدخال المختلفة على زوايا الإمالة ، لكن الشبكة العصبية تتعرف على رمز PIN في أي حال بعد جمع البيانات بواسطة البرنامج النصيكما تعلم ، يحتوي أي هاتف ذكي على العديد من المستشعرات - GPS ، والضوء ، ومستشعرات التوجيه ، ومستشعرات الحركة ، وحوالي 20 مستشعرًا إضافيًا - كلهم يوفرون البيانات باستمرار حتى يتمكن الهاتف الذكي من التفاعل مع العالم المادي المحيط. يمتلك المطورون عدة طرق للوصول إلى المعلومات من هذه المستشعرات ، بما في ذلك من خلال متصفح الجوال ، وفقًا لـ

Javascript API الرسمية .

تفتح هذه الطريقة مجالًا واسعًا من الاحتمالات للقرصنة عن بُعد. على سبيل المثال ، قام متخصصون من كلية علوم الكمبيوتر بجامعة نيوكاسل بتطوير البرنامج النصي

PINlogger.js ، والذي يمكنك من خلاله تحديد الأزرار التي ينقر عليها المستخدم فوق لوحة المفاتيح على الشاشة. يقرأ البرنامج النصي المعلومات من مستشعرات إمالة الجهاز المحمول مع كل نقرة. والمثير للدهشة ، أنه في بعض المتصفحات (Safari) ، يستمر البرنامج النصي الذي تم إطلاقه في المتصفح في جمع البيانات حتى من شاشة مقفلة. يعمل بنفس الطريقة ، إذا قمت بكتابة كلمة مرور في الخدمات المصرفية عبر الإنترنت دون إغلاق علامة التبويب السابقة في علامة تبويب مجاورة.

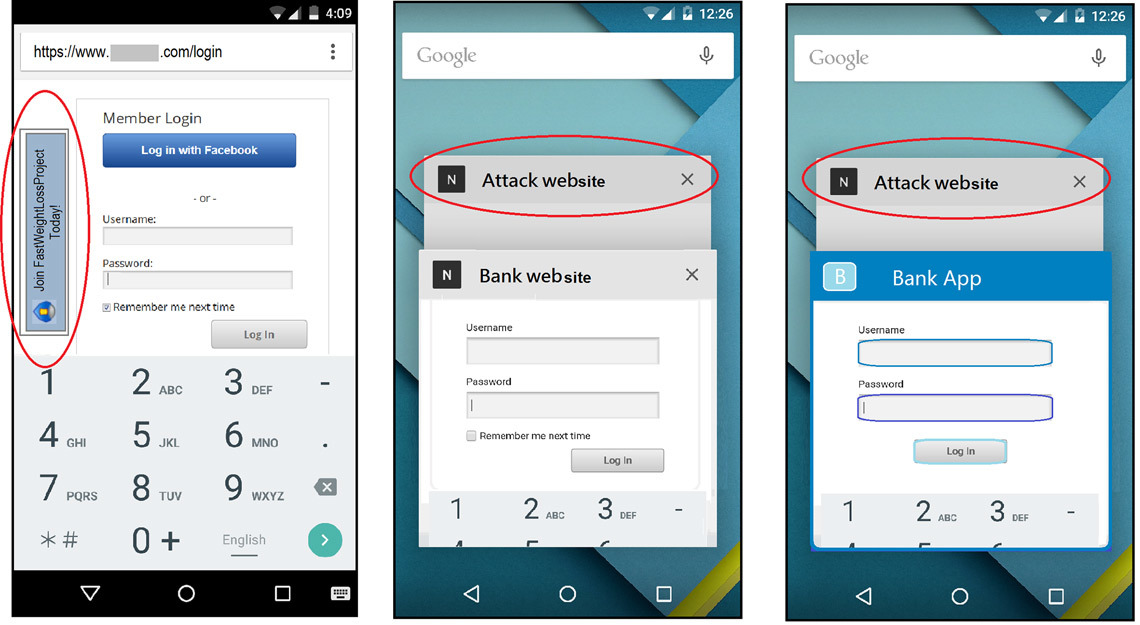

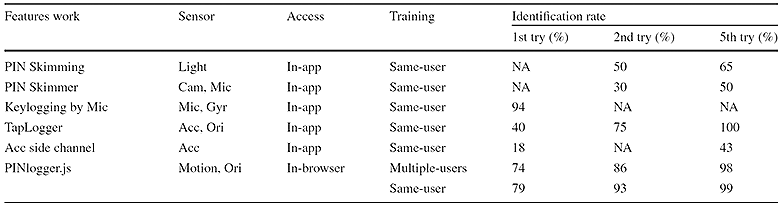

هذه الطريقة مناسبة لسرقة رمز PIN من خلال موقع ويب ضار مع نص برمجي ، ومن أي تطبيق محمول يمكنه الوصول إلى المعلومات من أجهزة الاستشعار. دقة التعرف على أرقام PIN عالية جدًا. يتم التعرف على رمز PIN المكون من أربعة أرقام في المحاولة الأولى باحتمال 70٪ ، وفي الثانية - 86٪ ، والثالث - 94٪ ، وفي المحاولة الخامسة - مع احتمال 98٪ لمستخدمين مختلفين أو 99٪ لمستخدم واحد.

لا تعمل ناقلات الهجوم من علامات التبويب المجاورة (ب) إلا في Chrome و Dolphin لنظام iOS ، ويعمل الهجوم من الإطار (أ) في جميع المتصفحات الشائعة ، بما في ذلك Safari و Chrome و Firefox و Opera و Dolphin

لا تعمل ناقلات الهجوم من علامات التبويب المجاورة (ب) إلا في Chrome و Dolphin لنظام iOS ، ويعمل الهجوم من الإطار (أ) في جميع المتصفحات الشائعة ، بما في ذلك Safari و Chrome و Firefox و Opera و Dolphinللحصول على عرض عملي للهجوم ، تم تطوير واجهة خاصة لإدخال رموز PIN المكونة من أربعة أرقام. تم إرسال جزء العميل إلى قراءات الخادم لأجهزة استشعار الحركة والتوجيه. تم تنفيذ جزء الخادم على Node.js ، وتم تخزين قراءات المستشعر في قاعدة بيانات MobgoLab.

في هذا العرض التوضيحي ، كان من السهل على الباحثين تحديد أحداث لوحة المفاتيح باستخدام حدث

onkeydown . يلفت مؤلفو العمل العلمي الانتباه إلى حقيقة أنه يتم استخدام نهج مماثل في برامج أخرى لجمع رموز PIN للمعلومات من أجهزة الاستشعار ، مثل

TouchLogger و

TapLogger . إذا كنت بحاجة إلى الكشف عن النقرات على الشاشة المقفلة ، فقد تحتاج إلى سيناريو أكثر تعقيدًا لتقسيم بيانات المستشعر من أجل عزل الأجزاء الضرورية من البيانات. على سبيل المثال ، يمكن القيام بذلك عن طريق قياس اتساع ذروة الإشارة واستخدام أجهزة استشعار إضافية ، كما هو موضح في

الأوراق العلمية السابقة . يتم نشر رمز إدخال البيانات

على جيثب .

تجمع قاعدة البيانات معلومات حول النقرات وقراءات المستشعر وقت الضغط. أدخل كل واحد من المتطوعين العشر خمس مرات 50 رمز PIN مكونًا من أربعة أرقام (ما مجموعه 2488 رمز PIN دخلت بشكل صحيح). ثم تم استخدام مجموعة البيانات هذه لاستخراج الصفات ثم تدريب الشبكة العصبية (تم استخدام 70٪ من البيانات للتدريب ، و 15٪ للاختبار و 15٪ للاختبار).

استنادًا إلى نتائج الاختبارات المقارنة ، فإن PINlogger.js أفضل كثيرًا في التعرف على رموز PIN من المعلومات الواردة من مستشعرات الحركة من التطورات المماثلة السابقة. بالإضافة إلى ذلك ، هذا هو النظام الأول الذي يسرق رموز PIN من خلال متصفح ، وليس من خلال تطبيق مثبت على هاتف ذكي.

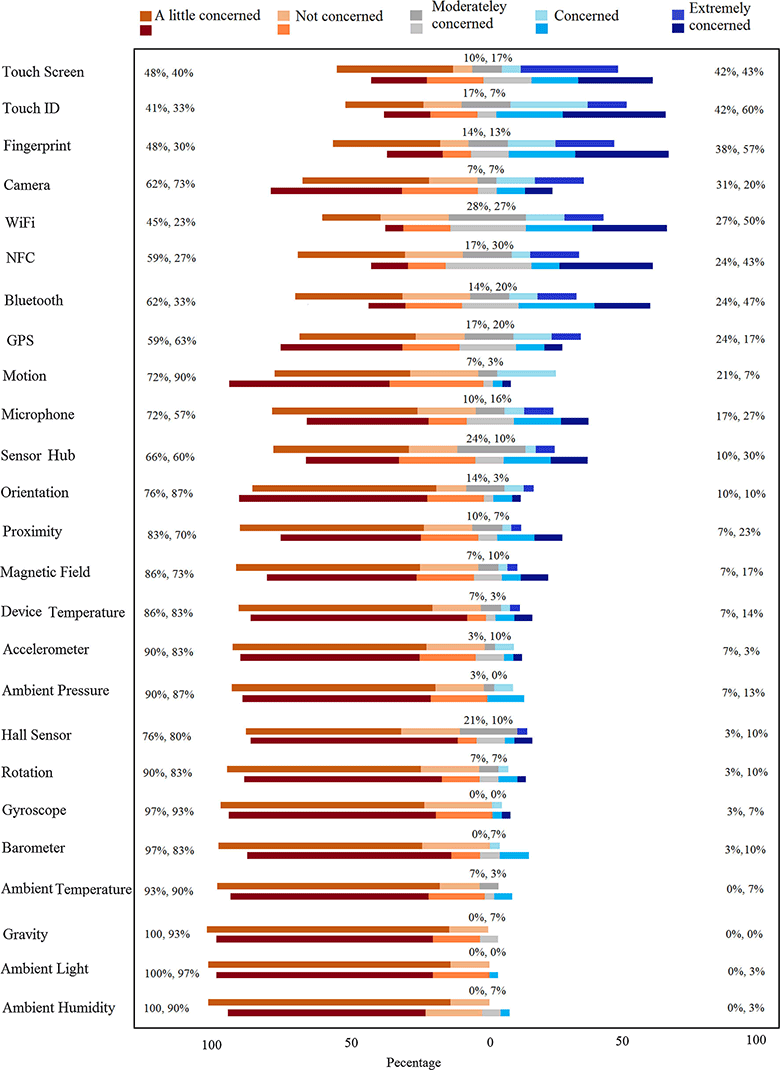

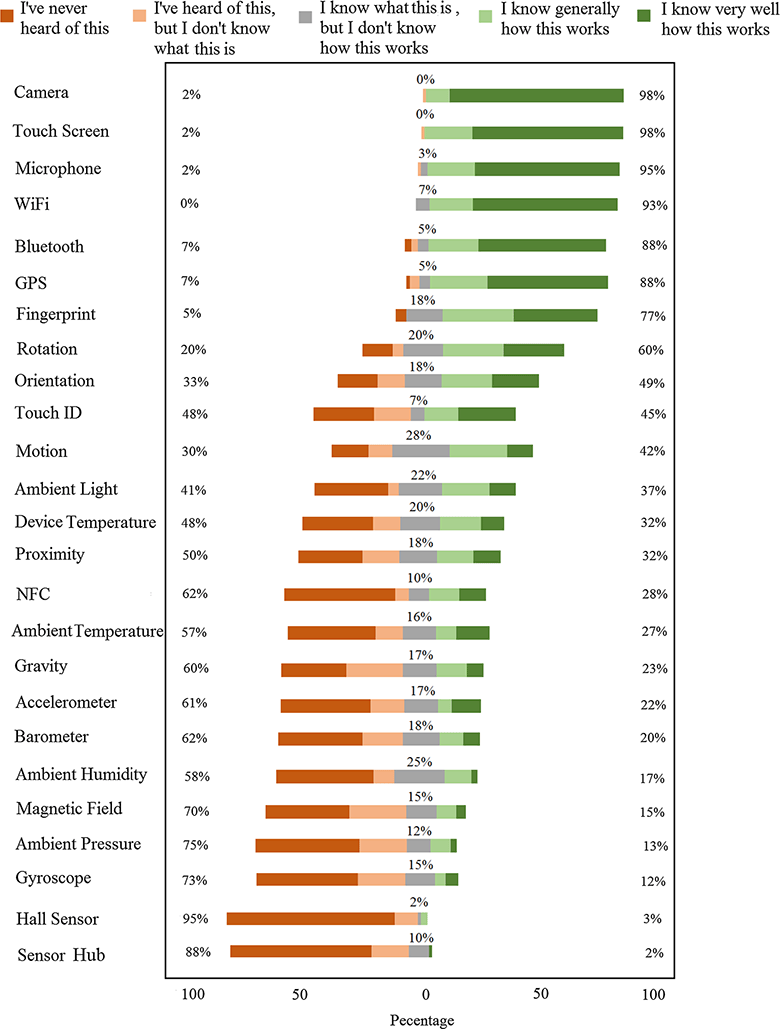

لاحظ الباحثون أن معظم المستخدمين لا يدركون خطر تسرب البيانات الشخصية عن طريق أخذ البيانات من أجهزة الاستشعار. أظهر مسح مستخدم أن معظمهم يرون التهديد في نظام تحديد المواقع العالمي (GPS) أو في الكاميرا ، وليس في ما يشكل تهديدًا أكثر واقعية - في مستشعرات الحركة الداخلية وأجهزة استشعار الميل وغيرها. الرقم 25 ليس من قبيل الصدفة: لقد كان عددًا كبيرًا من أجهزة الاستشعار التي أحسبها الباحثون في الهاتف الذكي القياسي. يوضح الرسم البياني أدناه نتائج المسح - أي من مستشعرات 25 التي يرى المستخدمون التهديد الأكبر.

ليس المستخدمون على علم بالتهديد فقط. ولا يفهم الكثير حتى نوع المعلومات التي تجمعها معظم أجهزة الاستشعار الـ 25. لم يسمع الناس حتى عن بعض أجهزة الاستشعار.

تكمن المشكلة في أن هذه المعلومات ليست محمية على مستوى نظام التشغيل. يمكن الوصول إليه بسهولة للتطبيقات وأي مواقع من خلال المتصفحات - بدون إذن. يتطلب عدد قليل من أجهزة الاستشعار إذنًا صريحًا لتوفير المعلومات ، بما في ذلك الكاميرا ونظام تحديد المواقع العالمي. والباقي يقدم المعلومات بشكل مفتوح تمامًا.

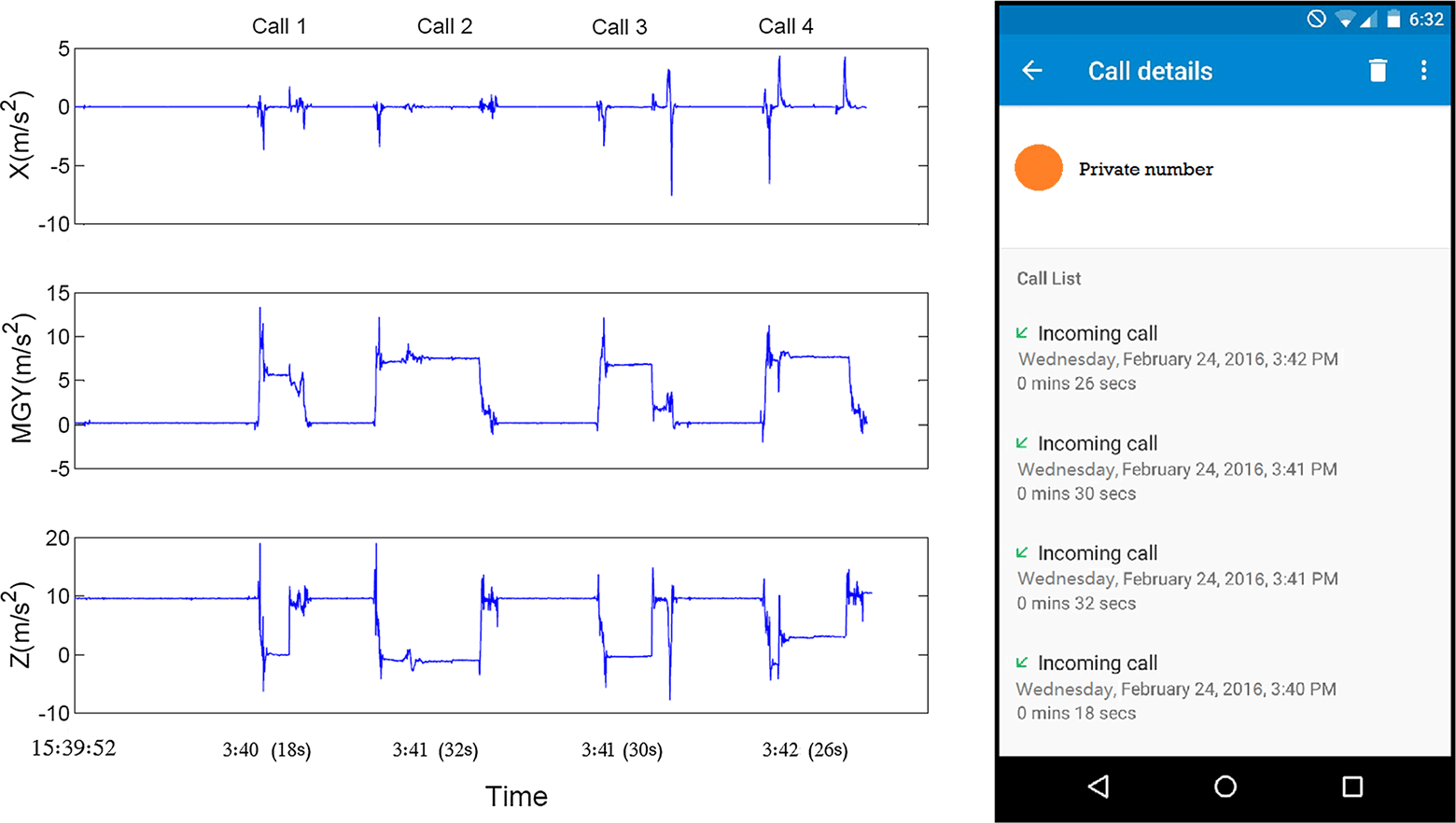

باستخدام هذه البيانات المفتوحة ، لا يمكنك فقط جمع رموز PIN وكلمات المرور ، ولكن أيضًا مراقبة المستخدم. يمكن لأي موقع تحديد متى يتلقى شخص مكالمة ويغلق المكالمة ،

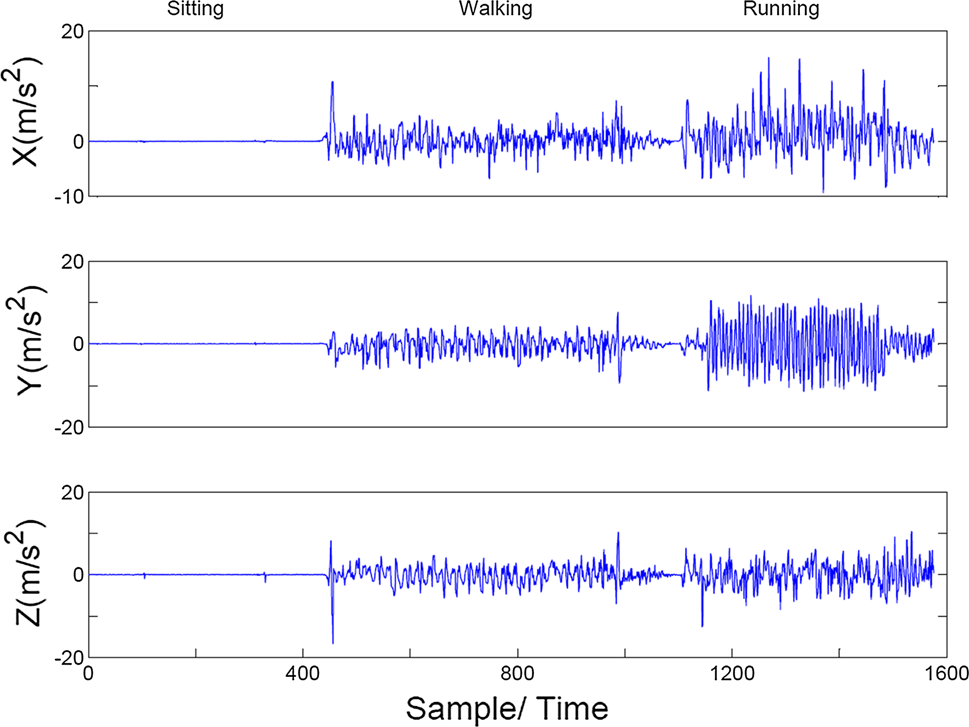

... عندما يجلس الشخص أو يمشي أو يركض.

مرة أخرى ، كل هذه المعلومات متاحة لأي موقع وأي تطبيق دون إذن. تحصل المواقع عليه باستخدام جافا سكريبت القياسي.

يدرك خبراء الأمن واللاعبون الرئيسيون في صناعة الهواتف المحمولة هذه المشكلة الأمنية جيدًا ، لكنهم لم يتوصلوا حتى الآن إلى إجماع حول كيفية حلها.

تم

نشر العمل العلمي في 7 أبريل 2017 في مجلة

International Journal of Information Security (doi: 10.1007 / s10207-017-0369-x) ، في المجال العام.