تنتشر دودة Mirai الخبيثة عبر الشبكة وتضيف أجهزة إنترنت الأشياء الجديدة إلى الروبوتات الخاصة بها. ولكن لديه خصم قوي - دودة هاجيمي الدفاعية. ظهرت هذه الروبوتات لأول مرة في

أكتوبر 2016 ، وقد قامت بالفعل بحماية أكثر من 10000 كاميرا شبكة وجهاز توجيه وجهاز فك تشفير وأجهزة أخرى متصلة بالإنترنت.

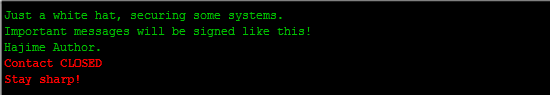

كل 10 دقائق ، يعرض Hajime في المحطة رسالة: "مجرد مخترق أخلاقي ، نحن نحمي بعض الأنظمة. سيتم توقيع الرسائل المهمة بنفس الطريقة مثل هذه! نشره Hajime. تم إغلاق الاتصال. كن يقظا! "

على عكس شبكات الروبوت الأخرى ، لا تقوم Hajime بهجمات DDoS ، ولا تنقب عن البيتكوين ولا تقوم بأي إجراءات ضارة على جهاز مصاب ، باستثناء عمليات مسح الشبكة بحثًا عن الأجهزة الضعيفة الأخرى التي تصيبها أيضًا للحماية. يتم فحص منافذ TCP / 23 (telnet) و TCP / 5358 (WSDAPI). بعد الإصابة ، تقوم الدودة بحظر أربعة منافذ تُستخدم لنشر Mirai والبرامج الضارة الأخرى المشابهة: TCP / 23 (telnet) و TCP / 7547 (TR-069) و TCP / 5555 (TR-069) و TCP / 5358 (WSDAPI).

يستخدم Hajime نفس القائمة التي تضم 61 مجموعة من تسجيلات الدخول وكلمات المرور القياسية التي تستخدمها Mirai للإصابة (بالإضافة إلى مجموعتين إضافيتين: root / 5up و Admin / 5up لأجهزة توجيه Atheros ونقاط الوصول). بشكل عام ، هؤلاء هم توأمان ، واحد منهم فقط على الجانب المظلم ، والآخر على الجانب الفاتح.

تم اكتشاف برامج ضارة "جيدة" مماثلة من قبل. على سبيل المثال ، في عام 2015 ،

وصفت سيمانتيك

Wifatch ، وهو فيروس لأنظمة Linux التي تصرفت بهذه الطريقة.

يمكن الترحيب بمبادرة مؤلفي هذه البرامج ، ولكن لا تملق نفسك: تأثيرها مؤقت فقط. يتم تخزين البرامج الضارة في ذاكرة الجهاز ، وبعد إعادة التشغيل ، تعود إلى الحالة غير الآمنة مرة أخرى إذا لم يعتني المالك بتغيير كلمة المرور. مع وجود كلمة مرور قياسية و Telnet مفتوحان للعالم ، لا يزال الجهاز جاهزًا لتثبيت Mirai ، كما

كتبت سيمانتيك.

قبل بضعة أيام ، نشر متخصصو Radware

تحليلًا تقنيًا لـ Hajime. وخلصوا إلى أن المؤلف هو مبرمج ماهر للغاية أمضى الكثير من الوقت في إنشاء هذا البرنامج. هذه ليست حرفة بسيطة. أحد الأمثلة البسيطة: على عكس Mirai ، عند محاولة إصابة أحد الأجهزة ، لا تتكرر هذه الدودة عبر عمليات تسجيل الدخول وكلمات المرور بغباء من القائمة ، ولكنها تقرأ النص في نموذج التفويض على الشاشة لتحديد الشركة المصنعة للجهاز - ثم تستخدم كلمات المرور القياسية خصيصًا لتلك الشركة المصنعة. لذلك ، عند مهاجمة جهاز التوجيه MikroTik ، فإنه يحاول تسجيل الدخول باسم المستخدم "admin" وكلمة مرور فارغة. هذه هي المجموعة الافتراضية المحددة في

وثائق MikroTik .

علاوة على ذلك ، ينتشر Hajime من خلال السيول. لنقل الأوامر وتحديثات البرامج ، يتم استخدام بروتوكول uTP BitTorrent - وهذا يقارن أيضًا بشكل إيجابي مع Mirai ونُظم مماثلة. بالإضافة إلى ذلك ، فإنه يحمي هاجيمي بشكل موثوق من الحجب. يمكن لمحمل Hajime تنزيل الرمز من عقدة أخرى في الروبوتات - وليس من العقدة التي تم إحداث العدوى منها. بالإضافة إلى ذلك ، تقوم هاجيمي بتشفير الاتصالات بين عقدها وتوقيعها بمفاتيح خاصة وعامة. يتم الاتصال عبر UDP / 1457 ومنفذ آخر برقم عشوائي أكبر من 1024 لـ TCP.

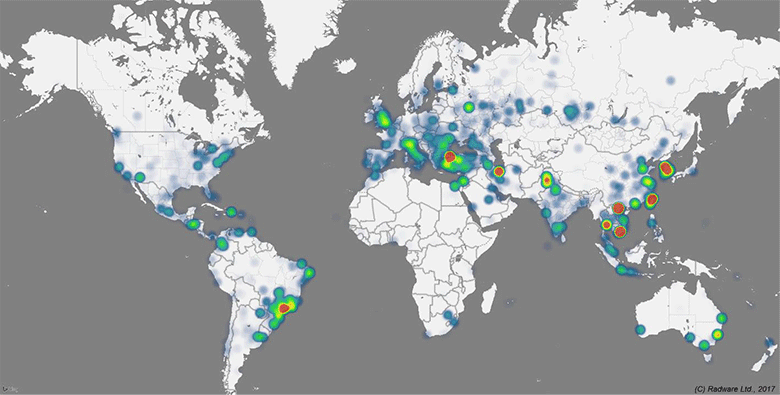

جغرافيا عدوى هاجيمي

جغرافيا عدوى هاجيميبالنظر إلى كل ما سبق ، من الواضح أن هذا برنامج عالي المستوى. أنا سعيد لأن القراصنة الأخلاقيين (القبعة البيضاء) يتفوقون في المهارة على غير الأخلاقيين (القبعة السوداء).

صحيح ، في أكتوبر 2016 ،

اكتشف خبراء Rapiety Networks

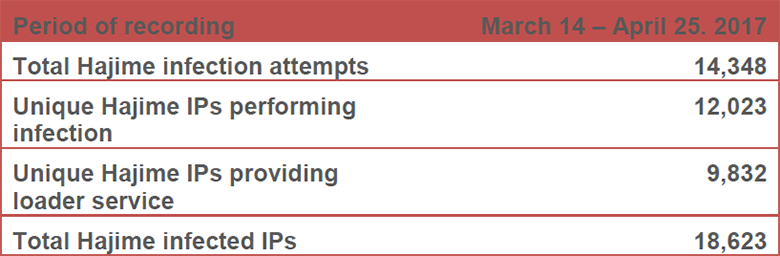

وجود ثغرة في تنفيذ بروتوكول تشفير Hajime ، ولكن حتى الآن قام المؤلف المجهول للبرنامج بإغلاق هذه الثغرة. الآن تستمر الدودة في الانتشار بنشاط بين أجهزة إنترنت الأشياء. قام Radware بإعداد مصيدة لتعلم اتصالات botnet. تم تسجيل 14348 إصابة هاجيمي خلال 12.023 عنوان IP فريد على مدار الأسابيع الخمسة لعملية هاني هانيوت. يشير هذا إلى نطاق كبير من توزيع الروبوتات ، على الرغم من أنه لا يزال من الصعب إعطاء تقدير تقريبي لحجم جيش الروبوتات. لكن هاجيمي ولّد 50٪ من نشاط جميع شبكات الروبوت الخاصة بإنترنت الأشياء المسجلة على هانيبوت خلال الفترة المشمولة بالتقرير.

الميزات الأخرى المثيرة للاهتمام في Hajime هي استخدام باب

خلفي في الباب الخلفي لأجهزة مودم كابل

ARRIS ؛ إنشاء محمل إقلاع ديناميكي من سلاسل سداسية استنادًا إلى برامج تجميع مكتوبة يدويًا محسنة لكل نظام أساسي.

يقول خبراء الأمن أن النوايا "الحسنة" للمتسلل في أي وقت يمكن أن تتحول إلى قسوة. يكفي طرح تحديث واحد لـ Hajime - سوف ينتشر بسرعة عبر شبكة التورنت ، ويمكن لجميع عشرات أو مئات الآلاف من البوتات أن تبدأ على الفور ، على سبيل المثال ، هجوم DDoS. بالحكم على جودة البرنامج ، قد ينتشر Hajime على نطاق واسع للغاية ويتفوق على Mirai في عدد الروبوتات. ولن يكون من المستغرب أن تتحول إلى أداة ضارة في غضون عام أو عامين.

تتم إضافة هاجيمي الثنائية وتجزئة الملف إلى

مستودع جيثب . من 28 يناير إلى 5 مارس ، تم تحديث البرنامج الثنائي الرئيسي ست مرات.