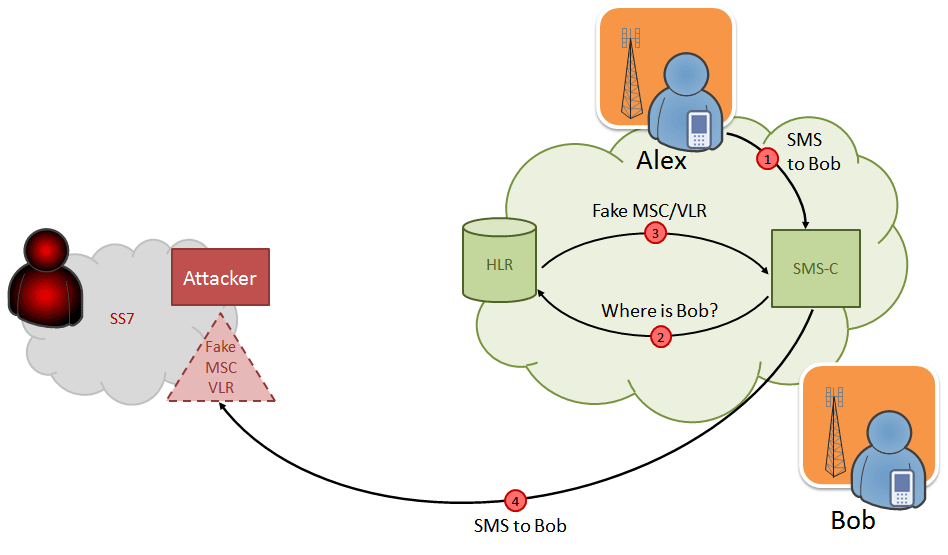

مخطط الهجوم مع اعتراض رسائل SMS. توضيح: التقنيات الإيجابية

مخطط الهجوم مع اعتراض رسائل SMS. توضيح: التقنيات الإيجابيةنقاط الضعف الحرجة في بروتوكول تشوير SS7 معروفة منذ عدة سنوات. على سبيل المثال ، في عام 2014 ، أظهر خبراء التكنولوجيا الإيجابية الروسية ديمتري كورباتوف وسيرغي بوزانكوف في مؤتمر حول أمن المعلومات

بوضوح كيفية حدوث مثل هذه الهجمات. يمكن للمهاجم الاستماع إلى المكالمات ، وتحديد موقع المشترك وتزييفها ، وتنفيذ هجوم DoS ، وتحويل الأموال من حساب ، واعتراض الرسائل القصيرة. يتم وصف هذه الهجمات بمزيد من التفصيل في دراسة "

نقاط الضعف لشبكات الجوال القائمة على SS7 " وفي تقرير "

إحصائيات التهديدات الأمنية الرئيسية في شبكات المحمول SS7 ".

والآن ظهر الدليل الأول على أنه منذ عام 2014 استخدم المتسللون هذه التقنية حقًا لتجاوز التفويض بعاملين وتحويل الأموال من حسابات عملاء البنوك. ونشرت صحيفة

سود دويتشه تسايتونج الألمانية تحقيقها.

تكمن المشكلة في أن شبكة إشارات SS7 تم تطويرها في عام 1975 (لتوجيه الرسائل عند التجوال) ولم يتم وضع آليات الحماية ضد مثل هذه الهجمات في الأصل. كان من المفهوم أن هذا النظام مغلق بالفعل ومحمي من الاتصالات الخارجية. في الواقع ، الأمر ليس كذلك: يمكنك الاتصال به. من الناحية النظرية ، يمكنك الاتصال بها في أي الكونغو أو أي دولة أخرى - وبعد ذلك ستتمكن من الوصول إلى مفاتيح جميع المشغلين في روسيا والولايات المتحدة وأوروبا وبلدان أخرى. بما في ذلك اعتراض الرسائل القصيرة الواردة لأي مشترك يتم بهذه الطريقة ، كما هو موضح من قبل تقنيات إيجابية. في الوقت نفسه ، لا يحتاج المهاجم إلى معدات معقدة: يكفي جهاز كمبيوتر يعمل بنظام Linux مع مولد حزم SS7 ، والذي يمكن العثور عليه على الإنترنت.

بعد تسجيل المشترك على عنوان MSC / VLR "المزيف" ، تصل جميع الرسائل النصية القصيرة الموجهة للمشترك إلى موقع المهاجم.

يمكن للمهاجم:

- إرسال رد عند استلام الرسالة (سيكون لدى الطرف المرسل انطباع بأن الرسالة قد تم تسليمها إلى المستلم) ؛

- لا ترسل تقرير إيصال وأعد تسجيل المشترك في التبديل السابق (في هذه الحالة ، في غضون بضع دقائق سيتم إرسال الرسالة إلى المستلم مرة أخرى) ؛

- إرسال تقرير عن الاستلام ، وإعادة تسجيل المشترك في التبديل السابق وإرسال رسالة معدلة له.

يمكن استخدام هذا الهجوم في:

- اعتراض كلمات مرور لمرة واحدة لمصرف متنقل ؛

- اعتراض كلمات المرور المستردة من خدمات الإنترنت (البريد ، والشبكات الاجتماعية ، وما إلى ذلك) ؛

- تلقي كلمات مرور لحسابك الشخصي على موقع الويب الخاص بمشغل شبكة الجوال

مرة أخرى ، وصف كل من كورباتوف وبوزانكوف كل هذا في عام 2014 (!) ، ولكن الآن فقط اكتشف الرجال من

Süddeutsche Zeitung أن مثل هذه الهجمات تم تنفيذها بالفعل ، ولم تعد المصادقة مرتين عبر الرسائل القصيرة توفر أي أمان.

في الواقع ، كان بإمكان الخدمات الخاصة فقط استخدام هذا الخيار من قبل ، ولكن الآن يمكن لأي شخص استخدامه الذي لديه كمبيوتر Linux. تقول صحيفة

Süddeutsche Zeitung أنه يمكن شراء الوصول إلى مفتاح SS7 في بعض الأماكن مقابل 1000 يورو. باستخدام الرشوة ، لا يزال بإمكانك الحصول على معرف

العنوان العالمي (GT) لمشغل الهاتف المحمول - وهذا ممكن أيضًا في بعض البلدان الفاسدة الفقيرة ، حيث يسمح المسؤولون أحيانًا لأنفسهم بخرق القانون لتحقيق مكاسب شخصية.

تعرّف المهاجمون على التفاصيل المصرفية للضحايا باستخدام التصيد الاحتيالي أو البرامج الضارة ، ثم استخدموا ثغرة SS7 للحصول على رمز تأكيد المعاملة لمرة واحدة (mTAN) ، والذي يرسله البنك عبر الرسائل القصيرة.

لا يتحدث تحقيق أجرته إحدى الصحف الألمانية عن سرقة الأموال من الحسابات المصرفية فحسب ، بل يشير أيضًا إلى الضعف الأساسي للرسائل القصيرة كعامل مصادقة: "لست مندهشًا من أن المتسللين أخذوا الأموال التي كانوا في متناولهم. أنا مندهش فقط من أن اللصوص في الخدمات المصرفية عبر الإنترنت استغرقت وقتًا طويلاً للانضمام إلى عملاء التجسس واستغلال نقاط الضعف في شبكة SS7 "، كما يقول Karsten Nohl ، وهو متخصص آخر معروف في أمن شبكات الهاتف المحمول و SS7. في نفس المؤتمر في عام 2014 في روسيا ، قرأ تقريرًا عن الهجمات على شبكات الهاتف المحمول ، كما تحدث مرارًا وتكرارًا حول هذا الموضوع في مؤتمرات أخرى. على وجه الخصوص ، تحدث عن نقاط الضعف SS7 في مؤتمر القراصنة مؤتمر الاتصالات الفوضى في عام 2014 وحتى

الاستماع إلى مكالمات الهاتف الخليوي من عضو الكونجرس تيد دبليو ليو (بموافقته) لأغراض العرض.

دعا عضو الكونغرس هذا الكونغرس الآن إلى تنظيم جلسات استماع حول نقاط الضعف الحرجة على شبكة الإشارات العالمية SS7.

من المهم جدًا أن يتوقف العديد من الخدمات عبر الإنترنت والبنوك والمؤسسات الأخرى على الفور عن استخدام الرسائل القصيرة للمصادقة ، لأن هذه القناة قد تم

الاعتراف بها رسميًا على أنها غير آمنة (توصيات NIST) . على سبيل المثال ، تستخدم Google تطبيق الهاتف المحمول Google Authenticator الأكثر موثوقية ، لكنها لا تزال ترسل رموز SMS للدخول إلى الحساب ، مما يقوض نظام الأمان تمامًا ، نظرًا لثغرات أمنية مستغلة بشكل نشط في SS7.