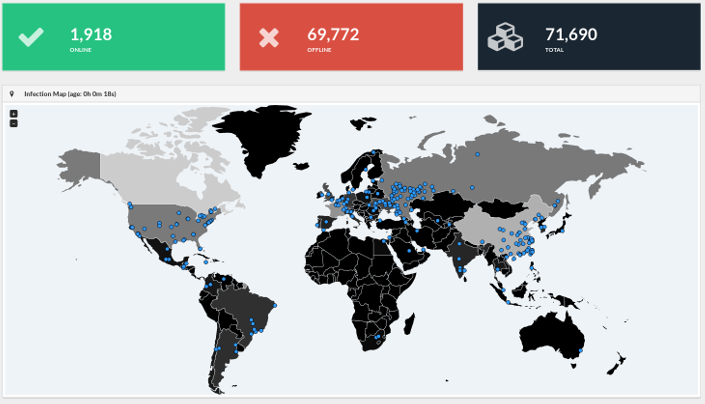

في الوقت الحالي ، يمكن للمرء أن يلاحظ هجومًا واسع النطاق بواسطة Wana decrypt0r 2.0 trojan-decryptor

لوحظ الهجوم في شبكات مختلفة لا علاقة لها ببعضها البعض.

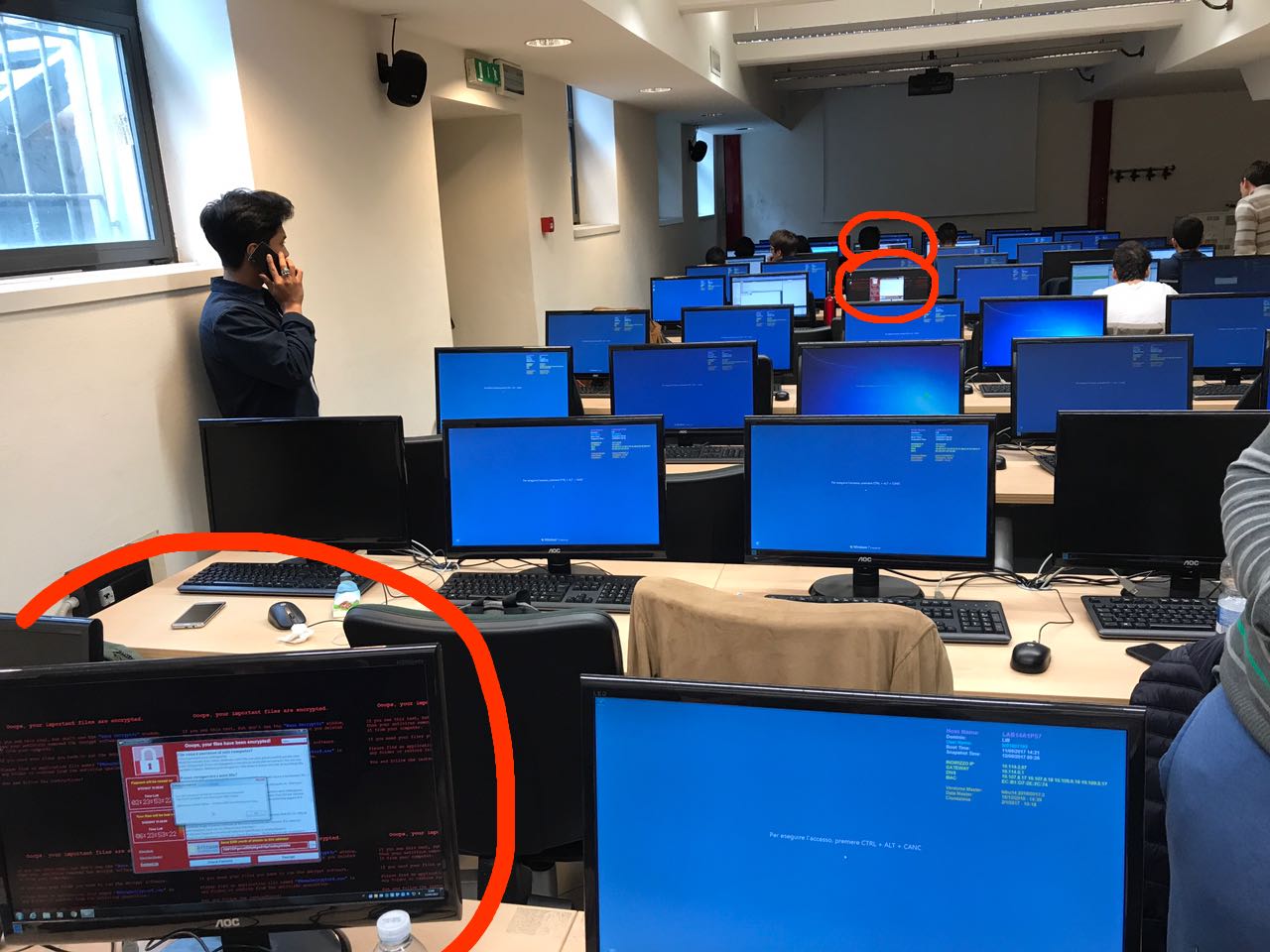

فدية تنتشر في المختبر في الجامعة ( من هنا )

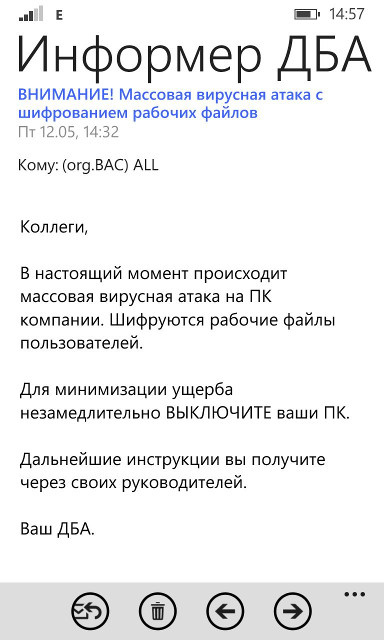

تنصح بعض الشركات مستخدميها بإيقاف تشغيل أجهزة الكمبيوتر الخاصة بهم وانتظار المزيد من التعليمات.

عند الاتصال بزملائي السابقين ، فوجئت بقصص مماثلة.

بالنسبة لي ، اليوم كنت أقوم بإعداد العديد من صور Windows الجديدة لنظامنا السحابي ، من بينها Windows Server 2008 R2.

الأكثر إثارة للاهتمام ، بمجرد تثبيت Windows وإعداد عنوان IP ثابت عليه ، تم إصابته على الفور لعدة دقائق.

تم الحصول على جميع صور Windows من MSDN ، والتجزئة متشابهة ، لذلك تم استبعاد إمكانية إصابة الصورة.

وهذا على الرغم من حقيقة أن تكوين جدار الحماية لواجهة الشبكة الوحيدة التي تنظر إلى الخارج قد تم تكوينه كـ "شبكة عامة".

لا يجد Nmap منافذ مفتوحة . يوضح إخراج nmap أنه حتى في هذه الحالة ، يتم فتح بعض المنافذ للخارج بشكل افتراضي:

Host is up (0.017s latency).

Not shown: 997 filtered ports

PORT STATE SERVICE

135/tcp open msrpc

445/tcp open microsoft-ds

49154/tcp open unknown

— Virtio-, Windows CD.

ISO- — Fedora, .

Windows .

, .

:

, :

UPD: , SMBv1.

:

- , SMBv1. ( Windows 8.1 ):

dism /online /norestart /disable-feature /featurename:SMB1Protocol

UPD2: . :

100% .

, , Windows .

UPD3: :

, . FuzzBunch, Shadow Brokers Equation Group, . .

Microsoft MS 17-010, .

https://github.com/fuzzbunch/fuzzbunch .

DoublePulsar.

, 445 MS 17-010, DoublePulsar

, .

UPD4: :

UPD5: :

UPD6: :

- WannaCrypt , iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com.

, @MalwareTechBlog, , - , .

, , , ; , . , .

- 12 . 300 . 99 , , «», . , , . .

, , Windows, .

UPD7: Microsoft (Windows XP Windows Server 2003R2)

UPD8: 2ch.hk

Shadow brokers

C/Python

Linux

?

Linux

IP

445

SMB , ,

.

UPD9: :

UPD10: killswitch UPD6.

xsash, Inflame, Pulse, nxrighthere, waisberg, forajump, Akr0n, LESHIY_ODESSA, Pentestit, alguryanow .