يبدو أن أدوات برامج وكالة المخابرات المركزية لا تنضب. نشر فريق ويكيليكس بالفعل عدة مجموعات من هذه البرامج ، ولكن كل منشور جديد يمثل مفاجأة أخرى. قبل بضعة أيام ،

نشر فريق WikiLeaks معلومات حول مجموعة أخرى من مآثر وكالة المخابرات المركزية التي تم استخدامها لمهاجمة أجهزة التوجيه لأكثر 10 مصنعي معدات الشبكات شهرة ، بما في ذلك Linksys و Dlink و Belkin. سمح البرنامج للمهاجمين برصد ومعالجة حركة المرور ، وينطبق هذا على حزم البيانات الواردة والصادرة. بالإضافة إلى ذلك ، تم استخدام نفس البرنامج لإصابة الأجهزة المتصلة.

تسمى حزمة البرامج المعنية CherryBlossom. يقال أن هذا البرنامج هو الأكثر فعالية للعديد من طرازات أجهزة التوجيه ، بما في ذلك D-Link DIR-130 و Linksys WRT300N. وذلك لأن هذه الأجهزة عرضة للاختراق عن بعد ، حتى إذا تم استخدام كلمة مرور المسؤول المعقدة. يسمح لك أحد برمجيات إكسبلويت من الحزمة ، يسمى Tomato ، باستخراج كلمات المرور ، بغض النظر عن مدى تعقيدها. في الوقت نفسه ، تظل وظيفة التوصيل والتشغيل العامة قيد التشغيل ويمكن استخدامها بواسطة المجرمين الإلكترونيين.

استنادًا إلى تقرير WikiLeaks ، بمساعدة هذا البرنامج الضار ، قام الموظفون بإصلاح حماية حوالي 25 طرازًا من أجهزة التوجيه. عند تعديل هذا البرنامج ، تم توسيع "نطاق" الأجهزة الضعيفة إلى 100 طراز.

وصف حزمة البرامج من وكالة المخابرات المركزية موجود

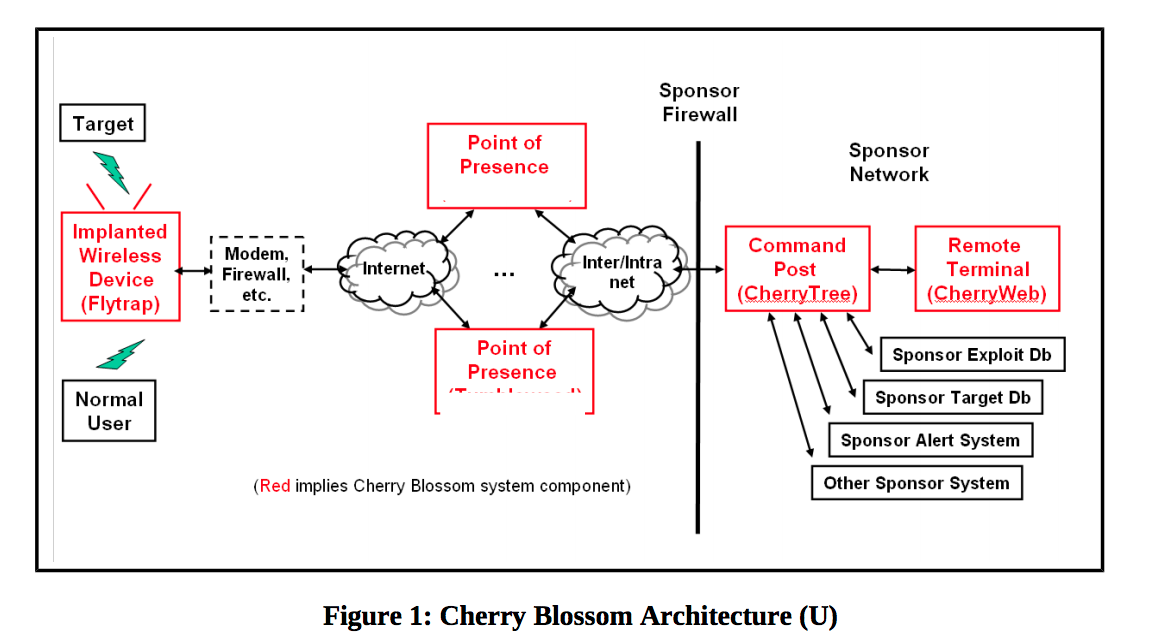

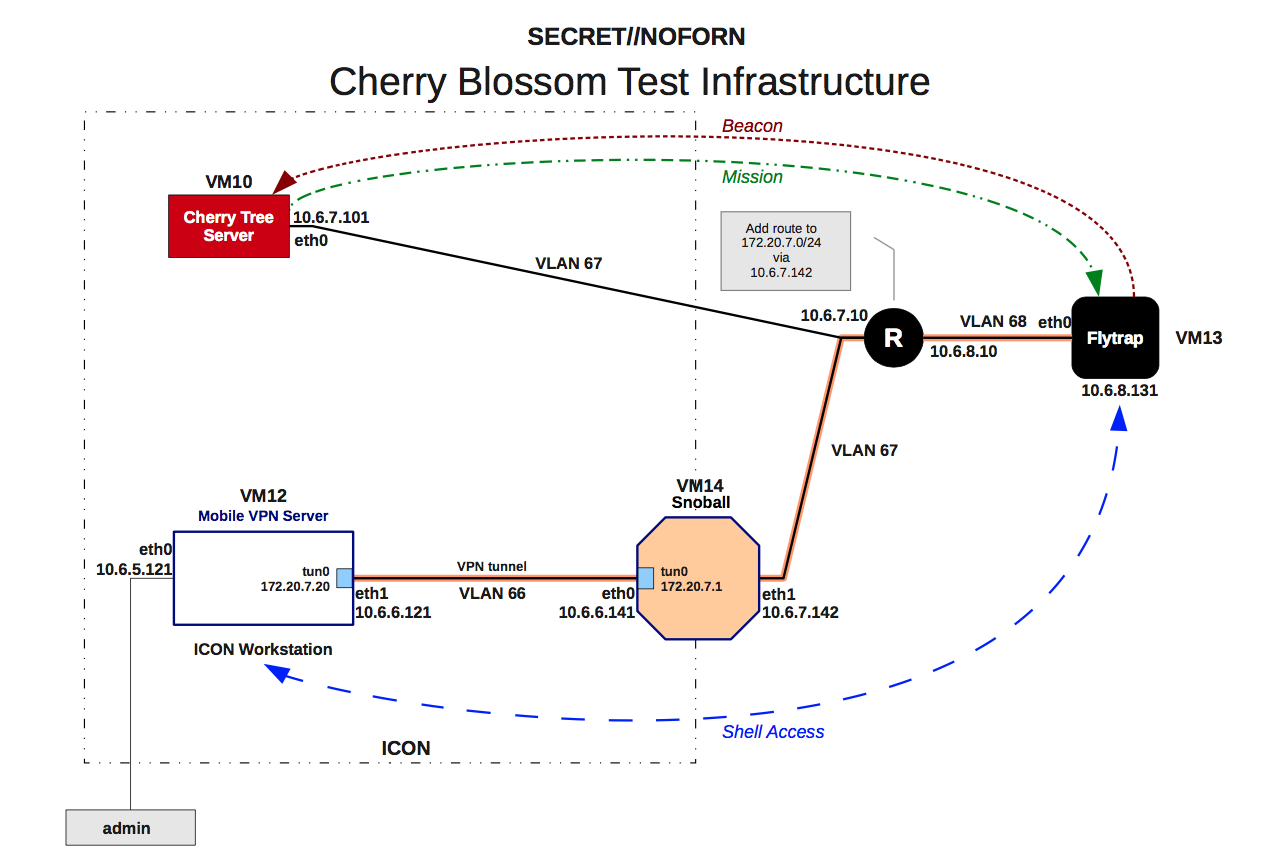

في 175 صفحة ، المعلومات شاملة. بمجرد أن يكتشف الاستغلال ثغرة ويصيب جهاز التوجيه ، فإنه يحصل على حالة "FlyTrap" عن طريق الاتصال بخادم CIA بالاسم الرمزي CherryTree. يرسل جهاز التوجيه بانتظام معلومات حول حالته ومعلومات مختلفة قد تكون مفيدة لضباط وكالة المخابرات المركزية في أنشطتهم. إذا لزم الأمر ، يمكن لجهاز التوجيه إرسال مهام مختلفة. على سبيل المثال ، تتبع حركة المرور من نوع معين أو تعديلها بطريقة خاصة.

بالإضافة إلى ذلك ، إذا رغبت في ذلك ، يمكن أن يصيب ضباط وكالة المخابرات المركزية أي جهاز متصل بالموجه تقريبًا. وأيضا مراقبة IP ، وعناوين MAC لهذه الأجهزة ، ومستخدمي البريد الإلكتروني ، وألقابهم وأرقام VoIP. إذا كنت ترغب في ذلك ، يمكنك تتبع كل حركة مرور مستخدم معين أو إجبار المتصفح على كمبيوتر الضحية لفتح الوصول إلى جلسات المستخدم الحالي.

الكرز البنية التحتية

الكرز البنية التحتيةمن المثير للاهتمام ، تم تشفير أي معلومات مرسلة بواسطة جهاز توجيه مصاب إلى خادم وكالة المخابرات المركزية. للوصول إليها ، مطلوب مصادقة التشفير ، لذلك لا يمكن لشخص خارجي (على سبيل المثال ، متخصص في أمن المعلومات اكتشف أن جهاز التوجيه كان يتصل بخادم جهة خارجية) أن يفك تشفير حركة المرور هذه.

الفروق الفنية لحزمة برامج CIA لأجهزة التوجيه ليست جديدة - لا يوجد شيء للمتخصصين هنا يمكن أن يكون مفاجئًا. كل هذا تم استخدامه من قبل المهاجمين وممثلي أمن المعلومات لسنوات عديدة. لكن حزمة CherryBlossom ، من حيث المبدأ ، يمكن أن يطلق عليها أكثر الوظائف استخدامًا على الإطلاق (بالطبع ، نحن نتحدث فقط عن البرنامج الذي يُعرف عنه شيء ما). يحتوي على واجهة سهلة الاستخدام وعناصر تحكم بسطر الأوامر وقائمة كاملة من الميزات الأخرى.

تجدر الإشارة إلى أن ويكيليكس قد فتحت معلومات حول هذا البرنامج كجزء من مهمة

Vault7 . سابقًا ، نشر المورد بالفعل الكثير من المعلومات حول برامج التجسس من وكالة المخابرات المركزية ، وكذلك البرنامج نفسه. وكالة المخابرات المركزية لم تؤكد أو تنفي أي تورط ، لكن لم يبق شيء للسيطرة. ومع ذلك ، فإن خبراء أمن المعلومات الذين درسوا هذه المعلومات يزعمون أن وكالة المخابرات المركزية متورطة في إنشاء البرامج وإعداد الوثائق الفنية لها ، فلا شك في ذلك.

لا يوجد كود مصدر أو ملفات قابلة للتنفيذ في هذا الإصدار من WikiLeaks. كل هذا البرنامج ، وفقًا لممثلي المورد ، يمكن أن يقع في أيدٍ سيئة ، ومن ثم سيتم استغلال نقاط الضعف في أجهزة التوجيه باستخدام حماسة ثلاثية. يتم تحميل البرنامج نفسه من قبل مجموعة القراصنة Shadow Brokers ، والتي تحتج بالتالي على سياسات دونالد ترامب. أدى عملهم إلى انتشار برنامج WCry الخبيث ، الذي أصاب 727000 جهاز كمبيوتر في 90 دولة. ومع ذلك ، من غير المعروف حتى الآن ما إذا كان هؤلاء الأشخاص لديهم برنامج WikiLeaks يتحدث عنه أم لا.