WannaCry لم ينته من عمله القذر. 21 يونيو 2017 شركة هوندا موتور أفادت أنها

اضطرت إلى إيقاف الناقل في

مصنع Sayama (اليابان) لمدة يوم واحد بعد اكتشاف برنامج WannaCry crypto ransomware على أجهزة الكمبيوتر ، والذي انتقل وباء عالمي منه وبدا أنه انتهى الشهر الماضي.

لم يعمل المصنع في شمال غرب طوكيو يوم الاثنين 19 يونيو. في الأيام العادية ، ينتجون سيارات أكورد سيدان وأوديسي ميني فان وستيب واجون المدمجة متعددة الأغراض ، مع حجم إنتاج يومي يبلغ حوالي 1000 سيارة.

قال ممثلو شركة هوندا: يوم الأحد تم اكتشاف أن الفيروس أصاب شبكات الشركات في اليابان وأمريكا الشمالية وأوروبا والصين ومناطق أخرى ، على الرغم من أن الشركة اتخذت خطوات لحماية أجهزة الكمبيوتر في منتصف مايو ، عندما وقع وباء واناكري العالمي.

لم يوضح ممثل الشركة كيف دخلت نسخة WannaCry إلى الشبكة بعد 37 يومًا من تسجيل النطاق ، والتي أصدرت "نقرة توقف" لنشر البرامج الضارة. ربما قام مسؤولو النظام في الشركة بحظر حركة المرور إلى هذا المجال. الاحتمال الآخر هو أنه تم اكتشاف بعض الإصدار الجديد من برنامج التشفير ransomware على الشبكة. ومع ذلك ، فإنهم جميعًا يستخدمون نفس الثغرة الأمنية في Windows ، وكان من المفترض أن يقوم قسم تكنولوجيا المعلومات بإغلاق هذه الثغرة الأمنية في مايو.

لم يتأثر الإنتاج في مصانع هوندا الأخرى ، واستؤنف مصنع Sayama يوم الثلاثاء.

وتجدر الإشارة إلى أنه في شهر مايو ، عانى صانعو سيارات آخرون ، بما في ذلك رينو SA ونيسان موتور كومباني ، من موجة فدية تشفير في مايو. أوقف هذا التحالف الإنتاج في مصانعه في اليابان والمملكة المتحدة وفرنسا ورومانيا والهند. استمر الإنتاج في توجلياتي كالمعتاد.

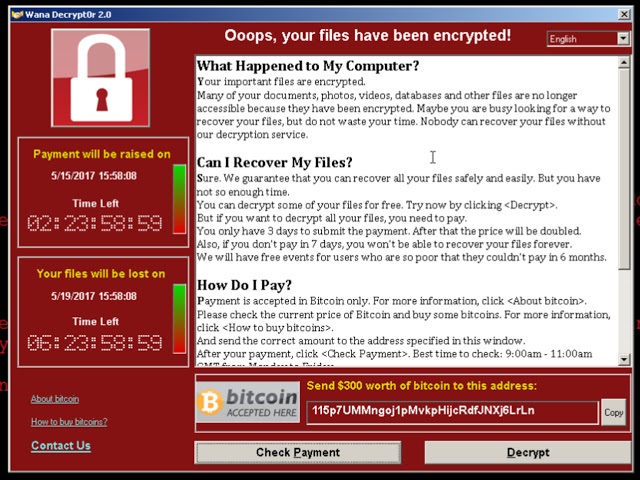

واناكري: متى تكون الموجة الثانية؟

متى تتوقع موجة ثانية من WannaCry ، والتي يمكن أن تكون أقوى من الأولى؟ لا أحد يعرف الإجابة على هذا السؤال ، لكن الخبراء يتوقعون بشكل لا لبس فيه أن الإصدارات الجديدة من برامج الفدية المشفرة ستظهر بالتأكيد. قد تنتشر إحدى هذه النسخ على نطاق واسع ، ومن ثم ستصبح موجة العدوى وبائية.

أصاب الإصدار الأول من WannCry في منتصف شهر مايو ما يقرب من 727000

جهاز كمبيوتر في حوالي 90 دولة ، ولكن منذ ذلك الحين تباطأ انتشار شوكات الديدان بشكل ملحوظ. حدثت الغالبية العظمى من الإصابات على أجهزة الكمبيوتر التي تعمل بنظام Windows 7. والحقيقة هي أن الثغرة الأمنية التي تستخدمها EternalBlue NSA استغلالها ، والتي تم تسريبها عبر الإنترنت واستخدامها من قبل WannaCry ، مغلقة بالفعل على Windows 10. ولا يمكن لأجهزة الكمبيوتر التي تعمل بنظام التشغيل Windows XP SP3 ببساطة تنفيذ التعليمات البرمجية للبرامج الضارة ،

حيث تقع في "شاشة الموت" الزرقاء .

كان من الممكن وقف انتشار العدوى عن طريق الصدفة بفضل

شخص واحد . هذا البطل هو مخترق ومدون بريطاني يبلغ من العمر 22 عامًا من MalwareTech ، ولم يتم الإعلان عن اسمه بعد. كما قال ، كان لديه يوم عطلة في ذلك اليوم ، استيقظ حوالي الساعة 10:00 ودخل إلى النظام الوطني لتتبع التهديدات السيبرانية لمشاهدة انتشار البرامج الضارة المصرفية Emotet - أهم حدث في الأيام الأخيرة. لم ألاحظ أي شيء غير عادي وذهبت لتناول الإفطار. عندما عدت إلى المنزل حوالي الساعة 14:30 ، عثرت على مجموعة من الرسائل حول إصابة العديد من المستشفيات والأنظمة الطبية باستخدام برامج الفدية المشفرة. حدثت مثل هذه العدوى من قبل ، ولكن هنا كما لو كان المقياس أكبر من ذي قبل. بمساعدة صديقه ، وهو متسلل تحت اسم Kafeine ، حصل الرجل بسرعة على عينة من البرامج الضارة ، وقام بتشغيلها في جهاز افتراضي ورأى أنها كانت ترسل طلبات إلى نطاق غير مسجل.

أظهرت الإحصائيات من Cisco Umbrella أن طلبات هذا النطاق بدأت يوم الجمعة في الساعة 8:00 صباحًا ونمت مثل انهيار جليدي. سجل المدون نطاقًا لنفسه مقابل 8 جنيهات (10.69 دولارًا). ويقول إن هذه ممارسة عادية. غالبًا ما تقوم شبكات الروبوت بإنشاء أسماء نطاقات لخوادم الأوامر (C2C) لكل منها وفقًا للخوارزمية الخاصة بها. الخوارزمية معروفة للمهاجمين ، حتى يتمكنوا من تسجيل هذا المجال مقدمًا. في بعض الأحيان ينجح الباحثون وشركات مكافحة الفيروسات في تجاوزهم ، ثم يحصلون على فرصة لدراسة عمل مركز قيادة الروبوتات من الداخل ، وجمع البيانات حول التوزيع الجغرافي للبوتات ، وهندسة البرامج العكسية. لذا فإن تسجيل هذه المجالات أمر طبيعي. وقالت MalwareTech إنها سجلت عدة آلاف من المجالات خلال العام الماضي.

نظرًا لأن جميع الأشخاص المصابين يطرقون في هذا المجال ، بعد أن سيطروا عليه ، تمكن باحث السجل من تجميع قائمة بعناوين IP

وخريطة للعدوى . بحلول المساء اتضح أن تسجيل النطاق هو الذي أوقف الانتشار الإضافي لبرنامج فدية التشفير. على الأرجح ، بهذه الطريقة ، قام مؤلفو البرامج الضارة بتنفيذ الحماية من تحليل برنامجهم (الحماية من البيئة الافتراضية).

بعد فترة وجيزة ، تم اكتشاف

متغيري WannaCry الثاني والثالث ، بما في ذلك أولئك الذين يعملون بدون نوع من "وقف الرافعة" في شكل طلبات إلى مجال غير موجود. بالتأكيد ظهرت إصدارات أخرى منذ ذلك الحين. ربما وصلت بعض هذه الإصدارات إلى مصانع هوندا. من الصعب العثور على أعذار لتقنيات شركة هوندا التي لم تقم بعد بتثبيت تصحيحات من Microsoft.