دفع مقدم خدمة استضافة من كوريا الجنوبية مؤخرًا حوالي 1 مليون دولار أمريكي من العملة المشفرة لمطوري برنامج الفدية المشفرة. لماذا الكثير؟ والحقيقة هي أن رانسومواري أصابت 153 خادمًا تعمل على لينكس. تستضيف هذه الخوادم 3400 موقع لعملاء الشركة.

في البداية ، أراد مطورو البرامج الضارة الحصول على حوالي 4.4 مليون دولار ، وقالت الشركة إن هذا المبلغ كبير للغاية ، ولم تكن قادرة على دفع هذا المبلغ. بعد ذلك ، وافق المجرمون الإلكترونيون على تعديل شهيتهم ، بعد أن كانوا راضين عن مليون دولار فقط ، والآن يعمل موظفو الشركة في استعادة البيانات. هذه ليست عملية سريعة ، لذلك سيتعين على العملاء الانتظار حتى تبدأ جميع مواقعهم وخدماتهم في العمل مرة أخرى.

قال ممثل الشركة

: "هذه مهمة صعبة ، لكنني أفعل كل ما يعتمد علي ، وسأفعل كل شيء لإعادة الخوادم إلى العمل".

تجدر الإشارة إلى أن المشكلة الرئيسية في هذا البرنامج الضار هي أنه يعمل مع Linux. تم تسمية Ramsomware باسم Erebus (سابقًا كان هناك نوع مختلف من هذه البرامج الضارة التي تهاجم أنظمة Windows). لا يزال كيفية اختراق الفيروس لخوادم الشركة غير واضح. يتم فرز الدعم الفني ، في محاولة لفهم ما حدث بالفعل.

يجادل خبراء الطرف الثالث ، الذين درسوا الموقف أيضًا ،

بأن المشكلة قد تكون في برامج قديمة استخدمها المضيف. على سبيل المثال ، تم تشغيل موقع Nayana على خادم Linux مع إصدار kernel 2.6.24.2 (2008). هناك العديد من نقاط الضعف في هذا الإصدار ، بما في ذلك Dirty Cow ، والتي تسمح للمهاجمين بالوصول إلى الجذر. بالإضافة إلى إصدار النواة القديم ، عملت الشركة مع إصدار Apache 1.3.36 و PHP الإصدار 5.1.4 ، وتم إصدارها جميعًا في عام 2006. سيكون من غير الضروري أن نقول أنه على مدى السنوات العشر الماضية ، درس المهاجمون هذا البرنامج صعودًا وهبوطًا ، وتعلموا كسر كل ما يحتاجونه.

ظهر Erebus لأول

مرة في سبتمبر 2016 (أو بالأحرى ، تم اكتشافه لأول مرة). ثم ظهرت نسخة محدثة ، حدث ذلك في فبراير 2017. ثم قام المطورون "بتدريس" منتجهم لتجاوز التحكم في حساب المستخدم في Windows.

ومن المثير للاهتمام أن إصدار Linux من Erebus يعمل الآن بشكل رئيسي في كوريا الجنوبية. ربما لأن Nayana لا تستخدم برامج قديمة فقط ، ولكن شركات الاستضافة الأخرى في هذه المنطقة تفعل الشيء نفسه.

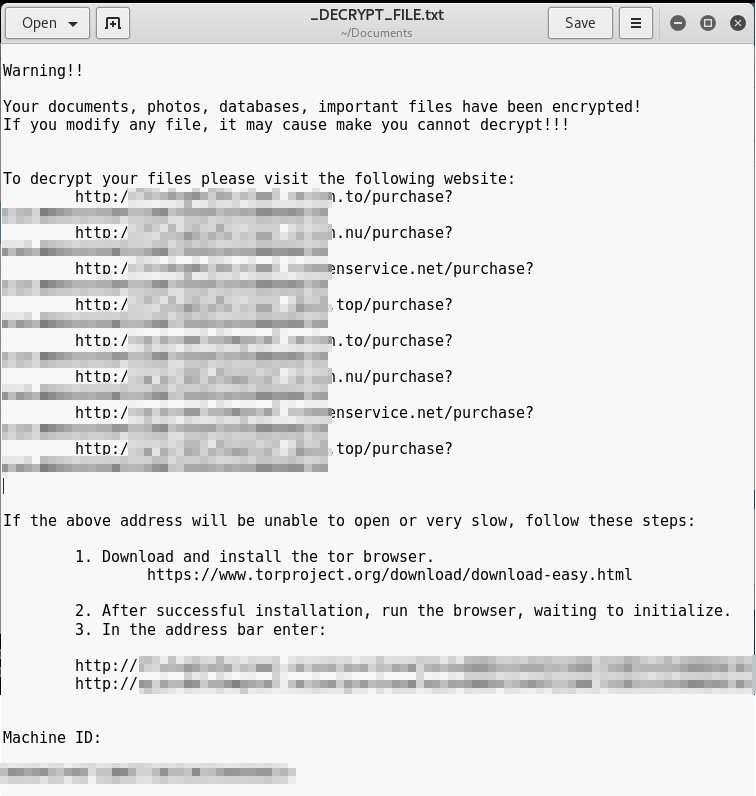

| العنوان (0x438 بايت) |

| اسم الملف الأصلي المشفر RSA-2048 |

| مفتاح AES بتشفير RSA-2048 |

| مفتاح RC4 المشفر RSA-2048 |

| البيانات المشفرة RC4 |

يمكنك القيام بذلك فقط بمساعدة مفتاح تحتاج إلى شرائه من مجرمي الإنترنت. والحقيقة هي أنه في البداية يتم تشفير الملفات باستخدام كتلة RC4 عن طريق كتلة ، بحجم كتلة 500 كيلو بايت. يتم إنشاء مفاتيح كل كتلة بشكل عشوائي. ثم يتم ترميز مفتاح RC4 بالفعل ، ويتم ذلك باستخدام خوارزمية AES المخزنة في الملف. ويتم بالفعل تشفير هذا المفتاح باستخدام خوارزمية RSA-2048 ، والتي يتم تخزينها أيضًا في ملف. يتم إنشاء هذه المفاتيح محليًا وهي متوفرة. ولكن هذه مفاتيح عامة ، ولكن يتم تشفير المفاتيح الخاصة باستخدام AES ومفتاح آخر تم إنشاؤه عشوائيًا.

يشفر إصدار Erebus المعني 433 نوعًا مختلفًا من الملفات. كما ذكر أعلاه ، من المستحيل الحصول على مفتاح خاص بأي طريقة أخرى ، باستثناء شرائه من المتسللين. وقد أكد ذلك العديد من الخبراء الذين حللوا الهجوم.

يعمل المضيف حاليًا عن كثب مع وكالات تطبيق القانون في كوريا الجنوبية من أجل محاولة اكتشاف المتسللين. ولكن ، بالطبع ، بالإضافة إلى البحث عن شركة ، يجدر أولاً استعادة الخوادم وبيانات العملاء ، ثم تحديث البرامج القديمة ، وبعد ذلك فقط توجيه جميع الجهود للعمل على البحث عن الدخلاء.

المضيف من كوريا الجنوبية ليس المنظمة الوحيدة التي كان عليها أن تدفع للمهاجمين. في العام الماضي ،

اشترت مدرسة من الولايات المتحدة مفتاح فك تشفير الملفات ، وشن هجوم ناجح على خوادمها. صحيح ، في هذه الحالة لم يكن حوالي مليون دولار أمريكي ، ولكن حوالي 8500 دولار.

وفي نوفمبر من العام الماضي ، وبسبب برامج التشفير الفدية ، حصل

جميع ركاب سكك حديد سان فرانسيسكو الضيقة على فرصة للركوب مجانًا. والحقيقة هي أن برنامج التشفير ransomware قام بتشفير جميع محطات الدفع لشركة النقل التابعة لوكالة النقل البلدي في سان فرانسيسكو (

SFMTA ).

في العام الماضي ، قام المستشفى ، الذي أصيبت خوادمه أيضًا ببرامج ضارة ، بدفع رسوم لمطوري برامج الفدية. في الوقت الحالي ، حامل الرقم القياسي للمدفوعات ، بقدر ما يمكن للمرء أن يحكم ، هو Nayana ، الذي تمت مناقشته أعلاه. ربما دفع شخص ما أكثر ، ولكن لا يوجد شيء معروف عن هذه الحالات ؛ على الأرجح ، يريد الضحايا ببساطة أن يظلوا مجهولين.