في 22 يونيو 2017 ، نشر موقع WikiLeaks وثائق مشروع وكالة المخابرات المركزية المسماة

Brutal Kangaroo . هذه مجموعة من الأدوات لنظام التشغيل Windows مصممة لإصابة أجهزة الكمبيوتر المعزولة فعليًا والمفصولة عن الإنترنت (فجوة الهواء) باستخدام محركات الأقراص المحمولة. المعلومات محدثة نسبيًا:

وثائق البرنامج بتاريخ 23 فبراير 2016.

الفجوة المادية (فجوة الهواء) - أحد التدابير لضمان الأمان ، عندما تكون شبكة الكمبيوتر الآمنة معزولة ماديًا عن الشبكات غير الآمنة والإنترنت. في هذه الحالة ، بالنسبة للكمبيوتر خارج الشبكة ، لا توجد طريقة لإنشاء اتصال بالكمبيوتر الموجود بداخله. بالنسبة لمؤسسات الاستخبارات ، تشكل هذه الأنظمة مشكلة خاصة. أولاً ، إن عملية تثبيت برامج التجسس على أجهزة الكمبيوتر هذه معقدة: تحتاج إلى توصيل محرك أقراص USB محمول لهم. ثانيًا ، من الصعب استخراج المعلومات من جهاز كمبيوتر مصاب إذا كانت معزولة جسديًا.

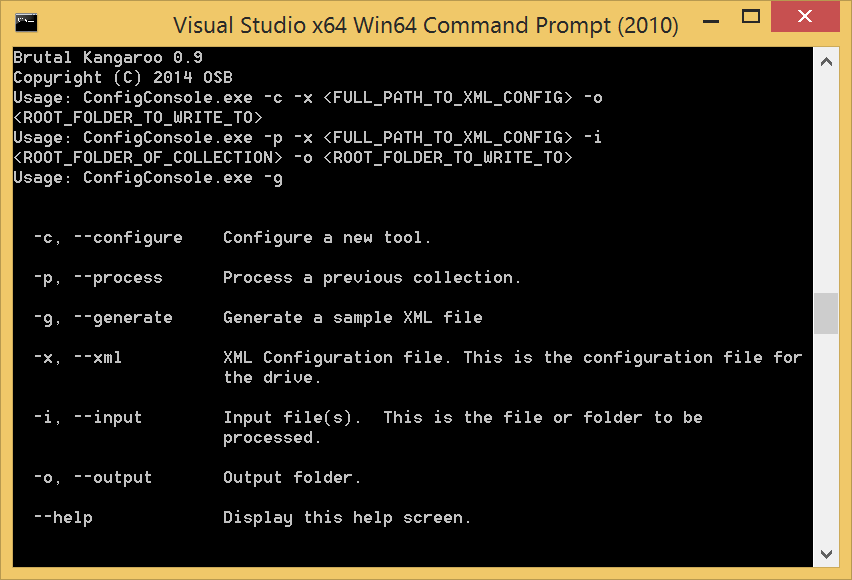

تنص الوثائق على أن مشروع Brutal Kangaroo يتكون من المكونات التالية:

- الموعد النهائي الانجراف: أداة إصابة محرك أقراص فلاش.

- Shattered Assurance: تعد أداة جانب الخادم التي تتعقب إصابة محرك الأقراص المحمول تلقائيًا الطريقة الأساسية لتوزيع مجموعة Brutal Kangaroo. لإصابة محركات أقراص فلاش الفردية ، يتم استخدام برنامج Drifting Deadline.

- الوعد المكسور: معالج البريد الوحشي الكنغر.

- الظل: الآلية الأساسية للوجود. هذه أداة من المرحلة الثانية تمتد داخل شبكة مغلقة وتعمل كشبكة CnC مخفية.

لكي يعمل الكنغر الوحشي. يجب تثبيت Net 4.5 على الكمبيوتر.

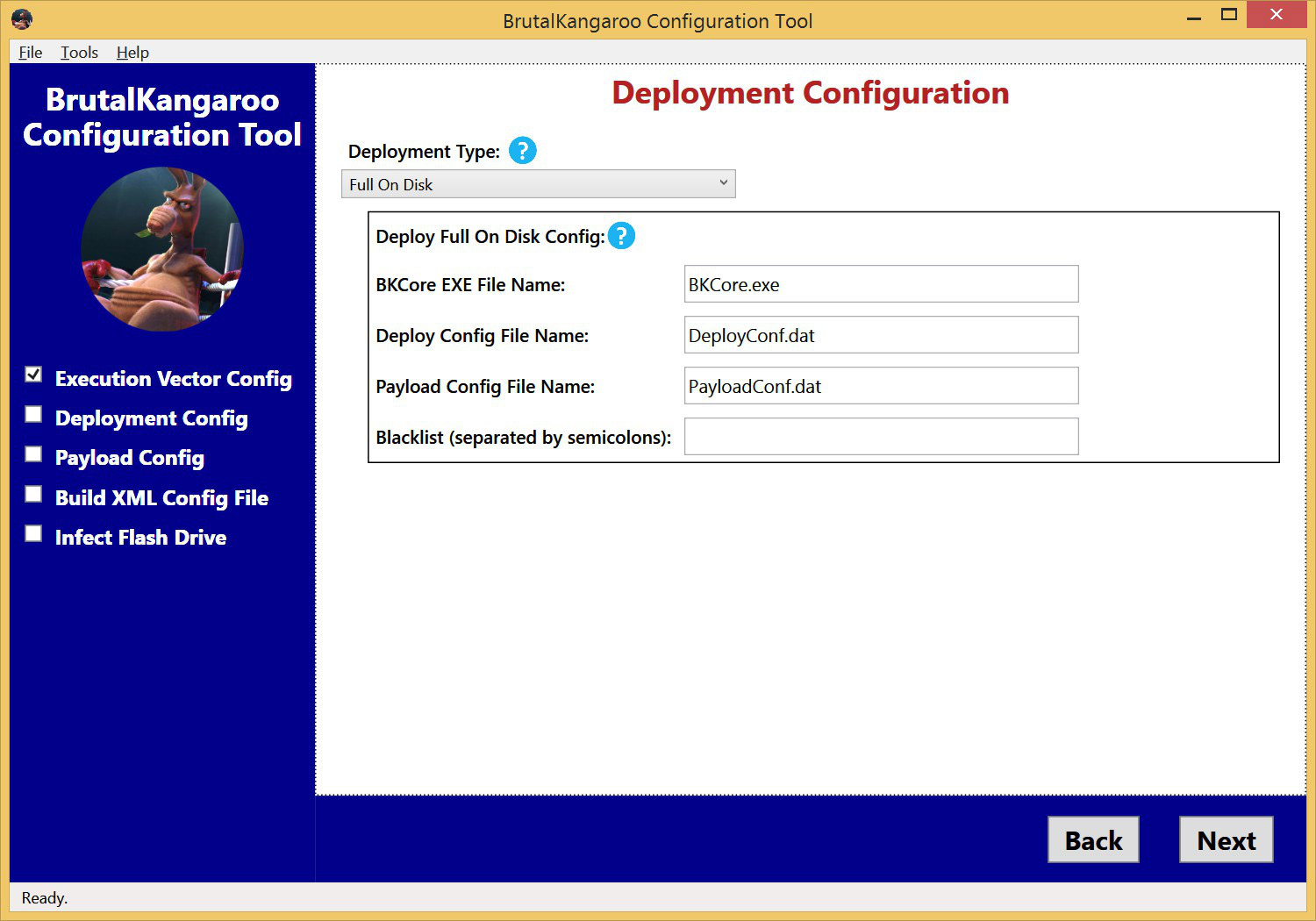

في برنامج Drifting Deadline ، يختار المستخدم متجه تنفيذ التعليمات البرمجية الضارة من محرك الأقراص المحمول: يمكن أن يكون x86 و x64 DLL ، الذي يتم تحميله تلقائيًا في المستكشف أو ملف .lnk ، الإعداد autorun.inf. يمكن حقن تحميل ضار مباشرة في عملية explorer.exe (على نظام تشغيل 32 بت) أو svchost (على 64 بت) ولا يمكن كتابته على القرص. بدلاً من ذلك ، لا يمكنك تعيين متجه التنفيذ التلقائي ، ولكن اترك الملف القابل للتنفيذ فقط ، والذي يجب على الضحية أن يبدأ يدويًا.

على محرك الأقراص المحمول ، فأنت بحاجة إلى وضع ثلاثة ملفات الأداة المساعدة Drifting Deadline. يختار المستخدم التنسيق المطلوب لوضعها فيه: يمكن تعيين أسماء عشوائية للملفات أو تطبيق تنسيق مضغوط عند ضغطها في ملف واحد باسم عشوائي. في الحالة الأخيرة ، يتم ضغط الملفات في cryptoblob واحد.

بعد ذلك ، يحدد الكشاف وحدات التجسس التي سيتم تسجيلها على محرك أقراص USB المحمول ، ويشير إلى المعلومات التي يجب جمعها في نظام الضحية وكتابتها في محرك أقراص USB المحمول. يتم إنشاء قناع للملفات التي تم جمعها. كما يشير أيضًا إلى الحد الأقصى لمقدار المعلومات التي يجب جمعها والحد الأدنى من المساحة الخالية على محرك الأقراص المحمول التي يجب أن تبقى (ربما حتى لا تثير الشك). يشار إلى تنسيق التسجيل للمعلومات التي تم جمعها. على سبيل المثال ، يمكن كتابة كل شيء إلى ملف موجود (على سبيل المثال ، jpg أو png) أو مباشرة عن طريق دفق البيانات في NTFS ، والذي سيكون مخفيًا عن العرض. يشير إلى الحد الأقصى لعدد عمليات تشغيل وحدة التجسس ، وظروف التشغيل (على سبيل المثال ، فقط إذا كان المسؤول مصرحًا له في النظام) ، وعمليات القائمة السوداء ، والتي تم بموجبها إلغاء الإطلاق ، وما إلى ذلك. يتم حفظ جميع إعدادات التكوين المحددة في ملف XML. بعد ذلك ، يمكنك تنفيذ إجراء إصابة محرك أقراص محمول.

يدعم Brutal Kangaroo وضع التشغيل هذا: إذا كان "المضيف الأساسي" يمكن الوصول إليه عبر الإنترنت ، فإن وكيل وكالة المخابرات المركزية يصيبه عن بُعد ، ويتم بالفعل إصابة محرك أقراص USB المحمول تلقائيًا من هذا الكمبيوتر. من المفترض أن الضحية غير المشتبه فيها سيحصل على محرك أقراص USB محمول - ويأخذه إلى جهاز كمبيوتر معزول ماديًا ، ثم يعيده. في هذه الحالة ، سيتم إعادة توجيه جميع البيانات المجمعة المخزنة على محرك الأقراص المحمول إلى وكيل وكالة المخابرات المركزية.

من المثير للاهتمام أن الوثائق تتناول بعض المشاكل المرتبطة باستخدام برامج التجسس. على سبيل المثال ، يشار إلى أن مضادات الفيروسات تظهر رسالة تحذير إذا بدأ البرنامج تلقائيًا من محرك أقراص USB المحمول عند إدخاله في الكمبيوتر. في الوقت نفسه ، تتعرف مضادات الفيروسات على مستوى منخفض من الاعتراف بملفات عمل البرنامج نفسها.

في الاختيار المنشور لـ 11 وثيقة تم إنشاؤها من 2012 إلى 2016. هناك أيضًا توثيق للأدوات السابقة ، بدلاً من ذلك يتم استخدام Drifting Deadline. مطور الأدوات هو قسم من مجموعة CIA Engineering Development Group. هذه الوحدة هي جزء من إدارة مديرية الابتكار الرقمي (DDI) ، انظر

المخطط التنظيمي لوكالة المخابرات المركزية . وتشارك في تطوير واختبار وصيانة جميع برامج وكالة المخابرات المركزية. كما طورت

العديد من برمجيات إكسبلويت

أخرى نشرتها ويكيليكس سابقًا ، بما في ذلك برمجيات إكسبلويت من سامسونج تدعى Weeping Angel ، والتي تضيف وضع 'Fake-Off' إلى التلفزيون عندما يبدو التلفزيون مغلقًا ولكن في نفس الوقت يسجل المحادثات في الغرفة وإرسالها عبر الإنترنت إلى خادم وكالة المخابرات المركزية.