معدات التقاط الإشارة الكهرومغناطيسية

معدات التقاط الإشارة الكهرومغناطيسيةأثناء التشغيل ، يقوم أي كمبيوتر بإنشاء مجال كهرومغناطيسي ، حيث تتغير المكونات الطيفية بشكل طفيف اعتمادًا على العمليات التي يقوم بها الجهاز. قوانين الفيزياء هذه هي الأساس لشن هجوم عن طريق الإشعاع الكهرومغناطيسي - ممثل لفئة الهجمات من خلال قنوات الطرف الثالث. قد تكون المعلومات حول العمليات الفيزيائية في الجهاز كافية لاستعادة قيمة البتات في الذاكرة.

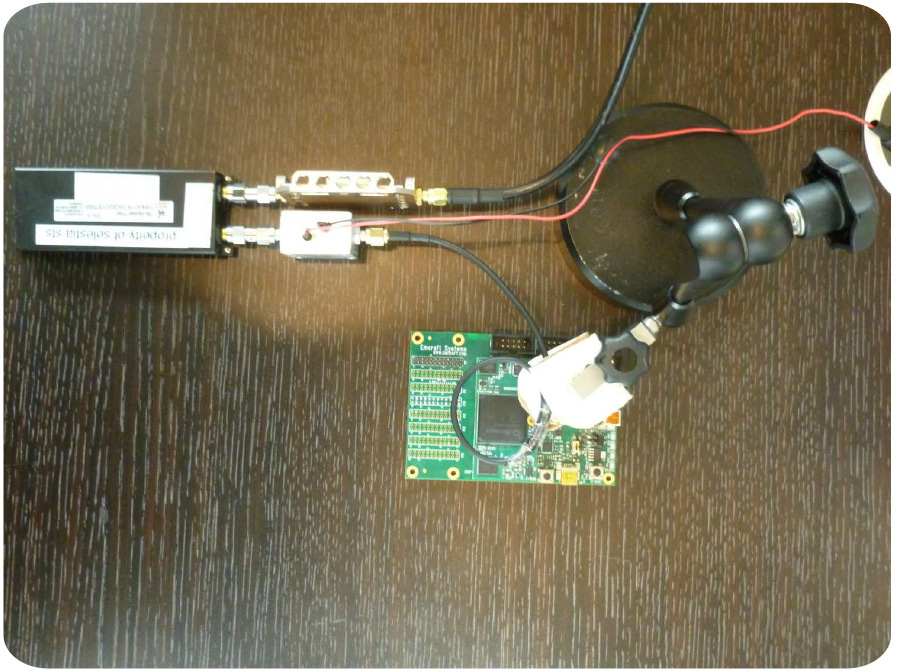

تم إجراء مسح للإشعاع الكهرومغناطيسي لجهاز الكمبيوتر لقراءة كلمات المرور في وقت سابق ، ولا يوجد شيء جديد هنا. ولكن في وقت سابق ، تم استخدام الكثير من المعدات باهظة الثمن وضخمة لهذا الغرض. الآن وصل التهديد إلى مستوى جديد. من حيث المبدأ ، يمكن تنفيذ مثل هذا الهجوم حتى دون أن يلاحظه الضحية ، فقط يجلس بجوار الكمبيوتر مع وجود "خطأ" صغير في جيبك (في الصورة أعلاه).

أظهر الباحثون في Fox-IT هجوم

TEMPEST من مسافة متر واحد باستخدام مجموعة من المعدات التي لا تقل قيمتها عن 200 يورو. لجمع الكمية اللازمة من المعلومات ، من الضروري تسجيل الإشعاع الكهرومغناطيسي لمدة 5 دقائق (مسافة 1 متر) أو 50 ثانية (مسافة 30 سم).

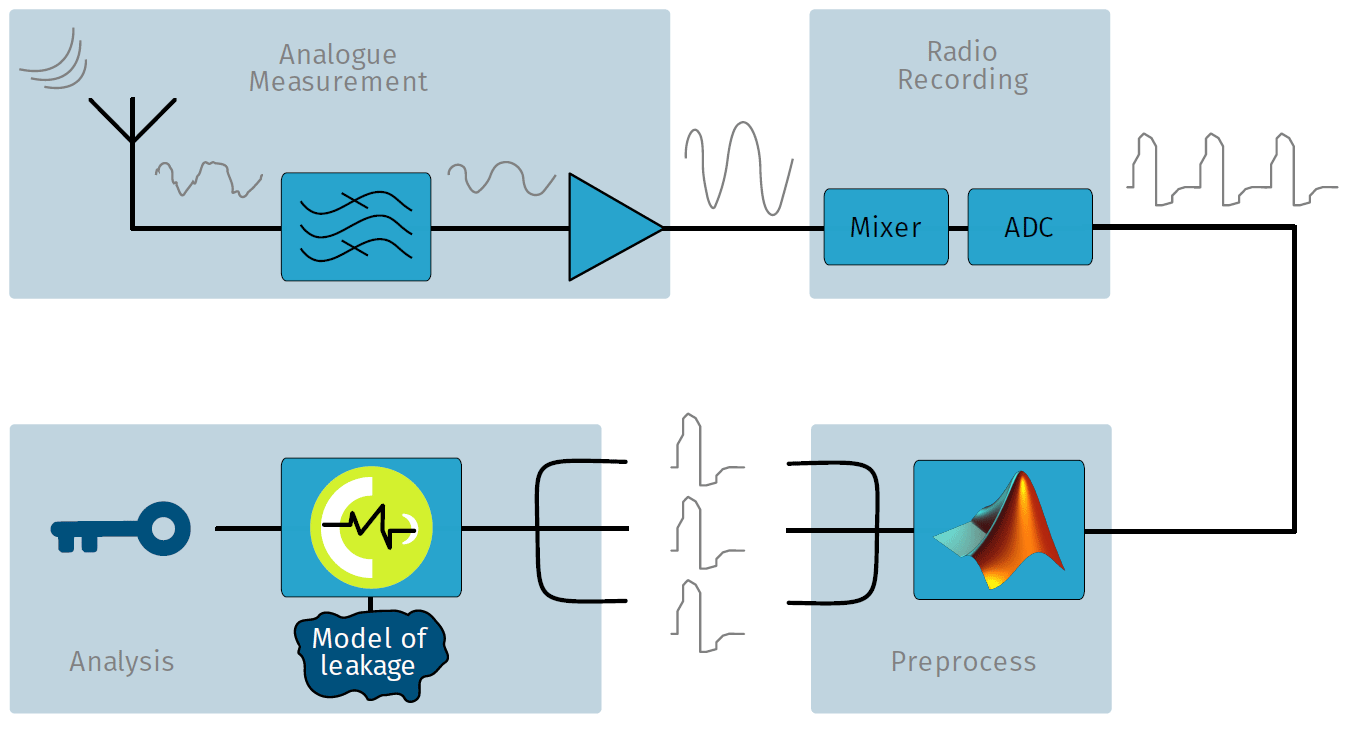

وصف المؤلفون الظروف التجريبية بمزيد من التفصيل في

ورقة علمية (pdf) . يتم وصف خوارزمية الهجوم في الرسم البياني أدناه. تتضمن أربع مراحل:

- القياسات التناظرية.

- تسجيل إشارة راديو.

- المعالجة.

- التحليل.

للقياسات التناظرية ، أنت بحاجة إلى هوائي بأجهزة إلكترونية ذات صلة ، والتي ستقيس خصائص المجال الكهرومغناطيسي ، وتصفية الترددات المطلوبة وتضخيم الإشارة. كما اتضح ، هوائي صغير وبسيط ، والذي يسهل صنعه من قطعة من كابل غير ضروري وشريط لاصق ، يلتقط الإشارة بشكل فعال بشكل مدهش.

هوائي حلقة

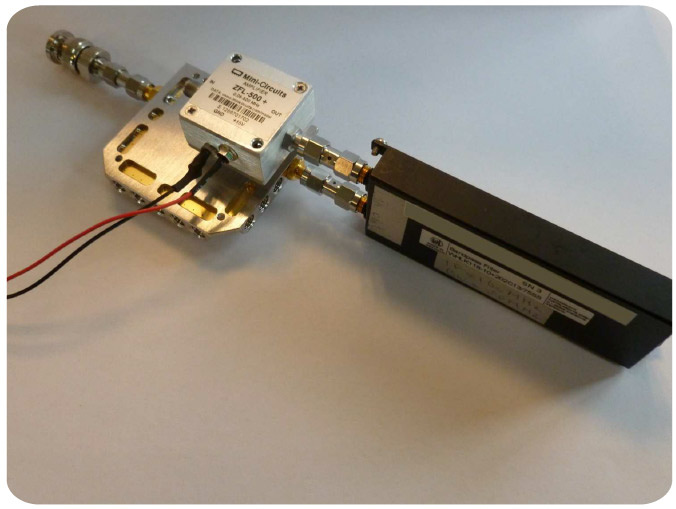

هوائي حلقةثم يتم ترشيح وتضخيم الإشارة. قام الباحثون بتصفية منطقة عريضة تبلغ 10 ميجاهرتز بالقرب من تردد الساعة (142 ميجاهرتز) وقاموا بتضخيمها باستخدام مضخم دوائر صغير رخيص. تكلفة جميع الأجهزة أقل من 200 يورو.

مضخم فلتر

مضخم فلترقبل تسجيل إشارة الراديو ، يتم إجراء الرقمنة. يمكنك تسجيل إشارة على مجموعة متنوعة من المعدات: من المعدات المهنية باهظة الثمن إلى راديو البرامج الميزانية على شكل محرك أقراص محمول مقابل 20 يورو. أظهرت التجارب أنه حتى محرك أقراص محمول رخيص كفاية لتسجيل إشارة لهجوم ناجح. وبعبارة أخرى ، ليس فقط وكالات المخابرات أو الشركات ذات الميزانيات الاستخباراتية الضخمة يمكنها تنفيذ مثل هذا الهجوم ، ولكن أي شخص على الإطلاق. ليس هناك حاجة إلى الكثير من المال هنا.

أثناء المعالجة المسبقة ، يبحث البرنامج عن مناطق الإشارة حيث يبدأ التشفير في ذاكرة الكمبيوتر باستخدام مفتاح AES-256. تنقسم الإشارة إلى الكتل المقابلة. هناك أيضا تحويل البيانات للتحليل اللاحق.

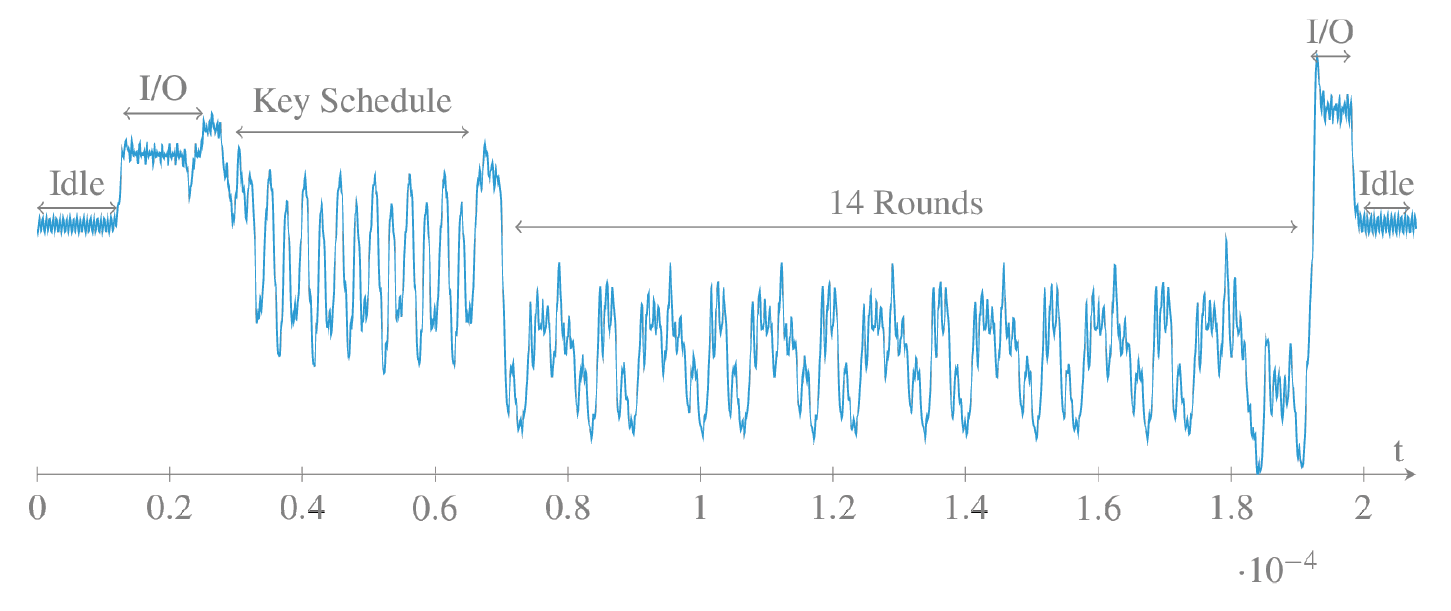

يوضح الرسم التوضيحي أدناه الإشارة التي تم تسجيلها SR-7100 في النطاق 10 ميجاهرتز. تقابل هذه الإشارة وحدة تشفير AES-256 واحدة تعمل على SoC SmartFusion2. في التجربة ، تم استخدام تطبيق OpenSSL لـ AES على نواة ARM Cortex-M3. كما ترى ، تظهر أنماط واضحة وواضحة في كل مرحلة من مراحل المعالجة. يمكنك رؤية إشارة الإدخال / الإخراج من المعالج ، ومرحلة الحساب للجدول الزمني الرئيسي و 14 جولة من التشفير.

بالطبع ، لا يمكن استعادة الشفرة من مثل هذه القطعة الصغيرة. من الضروري تجميع الكثير من وحدات الحوسبة هذه مع جولات تشفير على بيانات إدخال مختلفة. لتجميع المعلومات ، تحتاج أيضًا إلى الجلوس بجوار الكمبيوتر لعدة دقائق ، مع إخفاء الهوائي في جيبك.

تتوافق الإشارة المسجلة للإشعاع الكهرومغناطيسي مع استهلاك الطاقة للجهاز. وهو بدوره يرتبط بالبيانات التي يعالجها المعالج في وقت معين.

في النهاية ، يتم إجراء التحليل باستخدام برنامج Riscure Inspector. وتتمثل المهمة في إيجاد الارتباطات بين تخمينات البايتات الرئيسية وإشارة مسجلة. هذا هو الجزء الأكثر صعوبة ، لأنك تحتاج إلى تطوير نموذج فعال لتسرب المعلومات من ذاكرة الكمبيوتر إلى المجال الكهرومغناطيسي ، بحيث يمكن للتحليل أن يتنبأ حقًا ببايتات مفتاح التشفير. في هذه الحالة ، يتم إجراء التحليل من خلال تعداد جميع القيم الممكنة البالغ عددها 256 قيمة لكل بايت بايت رئيسي. يكتب الباحثون: من أجل تخمين القيمة الصحيحة لكل بايت ، يكفي فقط بضع ثوانٍ (256 خيارًا لكل بايت ، هذه 32 بايت هي 8192 محاولة). للمقارنة ، تتطلب القوة الغاشمة المباشرة على AES-256 البحث عن

2256 خيارًا وستستمر حتى نهاية الكون.

لذا ، تمكن متخصصو Fox-IT من تجميع كل أجزاء اللغز. بقدر ما يمكنهم الحكم ، هذا هو أول عرض علني لهجوم كامن على الإشعاع الكهرومغناطيسي عن بعد. هذه مناسبة للتفكير في أولئك الذين يسعون لحماية الكمبيوتر بشكل موثوق من تسرب المعلومات. لهذه الحماية ، يجب أن تكون محمية بشكل موثوق. ربما التفاف في إحباط.