في 28 يونيو 2017 ، نشر WikiLeaks مجموعة أخرى من المستندات حول أدوات القرصنة التابعة لوكالة المخابرات المركزية. هذه المرة ، تم رفع السرية عن

دليل مستخدم ELSA المؤلف من 42 صفحة. تم تصميم هذا النظام لتحديد الموقع الفعلي لأجهزة الكمبيوتر التي تعمل بنظام Windows 7 (32 و 64 بت) والمجهزة بوحدة WiFi.

نسخة الوثيقة 1.1.0 مؤرخة في 27 سبتمبر 2013 ، أي هذا دليل قديم نسبيًا. من غير المعروف ما إذا كانت وكالة المخابرات المركزية تستخدم الآن مثل هذه الأساليب أو ما إذا كانت قد طبقت أي تقنية أكثر تقدمًا.

النظام بسيط للغاية. يسجل معرفات نقاط وصول WiFi الموجودة بالقرب من كمبيوتر الضحية وينقل البيانات الوصفية إلى قواعد بيانات الجهات الخارجية ، حيث يحصلون على إحداثيات نقاط الوصول هذه. استنادًا إلى المعلومات الواردة ، تحسب ELSA خط العرض وخط الطول وتشير إلى دقة تحديد الموقع الجغرافي.

تقول الوثائق أن قواعد بيانات نقاط الوصول المقابلة تعمل لدعم خدمات تحديد الموقع الجغرافي في Firefox و Opera و Chrome و Internet Explorer ، وفقًا لمواصفات W3C. تعتمد دقة تحديد الموقع الجغرافي بشكل مباشر على دقة المعلومات في قواعد بيانات الأطراف الثالثة هذه. للتحقق من مدى توافق تغطية قاعدة البيانات والمعلومات حول إحداثيات النقاط الساخنة مع الواقع ، توصي الإدارة بالتوغل في مجال الاهتمام ، وفتح

maps.google.com في متصفح - والنقر فوق زر لتحديد موقعك. إذا كان المتصفح يحدد إحداثيات الوكيل بشكل صحيح عبر WiFi ، فإن التغطية جيدة.

في وقت كتابة هذا التقرير ، استخدمت المتصفحات Firefox و Opera و Chrome قاعدة بيانات Google لتحديد الموقع الجغرافي ، بينما أرسلت IE طلبات إلى خوادم Microsoft.

تقوم ELSA باستقصاء هذه الخدمات عبر HTTPS وتحفظ النتيجة في ملف مشفر باستخدام تشفير 128-bit AES.

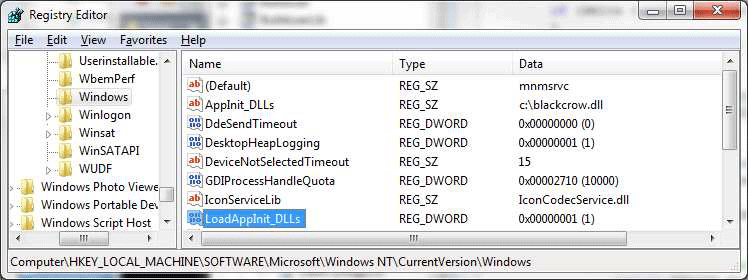

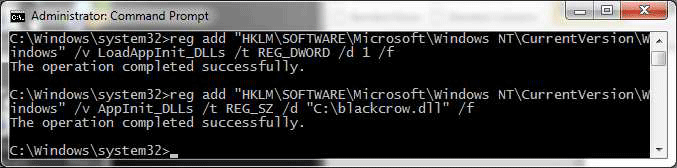

أحد العناصر الرئيسية لنظام ELSA هو الإشارة المرجعية ، التي يجب تثبيتها على جهاز كمبيوتر يعمل بنظام التشغيل Windows 7 ينتمي إلى كائن التعقب. هناك ، يتم تضمين DLL في بعض العمليات الموجودة. في المستقبل ، يمكن لـ Trojan إما أن يستجوب نفسه قواعد بيانات الطرف الثالث القانونية لتحديد الموقع الجغرافي ، أو يعيد البيانات الخام إلى المشغل ، بحيث يقوم بتحديد الموقع الجغرافي بمفرده.

يجمع Troyan معلومات النظام حول نقاط وصول WiFi في النطاق وفقًا للجدول الزمني الذي يحدده عامل التشغيل. يمكن جمع البيانات حتى إذا لم يقم كمبيوتر الضحية بالفعل بإنشاء اتصال بأي نقطة وصول - لا يزال Windows يراقب النقاط الساخنة المحيطة به ، وهذه المعلومات متاحة لتروجان. وبالتالي ، فإن تتبع حركات كمبيوتر الضحية مستمر.

في الإعدادات ، يمكنك تحديد أنه يحسب الإحداثيات بشكل مستقل بمجرد اتصال الضحية بالإنترنت. ثم يتم إرسال السجل المحفوظ إلى كمبيوتر المشغل. لإخفاء حصان طروادة ، لا يحاول بشكل افتراضي الاتصال بجهاز كمبيوتر المشغل بشكل مستقل ، ولكنه يكتب البيانات بشكل سلبي فقط على القرص. للحصول على السجل ، يجب على المشغل الانتقال إلى كمبيوتر الضحية بنفسه باستخدام أبواب خلفية أخرى واستغلالها والتقاط السجل.

تشير الإعدادات إلى الحجم الأقصى للسجل. عند بلوغ الحد ، يتم مسح السجلات القديمة ، مما يفسح المجال لسجلات أحدث. يتم تخزين السجل باستمرار على القرص ، بحيث لا تضيع المعلومات أثناء إعادة تشغيل الكمبيوتر.

بالإضافة إلى بيانات تعريف WiFi الأساسية (أي أسماء نقاط الوصول) ، يمكن تكوين حصان طروادة لجمع بيانات تعريف إضافية ، مثل عناوين MAC ومعرفات SSID ومعلومات قوة الإشارة من كل نقطة وصول. هذا يسمح لك بحساب إحداثيات أكثر دقة من الضحية.

محتويات عبوة ELSA

| الدليل | اسم الملف | ملاحظات |

|---|

| الخادم / النوافذ | patcher.exe | أداة تكوين Windows |

| الخادم / النوافذ | المعالج | أداة فك تشفير Windows |

| الخادم / النوافذ | tool-x64.dll | يزرع ل Windows x64 |

| الخادم / النوافذ | tool-x86.dll | يزرع لويندوز x86 |

| الخادم / النوافذ | installDllMain.vbs | ملف VBScript لوضع تعسفي لمهمة ELSA في "برنامج جدولة المهام" |

| الخادم / النوافذ | uninstallDllMain.vbs | ملف VBScript لإزالة مهمة ELSA من برنامج جدولة المهام |

| الخادم / النوافذ | sha1-windows-images.txt | تجزئات ملفات SHA1 من المجموعة |

| الخادم / النوافذ | التصنيفات - windows.txt | تصنيف الملفات من المجموعة |

| المستندات | Elsa User Manual.pdf | هذا الدليل |

لسوء الحظ ، لم تنشر WikiLeaks ، كالمعتاد ، ملفات البرامج الضارة نفسها ، ولكن فقط وثائق البرنامج.

يؤكد خبراء وكالة المخابرات المركزية أن مراقبة WiFi لها مزايا معينة ، لأنها لا تتطلب وحدة GPS أو وحدة خلوية على الجهاز ، فإن واجهة WiFi المعتادة ، الموجودة في كل جهاز تقريبًا ، كافية. بحكم طبيعته ، يعتبر نظام ELSA هو الأنسب لرصد أجهزة الكمبيوتر المحمولة ، لأنه لا فائدة من المراقبة المستمرة لإحداثيات الكمبيوتر الثابت ، ولا يتم استخدام Windows 7 على الهواتف الذكية. من الواضح أن وكالة المخابرات المركزية لديها إشارات مرجعية أخرى لنظامي iOS و Android ، ومن الأسهل بكثير متابعتها البيانات الوصفية من الناقل.

مطور الأداة هو أحد أقسام مجموعة CIA Engineering Development Group. هذه الوحدة هي جزء من إدارة مديرية الابتكار الرقمي (DDI) ، انظر

المخطط التنظيمي لوكالة المخابرات المركزية . وتشارك في تطوير واختبار وصيانة جميع برامج وكالة المخابرات المركزية.