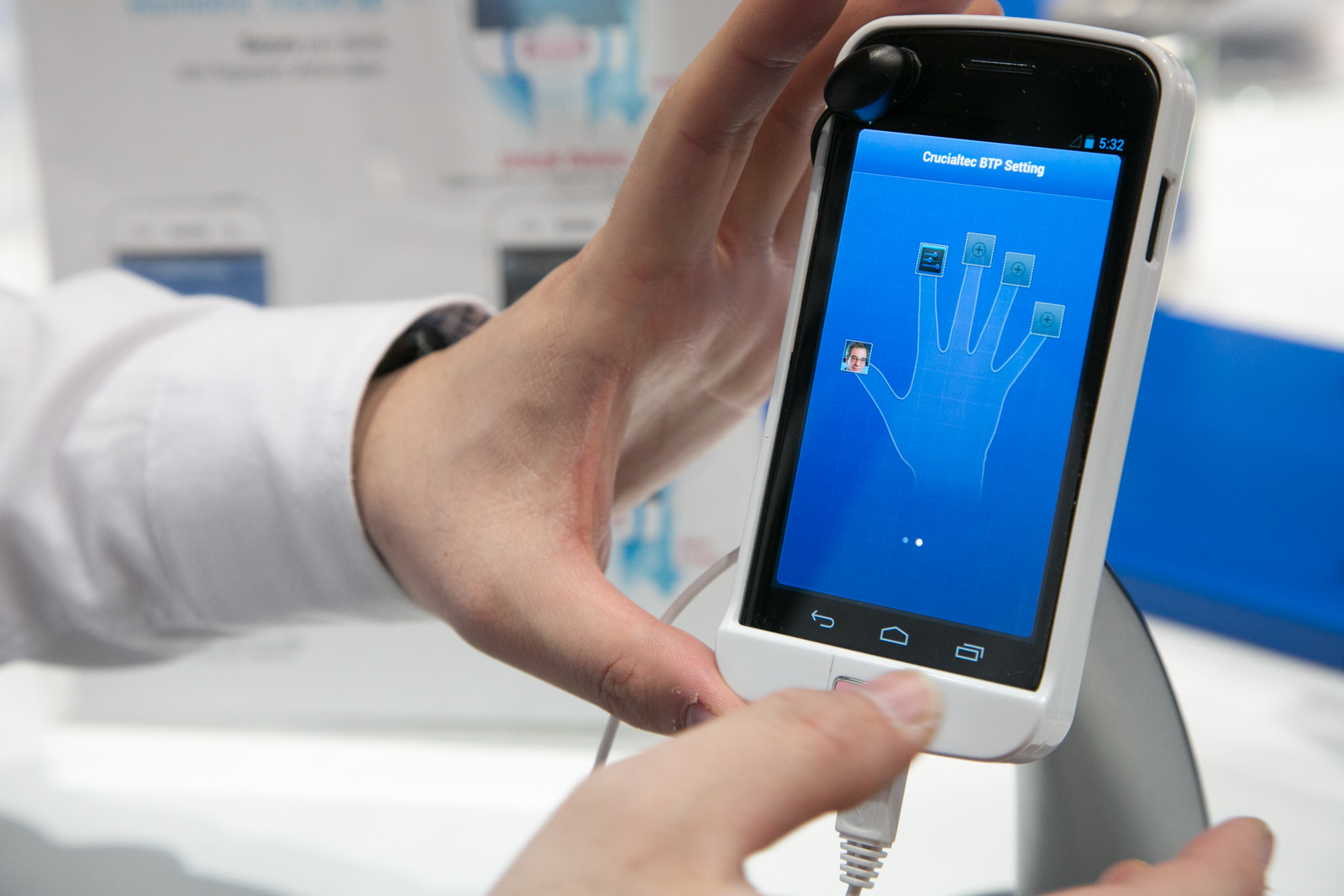

تسمح لك الحماية البيومترية في الهواتف الذكية وأجهزة الكمبيوتر المحمولة بإلغاء قفل الجهاز في أعشار الثانية أو تشغيل التطبيق بسرعة. يتوفر ماسح بصمات الأصابع الآن في مجموعة متنوعة من الهواتف الذكية والأجهزة اللوحية وأجهزة الكمبيوتر المحمولة.

إنها مفارقة ، ولكن كلما زادت كلمات المرور المعقدة ، زادت صعوبة حماية البيانات - يصعب على المستخدمين العاديين اختراع كلمات المرور وتذكرها ، مما يزيد من صعوبة كل عام. ويزيل التفويض البيومتري العديد من المضايقات المرتبطة باستخدام كلمات المرور المعقدة.

تقنية التعرف عن طريق بصمات الأصابع وشكل الوجه وغيرها من البيانات الفسيولوجية الفريدة لشخص ما معروفة منذ عقود ، لكنها لا تقف ثابتة ، ولكنها تتطور باستمرار. تقنيات البيومترية اليوم أفضل مما كانت عليه قبل عشر سنوات ، والتقدم لا يقف ساكنا. ولكن هل ستحتوي القياسات الحيوية العادية على "هامش أمان" كافٍ أم هل ستحل الأساليب الغريبة للمصادقة متعددة العوامل محلها؟

أصول القياسات الحيوية

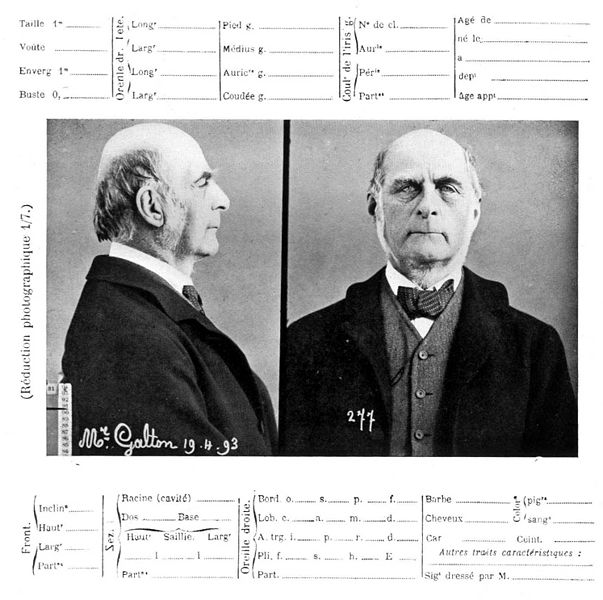

يبدأ تاريخ طرق التعريف الحديثة في القرن التاسع عشر ، عندما اقترح ألفونسو برتيلون ، كاتب المكتب الأول لمحافظة باريس في باريس ، طريقة لتحديد المجرمين. طور Bertillon منهجًا منهجيًا ، يقيس العديد من خصائص الجسم: الطول ، الطول وحجم الرأس ، طول الذراعين ، الأصابع ، إلخ. بالإضافة إلى ذلك ، لاحظ لون العين والندبات والإصابات.

كان لنظام تحديد برتيلون عيوب ، لكنه ساعد في حل العديد من الجرائم. وشكلت في وقت لاحق أساس بصمات أكثر موثوقية.

في عام 1877 ، قدم قاضي بريطاني في الهند ، وليام هيرشل ، فرضية حول تفرد نمط حليمي لبشرة الإنسان. طور فرانسيس جالتون ، ابن عم تشارلز داروين ، طريقة لتصنيف بصمات الأصابع. بالفعل في عام 1902 ، تم استخدام تقنية التعرف على بصمات الأصابع في التحقيقات الجنائية.

ومع ذلك ، حتى في بلاد ما بين النهرين القديمة ،

استخدم الناس بصمات اليد على أقراص الطين لتحديد الهوية.

تعود التكنولوجيا التي تسمح لنا بإلغاء قفل هاتفنا الذكي بسرعة إلى الستينيات ، عندما تعلمت أجهزة الكمبيوتر مسح بصمة الإصبع. في موازاة ذلك ، تطورت تقنية التعرف على الوجه ، حيث حدث أول اختراق كبير في عام 1968:

عند تحديد وجوه 2000 صورة ، كان الكمبيوتر قادرًا على "التعرف" بشكل صحيح على عينات اختبار أكثر من الشخص.

أول طريقة مقترحة لجمع البيانات باستخدام التكنولوجيا هي طريقة بصرية. البصمة هي مزيج من الدرنات والاكتئاب التي تخلق نمطًا معينًا ، نمطًا حليميًا فريدًا لكل شخص. لذلك ، من السهل جدًا تصويرها ومقارنتها مع تلك المخزنة في قاعدة البيانات.

في وقت لاحق ، تم اختراع طريقة مسح بالسعة: المكثفات الدقيقة تحدد النمط على الإصبع. تعتمد الطريقة على شحن وتفريغ المكثفات اعتمادًا على المسافة إلى الجلد في كل نقطة فردية في المجال - إذا كان المكثف موجودًا تحت درنة ، فإنه يرسل نوعًا واحدًا من الإشارات ، وإذا كان تحت تجويف ، ثم آخر.

يتم الجمع بين الإشارات ومقارنتها بمعلومات بصمات الأصابع المشفرة المخزنة على الجهاز.

هناك طرق أخرى لجمع البيانات: فهي تعتمد على عمل ماسحات التردد الراديوي ، الماسحات الحرارية ، الماسحات الحساسة للضغط ، الماسحات فوق الصوتية ، وما إلى ذلك. لكل طريقة مزاياه وعيوبه ، ولكن الماسحات الضوئية السعوية شبه الموصلة منتشرة على نطاق واسع في الأجهزة المحمولة ، بسيطة وموثوقة.

بحث قوي عن كلمة المرور

تم استخدام قواعد البيانات البيومترية الرقمية في الولايات المتحدة منذ الثمانينيات ، ولكن حتى التسعينيات بدأوا في إدخال القياسات الحيوية في الأجهزة المخصصة للمستخدمين العاديين. في البداية ، لم تجذب القياسات الحيوية الكثير من الاهتمام ، لأنها ظلت باهظة الثمن وغير ملائمة وغير مفهومة للمستخدم النهائي. يقرأ الماسح الضوئي الأول المدمج في الكمبيوتر المحمول بصمة الإصبع لمدة

دقيقة واحدة تقريبًا .

تدريجيا ، انخفضت تكلفة إدخال القياسات الحيوية ، ونمت متطلبات الأمن. استخدم المستخدمون كلمات المرور نفسها لكل شيء على التوالي ولم يغيروها لسنوات. كان بمقدور الشركات المصنعة للتكنولوجيا أن تقدم لهم حلاً شاملاً - نفس كلمة المرور لكل شيء لا يحتاج إلى تغيير ولا يمكن سرقته من جهاز الكمبيوتر الخاص بالمستخدم ، أو التقاطه بالقوة الوحشية أو إلقاء نظرة خاطفة على كتفه.

في عام 1994 ، قام جون دوجمان

بتطوير وبراءة اختراع أول خوارزميات لتحديد الكمبيوتر بواسطة القزحية. على الرغم من تحسن الخوارزميات والتقنيات بشكل كبير منذ ذلك الحين ، إلا أن خوارزميات دوجمان لا تزال أساسًا لجميع الاختلافات الشائعة لهذه الطريقة. اليوم ، يعد مسح قزحية العين ، وشبكية العين ، وتحليل الحمض النووي أكثر موثوقية من بصمات الأصابع ، ولكنها تتطلب حلولًا تقنية أكثر تعقيدًا وأكثر تكلفة.

بحلول عام 2000 ، بدأت تكنولوجيا بيومترية أخرى في التطور - التعرف على الوجه في الوقت الحقيقي. تشبه التكنولوجيا إلى حد كبير تحليل بصمات الأصابع: تتم مقارنة ميزات الوجه مع عينة مخزنة في قاعدة بيانات. يتم تحديد المسافة بين النقاط المهمة على الوجه ، ويتم أيضًا جمع معلومات تفصيلية حول الشكل: على سبيل المثال ، يتم أخذ محيط الخياشيم والعينين وحتى نسيج الجلد في الاعتبار.

الضعف بصمة

أظهر باحثون

أظهر باحثون في جامعة ولاية ميشيغان أنه يمكن خداع أول ماسحات ضوئية كبيرة الحجم باستخدام طابعة نفث الحبر التقليدية وورق خاص. قام الباحثون بفحص أنماط الجلد على عدة أصابع وطبعوها ببساطة في حبر موصل ثنائي الأبعاد على

ورق خاص ، والذي يستخدم عادة لطباعة الدوائر الإلكترونية. العملية سريعة للغاية. لم تكن هذه المحاولة الأولى للعثور على الضعف في الحماية البيومترية ، ولكن في وقت سابق استغرق الأمر 30 دقيقة على الأقل لإنشاء عينة عالية الجودة.

إذا توصلت إلى كلمة مرور معقدة وتذكرتها ، فلن يسحبها أحد من رأسك. وفي حالة المقاييس الحيوية ، يكفي العثور على بصمة جيدة.

أظهر الخبراء أنه يمكنك أخذ بصمة إصبع مع دب مربى ، إذا قمت بتثبيته على سطح الهاتف الذكي. أيضًا ، يمكن إعادة إنتاج بصمة الإصبع من صورة فوتوغرافية أو باستخدام تطبيق يحاكي شاشة إلغاء القفل.

يترك الناس بصمات أصابعهم في كل مكان ، كما لو كانوا يكتبون كلمات المرور الخاصة بهم على جميع الأشياء والأسطح المصادفة. ولكن على الأقل يمكنك تغيير كلمة المرور ، وإذا تم اختراق المواد البيومترية ، فلا يمكنك تغيير عينك أو إصبعك.

بالإضافة إلى ذلك ، يتم اختراق قواعد البيانات طوال الوقت. هذا أقل صحة للهواتف الذكية التي تخزن المعلومات في شكل مشفر. لكن هياكل الدولة لديها الكثير من المعلومات البيومترية ، وهذه ليست أكثر أمناء الحفظ الموثوق بهم.

مستقبل الحماية البيومترية

لا أحد يجب أن يعرف كلمة المرور ، إلا أنت. في الحالة المثالية ، لا تخبر أي شخص ، ولا تسجله في أي مكان ، ولا تترك أي ثغرات (الإجابة على "السؤال السري" هو لقب كلبك) لاستبعاد إمكانية الاختراق البسيط. بالطبع ، مع الرغبة الواجبة ، يمكنك اختراق الكثير ، ولكن بطرق أخرى. على سبيل المثال ، من خلال الثغرة الأمنية في

بروتوكول SS7 القديم

، اعتراض الرسائل القصيرة وتجاوز المصادقة الثنائية - في هذا الصدد ، تعتبر القياسات الحيوية أكثر موثوقية. صحيح ، يجب أن تكون شخصًا مهمًا جدًا لشخص ما لإنفاق ما يكفي من المال والجهد في اختراق هاتفك الذكي أو الكمبيوتر المحمول باستخدام جميع الطرق المتاحة.

المشكلة الواضحة للقياسات الحيوية هي دعايتها. يعلم الجميع أن لديك أصابع وعيون ووجه. ومع ذلك ، فإن "البيانات البيومترية المفتوحة" ليست سوى قمة جبل الجليد. يتم إجراء التجارب مع جميع العلامات المميزة المحتملة ، بدءًا من مراقبة معدل ضربات قلبك (يتم بالفعل

اختبار مثل هذا الحل

بواسطة MasterCard ) إلى غرس الرقائق تحت الجلد ، ومسح نمط الأوعية داخل العين ، وشكل شحمة الأذن ، وما إلى ذلك.

في مشروع Abicus من Google ، تم التخطيط

لتتبع الميزات الفريدة للكلام البشري ، والتي ستسمح لك بإثبات صحة هويتك في المستقبل حتى أثناء التحدث على الهاتف.

تتتبع كاميرات المراقبة التجريبية شخصًا حرفيًا

في مشيه - من الصعب تصور هذه التقنية كحماية للهاتف الذكي ، ولكنها تعمل جيدًا في نظام بيئي واحد لمنزل ذكي.

أطلقت TeleSign معرفًا

للسلوك بناءً على تصفح الإنترنت للمستخدم. يسجل التطبيق كيفية تحريك المستخدم للماوس ، حيث ينقر في أغلب الأحيان على الشاشة. ونتيجة لذلك ، يخلق البرنامج بصمة رقمية فريدة لسلوك المستخدم.

يمكن أيضًا استخدام عروق الرسغين والنخيل والأصابع كمعرفات فريدة - علاوة على ذلك ،

يمكن أن تكمل طرق تحديد بصمات الأصابع الحالية. وهذا أبسط بكثير من استخدام

مخطط كهربية الدماغ بدلاً من كلمة المرور ، التي يتم إزالتها بواسطة الأقطاب الكهربائية على الرأس.

ربما يكون مستقبل الحماية البيومترية هو البساطة. يعد تحسين الأساليب الحديثة أسهل طريقة لتوفير مستوى مقبول مقبول من الحماية. على سبيل المثال ، يمكنك مسح بصمة ضوئية بإسقاط ثلاثي الأبعاد لجميع التفاصيل الدقيقة ، وكذلك مراعاة نمط الأوعية.

تتحسن تقنيات التعرف البيومترية بسرعة كبيرة بحيث يصعب التنبؤ بما ستبدو عليه في غضون سنوات قليلة. هناك شيء واحد يمكن افتراضه بثقة تامة - كلمات المرور التي كان من الصعب استخدامها وتغييرها وتذكرها ستبقى في الماضي.