في الآونة الأخيرة ، ظهرت حقيقة مثيرة للاهتمام في وسائل الإعلام: عند التواصل مع مراسل Wired ،

طلب أحد موظفي Facebook إيقاف تشغيل الهاتف الذكي بحيث يكون من الصعب على الشبكات الاجتماعية تسجيل حقيقة اتصالهم. يمكن لـ Facebook استخدام التنقل عبر الأقمار الصناعية أو ميكروفون لهذا الغرض ، على الرغم من أن تعطيلها سيكون كافيًا لمنع التطفل. ربما هناك شيء آخر في الهاتف يجب أن تخاف منه. الهاتف الذكي الحديث مكتظ بأجهزة استشعار: 2-3 كاميرات ، ومستشعر للضوء المحيط ، ومقياس تسارع ، وجيروسكوب ، ونظام تحديد المواقع و GLONASS ، ومقياس مغناطيسي وغيرها. نظرًا لأن الباحثين في وكالة ناسا

يستخدمون أجهزة استشعار للإصلاح غير السليم للمركبة الفضائية لأغراض أخرى ، يمكن للمهاجمين معرفة الكثير عن مالك الهاتف الذكي من خلال الوصول إلى جهاز استشعار واحد أو أكثر. لا يتعلق هذا بحالات

الاختراق المادي للأجهزة عن طريق تثبيت رقائق أو

إضافة أسلاك ، ولكن حول حل أجهزة الاستشعار مثل مهام تتبع المستخدمين أو التنصت أو تلقي رمز PIN.

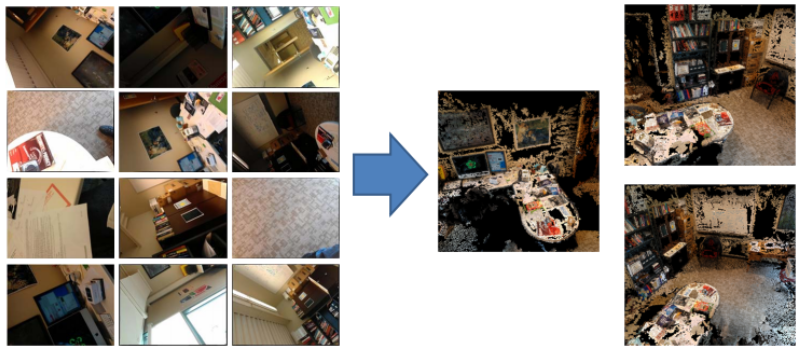

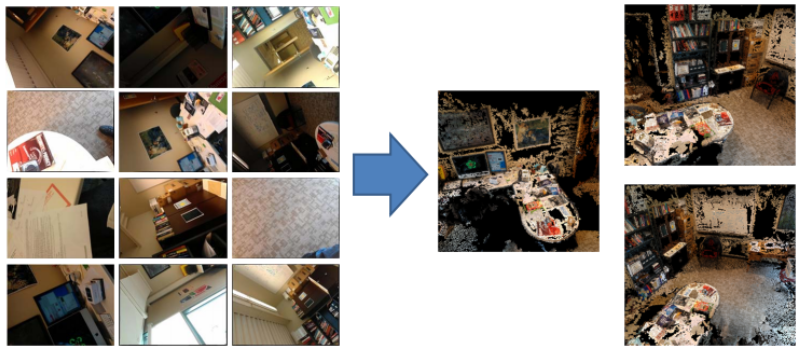

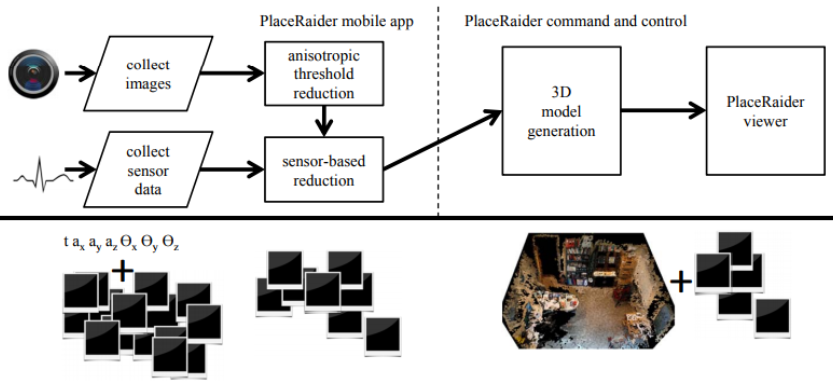

شكل توضيحي لتطبيق PlaceRaider الذي يقوم بإنشاء نموذج ثلاثي الأبعاد لغرفة من إطارات مصنوعة بدون علم المستخدم

شكل توضيحي لتطبيق PlaceRaider الذي يقوم بإنشاء نموذج ثلاثي الأبعاد لغرفة من إطارات مصنوعة بدون علم المستخدممقياس التسارع قادر على تتبع حركة الجهاز على طول ثلاثة محاور. على وجه الخصوص ، يساعد الهاتف على قلب الصورة ، وضبطها رأسيًا أو أفقيًا اعتمادًا على موضع الجهاز. في عام 2006 ، ظهر مستشعر التسارع لأول مرة في الهواتف ، ثم كان طراز Nokia 5500 ، حيث ساعد مقياس التسارع في تنفيذ الوظائف "الرياضية" - عداد الخطى. تمت إضافة الجيروسكوب لأول مرة إلى هاتف Apple الذكي - في iPhone 4. يسمح لك المستشعر بالتحكم في السيارة في ألعاب السباق دون النقر على الأسهم ويضمن اتجاه الشخص على الخريطة المعروضة. لهذه المرافق لديك لدفع الأمن. يستطيع المهاجمون ، الذين يصلون إلى البيانات من جهاز استشعار واحد أو أكثر ، استخراج الكثير من المعلومات المفيدة منهم. من السهل الحصول على هذا الوصول: اذهب ، على سبيل المثال ، إلى

هذه الصفحة من هاتفك الذكي ، وسترى أن JavaScript يتلقى البيانات بسهولة من الجيروسكوب. نفس الشيء

ممكن مع HTML5.

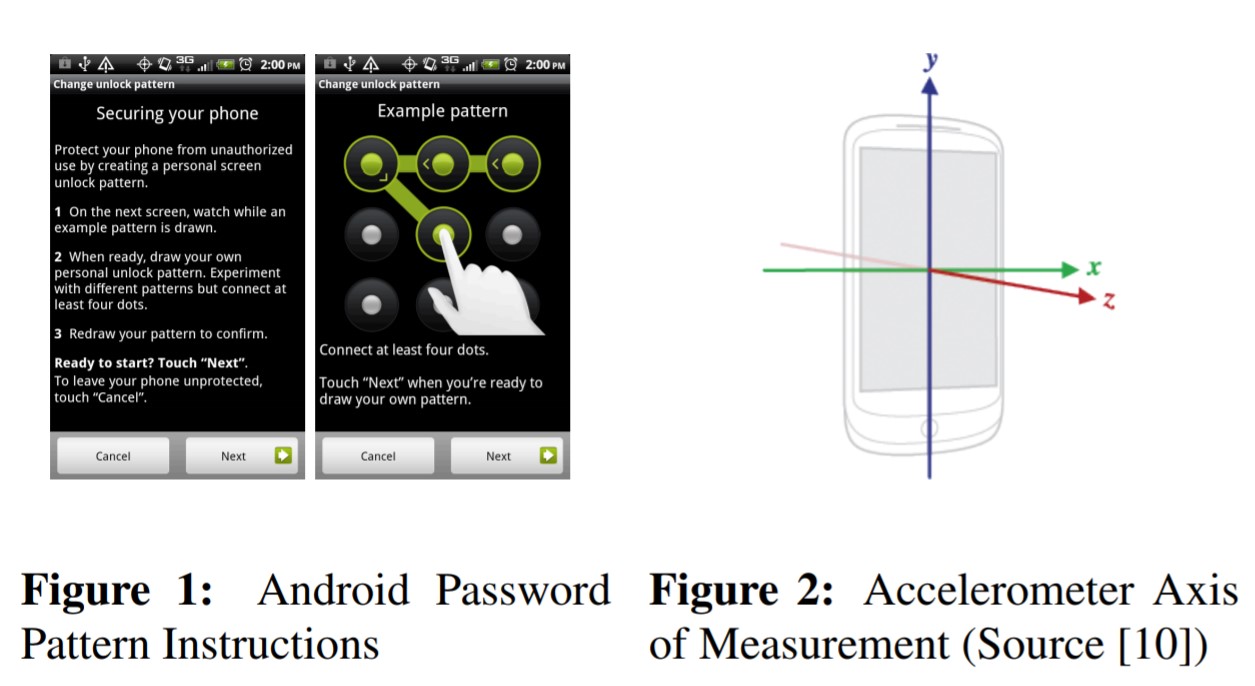

يتم حظر الهواتف الذكية على iOS و Android باستخدام رمز PIN رقمي أو رسم أو بصمة. في الحالتين الأوليين ، يمكن اختراق الهاتف من خلال معرفة كيفية تغيير موضعه عندما يقوم المستخدم بفتحه. في حالة الرمز السري الرقمي ،

تعلم الباحثون من جامعة نيوكاسل في بريطانيا العظمى تخمينه لأول مرة في 74٪ من الحالات باستخدام العديد من أجهزة الاستشعار - مقياس التسارع والجيروسكوب ومقياس المغناطيسية. في المحاولة الثالثة ، قاموا بتفكيك الشفرة في 94٪ من الحالات.

يمكن للمتصفحات الشهيرة Safari و Chrome و Firefox و Opera و Dolphin في البداية الوصول إلى أجهزة الاستشعار ، لذلك يحتاج المهاجمون فقط إلى إضافة الاستغلال المناسب إلى الموقع ، ولا يطلبوا من المالك الإذن المطلوب عند تثبيت التطبيق من المتاجر.

يتضمن الرمز السري إدخال كلمة مرور سريعة لأربع نقاط أو أكثر في حقل 3x3. يحتوي الحقل على 389،112 تركيبة ممكنة ، لكن الباحثين من جامعة بنسيلفان مقتنعون بأن المستخدمين في الواقع يستخدمون ترتيبًا أقل من المخططات. بعض التركيبات غير ملائمة للاستخدام المستمر. يبدأ تشغيل التطبيق في الخلفية مقياس التسارع في الوقت المناسب ، ثم يقوم بإيقاف تشغيله ونقل البيانات إلى المحتالين. كان الباحثون بحاجة إلى مستشعر اختراق واحد فقط.

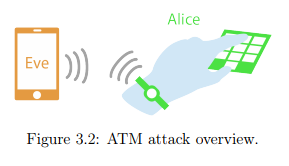

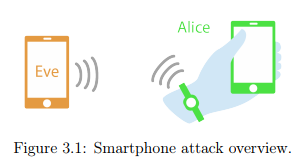

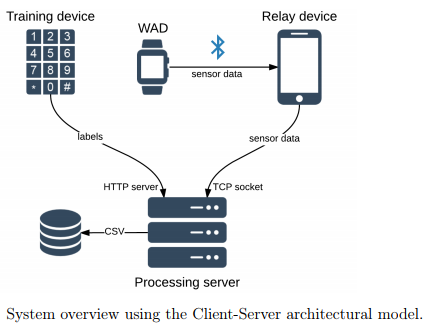

في عام 2015 ، تم استخدام طريقة مماثلة من قبل علماء من جامعة تكنولوجيا المعلومات في كوبنهاغن ، في هذه الحالة فقط ، لم

تراقب الساعة الذكية الرمز الموجود على الهاتف الذكي فحسب ، ولكن أيضًا الدبوس من البطاقة في ماكينة الصراف الآلي أو المتجر. تم نقل البيانات من مستشعر الدوران في الساعة إلى الهاتف الذكي ، حيث تم إرسالها إلى الخادم وتحميلها إلى CSV.

يعمل الملايين من الأشخاص على أجهزة الكمبيوتر المحمولة وأجهزة الكمبيوتر المكتبية كل يوم. يستطيع المحتالون معرفة ما يكتبه الشخص على لوحة المفاتيح ، إذا لم يكن الهاتف الذكي بعيدًا عنه. قام علماء من معهد جورجيا للتكنولوجيا في عام 2011

ببرمجة أجهزة محمولة لمراقبة النص الذي تم إدخاله على لوحة المفاتيح: أدوات قياس اهتزازات سطح الطاولة. وفقًا للعلماء ، لم يكن الإجراء سهلاً ، ولكن دقة التحديد في ذلك الوقت كانت تصل إلى 80 ٪.

لم يكن الهاتف الذكي iPhone 3GS مناسبًا لمثل هذا العمل ، ولكن iPhone 4 ، أول هاتف ذكي مزود بمستشعر جيروسكوب مدمج ، أظهر نتائج ممتازة. حاول فريق من الباحثين استخدام ميكروفون ، جهاز استشعار أكثر حساسية ، للتتبع. اتضح أن مقياس التسارع في النهاية هو الطريقة المفضلة ، لأنه تقليديًا أقل حماية من قبل النظام.

كانت تقنية طورها العلماء تبحث عن أزواج متتالية من ضربات المفاتيح. يكتشف التطبيق مكان الضغط على المفاتيح - أعلى اليسار وأسفل اليمين ، وأسفل اليمين وأعلى اليمين - ويحدد أيضًا المسافة لكل زوج من المفاتيح. ثم يقارن النتائج بقاموس محمّل مسبقًا. عملت الطريقة مع كلمات من ثلاثة أحرف أو أكثر.

لا يمكنك فقط سرقة البيانات من مقياس التسارع ، ولكن أيضًا التحكم في الجهاز بمساعدته ، مما يجبر الهاتف الذكي على تنفيذ الإجراءات اللازمة للمحتالين. ساعد مكبر صوت بقيمة 5 دولارات على كسر 20 مقياس تسارع من 5 مصنعين باستخدام الموجات الصوتية.

استخدم فريق من الباحثين من جامعة ميشيغان وجامعة كارولينا الجنوبية "فيروس الموسيقى" ، حيث أطلقوا على أسلوبهم الفني في

مقابلة مع صحيفة نيويورك تايمز ، لجعل تطبيق Fitbit يعتقد أن المستخدم اتخذ آلاف الخطوات والتحكم في سيارة اللعبة باستخدام الهاتف. كان هدف الباحثين هو إيجاد حلول برمجية لمواجهة مثل هذه الهجمات.

نظرًا لأن الجيروسكوب يلتقط أيضًا اهتزازات صوتية ، فيمكن استخدامه ،

مثل محرك الأقراص الصلبة للكمبيوتر ، للتنصت المخفي.

وجد علماء من جامعة ستانفورد ومتخصصون من شركة الدفاع الإسرائيلية رافائيل

طريقة لتحويل جيروسكوب هاتف ذكي يعمل بنظام Android إلى ميكروفون يعمل باستمرار. لقد طوروا تطبيق Gyrophone: أجهزة استشعار العديد من أجهزة Android تلتقط الاهتزازات من الصوت عند ترددات من 80 إلى 250 هرتز.

يتردد صوت الذكر البالغ من 85 إلى 155 هرتز للنساء - من 165 إلى 255 هرتز. لذلك ، فإن مستشعر الدوران قادر على الاستماع إلى الكلام البشري. يستخدم جهاز iPhone gyro ترددًا أقل من 100 هرتز ، لذلك فهو غير مناسب للغرض نفسه ، ولكن ، مع ذلك ، يمكن أن يساعد ، بكلمات فردية ، في التعرف على جنس المتحدث. لم تكن دقة الأداة في عام 2014 عالية جدًا - حتى 64٪.

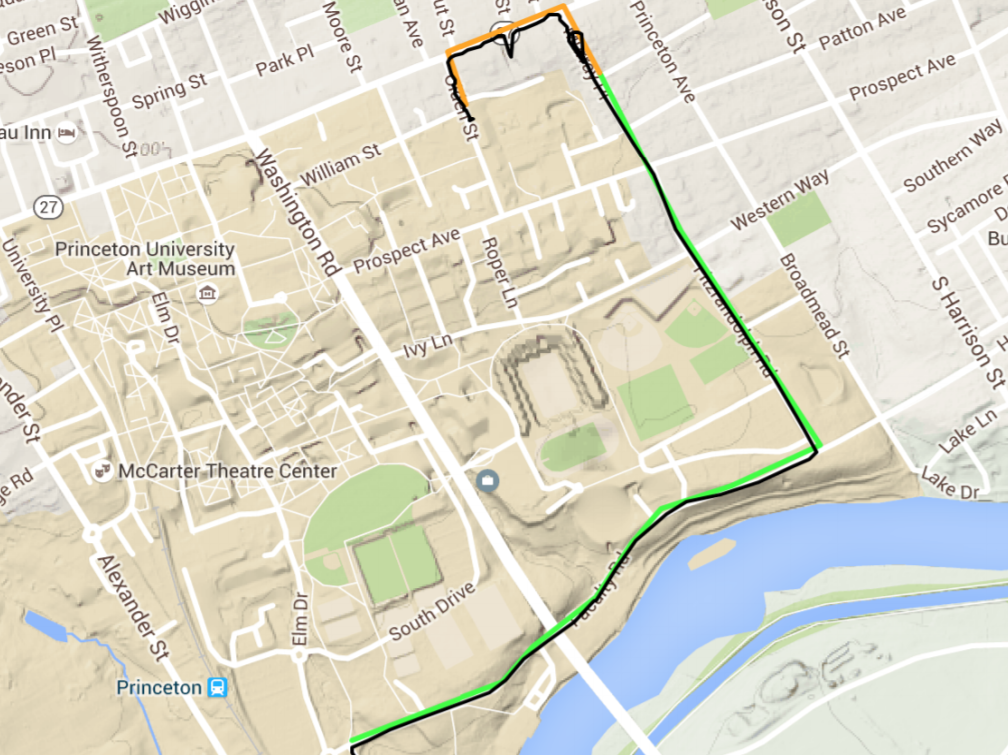

سيساعد العمل المنسق للعديد من أجهزة الاستشعار في الهاتف الذكي وتعلم الآلة

على تتبع حركة مالك الجهاز عند إيقاف الملاحة عبر الأقمار الصناعية. يوضح الرسم التوضيحي أدناه مدى دقة تحديد المسار بالطريقة التي اقترحها فريق من الباحثين من معهد مهندسي الكهرباء والإلكترونيات (IEEE). يشير اللون الأخضر إلى المسار الذي قطعه المستخدم في النقل ، بينما يشير اللون البرتقالي إلى المسافة المقطوعة ، ويشير الأسود إلى بيانات GPS.

يقارن تطبيق PinMe المعلومات من أجهزة الاستشعار بالبيانات المفتوحة. أولاً ، يتلقى الاستغلال معلومات حول آخر عنوان IP للهاتف الذكي واتصال Wi-Fi لتحديد نقطة البداية للمسار. ثم ، في الاتجاه والسرعة والتردد ، تتعرف المحطة على الفرق بين المشي وقيادة السيارة والنقل العام والطيران على متن طائرة. يقارن PinMe البيانات المستلمة بالمعلومات من مصادر مفتوحة: فهو يأخذ بيانات الملاحة من OpenStreetMaps ، وخريطة الارتفاع من خرائط Google ، وبيانات المسار من خطوط الطيران والسكك الحديدية. لتوضيح الطريق ، استخدم التطبيق خدمة الطقس لقناة الطقس: تساعد المعلومات الدقيقة حول درجة الحرارة وضغط الهواء على تسوية تأثير الظروف الجوية على المعلومات التي تجمعها أجهزة الاستشعار.

في عام 2010 ،

استخدمت شركة الاتصالات اليابانية KDDI تقنية مماثلة: تم استخدام مقياس التسارع في الهاتف الذكي لمراقبة الموظفين. جعلت البيانات من المستشعر من الممكن فهم ما إذا كان الشخص يصعد السلالم أو على سطح مستو ، سواء كانت القمامة تهز صناديقهم أو تغسل الأرضيات. في عام 2015 ،

استخدم خبراء من جامعة نانجينغ في الصين البيانات من مقياس التسارع لمراقبة حركة الأشخاص في مترو الأنفاق.

تحديد موقع مالك الهاتف الذكي يمكن للتطبيق الذي يتلقى بيانات عن حالة البطارية. يمكن لأي تطبيق تلقي مثل هذه المعلومات ، لأن هذا لا يتطلب أذونات إضافية. قام علماء من ستانفورد وخبراء من شركة الدفاع رافائيل ، التي سبق ذكرها أعلاه ،

بتطوير تقنية Power Spy.

يتم تحديد موقع المستخدم بدقة 90 في المائة بسبب تحليل سرعة تفريغ البطارية: هذه هي الطريقة التي حدد بها العلماء مسافة الأداة من أجهزة إعادة الإرسال. لكن هذه الدقة ممكنة فقط إذا لم يكن المستخدم هو المرة الأولى التي يمر فيها على هذا الطريق.

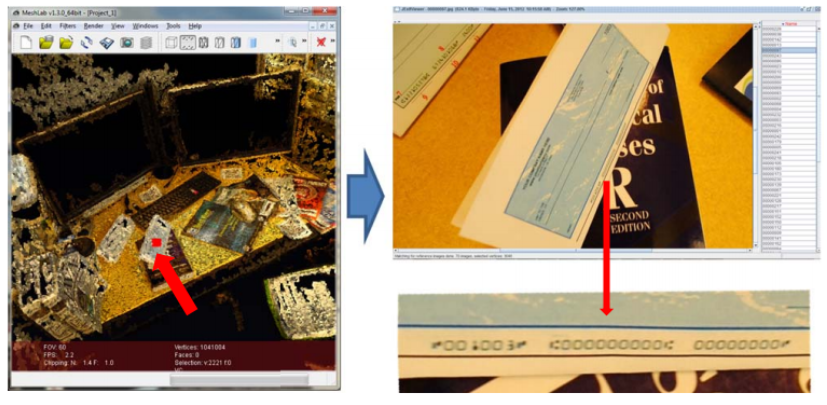

في عام 2012 ،

طور مركز الأبحاث العسكرية الأمريكية في إنديانا وجامعة إنديانا تطبيق PlaceRaider للهواتف الذكية التي تعمل بنظام Android 2.3 ، والتي يمكن أن تعيد بناء بيئة المستخدم في 3D.

كان على المستخدم تنزيل تطبيق مع القدرة على التقاط الصور ومنحه الإذن باستخدام الكاميرا وإرسالها. يعمل PlaceRaider ، الذي يعمل في الخلفية ، على إيقاف تشغيل صوت الغالق حتى لا تقلق المستخدم. ثم قام البرنامج بالتقاط الصور بشكل عشوائي ، وتخزين المعلومات حول الزمان والمكان والاتجاه للهاتف الذكي. بعد تصفية الصورة وحذف الإطارات السيئة المصنوعة ، على سبيل المثال ، في جيب المستخدم ، أرسلها التطبيق إلى الخادم ، حيث تم إنشاء نموذج ثلاثي الأبعاد للغرفة.

لاختبار فعالية هذه الفكرة ، أعطى العلماء هواتف "مصابة" لعشرين متطوعًا لم يعرفوا عن التطبيق ، وأرسلوها إلى المكتب بمهام بسيطة مختلفة. في المرحلة التالية ، نظرت مجموعتان من الناس في النتائج: واحدة - صور فردية ، والثانية - نماذج ثلاثية الأبعاد. بحثت كلتا المجموعتين عن رموز QR والشيكات والوثائق والتقاويم التي يمكن للمهاجمين استخدامها لتحديد متى لن تكون الضحية في مكان معين.

طلب "المستخدم النهائي" ، أي ، في أسوأ الأحوال ، مجرم ، وفي حالتنا ، سمح العلماء لجلب أجزاء معينة من الإطار في أفضل تقاليد أفلام هوليوود. في هذه الحالة ، يمكن للشخص الذي فتح النموذج ثلاثي الأبعاد النقر على نقطة معينة ، وبعد ذلك كان التطبيق يبحث عن صور أفضل من قاعدة البيانات ، تم اقترابه من المكان المطلوب. توضح الصورة أدناه رقم الشيك الموجود على الطاولة.

كلما زادت القوة - زادت المسؤولية: من الضروري تذكر مطوري الهواتف الذكية والتطبيقات لهم ، الذين يقدمون اليوم إمكانيات غير محدودة لاختراق محافظ المستخدمين وتتبع الحركات وتحديد الاهتمامات لاستهداف أكثر دقة للإعلان. في الحياة الواقعية ، بالطبع ، فإن معظم هؤلاء العلماء مهتمون بكتاب السيناريو للمرآة السوداء في أحسن الأحوال.

يقوم المتسللون الحقيقيون بشكل دوري بتطوير طرق رائعة لأخذ الأموال من السكان ، لكنهم لا يدركون ذلك جيدًا. على سبيل المثال ، في فبراير 2018 ، تمكنوا

من تنزيل عامل المنجم إلى مواقع حكومية في المملكة المتحدة والولايات المتحدة وكندا ، مما أجبرهم على كسب العملة المشفرة لمدة أربع ساعات. بدلاً من الحصول على كمية هائلة من المعلومات من هذه المواقع وبيعها ، قاموا بربط عامل تعدين وكسبوا 24 دولارًا. ومع ذلك ، بعد توضيح الظروف وهذا المال ، لم تدفع خدمة التعدين لهم.