في المرة الماضية ، درسنا أساليب بناء

نموذج الوصول . الآن نحن بحاجة إلى التفكير في الإجراءات والوسائل التقنية: كيفية بناء العمليات التي ستساعد في التحكم في الوصول ، وكيف يمكن تنفيذ ذلك.

بادئ ذي بدء ، يجب أن تفكر في ما ستبني عليه -

من ما لديك ، أو

مما تريد . ستكون النتيجة معتمدة بشكل كبير على نقطة البداية. كل نهج له إيجابياته وسلبياته ، ومن الجدير التفكير في فهم الاحتمالات والوقائع.

دعنا نذهب من المطلوب.

ماذا نريد؟- نظام يخبرنا بنفسه عن الانتهاكات والصراعات SoD؟

- نظام يقوم ببناء قدوة؟

- إدارة الوصول؟

- هل كل شيء تحت السيطرة؟

- توفير الوصول المادي والمنطقي للمستخدمين مع المصادقة البيومترية ، وما إلى ذلك؟

هنا يمكنك التفكير في الكثير ، ويمكن حتى تحقيق كل هذا. ولكن (!) مع احتمالية عالية ، سيكون تطورًا فرديًا وطويلًا ومكلفًا.

ماذا لدينا؟- سياسات الوصول

- عملية توفير الوصول (بناءً على طلب المستخدم أو بدونه) ،

- الحقوق والأدوار المضمنة في كل نظام.

لم يكن عبثا أن كتبت في مقال أخير عن

نموذج النضج . لن ينجح إنشاء عملية مثالية في غمضة عين ، ولكن مع العمل المخطط جيدًا ، يمكنك تحقيق النتيجة المرجوة الموضحة أعلاه ، إذا كانت مطلوبة في شركتك.

عند تصميم العمليات ، يجدر التذكر:

كلما كان النظام أبسط وأكثر شفافية ، كان من الأسهل التحكم فيه . كلما زادت الظروف والفروع المختلفة للعملية البشرية ، زادت الأخطاء.

خذ عملية توفير الوصول كمثال ، حيث يحتاج المستخدم إلى حقوق جديدة في النظام لأداء مهمة.

ما

العوامل التي يجب مراعاتها عند إنشاء مثل هذه العملية التجارية؟

- راحة للمستخدمين والمنسقين وفناني الأداء ،

- الوقت

- تنفق على كل مرحلة من مراحل العملية ،

- وقت العملية التراكمي

- تكلفة تنفيذ كل خطوة ،

- التأثير على الخطوات التالية

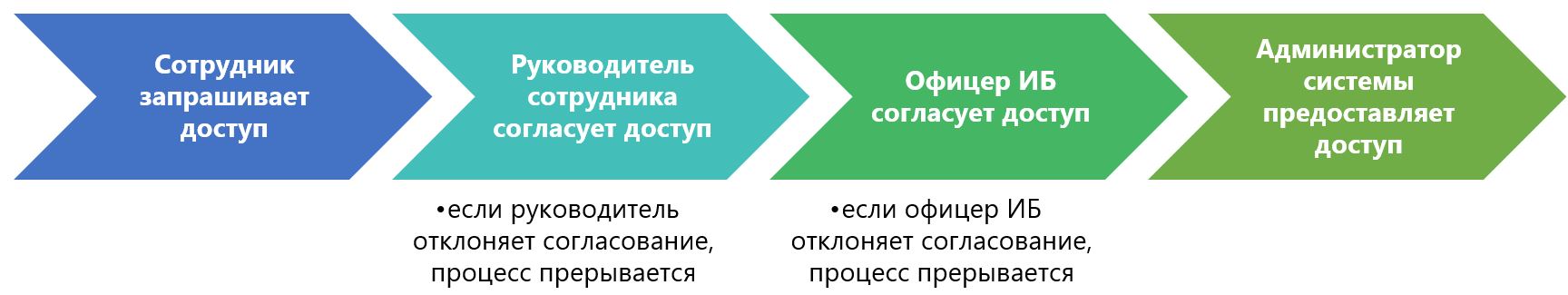

أولاً ، سنحدد من يشارك في هذه العملية:

- المستخدم نفسه - يطلب حقوق الوصول ،

- رئيسها - يوافق على الطلب ، ويؤكد على حاجة الإنتاج ،

- ضابط أمن المعلومات - ينسق الوصول من خلال مراقبة تضارب السلطات (ليس كل الشركات لديها هذا ، ولكن نفترض ...) ،

- مسؤول نظام المعلومات - يفي بالتطبيق.

يمكن أن يكون هناك العديد من المشاركين في العملية ، على سبيل المثال: مالك المورد ، وحدة تحكم إضافية من تكنولوجيا المعلومات ، إلخ. في هذه الأثناء ، لتحليل بناء العملية ، فإن الأحرف المشار إليها كافية بالنسبة لنا.

الآن دعنا نقرر في مجال العمل. في البداية ، بالنسبة لنا ، تبدو العملية كما يلي:

يطلب الموظف حقوق الوصول ، يوافق رئيسهم ، ثم يوافق مسؤول IS ، وبعد ذلك يقوم مسؤول النظام بتنفيذ الطلب.

هذه عملية خطية بسيطة ، تبدو بسيطة ، ولكن ما زلنا نفهم التفاصيل. يرجى أخذ ما يلي كمثال على التفكير عند إنشاء عملية. بالنسبة لشركتك والمستخدمين ، قد تختلف أهمية عوامل معينة - الراحة وتكاليف الوقت والسرعة والتأثير على خطوات أخرى -.

كيف يعرف الموظف الوصول الذي يحتاجه وما الذي يطلبه بالضبط؟ في بعض الأحيان ، من الممكن الاتصال بشخص يمكنه إخبارك بكيفية وضع التطبيق بشكل صحيح - اسأل الرأس ، أو اتصل بمالك المورد أو المسؤول ، أو اكتب رسالة في الدعم الفني. في بعض الأحيان يساعد نموذج طلب الوصول نفسه ، والذي يقدم خيارات واضحة للاختيار من بينها ، أو يوجد مجال لوصف الموقف.

تتوفر جميع الخيارات الموصوفة عادةً ، ولكنها تستغرق بعض الوقت. لذلك ، تحتاج إلى اختيار الخيارات الأسرع والأكثر سهولة في الاستخدام. (نحن نسعى جاهدين لتقديم خدمات عالية الجودة للأعمال التجارية). يمكنك ترك خيارين أو خيارين ملائمين ، ولكن يمكنك ذلك - هذا كل شيء. في هذه المرحلة ، من المهم مقارنة الخيارات المتاحة

لتحديد حقوق الوصول المطلوبة وفقًا للمعايير المحددة مسبقًا.

الخطوة التالية هي

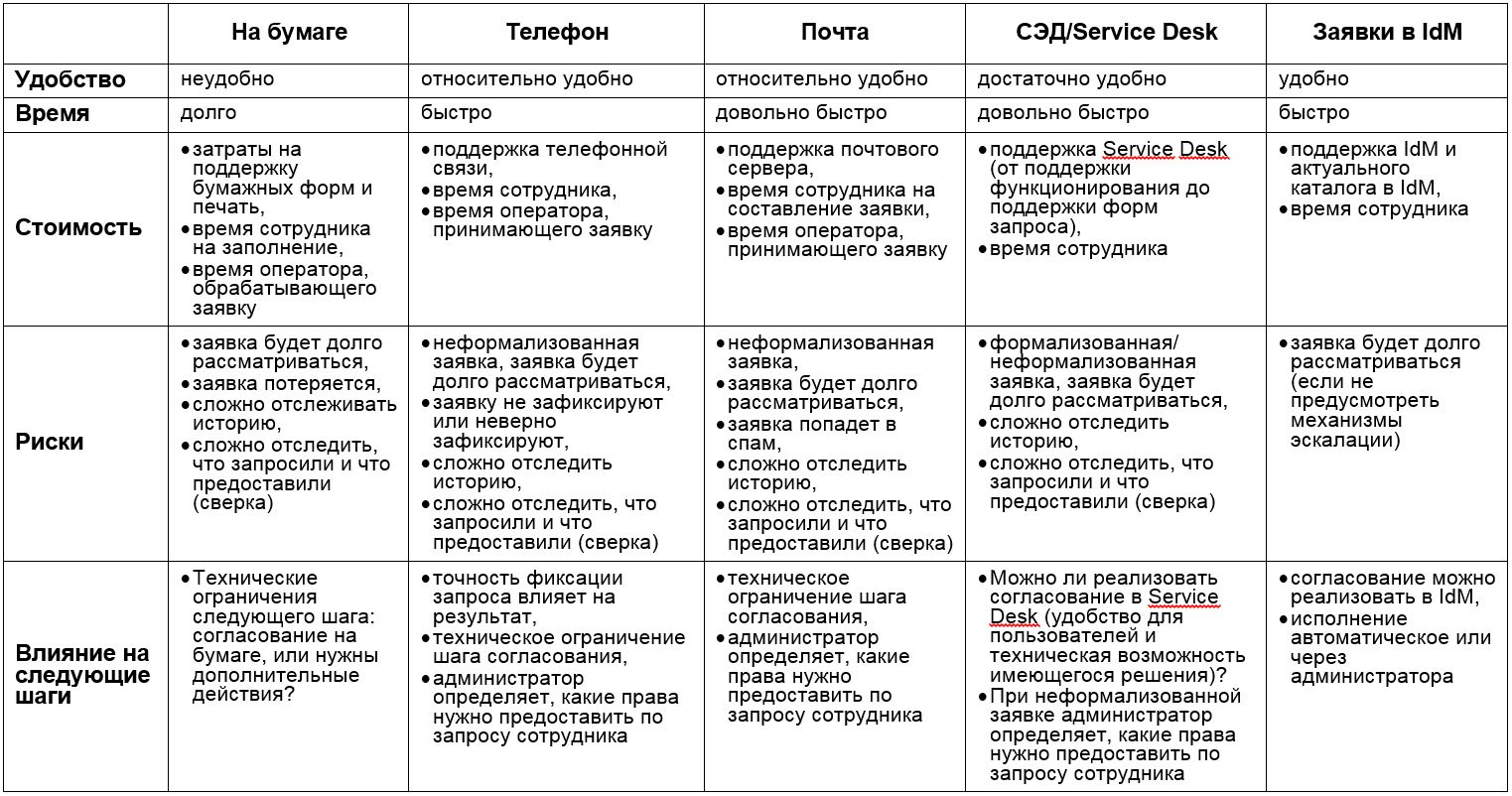

واجهة طلب الإذن . كيف يمكن للمستخدم طلب حقوق الوصول؟

من بين الخيارات التي تتبادر إلى الذهن: الهاتف أو البريد أو EDMS (نظام إدارة المستندات الإلكتروني) أو مكتب الخدمة أو واجهة IdM أو مجرد تطبيق على الورق. من المهم أن تكون طريقة التطبيق بسيطة ومباشرة للمستخدم.

مرة أخرى ، تحتاج إلى النظر في عامل الوقت: أيهما أسرع - اكتب رسالة أو اضغط على زرين في مكتب الخدمة؟ يجب أن نتذكر أن الخطوة التالية ستكون تنسيق التطبيق ، ويجب أيضًا القيام بذلك على الفور.

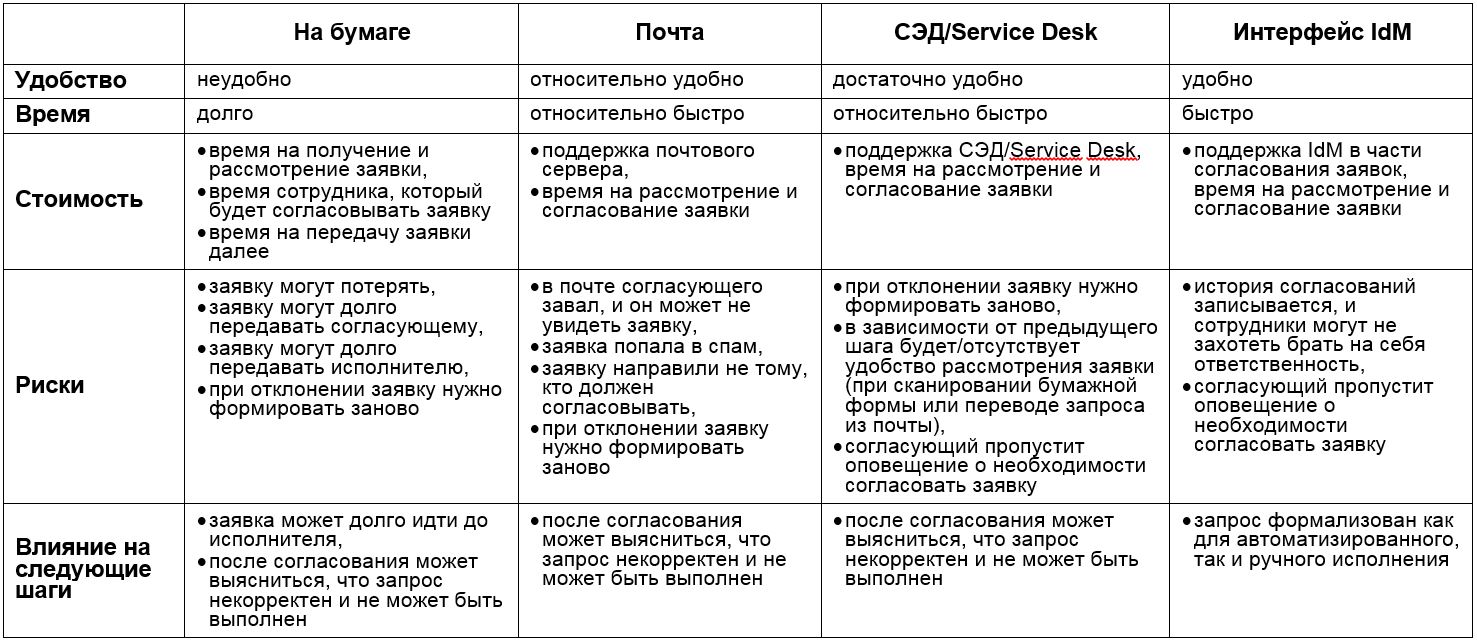

بعد اختيار الواجهة لطلب حقوق الوصول ، خذ بعين الاعتبار

الواجهة للتفاوض .

الخيارات: على الورق (وضعنا هذا الخيار في الأصل) ، عن طريق البريد ، من خلال EDMS أو Service Desk ، واجهة IdM.

يجدر النظر في تعقيد مسار التنسيق. ندرس الآن عملية خطية بخطوتين متطابقتين. ولكن كل شيء في الحياة يكون عادةً أكثر تعقيدًا ، ويختلف اعتمادًا على الأنظمة التي يطلب الوصول إليها. وبناءً على ذلك ، ينبغي مراعاة جميع المعلمات المتعلقة بمسارات التنسيق. يمكن الجمع بين عدة طرق للتنسيق ، وتتطلب مثل هذه الحالات المزيد من الاهتمام والدعم. على سبيل المثال: يوافق الرئيس على الطلب على ورق بوضع توقيعه ، ويعمل ضابط IS مع مسح التطبيق في EDMS. هذا يضيف تعقيد وإزعاج لكل من المستخدم والمفاوضين. لذلك ، نعتبر هنا واجهة واحدة لجميع المنسقين.

بعد ذلك ، ضع في اعتبارك

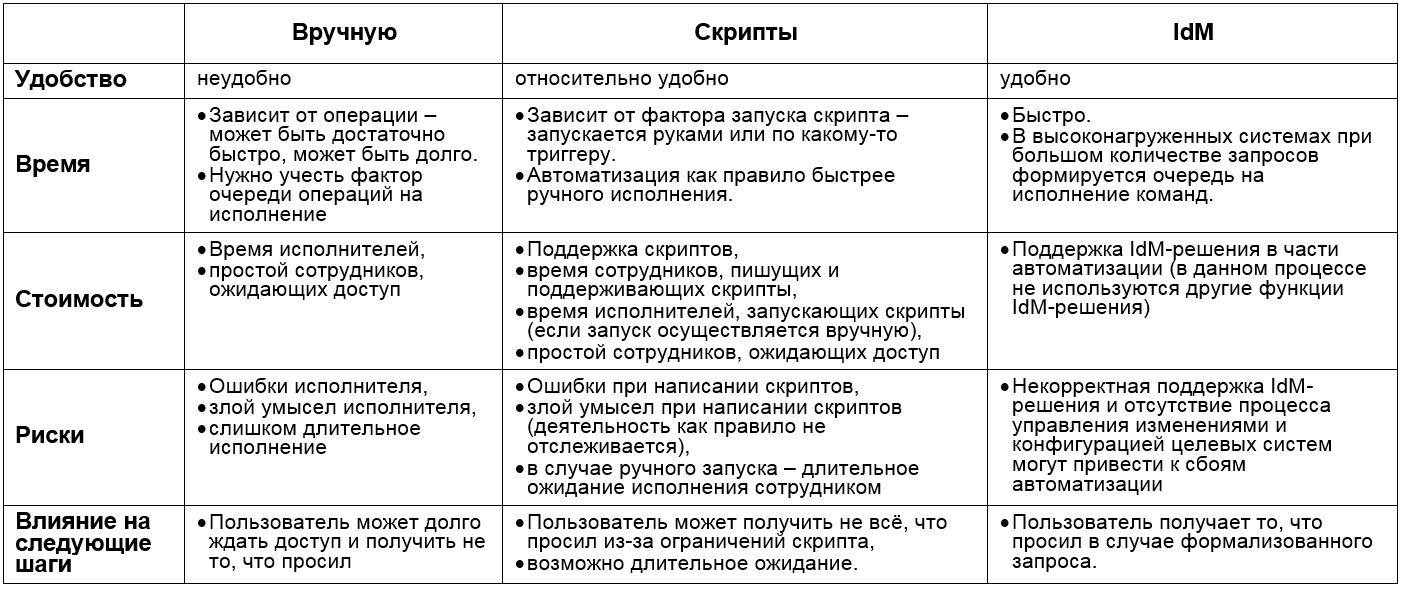

الخيارات .

من الخيارات - اليدوية أو الآلية.

في الوقت نفسه ، يمكن تحقيق التنفيذ التلقائي في بعض الحالات ليس فقط من خلال تطبيق IdM ، ولكن أيضًا تنفيذ ، على سبيل المثال ، باستخدام البرامج النصية.

ميزة

التنفيذ اليدوي هو الشخص الذي لا غنى عنه في بعض الحالات ، لأنه يمكن تحليل الوضع وإجراء التعديلات وإعطاء المستخدم الحقوق اللازمة. ومع ذلك ، هذا يجعل العملية ضعيفة: بعد كل شيء ، يمكن للشخص أن يرتكب خطأ أو ينسى توثيق ما تم القيام به.

يحفظ

التنفيذ التلقائي من الأخطاء المتعلقة بالعامل البشري ، ولكن له قيوده. في بعض الحالات (خاصة إذا كنا نتحدث عن الأتمتة غير المنتظمة لعدد من الإجراءات بواسطة النصوص البرمجية) ، سيظل على المسؤول تعيين بعض المعلمات أو التحكم في التنفيذ. في هذه الحالة ، يمكن أن تعمل IdM مع المعلمات التي تم تعيينها أثناء تصميم العمليات أثناء تنفيذ النظام ، وسمات التطبيق (إذا استخدمنا IdM كنظام تطبيق لمشاكل الوصول).

لقد قمنا ببعض العمل مع كل عنصر من عناصر العملية بشكل منفصل ، والآن من الضروري تقييم ما نحصل عليه إذا قمنا بدمج الخطوات المحددة تمامًا مثل تجميع اللغز.

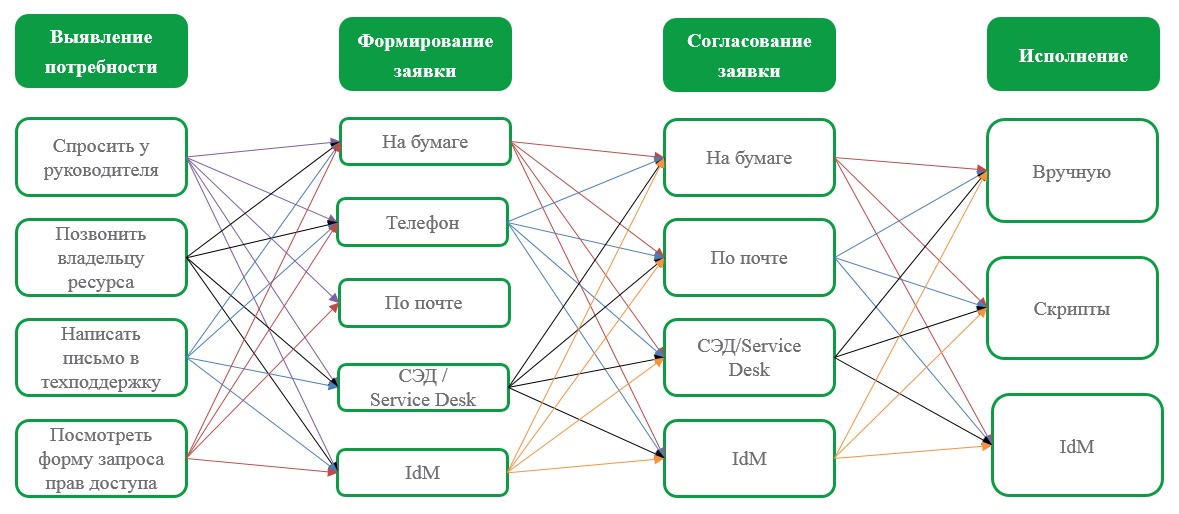

أولاً ، دعنا نرى ما هي الخيارات لهذه العملية:

عدد الاتصالات عادل. من المهم اختيار مجموعات يكون أقلها الوقت والتكلفة ، والأكثر راحة للمستخدم (بما في ذلك المفاوضين والمؤدين). يجب أن يوضع في الاعتبار أن "تكلفة" الانتقال من خطوة إلى خطوة تعتمد على ميزات الخطوات المحددة.

على سبيل المثال ، ضع في اعتبارك ثلاث عمليات.

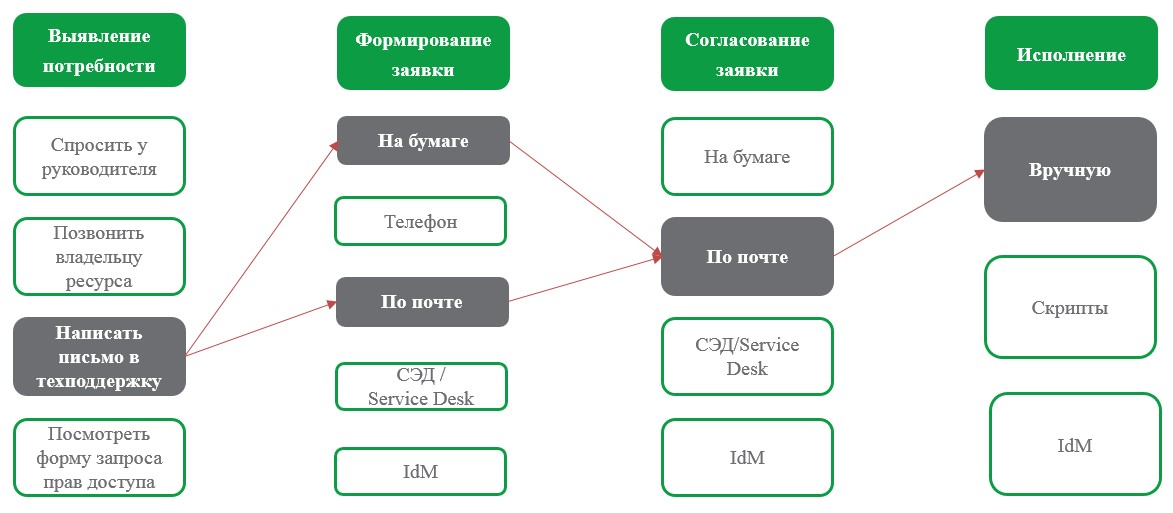

العملية 1.لنفترض أننا نبني العملية على النحو التالي:

باستخدام هذا التكوين ، سيكتشف المستخدمون الذين اعتادوا على الاتصال عبر البريد إجراء وتنسيق التطبيق الصحيح لحقوق الوصول المطلوبة. ونتيجة لذلك ، سيتمكنون من اختيار الطريقة الأكثر ملاءمة لهم لتكوين طلب - على الورق أو عبر البريد الإلكتروني. سيتم تنسيق التطبيق عبر البريد ، وسيقوم المسؤول بتنفيذ الطلب يدويًا.

هذه العملية لها الحق في الحياة ، إذا لم تكن هناك وسائل أخرى أكثر حداثة. ولكن: كم من الوقت ستستغرق سلسلة الإجراءات بأكملها ، وكيف يمكن تصور تصعيد في غياب رد فعل تنسيقي؟

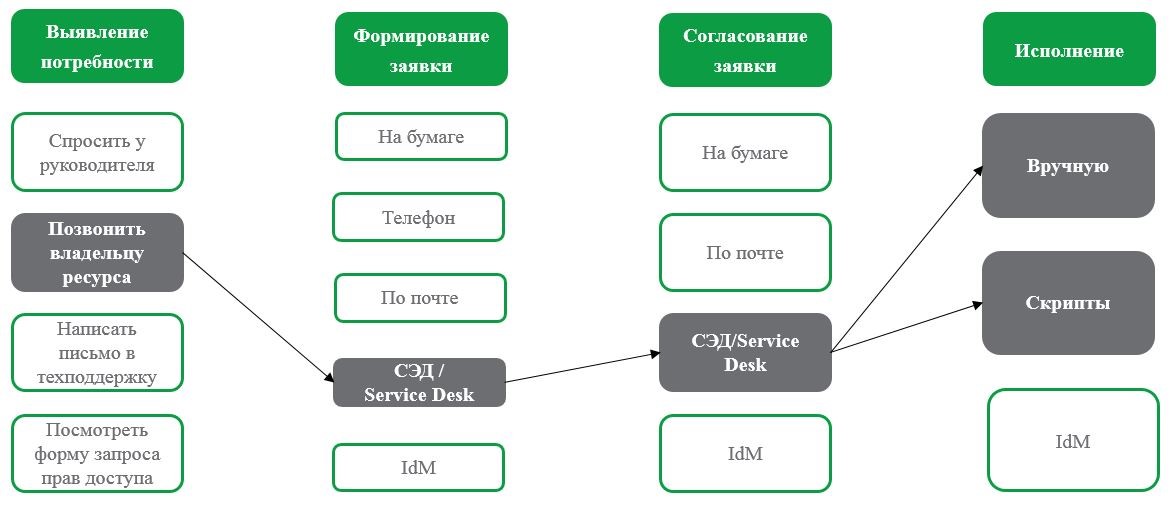

العملية 2.دعنا نختار تكوين آخر:

نرى هنا أن الموظف ، من أجل تجميع الطلب الصحيح ، يتصل بمالك المورد ، ثم يشكل طلبًا في EDS أو مكتب الخدمة. هناك ، سيتم الموافقة على الطلب. سيعتمد التنفيذ على ما هو مطلوب - يدويًا من قبل المسؤول أو البرامج النصية.

كقاعدة عامة ، يمكنك في EDMS ومكتب الخدمة تكوين التصعيد في حالة اتخاذ المنسق لقرار طويل ، أو في حالة عدم وجود المنسق لسبب أو لآخر.

تبدو العملية أكثر ملاءمة وأسرع من العملية الأولى التي استعرضناها. ومع ذلك ، يطرح السؤال: هل التطبيق رسمي؟

إذا كتب المستخدم "

أريد الوصول إلى النظام مثل نظام إيفانوف "

، فيمكن تنفيذ التنفيذ يدويًا فقط.

إذا تم إضفاء الطابع الرسمي على التطبيق (أي هناك عدد محدود من الخيارات للاختيار من بينها) ، يمكننا التحدث عن خيارات الأتمتة. في الوقت نفسه ، تحتاج إلى إلقاء نظرة مرة أخرى على كيفية تنفيذ الأتمتة - من قبل من وبأي نوعية وكيف سيتم دعمه.

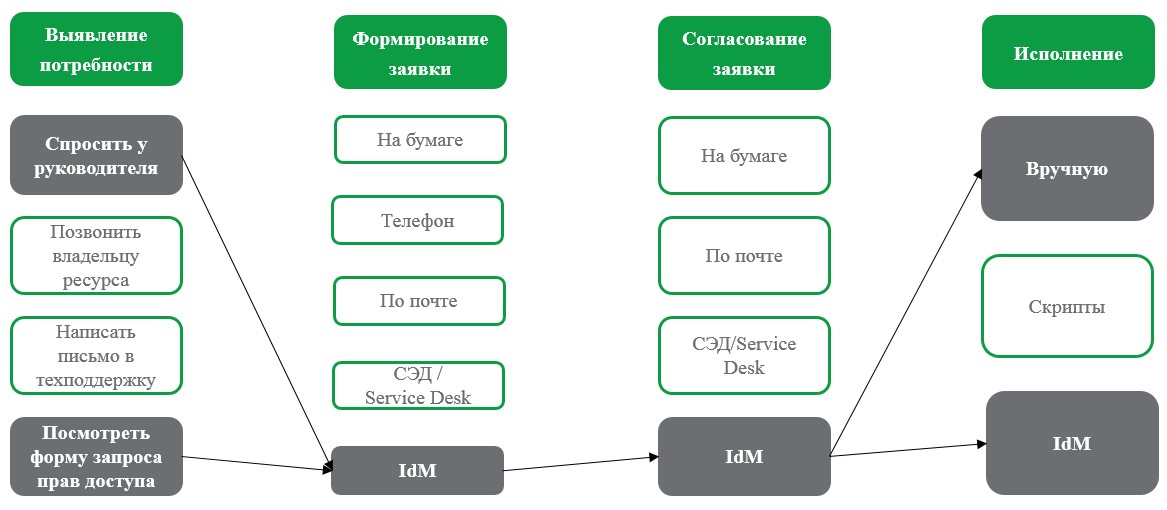

العملية 3.خذ بعين الاعتبار خيار IdM:

في هذه الحالة ، يمكن للمستخدم معرفة نوع الوصول الذي يحتاجه من المدير أو بمجرد النظر في نموذج الطلب (في كتالوج أدوار إدارة الهوية ، لراحة المستخدمين ، يمكنك عرض أدوار أو أدوار العمل مع وصف واضح).

يتم طلب الحقوق والأدوار في IdM ، وكذلك الموافقة على الطلبات.

سيتم منح الحقوق بواسطة IdM تلقائيًا عند استكمال إجراء الموافقة لتلك الأنظمة المتصلة بالإدارة من خلال IdM. نظرًا لعدم الحاجة إلى توصيل جميع الأنظمة للتحكم (يمكن توصيلها للتحكم في وضع الحصول على البيانات) ، سيتلقى المقاول مهمة واضحة للتنفيذ. في هذه الحالة ، في حالة وجود خطأ في المسؤول ، سيكتشف النظام وجود اختلاف بين التطبيق والوصول الممنوح وإبلاغ الأطراف المعنية (على سبيل المثال ، ضابط IS ومدير النظام).

بالنسبة لكل عملية ، يمكن أيضًا تحمل

تكلفة الدعم .

في الوقت نفسه ، لا تنس أنه بالإضافة إلى بناء عملية منح حقوق الوصول ، التي اخترناها لسهولة النظر فيها ، هناك حاجة أيضًا إلى العمليات من أجل التشغيل الأمثل:

- مراجعة حقوق الوصول لنقل الموظفين (الزيادة ، الحركة الخطية ، النقل من شركة قابضة إلى أخرى) ،

- مراجعة حقوق الوصول وفقًا للجدول الزمني (وفقًا لما تطلبه شركتك - كل ثلاثة أشهر ، سنويًا) ،

- إلغاء الحقوق عند فصل الموظف وحجب الحسابات ،

- التدقيق الخ.

لذلك ، في عملية صنع القرار ، يجب عليك مرة أخرى

"التراجع إلى الوراء " من أجل

النظر في النظام الكامل لعمليات التحكم في الوصول .

باستخدام هذا النهج ، يمكنك تقييم استخدام كل حل تنظيمي وتقني:

- كيف تؤثر على العمليات التجارية للشركة ،

- هل هو مناسب للمستخدمين

- ما إذا كان وقت تعطل الموظف سيزداد بسبب عدم توفر الوصول في الوقت المحدد ،

- سيكون له تأثير بسيط على ربح الشركة

- هل ستكون هناك تصادمات نتيجة لهذه المجموعة من العمليات ،

- يمكننا تدقيق حقوق الوصول

- هل لدينا ما يكفي من المعلومات الموثقة لاستخدامها في المواقف المثيرة للجدل أو عند التحقيق في حادثة ،

- هل سنتمكن من مراجعة حقوق وصول الموظفين ، وما إلى ذلك.

بعد تقدير الفسيفساء الناشئة لعمليات التحكم في الوصول ، يمكن للمرء اختيار التدابير التنظيمية والحلول التقنية بأمان أكبر.

مقالات أخرى في السلسلة: