قبل أسابيع قليلة من منتدى

أيام الاختراق الإيجابية ، تم عقد مسابقة الذكاء التنافسي التقليدية. اعتمدنا هذا العام على

تدقيق أمني وتهديدات عبر الإنترنت ICO ، اضطررنا خلالها إلى تحليل البنية التحتية الخارجية بالكامل ، بما في ذلك فريق من المنظمين والمطورين والاستشاريين ، للحد من المخاطر. أنشأنا منافسينا على أساس المشاريع الحقيقية.

تمحورت جميع المهام حول شركة الحشود الخيالية الصغيرة Notsopositive ، وهي منظمة نموذجية ICO نموذجية بها عدد صغير من الموظفين. خلال المسابقة ، تعلم المشاركون الكثير من المعلومات المخفية عن مؤسسي وموظفي الشركة وعن أقاربهم وأصدقائهم. بادئ ذي بدء ، كان مطلوبًا من المشاركين أن يكون لديهم عدد كبير من الخدمات عبر الإنترنت والشبكات الاجتماعية في ترسانتهم ، لمعرفة تفاصيلها والقدرة على استخدامها. بالإضافة إلى ذلك ، كان من الضروري العمل مع المعلومات المتاحة بطريقة للعثور على البيانات اللازمة حول الأشخاص واستخدامها للحصول على معلومات جديدة.

تم توزيع المهام بطريقة لم يشعر فيها كل من المحاربين القدامى والمبتدئين بالملل وترك الجميع مع علم واحد على الأقل. شكلت العديد من المهام تسلسلًا غريبًا وتطورت إلى حبكة كاملة. كانت هناك أيضًا مهام غير خطية ، لذلك كان على المشاركين تخزين معلومات حول كل خطوة تم اتخاذها.

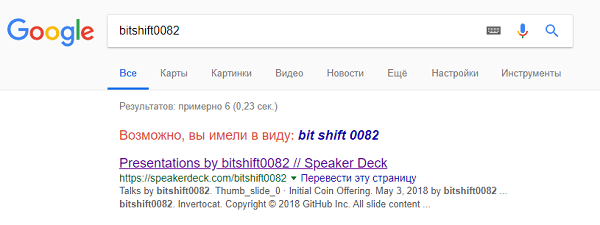

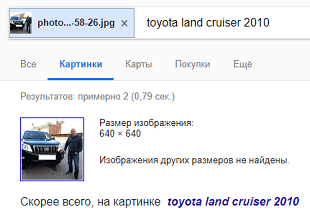

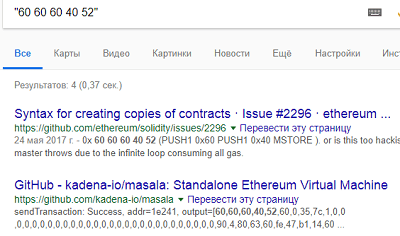

لحل المهمة التمهيدية الأولى ، حيث بدأ الباقي ، كان عليك استخدام Google:

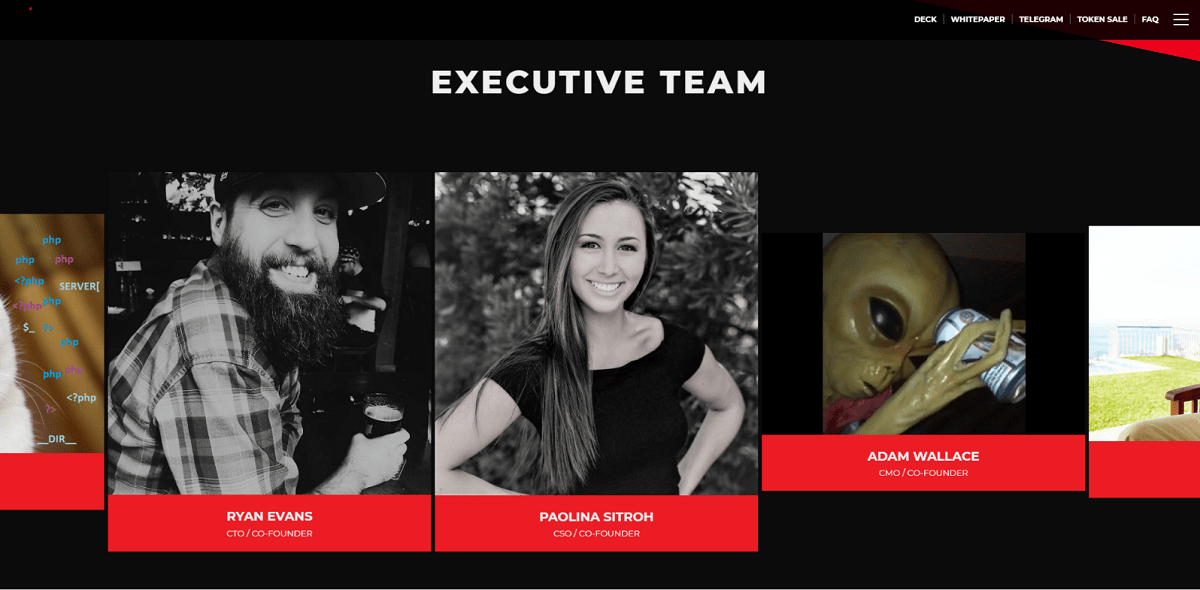

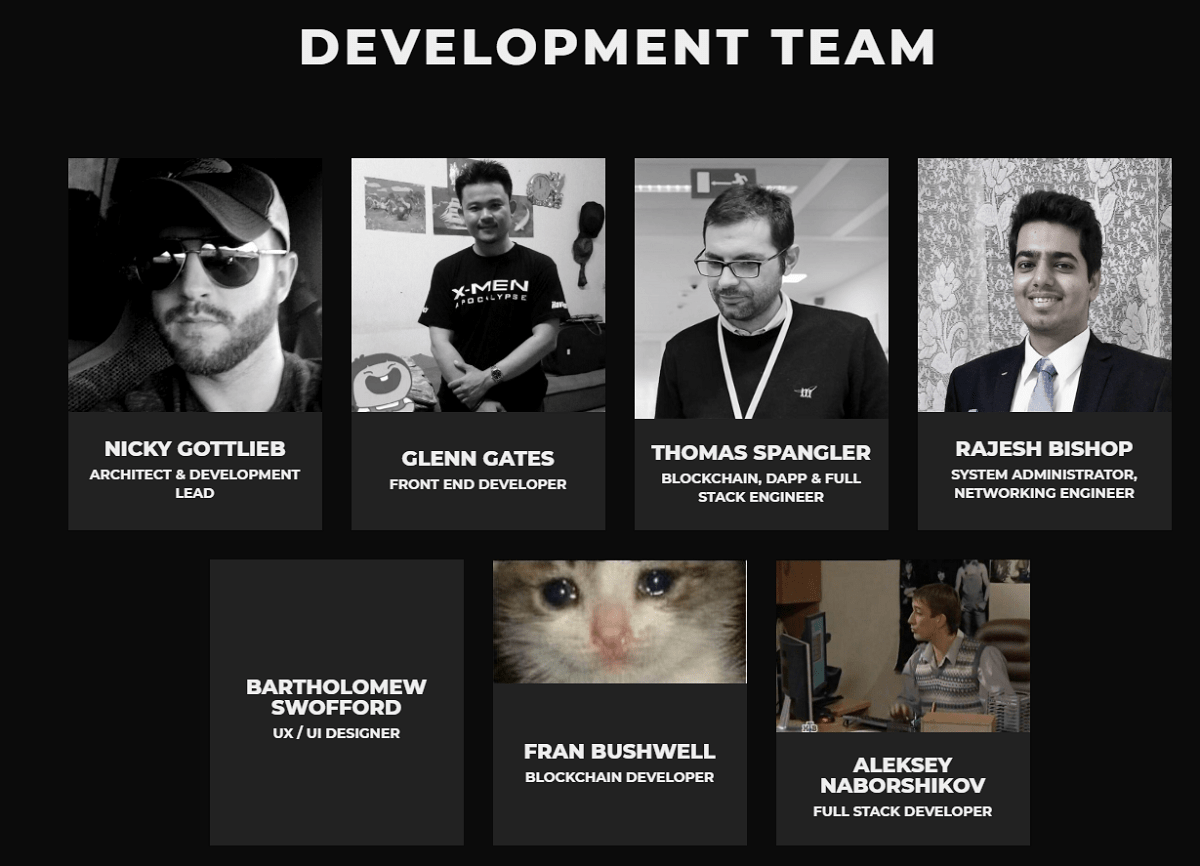

تم بناء جميع المهام حول ثمانية من موظفي المشروع Notsopositive من الفريق التنفيذي وفريق التطوير.

مع دراسة متأنية للموقع ، تعثر المشاركون على "نقاط الدخول" المختلفة التي أدت إلى الحل. دعنا نتناول كل مهمة بمزيد من التفصيل.

آدم والاس ، رئيس قسم التسويق

أسئلة في موضوع آدم والاس:

- اسم مستخدم آدم والاس؟

- ماذا يعاني ابن آدم من الحساسية؟

- ما هو رقم منزل آدم؟

- أين يدرس ابن آدم؟

- اسم شريط CMO المفضل؟

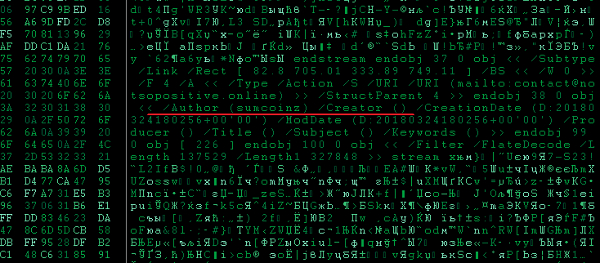

لذلك ، بعد أن تعثرت على موقع إلكتروني على الويب ، كان عليك تحميل ملف PDF إلى أي خدمة عبر الإنترنت لقراءة بيانات META (على سبيل المثال ،

PDFCandy ) أو فتحه في Word ، حيث يمكنك العثور على لقب CMO ، المعروف أيضًا باسم Adam Wallace ، sumcoinz.

يمكن لعشاق القيام بكل شيء بأيديهم فتح ملف PDF في محرر HEX المفضل لديهم والحصول على لقب آدم بأنفسهم.

علاوة على ذلك ، لمتابعة السلسلة ، كان من الضروري العثور على خادم FTP باستخدام

Knock Subdomain Scanner ، ولهذا الغرض ، يمكن أيضًا استخدام أدوات

dnsmap و

sublist3r و

sublazerwlst .

كانت هناك طريقة أخرى: لمعرفة عنوان IP الحقيقي لموقع الويب notsopositive.online ، المخفي خلف CloudFlare ، ومسح الشبكة الفرعية بالكامل بحثًا عن المنفذ الحادي والعشرين. نهج حل هذه المهمة فردي ويعتمد على خبرة ومهارات كل مشارك.

كانت عناوين IP المستلمة لخادم FTP وتسجيل الدخول كافية لمهاجمة تخمين كلمة المرور. للقيام بذلك ، كان عليك استخدام الأداة الأسطورية

THC-Hydra . يبدو الأمر بسيطًا ، ولكن كان على المشاركين استخدام القاموس الكامل للأسماء المستعارة لمنظمي ICO. بالمناسبة ، في سجلات FTP ، رأينا أيضًا محاولات لمهاجمة مستخدمي root ، admin ، admin.

بعد معرفة تسجيل دخول Adam (sumcoinz) ، كان من الضروري فرز كلمة المرور وفقًا لأشهر

القاموس بين CTF-schiki.

خلال المسابقة ، واجه بعض المشاركين مشاكل في الاتصال ببروتوكول FTP بسبب العدد المحدود من العملاء ، ولكن تم إصلاح خطأ التكوين لاحقًا. قمنا بتغيير كلمة مرور خادم FTP إلى كلمة مرور أبسط من أجل تبسيط وتسريع إكمال المشاركين للمهمة.

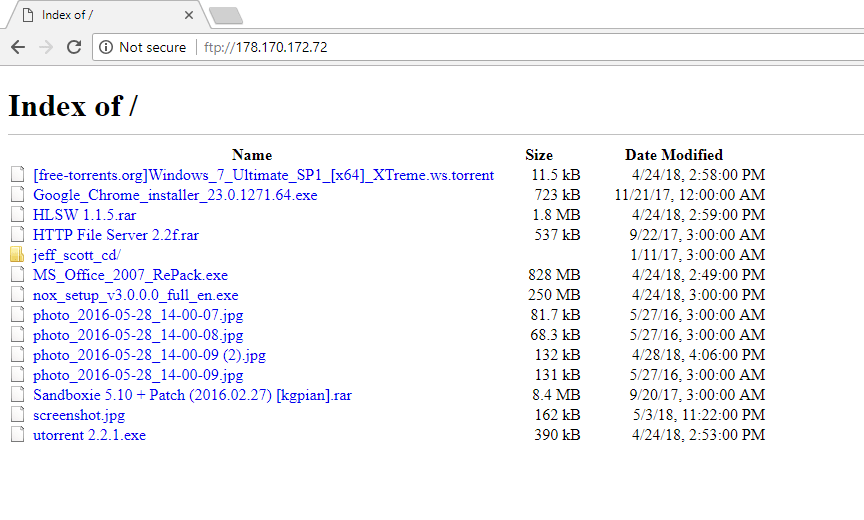

عادةً ما يستغرق الهجوم بضع ثوانٍ فقط. بعد ذلك ، كان عليك الذهاب إلى FTP بأي طريقة مناسبة والعثور على مهملات الملفات النموذجية للخادم الشخصي.

بالإضافة إلى البرامج ، كانت هناك صور مثيرة للاهتمام تحتوي على العديد من الأعلام في وقت واحد.

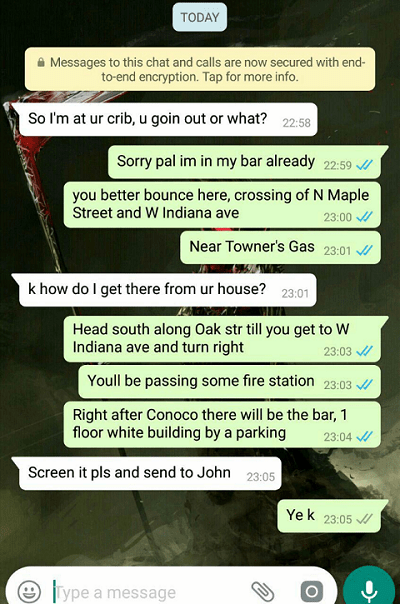

تظهر بخط آدم الخرقاء اسم ابنه ومكان الدراسة وعنوان المدرسة وعنوان المنزل! علم آخر هو مؤثر ابن آدم. على نفس الخادم ، يمكنك العثور على ملف مثير للاهتمام يسمى screenshot.jpg:

لقطة الشاشة من WhatsApp هي مراسلات ، يفترض أن آدم وصديقه. يكتشف صديق آدم في رسالة عن مكان الشريط الذي يقضي فيه آدم وقت الاتصال. باستخدام أي خدمة مع خرائط لمدينة Spokane ، يمكن للمشارك "المرور" بالطريق الموصوف وتعثر على شريط CMO Notsopositive المفضل للغاية المسمى "السكة السابعة".

في وقت الانتهاء من المسابقة ، أكمل 20 مشاركًا بنجاح جميع المهام من قصة آدم والاس ووصلوا إلى المرحلة الموصوفة.

رايان إيفانز ، CTO

أسئلة لفرع رايان إيفانز:

- اسم مستخدم Github؟

- عنوان البريد الإلكتروني للشركة؟

- عنوان البريد الإلكتروني لزوجة رايان؟

- اسم مستخدم زوجة ريان؟

- منتجع زوجة ريان؟

- لقب صديق زوجة ريان؟

- مكان عمل زوجة ريان (اسم الشركة)؟

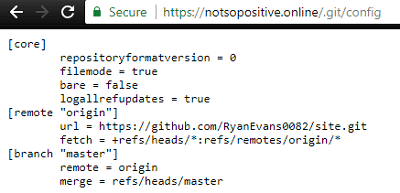

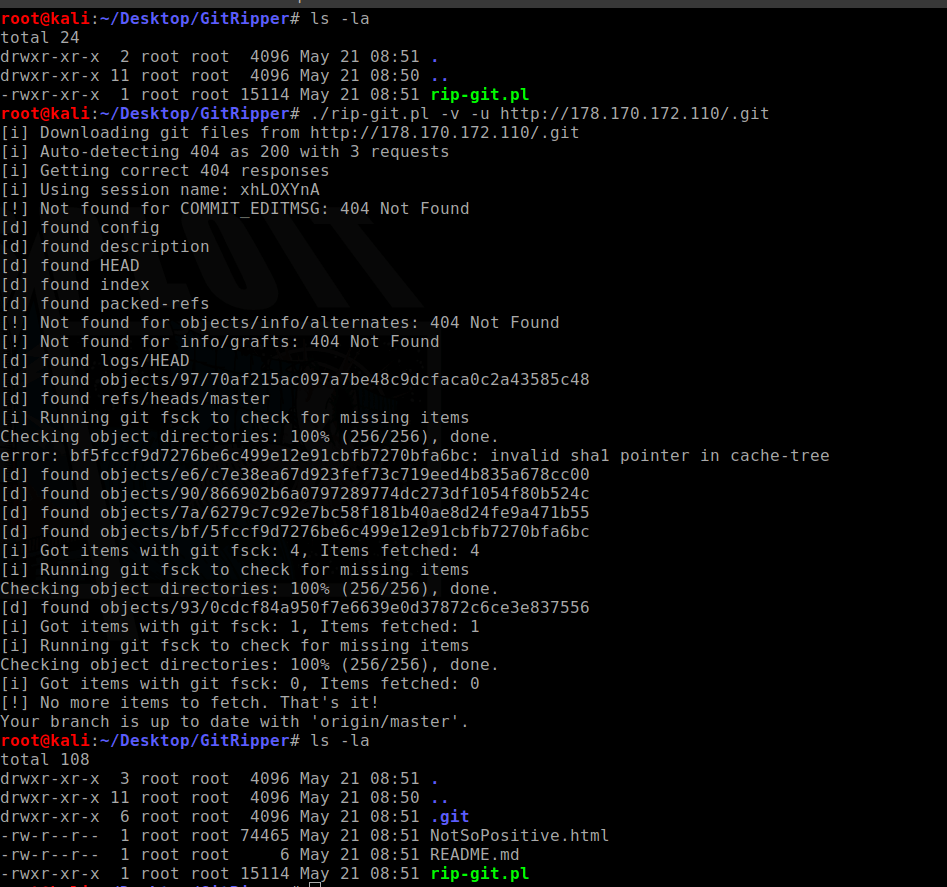

ريان إيفانز - المدير الفني لمشروع ICO. باستخدام الأدوات المساعدة للبحث عن الأدلة والملفات ، على سبيل المثال

dirb أو قاموس

fuzz.txt ، في جذر موقع notsopositive.online على الويب ، يمكنك العثور على دليل .git ، حيث يمكنك الحصول على جميع المصادر من المستودع. التالي - كان من الضروري الحصول على المصدر باستخدام

هذه الطريقة ، واستخدام

GitRipper ، للإشارة إلى عنوان IP الحقيقي للموقع كهدف ، واستخراج ملفات التكوين لنظام التحكم في إصدار Git. كان من الممكن الحصول على /.git/config باستخدام متصفح عادي.

في ملف التكوين ، كان هناك رابط إلى حساب Ryan's GitHub (

github.com/ryanevans0082 ) ، حيث يمكنك التعثر على حساب Jabber الخاص به:

لم يكن هناك أي نقطة في الكتابة هناك ، ولكن البحث باستخدام Google فكرة جيدة. تم تمرير العلم الأول ، ثم كان عليك العثور على حساب Speaker Deck والعرض التقديمي الأولي الوحيد الذي تم تحميله في نتائج بحث Google.

حصل المشاركون ، الذين كانوا في دموع دموع دموية من مشاهدة العرض التقديمي ، على مكافأة - تم نشر البريد الإلكتروني لشركة Ryan على الشريحة الأخيرة.

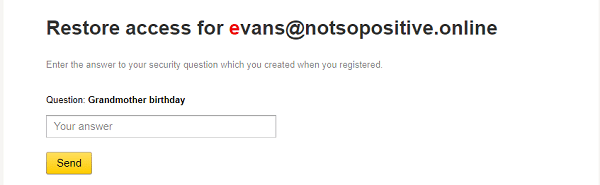

كان من غير المفيد فرز كلمة مرور البريد الإلكتروني ، ولكن كان من الممكن استعادتها بشأن مشكلة سرية:

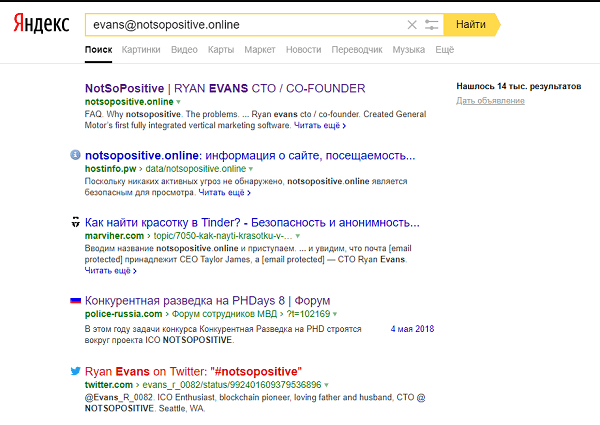

الجدة ، نعم :) السؤال ليس هو الأكثر موثوقية. في المشاريع الحقيقية ، التقينا غالبًا بمشاريع مماثلة. يمكن العثور على الإجابة على هذه الأسئلة ، كقاعدة عامة ، على الشبكات الاجتماعية - في Odnoklassniki و VKontakte و Twitter. الخطوة التالية هي البحث عن الحسابات:

ظهرت لحية مألوفة على تويتر لريان إيفانز. بالمناسبة ، يمكنك أيضًا العثور على حساب باستخدام Yandex.

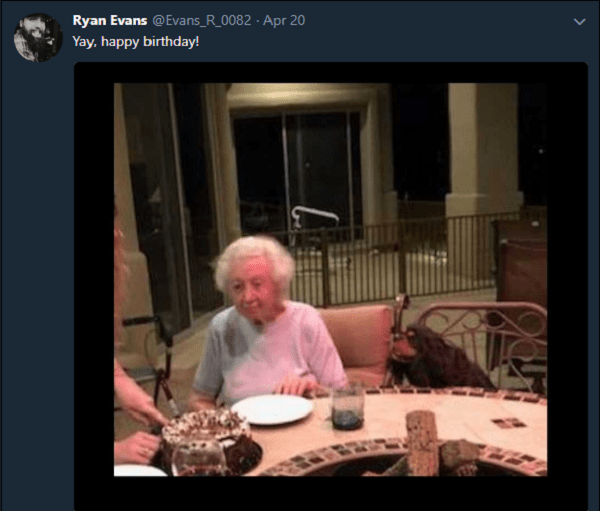

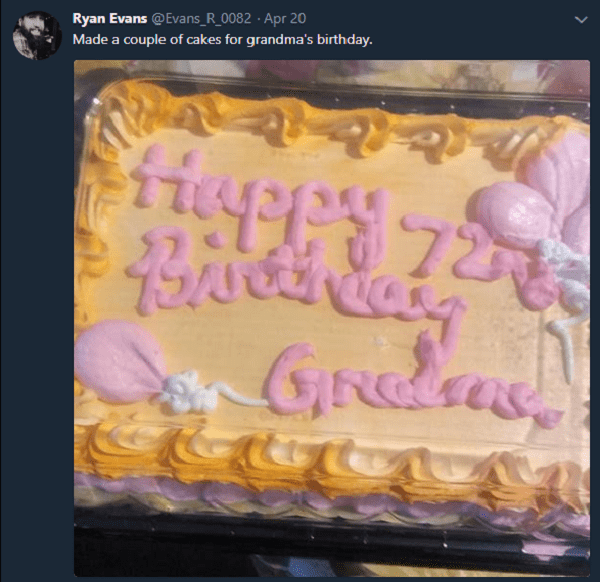

على تويتر ، كان هناك ذكر عيد ميلاد جدتها - 20 أبريل.

يمكن حساب العمر الدقيق للجدة من خلال الرقم الذي كتبه الكريم على الكعكة.

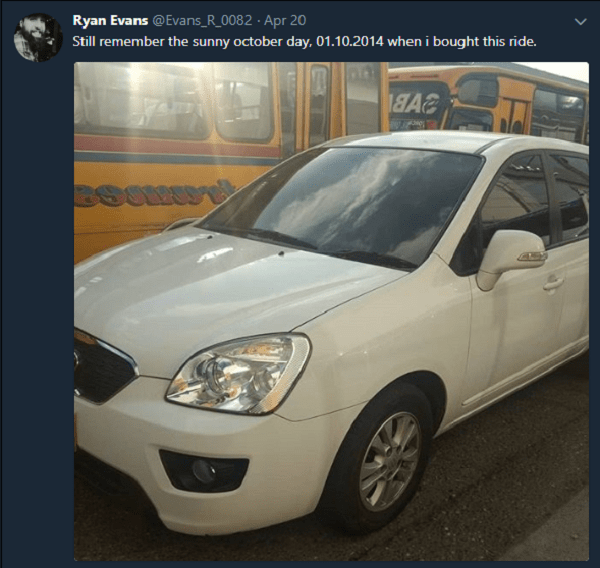

القليل من الحساب ، والآن اكتشفنا تاريخ الميلاد بالضبط - 20 أبريل 1946. يطرح سؤال معقول على الفور - بأي تنسيق يمكن لريان كتابة التاريخ؟ يمكنك معرفة ذلك من خلال التمرير على Twitter: كان هناك منشور عن سيارة ، رمادي Kia Carens ، تم شراؤه في 1 أكتوبر 2014. التاريخ بالتنسيق dd.mm.yyyy. ربما كتب ريان الإجابة على سؤال الأمان بنفس التنسيق.

لم يكن كل عشاق OSINT من المتحمسين للسيارة في نفس الوقت ، لذلك واجه بعض المشاركين مشاكل في تحديد طراز ونموذج سيارة آدم. في الحالات التي لا يساعد فيها البحث عن الصور على Google أو تجربة القيادة ، قد تأتي Yandex إلى الإنقاذ. وأشار بدقة إلى ماركة ونموذج كيا كارينز.

مرت إشارة طراز السيارة CTO ل. بعد ذلك ، كان من الضروري استبدال تاريخ ميلاد الجدة بالتنسيق الصحيح (04/20/1946) كإجابة على السؤال السري "Yandex.Mail".

بعد ذلك ، كان من الممكن تعيين أي كلمة مرور جديدة (قام المشارك التالي بتغييرها على أي حال) والآن وصلنا إلى صندوق بريد Ryan. في الرسائل المرسلة كانت هناك رسالة إلى زوجته يمكن للمشارك أن يجد فيها بريده الإلكتروني

evansmegan02282@yahoo.com .

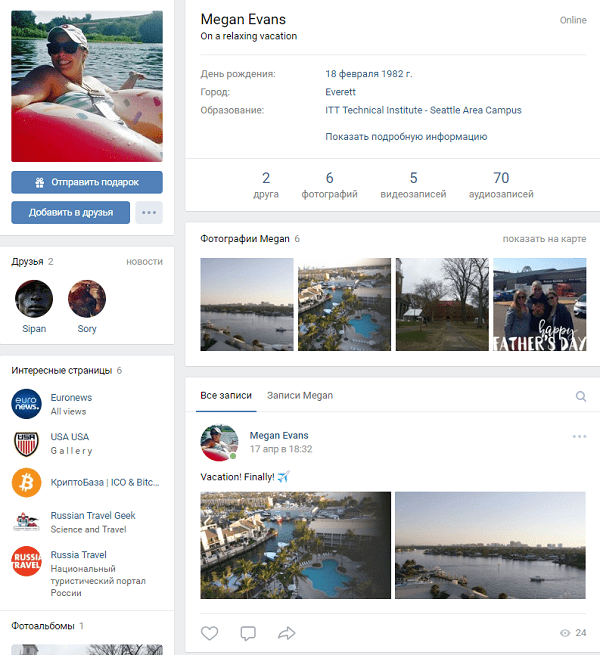

من العنوان ، لم يكن من الصعب حساب الاسم - ميغان ، وأعاد البحث على الشبكات الاجتماعية صفحة VK:

يمكنك أيضًا العثور على Megan على VK من خلال نموذج استرداد كلمة المرور. للقيام بذلك ، تحتاج إلى طلب استرداد كلمة المرور ، حدد البريد الإلكتروني واللقب Evans:

تحتوي الصفحة على ثروة من المعلومات:

- مسقط

- الجامعة

- مكان العمل (في الاشتراكات) ،

- بقعة عطلة (علامات GPS في صور EXIF) ،

- بعض الصور لتحديد المظهر ،

- اهتمامات تقريبية.

- تم تسليم العديد من الأعلام حول ميغان في وقت واحد.

مع الأخذ في الاعتبار كل شيء جديد عن ميغان ، ربما فكر المشارك: "لماذا لم ترد ميغان على الصورة مع القطة في مراسلات البريد الإلكتروني؟". في الواقع ، هناك شيء غير نظيف هنا.

قليل من الناس توصلوا إلى طريقة لمواصلة الحل ، ولكن الذين خمنوا ذلك - دخلوا أفضل 10 مشاركين.

لذا ، قم بتثبيت Tinder ومحاكاة الموقع الجغرافي باستخدام تطبيقات مثل

Fake GPS - أو ضع Tinder على Bluestacks ، حيث توجد وظيفة مماثلة خارج الصندوق.

تم العثور على مكان الاستراحة ميغان (ميامي ، فلوريدا) بناءً على الأشكال الهندسية في صورها من صفحة VK. باستخدام Fake GPS ، كان عليك "الطيران" إلى ميامي ، فلوريدا ، وتعيين الجمهور المستهدف إلى معلمات Megan (أنت تعرف بالفعل العمر والموقع الدقيق من ملف تعريف VK) وانتقد الفتيات. بعد 5-10 سيدات جميلات ، تم اكتشاف ميغان إيفانز "الوحيدة". لكن تبين أن اسمها ولقبها في تيندر مختلفان ، لكن الصور من فكونتاكتي ساعدت في التأكد من أنها هي.

للتأكد من أن هذا ليس خطأً ، لكن ميغان التي نحتاجها ، كان من الضروري التحقق من مكان الدراسة والموطن الذي تم استيراده تلقائيًا من Facebook عند ربط الحساب. مرت مكان علم زوجة زوجة CTO.

علاوة على ذلك ، استمر البحث في الهوية الثانية "الظل" لميغان. ميزة Tinder - يتم استبدال مكان العمل تلقائيًا من ملف تعريف Facebook. لذلك ، يمكنك الذهاب على الفور إلى Facebook للعثور على صفحة احتيال.

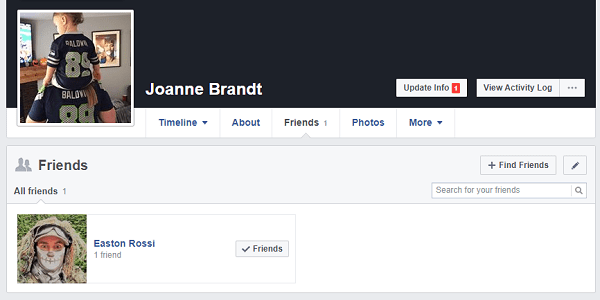

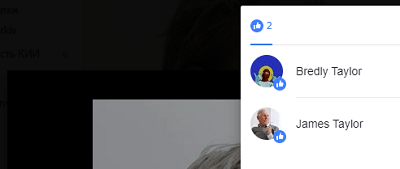

باستخدام طريقة الذكاء "الطالب الغيور" ، والمعروف أيضًا باسم "اختراق الإعجابات" ، يمكنك العثور على صفحة Joanne Brandt وتمرير اسم الصديق الوحيد في هذه الصفحة - Rossi باعتباره آخر علم.

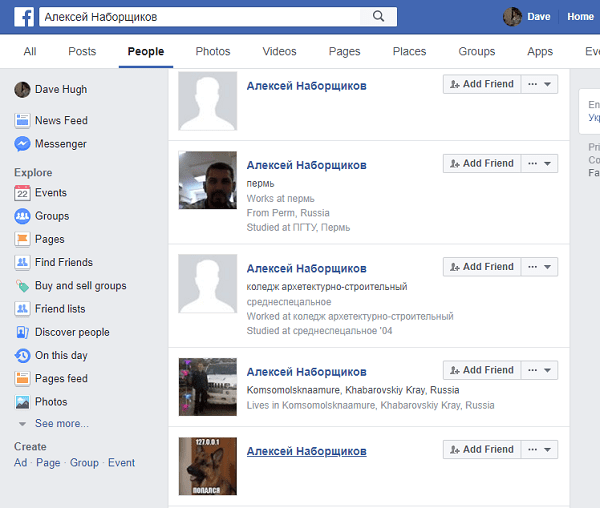

كانت المهام المتبقية ذات مستوى أقل من الصعوبة وتم دمجها في مهام صغيرة مع أعلام رخيصة نسبيًا. للحل ، قد تكون هناك حاجة إلى معرفة خاصة حول تشغيل بعض الخدمات. على سبيل المثال ، اقترحت مهمة تحديد طراز الهاتف المحمول لمطور الواجهة الأمامية أليكسي نابورشيكوف أن يكون المشارك على دراية بفرصة تحديد نموذج أداته المفضلة في ملفه الشخصي في منتدى w3bsit3-dns.com.

لذلك ، كان من الضروري في البداية إيجاد الواجهة الأمامية لأليكسي في الشبكات الاجتماعية.

صدر طلب إلى Facebook عدة مرات في وقت واحد ، ولكن هناك متخصص واحد فقط في تكنولوجيا المعلومات. كان خط الربط الرفيع بين الوصف على موقع الشركة وحساب Facebook هو الصورة الرمزية المواضيعية التي أصدرت التوجيه المهني لضحيتنا.

أعطانا عنوان الصفحة الفريد (m0arc0de) لقبًا شائع الاستخدام. وأعقب ذلك البحث على w3bsit3-dns.com أو مطوري xda. بالاسم المستعار ، يمكنك العثور على مطور الواجهة الأمامية من Notsopositive. في حقل "نبذة عني" ، كتب أليكسي عن نفسه جميع المعلومات التي نحتاجها ، مما يسمح لنا بتحديد بشكل لا لبس فيه أن هذا هو بالضبط ما نحتاج إليه. يتم تسليم العلم مع طراز الهاتف.

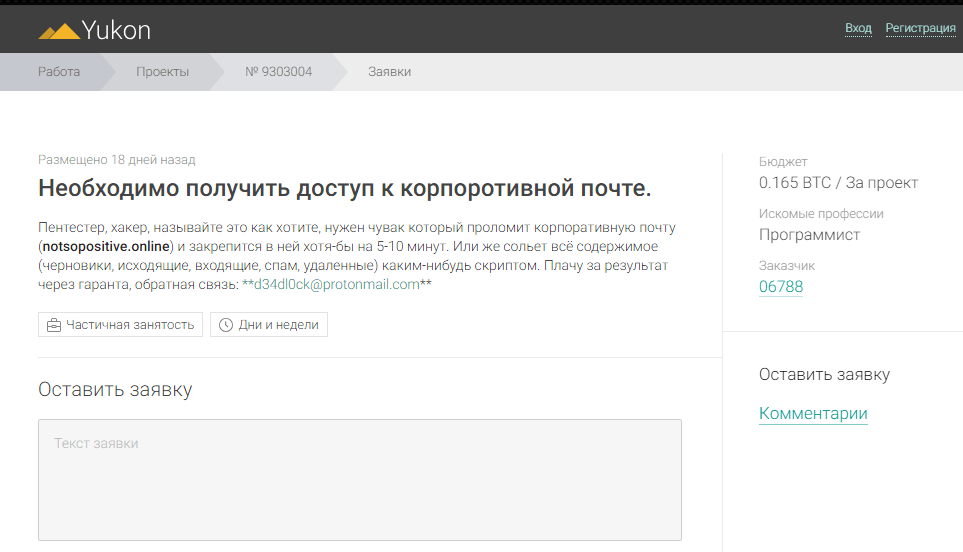

في مهمة العثور على مخترق غير معروف (اسم مستخدم Evil guy على خدمة المجهولين لحسابهم الخاص) ، تم افتراض أن المشارك سيكون على دراية ببوابة جديدة لوضع مجهول لخدمات متنوعة وعروض تجارية تسمى Yukon. بعد قليل من تصفح قسم "العمل" ، يمكن للمرء أن يجد إعلانًا غريبًا مع إشارة مباشرة إلى الموقع قيد الدراسة. في جهات الاتصال للحصول على تعليقات ، تم الإشارة إلى العنوان البريدي أيضًا ، حيث كان لقب الرجل "الشرير".

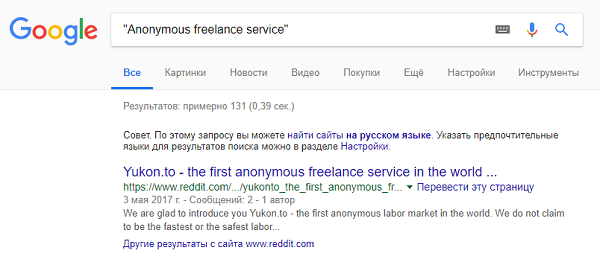

ماذا عن أولئك الذين لم يسمعوا عن يوكون؟ هنا يأتي أبسط Google dorks إلى الإنقاذ ، وغالبًا ما تكون الإجابة مخفية في السؤال نفسه.

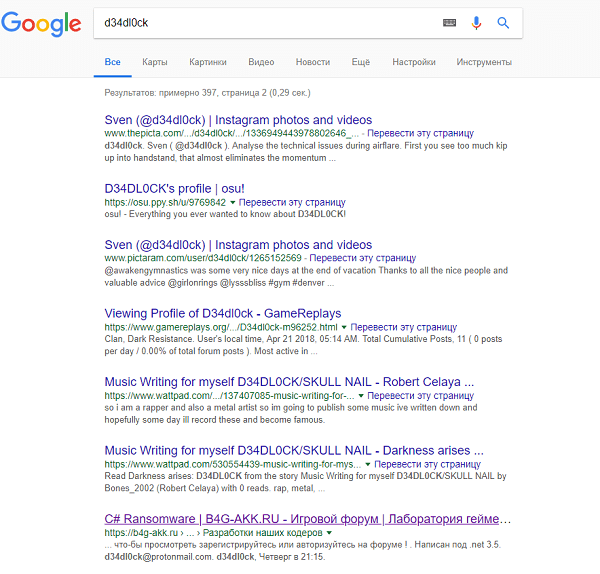

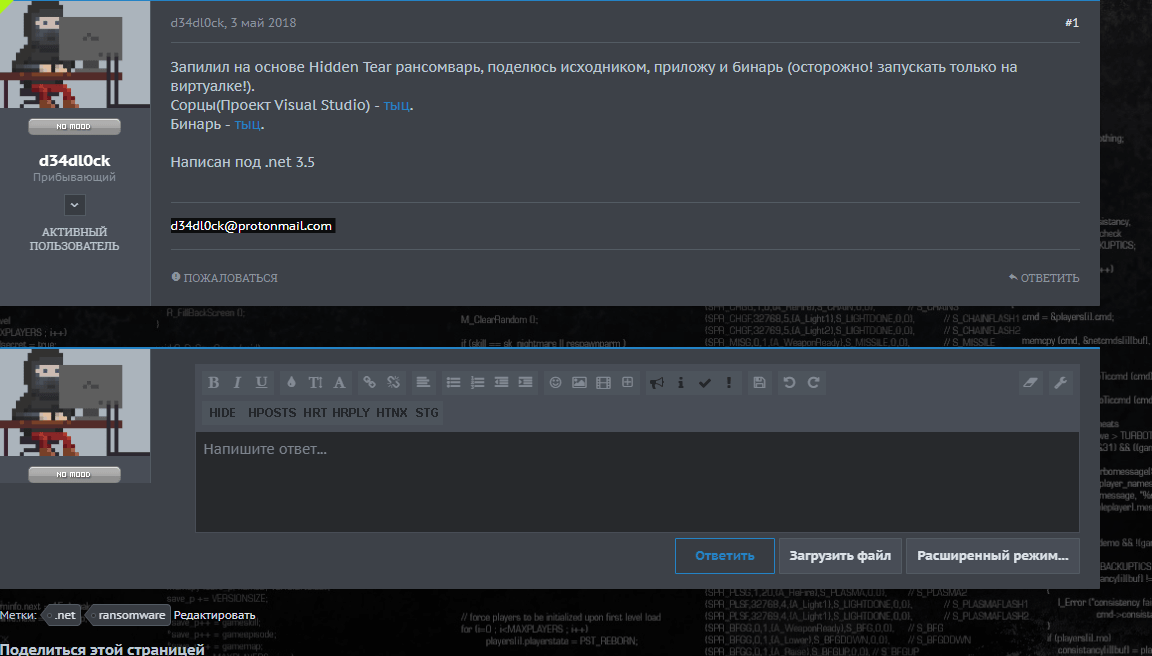

النتيجة الأولى في الإصدار هي الموقع الذي نحتاجه. أظهر البحث باستخدام اللقب أن d34dl0ck هو لقب شائع جدًا ، لذلك هناك الكثير من الأشخاص المرتبطين بهذا اللقب. كان من الممكن تحديد d34dl0ck التي نحتاجها بطريقة الاستبعاد ، والتحقق من كل منها.

بعد أن ضيقت دائرة البحث على عنوان البريد ، حصلنا على نتيجة مناسبة بشكل فريد.

في رسالة في المنتدى ، وجدنا أن عملاء خدمات الظل لديهم المهارات لتطوير البرامج الضارة.

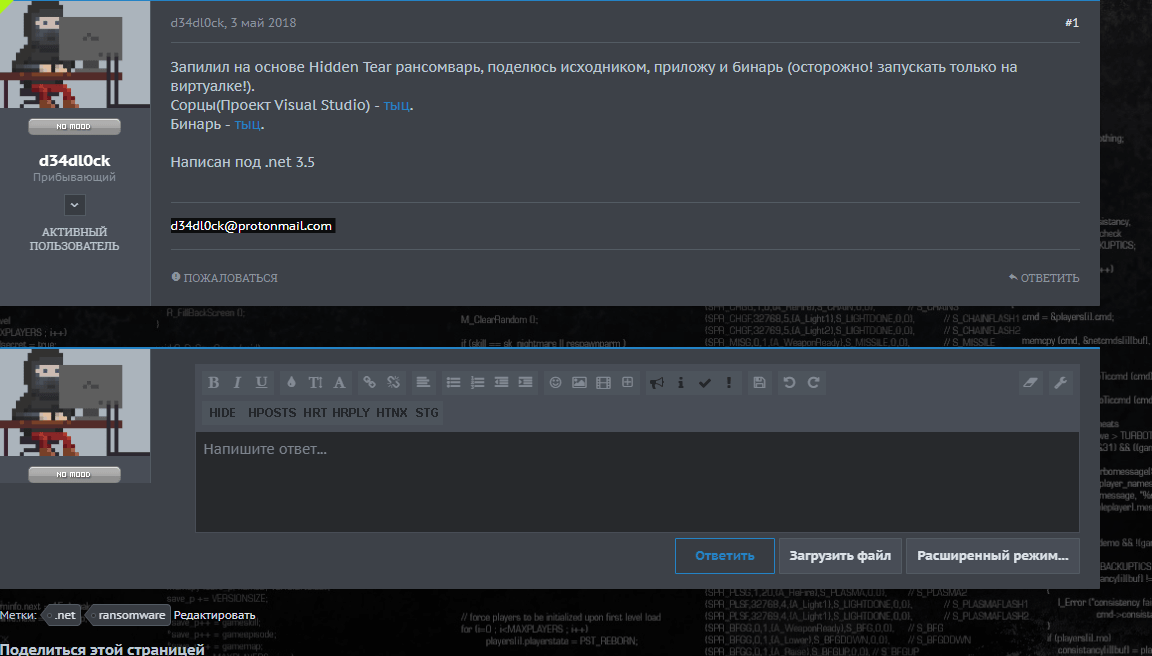

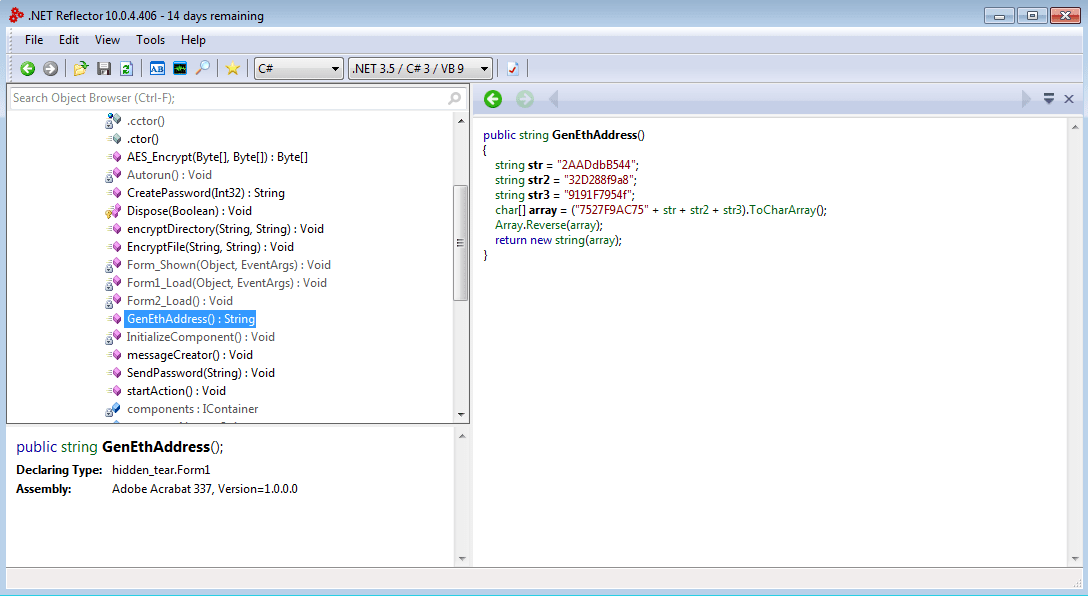

ما نوع البرمجيات الخبيثة التي كتبها؟ تبين أن الأرشيف الذي يحتوي على شفرة المصدر الموعودة هو ملف قابل للتنفيذ. يشير إطار عمل .NET 3.5 الهدف إلى لغة التطوير الأكثر احتمالاً ، C #. أشار بحث شبكة "Hidden Tear" إلى C #. لكن ما الذي تغير بالضبط في الكود؟ سيساعدك برنامج فك الشفرة .NET Reflector هنا. مراقبة جميع الاحتياطات عند العمل مع التعليمات البرمجية الخبيثة ، تحتاج إلى تحميل الملف القابل للتنفيذ في المترجم. NET Reflector يقوم بعمل ممتاز في فك شفرة التطبيق. تم العثور على GenEthAddress في قائمة الوظائف المستخدمة في نموذج واحد ؛ واسمها يطابق بشكل كبير السؤال في مهمة رقم محفظة الرجل الشرير.

نظرة سريعة على الشفرة المترجمة جعلت من الممكن فهم خوارزمية "بناء" عنوان محفظة من أربعة أسطر. يتم توصيل السطور ذات الطول المتساوي في واحدة كبيرة ، ثم يتم تحويلها إلى مجموعة من الأحرف. يتم قلب الصفيف الناتج. يتم استدعاء دالة GenEthAddress من وظيفة messageCreator ، ويتم إنشاء الإصدار النهائي من رقم المحفظة فيه. قبل بداية الصفيف ، يتم استبدال "0x".

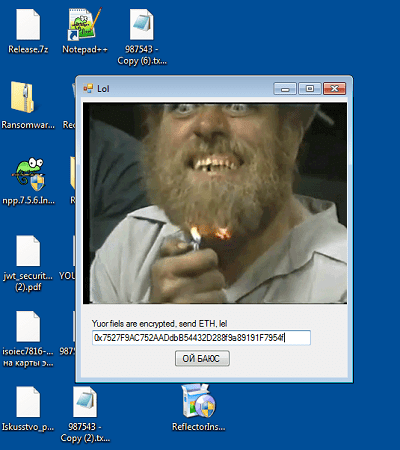

الحل الأسهل مع المعاناة المصاحبة لآلة افتراضية هو تشغيل الفيروس القابل للتنفيذ. تعرض رسالة تشفير الملف عنوان محفظة ETH.

يمكنك أيضًا معرفة عنوان IP الخاص بخادم الويب notsopositive.online المخفي وراء CloudFlare بعدة طرق. تم حل كل مهمة وفقًا للمسار الذي خطط له المنظمون ، ومع ذلك ، غالبًا ما وجد المشاركون مسارات بديلة.

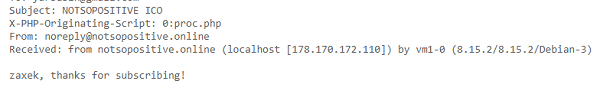

في الجزء العلوي من موقع ICO الإلكتروني ، يمكنك العثور على رابط إلى صفحة الاشتراك لأخبار الشركة ، وإحدى الطرق لمعرفة عنوان IP لـ CloudFlare هي إرسال بريد إلكتروني من الخادم إلى بريدك ومشاهدة الرؤوس. ومع ذلك ،

هناك آخرون .

نذهب إلى النموذج ، ونشير فيه إلى أي اسم وعنوان بريدك الإلكتروني.

في الرسالة التي وصلت ، كان عليك فتح رؤوس الخدمات والحصول على ما يلي:

وتمرير 178.170.172.110 كعلم.

وجد عضو يحمل لقب @ AlexPavlov60 طريقة بديلة لمعرفة عنوان IP المخفي باستخدام Shodan. إذا كان المشارك أثناء المرور يعرف عنوان IP لخادم FTP ، فمن المستحسن التحقق من الشبكة الفرعية بأكملها بحثًا عن وجود خوادم أخرى غير مملوكة للشركة.

عند الطلب:

net: 178.170.172.0/24 منتج: "Apache httpd " Shodan يُرجع عدة خوادم في وقت واحد ، بما في ذلك خادم مزود بنظام DNS مألوف.

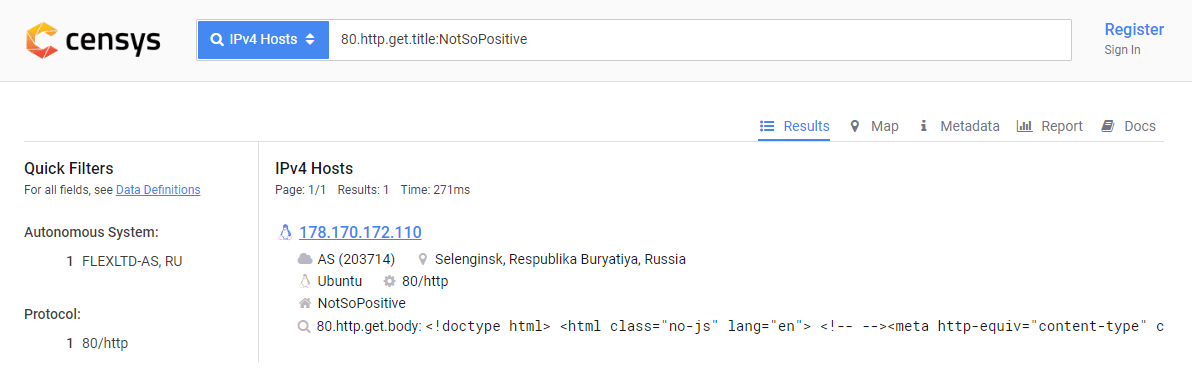

تم اقتراح محرك بحث آخر شادي يمكن أن يساعدنا ، Censys ، بواسطةrdafhaisufyhiwufiwhfiuhsaifhsaif.

عند الطلب:

https://censys.io/ipv4؟q=80.http.get.title٪3ANotSoPositive كما يُرجع العنوان المطلوب.

بالطبع ، هناك أيضًا حلول جاهزة لاسترداد عنوان IP المخفي خلف CloudFlare.

استخدم عضو Blablablashenka أداة

Hatcloud ، التي وجدت عنوانًا مجاورًا من الشبكة الفرعية. كل ما تبقى هو البحث عن خوادم الويب هناك.

تبين أن العثور على نطاق آخر يشير إليه عنوان IP هذا سهل للغاية: فقد تبين أن سجل PTR أظهرته جميع الخدمات التي يمكنك من خلالها الحصول على معلومات حول IP ، لذلك كانت تكلفة المهمة خارجة قليلاً عن التعقيد. الجواب هو scamsopositive.com.

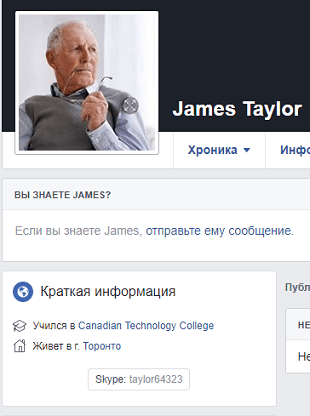

جيمس تايلور ، الرئيس التنفيذي

أسئلة في هذا الموضوع:

- طراز سيارة الرئيس التنفيذي

- ابحث عن لقب الرئيس التنفيذي (نعلم أن اسم صديقه هو جيمس كوتون)

- دعونا نرى كيف يمكنك استخدام Facebook: ابحث عن نجل الرئيس التنفيذي

- تعرف على محفظته الإلكترونية والذي يتصل به نجل الرئيس التنفيذي

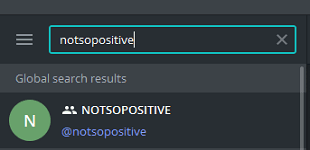

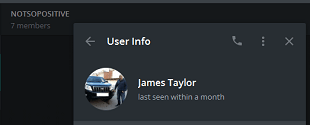

على صفحة ICO كان هناك ذكر لـ Telegram ، ولكن الرابط لم يؤد إلى أي مكان. كان تلميحًا صغيرًا للبحث عن قناة أو محادثة غير إيجابية:

هناك يمكنك العثور على حساب الرئيس التنفيذي ، مع الصورة الرمزية وسيارته.

باستخدام البحث على الصور في Google ، كان من السهل العثور على سيارة جيمس في الصورة - هذه تويوتا لاند كروزر.

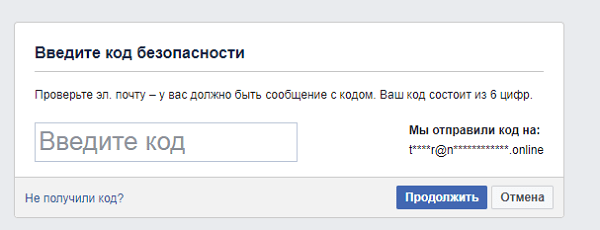

بعد ذلك ، كان من الضروري العثور على لقب الرئيس التنفيذي ، الذي لم يكن في Telegram. ومع ذلك ، كان من المعروف أن أحد أصدقائه كان جيمس كوتون. أحد خيارات الحلول التي وضعناها هو استخدام خدمة استرداد كلمة مرور Facebook ، حيث يمكنك تحديد اسم صديق للبحث عن حساب:

في الواقع ، العديد من الخدمات تجعل من الممكن معرفة ما إذا كانت بعض البريد الإلكتروني أو أرقام الهواتف مرتبطة بالخدمة. بعد إدخال اسم صديق ولقبه ، جاء إشعار بأن رمز الدخول سيتم إرساله إلى البريد:

من السهل تخمين أن البريد هو taylor@notsopositive.online. أيضًا ، أحد الخيارات التي اقترحها المشارك هو استخدام خدمة anymailfinder.com ، التي تعرض على الفور عناوين البريد الإلكتروني لبعض الموظفين:

علاوة على ذلك ، من خلال معرفة البريد ، كان من الممكن إجراء عملية الاسترداد مرة أخرى ومعرفة كيف تبدو الصورة الرمزية الخاصة به:

ثم ابحث عن صفحته ولقبه:

للبحث عن ابن ، كان من الضروري استخدام ميزة Facebook: لديه القدرة على عرض المنشورات التي يحبها المستخدم. كل هذا يمكن رؤيته على هذه

الخدمة . وفقا لأمثال يحبها جيمس ، تم الكشف عن ملامح زوجته وابنه.

يوجد على صفحة الابن تسجيل دخوله على Twitch (br4yl0r) ، ولكن هذا لم يعطينا أي شيء. محركات البحث أيضا ليس لديها شيء تقريبا. في مثل هذه الحالات ، إذا لم تتم فهرسة صفحات الملف الشخصي ، فمن المفيد استخدام الأدوات المساعدة مثل namechk.com ، والتي ستظهر استخدام الأسماء المستعارة وأسماء النطاقات على خدمات الويب المختلفة. وبالتالي ، كان من الممكن العثور على ملف تعريف على Steam ، ومنه على GitHub - STKLRZSQUAD. هنا مرة أخرى ، كان من الضروري معرفة تفاصيل الخدمة ومعرفة ما وضعه برادلي على الجوهر. بعد ذلك ، يتم العثور على هذا الرمز الثانوي:

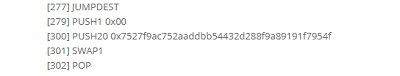

0x606060405234801561001057600080fd5b5061013d806100206000396000f30060806040526004 3610610041576000357c010000000000000000000000000000000000000000000000000000000090046 3ffffffff16806338cc48311461009e575b737527f9ac752aaddbb54432d288f9a89191f7954f73fffff fffffffffffffffffffffffffffffffffff166108fc349081150290604051600060405180830381858888 f1935050505015801561009b573d6000803e3d6000fd5b50005b3480156100aa57600080fd5b506100b36 100f5565b604051808273ffffffffffffffffffffffffffffffffffffffff1673fffffffffffffffffffff fffffffffffffffffff16815260200191505060405180910390f35b6000737527f9ac752aaddbb54432d28 8f9a89191f7954f9050905600a165627a7a72305820a369acc2650e24d84edd29c97cee2db1f5caada8315 81fa2482a002b87404aba0029

وبالبحث عن العناوين ، أدركنا أن هذا هو الرمز الفرعي للعقد الذكي:

ثم كان علينا فقط استخدام الأداة لتحويلها إلى كود تشغيل ، على سبيل المثال

هنا . في الداخل ، ابحث عن المحفظة المعروفة بالفعل من مهمة أخرى:

هل أمر نجل الرئيس التنفيذي بشن هجوم على ICO لوالده؟

راجيش بيشوب ، مدير النظام

أسئلة في هذا الموضوع:

- تعرف على اسم المجال للموقع الشخصي لمسؤول النظام

- حاول العثور على البريد الإلكتروني الشخصي لمسؤول النظام

- ما هي العلامة التجارية المفضلة للبيرة مسؤول النظام؟

- اسم المطعم حيث شرب مسؤول النظام البيرة مؤخرا

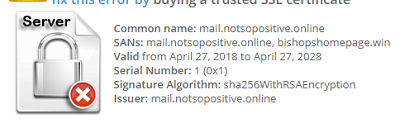

كالعادة ، كان من الضروري البدء باستطلاع نموذجي لاكتشاف المجال mail.notsopositive.online ، حيث يمكنك استخدام nmap للعثور على شهادة موقعة ذاتيًا عملت أيضًا في مجال آخر:

بعد ذلك ، من خلال إجراء أي استعلام على DNS bishopshomepage.win ، يمكنك العثور على عنوان بريده الإلكتروني:

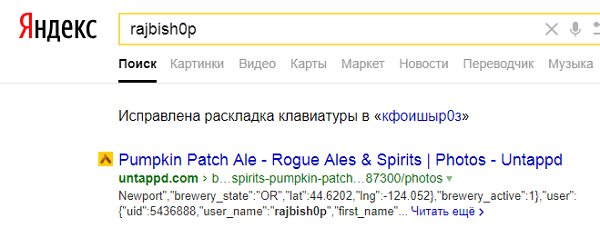

ثم - أجب عن السؤال عن بيرة راجيش المفضلة. العديد من محبي البيرة على دراية بشبكة اجتماعية مثل Untappd (والتي يمكن العثور عليها عن طريق طلب "شبكة اجتماعية للبيرة"). كان أحد الخيارات ، كما هو الحال دائمًا ، استخدام محركات بحث أخرى:

علاوة على ذلك ، الأمر أسهل: ابحث عن الملف الشخصي لمسؤول النظام ، حيث يحتوي على الصورة الوحيدة مع علامة التصنيف.

ومع ذلك ، لا توجد علامات تصنيف في هذه الشبكة الاجتماعية ، والتي كان من المفترض أن تدفع بفكرة ما تحتاجه للبحث عن الآخرين: فكونتاكتي ، وفيسبوك ، وتويتر ، وإنستغرام. في الأخير ، يمكن للمرء أن يجد صورة بعلامات جغرافية:

المقر الرئيسي غير إيجابي

طالب البحث عن المقر الرئيسي مرة أخرى بأن يقوم مقدمو العروض بجهد وحفر عبر جميع الشبكات الاجتماعية. كان الجواب على LinkedIn:

مارك فوكس CSO

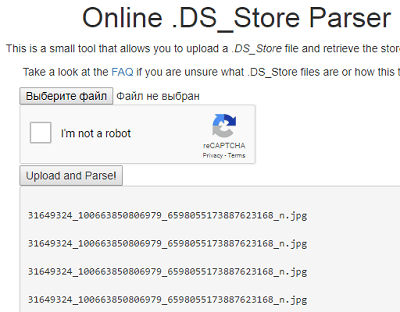

لفهم من أين تبدأ المسابقة مع CSO ، كان عليك استخدام fuzz.txt مرة أخرى والعثور على ملف. DS_Store الذي يحجزه macOS في دليل الويب الجذر الخاص به. بعد فك تشفيرها باستخدام الأداة المساعدة عبر الإنترنت

https://labs.internetwache.org/ds_store/ أو النظر إلى الملف الثنائي ، يمكنك العثور على الأسطر التالية:

في العنوان والحقيقة كانت صورة شخص ما. بالإضافة إلى ذلك ، إحدى ميزات Faceboock: في وقت سابق ، عند حفظ ملف ، كانت القيمة الرقمية الثانية هي معرف الصورة. لذلك كان من الممكن العثور على ملف تعريف:

في ملف التعريف وعنوان الشركة:

mmmmmmmmfox@notsopositive.onlineالملخص

شارك هذا العام أكثر من 500 شخص ، وأنجزت مهمة واحدة على الأقل 300 تقريبًا. وكان الفائز مرة أخرى هو

Noyer_1k ، والتي تم تكريم جهودها

بساعات Apple Watch الذكية ودعوات إلى المنتدى وتذكارات من المنظمين. المركز الثاني ،

Power Bank ، دعوة للمنتدى والهدايا التذكارية تستحق

Kaimi0 . المركز الثالث ، كتاب تقنيات الاستخبارات مفتوحة المصدر: موارد للبحث عن المعلومات على الإنترنت

وتحليلها ، ودعوة وتذكارات أخذت

فارغًا . الجدول النهائي للنتائج:

| # | لقب | النقاط |

|---|

| 1 | Noyer_1k | 816 |

| 2 | كيمي 0 | 816 |

| 3 | فارغ | 816 |

| 4 | Antxak | 786 |

| 5 | V88005553535 | 661 |

| 6 | jerh17 | 611 |

| 7 | shsilvs | 556 |

| 8 | اسم مستخدم آخر | 526 |

| 9 | trace_rt | 491 |

| 10 | shadowknight | 481 |

مبروك للفائزين!

تحليل المسابقات السابقة: