تخيل أن المستقبل المشرق لتكنولوجيا المعلومات قد وصل. تقنيات مطورة ومنفذة عالميا لتطوير كود آمن. يصعب للغاية كسر البرامج الأكثر شيوعًا ، ولا معنى لها: يتم تخزين البيانات الأكثر إثارة للاهتمام بشكل عام في برامج وأجهزة منفصلة ومعزولة تمامًا "آمنة". لا ينجح اختراق بريد شخص آخر من خلال انتقاء كلمة مرور بسيطة مع وصول المشرف بسلك محكم إلى جهاز التوجيه: ممارسات التطوير والتدقيق عالي الجودة تقلل من احتمالية وجود مثل هذه الثغرات البسيطة إلى الصفر تقريبًا.

هل سينهي هذا السيناريو (غير المحتمل) الهجمات الإلكترونية؟ من غير المحتمل أن تصبح أكثر تكلفة. سوف تكون هناك حاجة إلى طرق قرصنة غير تافهة ليست مطلوبة حاليًا (هناك طرق للحصول على المعلومات التي تحتاجها أسهل بكثير). إن جهاز Spectre نفسه عبارة عن مجموعة من نقاط الضعف التي يصعب للغاية استخدامها في شيء

مفيد حقًا. ولكن إذا لم يكن هناك خيار ، فستفعل مثل هذه الأساليب. يوجد اليوم مثالان حديثان للهجمات غير التافهة: DoS الصوتية لمحركات الأقراص الصلبة وسرقة الصور من Facebook عبر CSS.

يمكن للهجمات الصوتية والموجات فوق الصوتية تعطيل محركات الأقراص الثابتة و "تعليق" البرامج

الأخبار .

البحث .

أظهر باحثون من جامعة تشجيانغ في الصين والجامعة الأمريكية في ميشيغان كيف يمكن تعطيل أجهزة الكمبيوتر باستخدام إشارات الصوت والموجات فوق الصوتية. والسبب في ذلك هو محركات الأقراص الثابتة العادية التي لا تتحمل الصدمة بشكل سيء فحسب ، بل أيضًا جميع أنواع الاهتزازات ، بما في ذلك من الإشارات الصوتية. تشرح صورة الدراسة بوضوح كل شيء:

أعلاه هو التشغيل العادي للقرص الصلب ، في المركز نبدأ في "التشعيع" بصوت متوسط الحجم ، تنخفض سرعة نقل البيانات. أدناه: انقطاع كبير في القرص الصلب. كل شيء سيكون على ما يرام ، ولكن هجوم DoS "بشكل موثوق" (في الرسم البياني السفلي) يتم تنفيذه بحجم 117 ديسيبل SPL ، في حين يتم إرسال موجة جيبية 5 كيلو هيرتز. هذا هجوم صاخب

للغاية . لكن هذا قابل للإصلاح: تمكنا من تحقيق نتائج مماثلة ، ولكن بالفعل على محرك أقراص ثابتة محمول بحجم 2.5 بوصة ، وإرسال إشارة فوق صوتية بتردد 31.5 كيلو هرتز.

خطاب مؤلفي الدراسة في IEEE 39 حول ندوة الأمن والخصوصيةتقدم الدراسة مثالاً على هجوم على جهاز كمبيوتر محمول ، وتصبح ديناميكيات الجهاز المهاجم مصدر الهجوم: 45 ثانية من

عواء إشارة صوتية

مشكلة خصيصًا ، ويتم الحصول على شاشة زرقاء. لست متأكدًا مما إذا كان هذا سيناريو واقعيًا: فكلما تقدمت ، زادت صعوبة العثور على الأجهزة ذات محرك الأقراص الثابتة التقليدي بدلاً من محرك الأقراص ذي الحالة الصلبة. لكن سيناريو الهجوم على نظام المراقبة بالفيديو واقعي تمامًا: سيتم استخدام محركات أقراص صلبة كبيرة الحجم لفترة طويلة. حقق الباحثون استراحة قصيرة في التسجيل بعد 12 ثانية من الهجوم على نظام مراقبة حقيقي. يؤدي الهجوم الذي يستمر 105 ثوانٍ إلى تعطيل النظام تمامًا ، حتى إعادة التشغيل التالية. لذا ، أتخيل ترسانة من اللصوص المحنكين على الإنترنت في المستقبل: المصاصون للتحرك على طول جدران المباني المكتبية باهظة الثمن ، وقليل من المتفجرات وعمودًا للصراخ في الكاميرات حتى تصبح معطلة تمامًا.

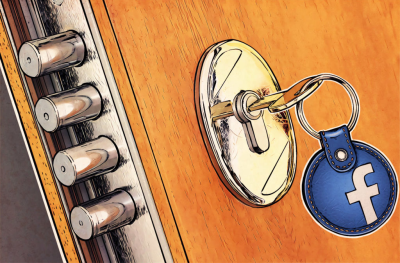

سرقة البيانات الشخصية للمستخدم من خلال خطأ في تنفيذ CSS

الأخبار .

البحث .

اكتشف الباحث رسلان خابالوف ، اختصاصي الأمان في Google ، بالاشتراك مع المتخصص المستقل داريو ويسر ، خطأً مثيرًا للاهتمام في تنفيذ CSS في متصفحات Chrome (تم إصلاحه منذ الإصدار 63) وفايرفوكس (تم تصحيحه في الإصدار 60). تم لفت انتباه الباحثين إلى طريقة وضع مزيج المزيج ، والتي تتيح للمرء أن "يتناسب" بشكل طبيعي مع عنصر فوق آخر - على سبيل المثال ، أداة Facebook على خلفية خلفية على موقع ويب. تتمثل الثغرة الأمنية في أن الوقت المطلوب لتقديم عنصر جديد يعتمد على لون المصدر. وبعبارة أخرى ، فإن المهاجم المحتمل لديه الفرصة للحصول على البيانات ، والتي يجب حظر الوصول إليها نظريًا. يوضح إثبات المفهوم كيف يمكن ، وفقًا لهذه البيانات غير المباشرة ، "سرقة" اسم وصورة المستخدم الذي قام بتسجيل الدخول في الوقت نفسه إلى Facebook ويزور "الصفحة المعدة":

هذا يعمل ، دعنا نضعه بهذه الطريقة ، حسنًا ، ببطء شديد (يجب أن نأخذ في الاعتبار أن هذا هو PoC ، وأن المؤلف لم يكن مهتمًا بتحسين الخوارزمية). سرقة اسم مستخدم من عنصر واجهة مستخدم FB في 20 ثانية. استغرق تقديم صورة مستخدم صابون إلى حد ما 5 دقائق كاملة. حسنًا ، حسنًا ، حقيقة استخدام قناة بيانات غير تافهة يتم من خلالها تسريب المعلومات مثيرة للاهتمام هنا. في حالة هذه الثغرة ، يبدو أن كل شيء على ما يرام: تم العثور عليه وإغلاقه بسرعة ، ومن غير المحتمل أن يفكر أي شخص في استخدامه على الإطلاق. السؤال هو ، كم عدد "الثقوب" الموجودة التي يمكن من خلالها تسريب معلومات مهمة وما زلنا لا نعرف عنها؟ لا يتعلق الأمر بحقيقة أنه في يوم من الأيام سيأتي إلى التطبيق العملي لمثل هذه الهجمات المعقدة - من اليأس. النقطة هي أنه يمكن الآن تنفيذها بطريقة تتحايل تمامًا على جميع طرق الحماية - لأنه لا أحد يتوقع ضربة من الخلف. هذا هو السبب في أن هذه الأساليب غير التافهة للهجوم من

خلال مكان واحد ، على كل من الأجهزة والبرامج ، ذات أهمية خاصة.

إخلاء المسؤولية: قد لا تتوافق الآراء الواردة في هذا الملخص دائمًا مع الموقع الرسمي لـ Kaspersky Lab. يوصي المحررون الأعزاء بشكل عام بمعالجة أي آراء مع شك صحي.