في أيار (مايو) الماضي ، استضافت "أيام الاختراق الإيجابية السابعة" مسابقة HackBattle للمرة الأولى. لقد جذب جناحنا الكثير من انتباه الجمهور. ثم شارك ما يقرب من 100 خبير في أمن المعلومات في المسابقة ، وجاء العديد من المتفرجين لمشاهدة المباراة النهائية في القاعة الكبرى بحيث كان من المستحيل الدخول إلى المسرح (لمزيد من التفاصيل ، انظر

تقرير العام الماضي). بتشجيع من هذا الاهتمام من المجتمع المحترف ، قررنا استضافة HackBattle 2.0 في PHDays 8. نخبرك كيف سارت المسابقة هذا العام ، وكذلك نشر المهام من المسابقة حتى تتمكن من محاولة حلها.

شكل وقواعد المسابقة

عقدت المسابقات طوال يوم PHDAYS. في اليوم الأول كانت هناك اختبارات اختيار: اخترنا

أقوى مرشحين

شجعان وشجعان قاما بحل معظم المهام في أقل وقت. وقع اليوم الأخير في المرحلة الرئيسية للمنتدى في اليوم الثاني: كان على المتسللين مهاجمة نفس الهدف. تم منح أول فوز ليتمكن من اختراق وزيادة الامتيازات على النظام المستهدف. في الوقت الحقيقي ، تم التعليق على الخاتمة من قبل خبراء أمن المعلومات ، وتم عرض أفضل اللحظات على شاشة كبيرة.

الاختيار

مثل العام الماضي ، في مرحلة التأهل ، قمنا بدعوة المشاركين لحل مشاكل تنسيق CTF من أجل السرعة. كانت هناك 35 دقيقة لحل 10 مشاكل. لكل مهمة ، تم منح عدد معين من النقاط اعتمادًا على التعقيد. كان من الممكن المشاركة في الاختيار مرة واحدة فقط.

هذه المرة أخذنا في الاعتبار رغبات المشاركين في HackBattle الأول وأتاحنا الفرصة للعمل ليس فقط على محطات العمل المعدة مسبقًا ، ولكن أيضًا على أجهزة الكمبيوتر المحمولة لدينا.

طاولة منفصلة مع العوامة وحبال التصحيح لأولئك الذين جاءوا مع أجهزة الكمبيوتر المحمولة

طاولة منفصلة مع العوامة وحبال التصحيح لأولئك الذين جاءوا مع أجهزة الكمبيوتر المحمولة المشاركون في اختبار التأهيل

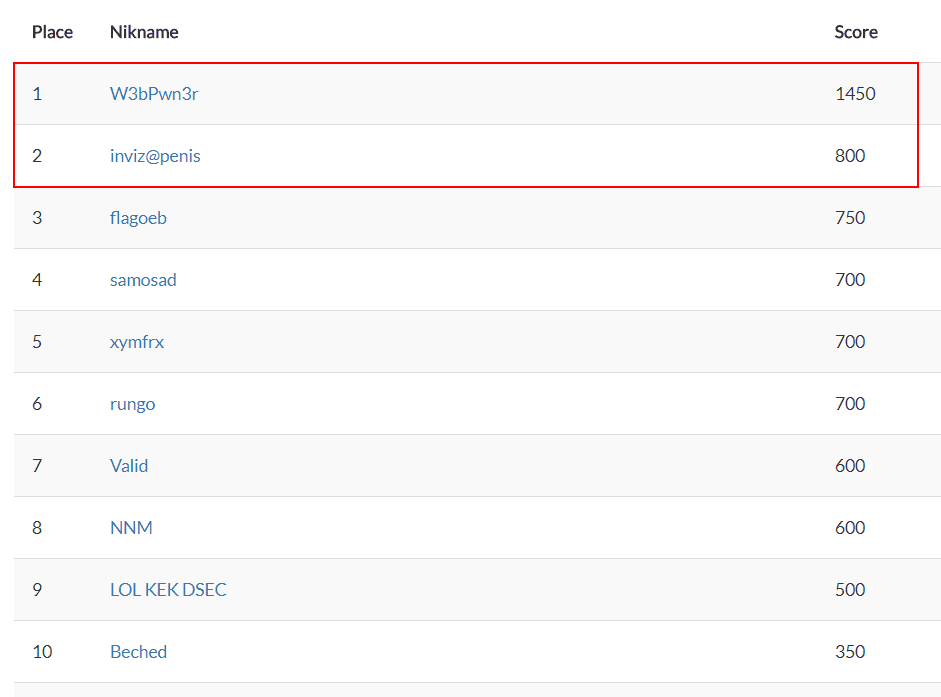

المشاركون في اختبار التأهيللم يكن من السهل تحديد الأشخاص الذين سيصلون إلى النهائيات والذين سيكونون قادرين على التعامل بشكل ملائم مع حل المشكلة تحت ضغط من انتباه الجمهور. حتى نهاية التصفيات ، لم يكن من الواضح على الإطلاق من سيكون الفائز - كان النضال حادًا للغاية. كان الفرق بين قادة لوحة النتائج فقط 50-100 نقطة ، وفي الحالات التي كانت فيها النتيجة متساوية ، بضع ثوان فقط! وفقط في الساعة السادسة مساءً ، بعد إغلاق المسابقات المؤهلة ، تمكنا من تحديد المتأهلين للتصفيات النهائية: كانا فلاديسلاف "W3bPwn3r" Lazarev و Arthur "inviz @ penis" Khashaev.

الترتيب

الترتيب المهام التي حلها W3bPwn3r المتأهل للتصفيات النهائية

المهام التي حلها W3bPwn3r المتأهل للتصفيات النهائية المهام التي تم حلها من قبل inviz @ القضيب النهائي

المهام التي تم حلها من قبل inviz @ القضيب النهائينهائي

في 16 مايو في تمام الساعة 2:00 مساءً على المسرح الرئيسي في قاعة المؤتمرات ، جرت المباراة النهائية لـ HackBattle 2.0. مثلما كان الحال قبل عام ، تم بث كل ما يحدث على شاشات القراصنة على الشاشة الكبيرة وعلق عليه تقنيات إيجابية. لراحة الجمهور ، تم تكرار شاشة كل من المتأهلين للتصفيات النهائية بشكل منفصل على شاشات أجهزة التلفزيون التي تقف على جانبي المسرح الرئيسي.

معركة الأقوى

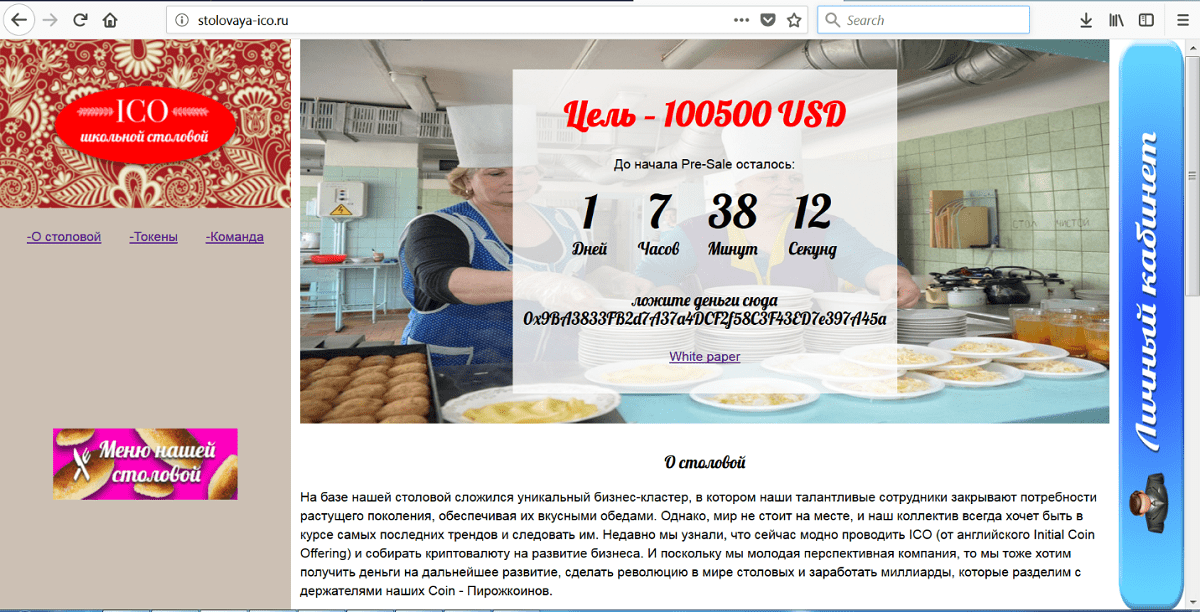

معركة الأقوىكاختبار نهائي ، قمنا بدعوة المشاركين لمهاجمة نفس الهدف: هذا العام ، كان الخادم الذي استضاف كافتيريا المدرسة ICO ضحية للمتسللين.

موقع ICO لكافتيريا المدرسة

موقع ICO لكافتيريا المدرسةوفقًا للأسطورة ، يجب أن يتمكن المتسللون من استبدال المحفظة في الصفحة الرئيسية للموقع بأي أخرى قبل بدء مرحلة ما قبل البيع لـ ICO (يمكنك تنزيل المهمة في نهاية المقالة). لاحظ أن المشكلة تتكون من عدة مراحل ويمكن حلها بطرق مختلفة.

على مدى الأشهر الستة الماضية ، أجرى خبراء التقنيات الإيجابية العديد من الدعوات الخاصة بعمل ICO ووجدوا نقاط ضعف بدرجات متفاوتة من الخطر في كل مشروع. تظهر المعلومات حول تسوية ICOs بشكل متزايد في وسائل الإعلام. من الواضح أنه في هذا المجال من الواضح أن قضية أمن المعلومات ليست أولوية بعد. قررنا تكريس النهائي لهذا الموضوع من أجل لفت الانتباه إلى أمن خدمات العملة المشفرة.

استمرت المعركة 20 دقيقة (يمكن الاطلاع على النسخة الكاملة للنهائي ، بالإضافة إلى مواد الفيديو الأخرى للمؤتمر ، على موقع

PHDays -

phdays.com/broadcast/ ). وفاز فلاديسلاف “W3bPwn3r” Lazarev في معركة متوترة ، وكان أول من أكمل المهمة.

الفائز - فلاديسلاف لازاريف

الفائز - فلاديسلاف لازاريفبعد المسابقة ، تحدثنا إلى المتأهلين للتصفيات النهائية واكتشفنا انطباعاتهم.

"بادئ ذي بدء ، أود أن أشير إلى المستوى العالي من تنظيم البنية التحتية وجودة المهام نفسها. فوجئ هذا الاهتمام بسرور من قبل عدد كبير من الأشخاص ، على الرغم من أنه تبين أنه من الصعب جدًا تنفيذ إجراءات تبدو معتادة عندما ينظر الحشد إلى شاشتك. قال فلاديسلاف لازاريف : "سيكون من الممتع أكثر أن تقام المرحلة التأهيلية بنفس الصيغة النهائية".

قال آرثر خاشاييف: "HackBattle هو بالتأكيد نفس الحدث الذي سمح لنا بالتغيير خلال المؤتمر". - من المفاجآت: في الجولة الأخيرة ، لم تعمل الإنترنت على الفور ، واضطررت إلى قضاء بعض الوقت في استيراد شهادة من وكيل. في نفس الوقت ، تم صنع موقع مقصف مدرسة ICO. "أريد أن أشير بشكل خاص إلى عمل المعلقين الذين جعلوا هذه المعركة ديناميكية حقًا ولم يسمحوا للجمهور بالملل."

يتم وصف الفروق الفنية لتنظيم الدفق ، وتشغيل لوحة النتائج وتزامنها مع محطات العمل المقدمة من قبل المنظمين في

مدونة Anatoly Ivanov .

المؤلفون : دميتري جاليشا ، أناتولي إيفانوف ، ألكسندر موروزوف ، التقنيات الإيجابية.