حضر منتدى إيجابي أيام الاختراق هذا العام أكثر من 5000 شخص ، معظمهم من خبراء أمن المعلومات. السمة المميزة لزوار المنتدى هي عقلية غير تقليدية واستشارية حول العديد من القضايا التقنية. يمكن إظهار كل هذه الصفات في مسابقات القرصنة ، التي تم إعدادها من قبل المنظمين ، كان أحدها مسابقة لاختراق كاميرات IP CAMRreaker . هل تمكن شخص ما من التعامل مع جميع الاختبارات المحددة في مقالتنا.

يمكن لكل مشارك تجربة دور جهاز تكسير كاميرات CCTV ومحاولة الوصول غير المصرح به إلى أجهزة إنترنت الأشياء المختلفة وتحليل رمز مصدر البرنامج الثابت بحثًا عن العديد من نقاط الضعف. كانت مكافأة كل الجهود جوائز مثيرة ومفيدة من قبل المنظمين.

بدأ التحضير للمسابقة قبل شهرين من الحدث ، وبصراحة ، لم يكن الأمر سهلاً. تتكون من عدة مراحل:

- اختيار الكاميرات للمسابقة.

- مراجعة الكاميرات لإصدار البرامج الثابتة ، والبرامج المقدمة للعمل معها ، وكذلك أدائها.

- الحصول على البرامج الثابتة (البرامج الثابتة) لكل كاميرا. تم تنفيذه بعدة طرق:

- اعتراض البرامج الثابتة أثناء تحديث الكاميرا من خلال تطبيق Android.

- تحميل من الموقع الرسمي للشركة المصنعة.

- من خلال الاتصال بالجهاز باستخدام Telnet.

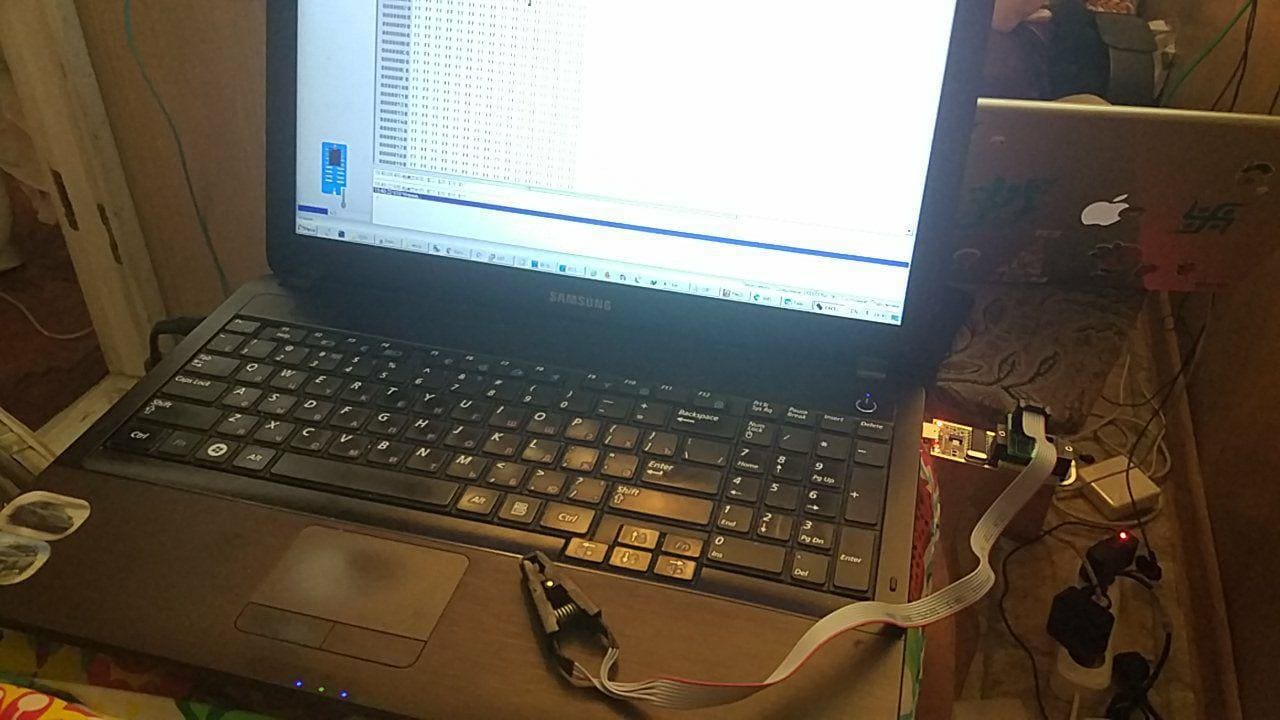

- عن طريق الاتصال بالجهاز باستخدام واجهة UART. كمرجع: بروتوكول UART (مرسل مستقبل غير متزامن عالمي) أو UART (مرسل مستقبل غير متزامن عالمي) - بروتوكول نقل البيانات المادية الأقدم والأكثر شيوعًا حتى الآن. البروتوكول الأكثر شهرة لعائلة UART هو RS-232 (يُشار إليه عادةً باسم منفذ COM).

- توصيل المبرمجين بشرائح فلاش المثبتة داخل الكاميرا باستخدام مشبك بدون لحام المكونات الإلكترونية للجهاز.

- ولعل أكثر عملية تستغرق وقتا طويلا لاستخراج مقالب هو لحام وطرح الرقائق باستخدام مبرمج.

- تكوين عناوين IP الثابتة وبيانات المصادقة على الأجهزة نفسها.

- تصميم وبناء شبكة محلية لمنصة المسابقة.

- إعداد وتكوين الحامل في بيئة تجريبية.

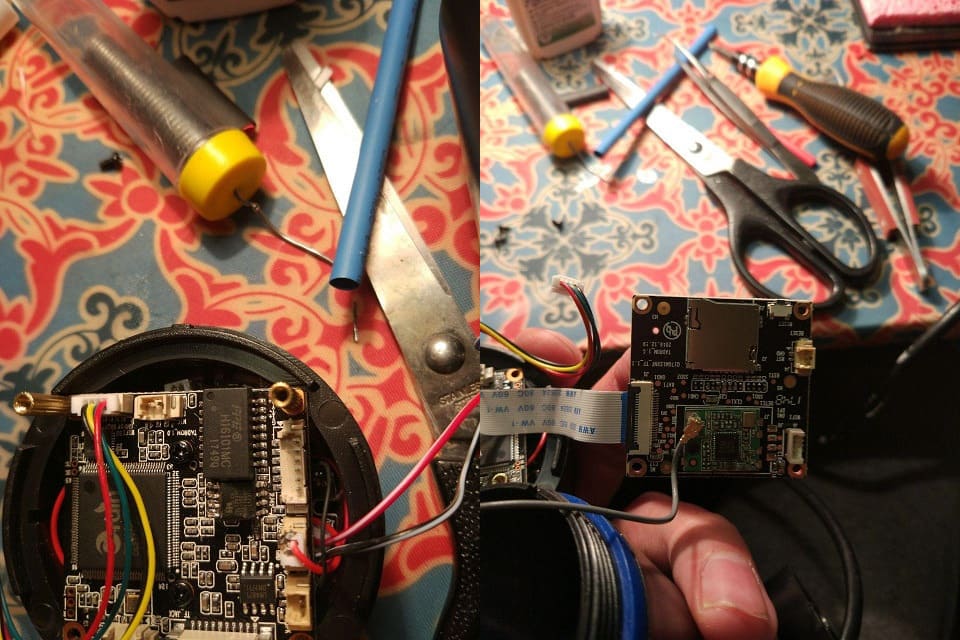

فيما يلي بعض الصور التي تم التقاطها أثناء عملية التحضير:

عملية استخراج البيانات من الرقاقة باستخدام مبرمج CH341A

لوحة واحدة من الكاميرات

مبرمج وأصدقائه :)

لا يزال يتعين لحام بعض الرقائق بسبب ميزات دائرة التبديل

يتكون الحامل من إطار جامد ، تم تثبيت 11 كاميرا والعديد من المفاتيح. تم نشر شبكة لاسلكية للمشاركين ، بالإضافة إلى مفتاح مجاني واحد مزود بأسلاك التصحيح للاتصال بالشبكة.

قف

الأخ الأكبر يراقب ... الإخوة الأصغر

كان خادم FTP يعمل على جهاز توجيه يحمل الشبكة بالكامل والتي يمكن للمشاركين من خلالها الحصول على برنامج ثابت للكاميرا. كانت العناوين وبيانات الاعتماد والأرقام التسلسلية وبيانات الكاميرا الأخرى في المجال العام - يمكنك الذهاب إلى أي منها.

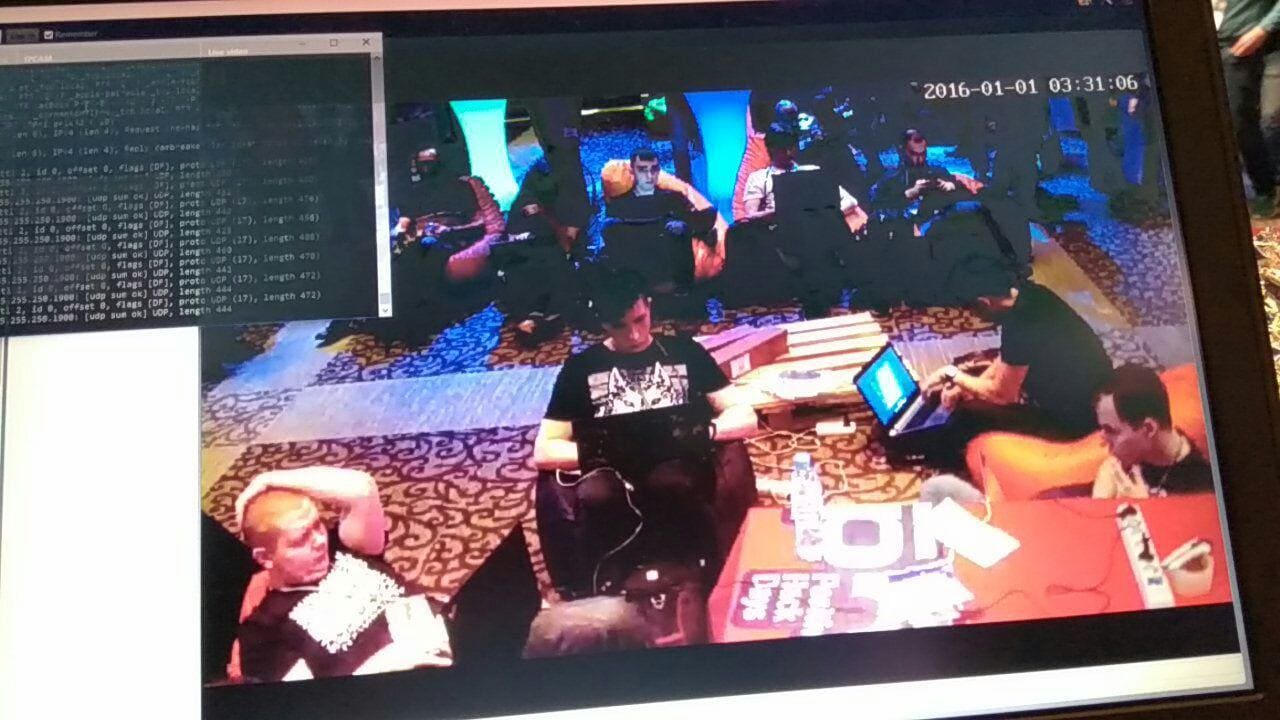

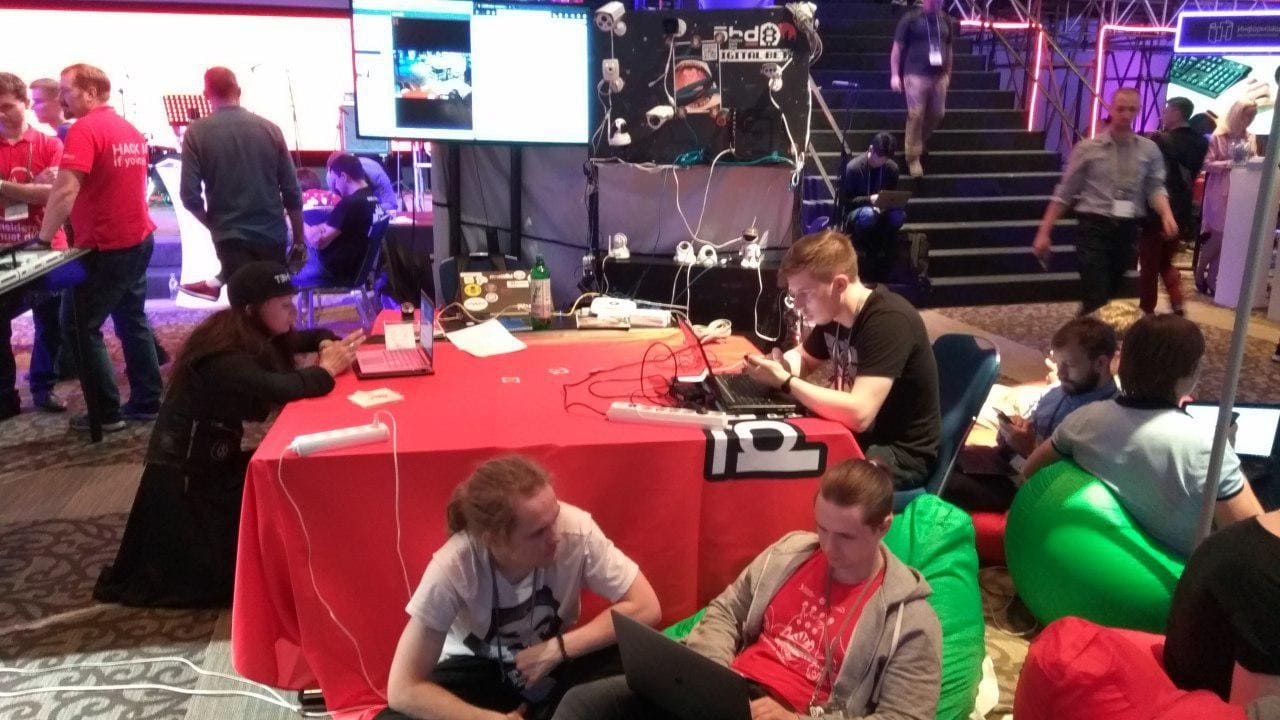

قراصنة @ العمل

بمجرد الدخول إلى الشبكة واستلام البرامج الثابتة ، يبدأ المشاركون الدراسة على الفور

في اليوم الأول من المسابقة ، قمنا بدعوة المتسابقين إلى حل مهمة صعبة: للعثور على ثغرة في الكاميرا ، أو كتابة استشارة حول تشغيلها أو استغلال نقطة مراقبة العمل. لسوء الحظ ، انسحب جزء كبير من المشاركين بمجرد أن علموا بمثل هذه المطالب العالية. لكن JTAGulator فقط لن يفوز!

أكثر ثباتًا لساعات درس البرنامج الثابت ، جالسًا على العثمانيين المريحين. تم تحميل ملفات البرامج الثابتة مسبقًا على خادم FTP يمكن الوصول إليه من الشبكة المحلية للمسابقة. تم استخدام مجموعة متنوعة من الأدوات للبحث في البرامج الثابتة بحثًا عن الثغرات الأمنية: IDA Pro و Binwalk و Radare2 و Strings و Wireshark و Tcpdump و Sqlmap و Burp Suite. "إن الأمر لا يستحق ثني الشبكة في ظل عالم متغير ، فمن الأفضل ثنيها تحتنا" ، ربما قرر المتسابقون ذلك ، مما أدى إلى توليد مئات غيغابايت من حركة المرور في عملية البحث.

في الساعة 13:37 - وقت " الهاكر " الأنسب - أحضروا براملين من البيرة الباردة.

كان من الممكن أن يبرد أثناء المنافسة مع البيرة

بعد التزود بالوقود ، لم تتباطأ عملية القرصنة على الإطلاق. في نهاية المطاف ، اختار العديد من المشاركين في المنتدى ، الذين استدرجتهم البيرة في البداية ، البقاء بصحبة أجهزة المراقبة بالفيديو الخارجية والداخلية. ومع ذلك ، في نهاية اليوم الأول لم نتلق تقريرًا واحدًا.

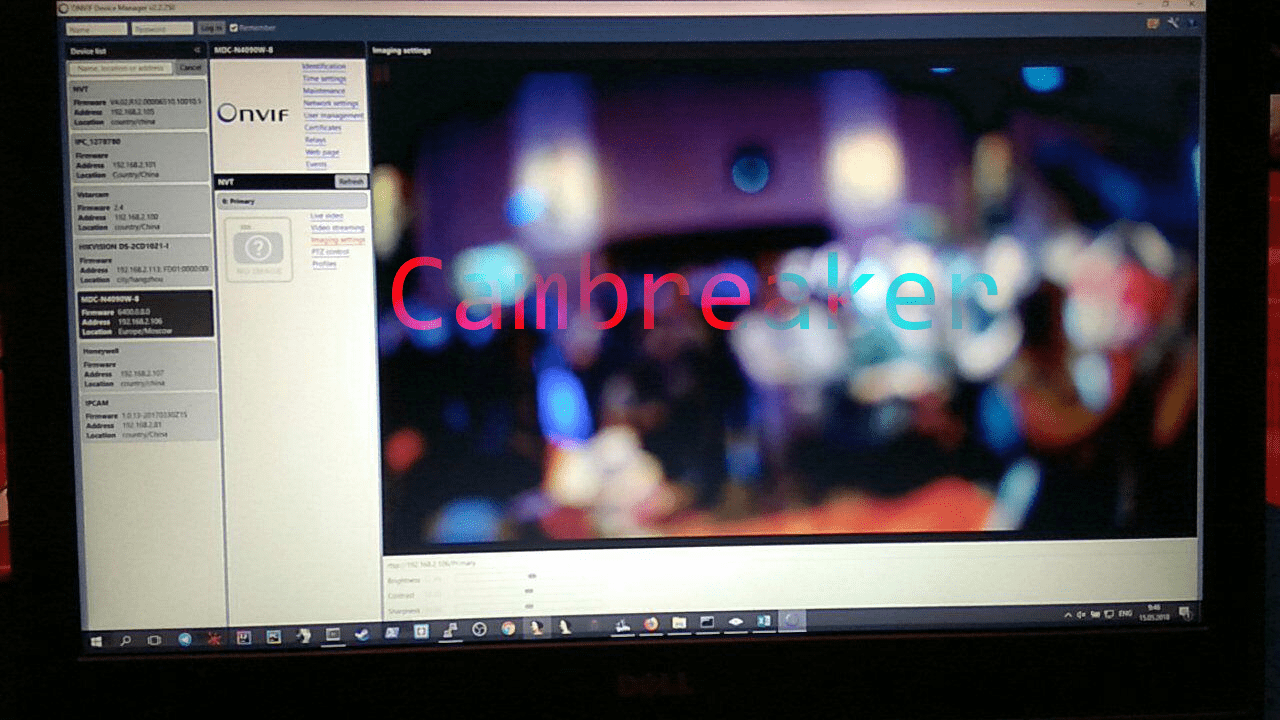

المتسابقون

ولكن في اليوم الثاني ، جاء تقريران على الفور حول الثغرات الموجودة. تم العثور على أولها في كاميرا vstarcam-c16s بواسطة أخصائي أمن المعلومات من نوفوسيبيرسك بافيل شيريبانوف. تم تحديد الثغرة الثانية من قبل متخصص آخر ، إيفان أنيسيني. في نموذج الويب لمصادقة الكاميرا MDC-N4090W-8 ، وجد SQLi أعمى ، والذي يسمح لك بتضمين أوامر SQL في معلمة المعرف ، وباستخدام تقنية التشغيل الأعمى ، قم باستخراج جميع عمليات تسجيل الدخول وكلمات المرور من قاعدة البيانات (بما في ذلك مستخدم الجذر).

يتم إخطار مصنعي الكاميرات بجميع الثغرات الموجودة ، وتبقى جميع برمجيات إكسبلويت التي طورها المشاركون على مدار يوم.

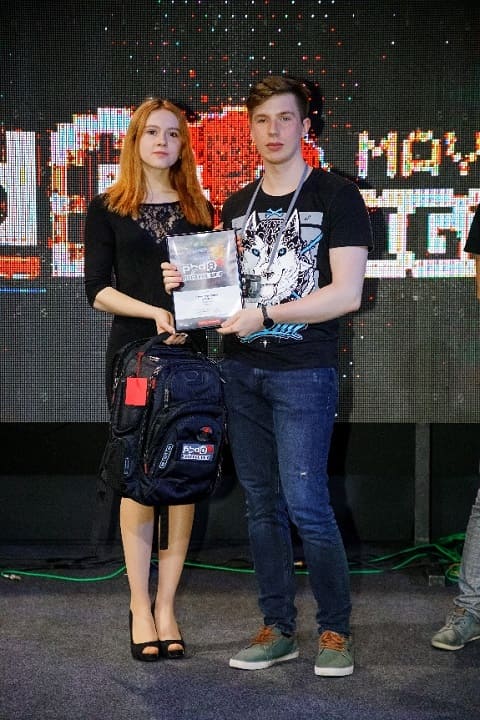

حصل بافيل وإيفان على جوائزهما المستحقة.

الجائزة: بافيل شيريبانوف

المكافأة: تم منح الجائزة لـ Ivan Anisen إلى Georgy Zaitsev