(شكرا لفكرة العنوان بفضل سيرجي جي بريستر

سيبريس )

زملائي ، الغرض من هذه المقالة هو الرغبة في مشاركة تجربة عملية اختبار مدتها عام واحد لفئة جديدة من حلول IDS استنادًا إلى تقنيات الخداع.

للحفاظ على التماسك المنطقي لعرض المواد ، أرى أنه من الضروري البدء بالمباني. لذا ، فإن المشاكل:

- الهجمات الموجهة هي أخطر أنواع الهجمات ، على الرغم من حقيقة أن حصتها في العدد الإجمالي للتهديدات صغيرة.

- نوع من الوسائل الفعالة المضمونة لحماية المحيط (أو مجموعة من هذه الوسائل) لم يتم اختراعها بعد.

- كقاعدة ، تحدث الهجمات الموجهة على عدة مراحل. إن التغلب على المحيط ليست سوى واحدة من المراحل الأولية ، والتي (يمكنك رمي الحجارة في وجهي) لا تسبب ضررًا كبيرًا لـ "الضحية" ، ما لم تكن بالطبع هجوم DEoS (تدمير الخدمة) (المشفرات ، إلخ). يبدأ "الألم" الحقيقي لاحقًا ، عندما يبدأ استخدام الأصول المحجوزة في التمحور وتطوير هجوم "متعمق" ، لكننا لم نلاحظ ذلك.

- نظرًا لأننا بدأنا نعاني من خسائر حقيقية عندما يصل المهاجمون إلى أهداف الهجوم (خادم التطبيق ، DBMS ، تخزين البيانات ، المستودعات ، عناصر البنية التحتية الحيوية) ، فمن المنطقي أن تكون إحدى مهام خدمة IS هي مقاطعة الهجمات قبل هذا الحدث المحزن. ولكن من أجل مقاطعة شيء ما ، يجب عليك أولاً معرفة ذلك. وكلما كان ذلك أسرع كلما كان ذلك أفضل.

- وفقًا لذلك ، من أجل إدارة المخاطر الناجحة (أي لتقليل الضرر الناتج عن الهجمات المستهدفة) ، من الضروري أن يكون لديك أدوات توفر الحد الأدنى من وقت الإصابة (وقت الكشف - الوقت من لحظة الغزو إلى لحظة اكتشاف الهجوم). اعتمادًا على الصناعة والمنطقة ، يبلغ متوسط هذه الفترة 99 يومًا في الولايات المتحدة ، و 106 يومًا في منطقة أوروبا والشرق الأوسط وإفريقيا ، و 172 يومًا في منطقة آسيا والمحيط الهادئ (M-Trends 2017 ، A View From the Front Lines ، Mandiant).

- ماذا يقدم السوق؟

- رمل. سيطرة وقائية أخرى بعيدة عن المثالية. هناك الكثير من التقنيات الفعالة للكشف عن مربعات الرمل أو حلول القائمة البيضاء والتحايل عليها. الرجال من "الجانب المظلم" ما زالوا متقدمين بخطوة واحدة.

- UEBA (أنظمة تحديد السلوك والكشف عن الانحراف) - من الناحية النظرية ، يمكن أن تكون فعالة للغاية. ولكن ، في رأيي ، هذا في وقت ما في المستقبل البعيد. من الناحية العملية ، لا تزال باهظة الثمن وغير موثوقة وتتطلب بنية تحتية ناضجة للغاية ومستقرة لأمن المعلومات وتكنولوجيا المعلومات ، والتي لديها بالفعل جميع الأدوات التي ستولد بيانات للتحليل السلوكي.

- SIEM هي أداة جيدة للتحقيقات ، لكنها غير قادرة على رؤية وإظهار شيء في الوقت المناسب ، لأن قواعد الارتباط هي نفس التوقيعات.

- ونتيجة لذلك ، نضجت الحاجة لمثل هذا الصك من شأنه:

- عملت بنجاح في ظروف محيط للخطر بالفعل ،

- اكتشف هجمات ناجحة في الوضع شبه الحقيقي بغض النظر عن الأدوات ونقاط الضعف المستخدمة ،

- لا تعتمد على التوقيعات / القواعد / النصوص البرمجية / السياسات / الملفات الشخصية وأشياء ثابتة أخرى ،

- لم يتطلب توافر كميات كبيرة من البيانات ومصادرها للتحليل ،

- سيسمح بتعريف الهجمات ليس كنوع من تسجيل المخاطر نتيجة لعمل "الأفضل في العالم ، براءة اختراع وبالتالي الرياضيات المغلقة" ، الأمر الذي يتطلب تحقيقًا إضافيًا ، ولكن عمليًا كحدث ثنائي - "نعم ، إنهم يهاجموننا" أو "لا ، كل شيء على ما يرام" ،

- كانت عالمية وقابلة للتطوير بشكل فعال وتم تنفيذها حقًا في أي بيئة غير متجانسة ، بغض النظر عن طوبولوجيا الشبكة المادية والمنطقية المستخدمة.

تدعي ما يسمى حلول الخداع الآن دور هذه الأداة. أي ، الحلول المستندة إلى المفهوم القديم الجيد للمهر ، ولكن مع مستوى مختلف تمامًا من التنفيذ. هذا الموضوع في تزايد واضح الآن.

وفقًا لنتائج

قمة إدارة Gartner Security & Risc لعام 2017 ، يتم تضمين حلول الخداع في أفضل الاستراتيجيات والأدوات 3 التي يوصى بتطبيقها.

وفقًا لتقرير الخداع

السنوي لـ TAG Cybersecurity 2017 ، فإن الخداع هو أحد الخطوط الرئيسية لتطوير حلول أنظمة كشف التسلل IDS).

تم بناء القسم الكامل من أحدث

تقرير عن

حالة أمان تكنولوجيا المعلومات من Cisco على SCADA على البيانات من إحدى الشركات الرائدة في السوق TrapX Security (إسرائيل) ، التي يعمل حلها في منطقة الاختبار الخاصة بنا لمدة عام الآن.

يسمح لك TrapX Deception Grid بتكلفة وتشغيل IDS الموزعة الضخمة مركزيًا ، دون زيادة حمل الترخيص ومتطلبات الأجهزة. في الواقع ، TrapX هو مُنشئ يسمح لك بإنشاء آلية كبيرة واحدة من عناصر البنية التحتية الحالية لتكنولوجيا المعلومات للكشف عن الهجمات على نطاق المؤسسة بالكامل ، وهو نوع من "الإشارة" للشبكة الموزعة.

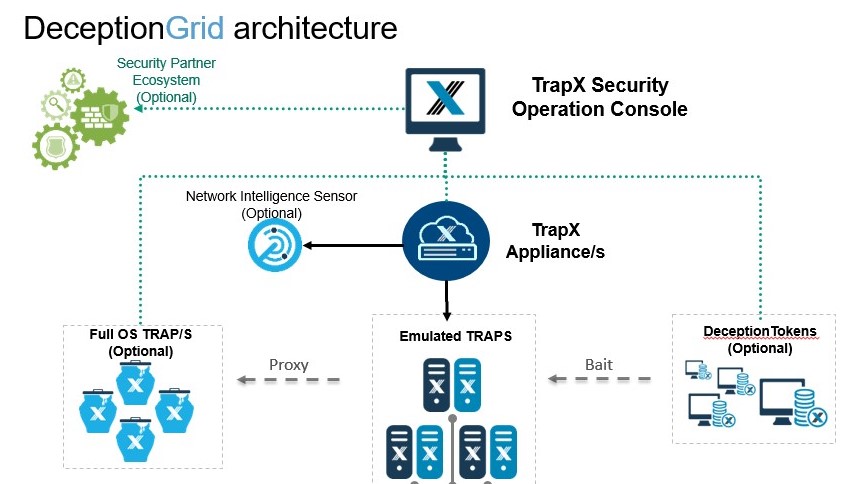

هيكل الحل

في مختبرنا ، ندرس ونختبر باستمرار الابتكارات المختلفة في مجال أمن تكنولوجيا المعلومات. يتم الآن نشر حوالي 50 خادمًا افتراضيًا مختلفًا هنا ، بما في ذلك مكونات TrapX Deception Grid.

لذا ، من الأعلى إلى الأسفل:

- TSOC (وحدة تحكم عملية TrapX Security) - دماغ النظام. هذه هي وحدة التحكم الإدارية المركزية التي يمكنك من خلالها تكوين ونشر الحل وجميع الأعمال اليومية. نظرًا لأن هذه خدمة ويب ، يمكن نشرها في أي مكان - على المحيط أو في السحابة أو في موفر MSSP.

- TrapX Appliance (TSA) هو خادم افتراضي نستخدم فيه منفذ صندوق الاتصال لتوصيل الشبكات الفرعية التي نريد مراقبتها. أيضًا ، جميع مستشعرات الشبكة الخاصة بنا "تعيش" في الواقع هنا.

هناك TSA واحد (mwsapp1) تم نشره في مختبرنا ، ولكن في الواقع يمكن أن يكون هناك الكثير. قد يكون هذا مطلوبًا في الشبكات الكبيرة حيث لا يوجد اتصال L2 بين القطاعات (مثال نموذجي هو "القابضة والشركات التابعة" أو "المقر الرئيسي للبنك والفروع") أو إذا كانت هناك قطاعات معزولة في الشبكة ، على سبيل المثال ، أنظمة التحكم في العمليات. في كل فرع / مقطع ، يمكنك نشر TSA الخاص بك وتوصيله بـ TSOC واحد ، حيث ستتم معالجة جميع المعلومات بشكل مركزي. تسمح لك هذه البنية ببناء أنظمة مراقبة موزعة دون الحاجة إلى إعادة هيكلة أساسية للشبكة أو كسر التقسيم الحالي.

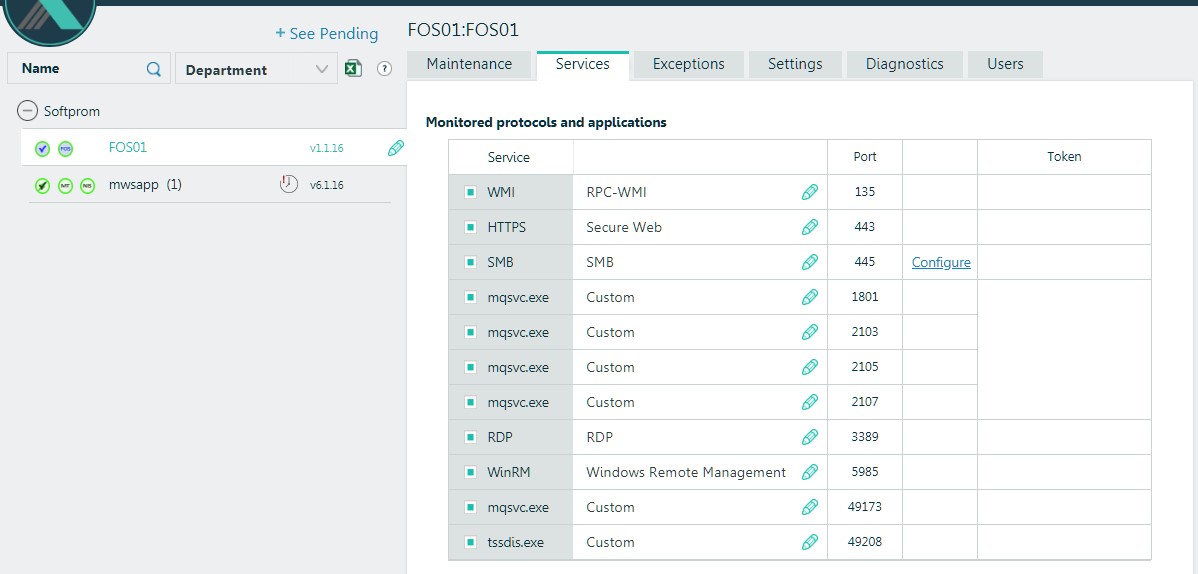

أيضا ، في TSA يمكننا تقديم نسخة من حركة المرور الصادرة من خلال TAP / SPAN. في حالة الكشف عن الاتصالات مع شبكات الروبوت المعروفة وخوادم الأوامر وجلسات TOR ، سنحصل أيضًا على النتيجة في وحدة التحكم. جهاز استشعار ذكاء الشبكة (NIS) مسؤول عن ذلك. في بيئتنا ، يتم تنفيذ هذه الوظيفة على جدار الحماية ، لذلك لم نستخدمها هنا. - تراكبات التطبيق (نظام التشغيل الكامل) - مقابض الخادم التقليدية المستندة إلى Windows. لا تتطلب الكثير ، لأن المهمة الرئيسية لهذه الخوادم هي تقديم خدمات تكنولوجيا المعلومات إلى المستوى التالي من أجهزة الاستشعار أو تحديد الهجمات على تطبيقات الأعمال التي يمكن نشرها في بيئة Windows. لدينا خادم واحد مثبت في المختبر (FOS01)

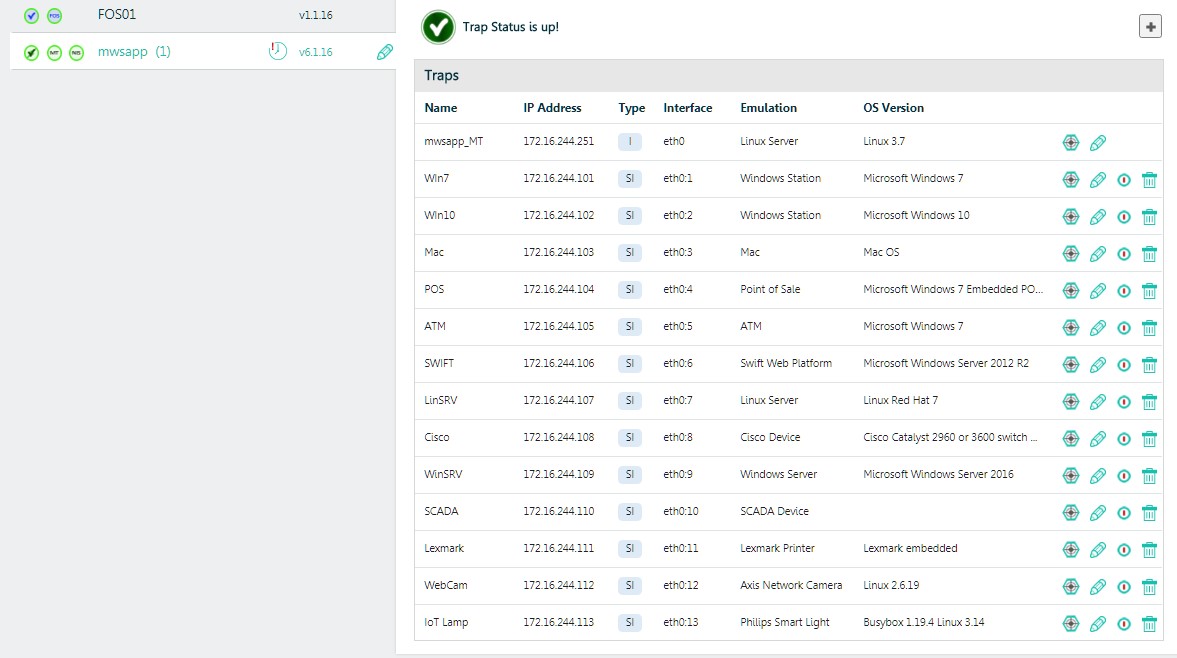

- مصائد مقلدة - المكون الرئيسي للحل ، الذي يسمح لنا باستخدام آلة افتراضية واحدة لإنشاء حقل "منجم" كثيف جدًا للمهاجمين وإشباع شبكة المؤسسة ، كل شبكاتها المحلية ، باستخدام مستشعراتنا. يرى المهاجم مثل هذا المستشعر ، أو مضيف وهمي ، مثل جهاز كمبيوتر أو خادم Windows حقيقي ، أو خادم Linux ، أو جهاز آخر نقرر عرضه.

من أجل الأعمال والفضول ، قمنا بنشر "كل مخلوق في أزواج" - أجهزة كمبيوتر Windows وخوادم الإصدارات المختلفة ، وخوادم Linux ، وأجهزة الصراف الآلي مع Windows المضمنة ، و SWIFT Web Access ، وطابعة الشبكة ، ومحول Cisco ، وكاميرا IP Axis ، و MacBook ، و PLC -الجهاز وحتى المصباح الكهربائي الذكي. في المجموع - 13 المضيفين. بشكل عام ، يوصي البائع بنشر مثل هذه المستشعرات بنسبة لا تقل عن 10 ٪ من عدد المضيفين الحقيقيين. الشريط العلوي هو مساحة العنوان المتاحة.

نقطة مهمة للغاية هي أن كل مضيف من هذا النوع ليس آلة افتراضية كاملة تتطلب موارد وتراخيص. هذه عقبة ومضاهاة وعملية واحدة على TSA ، والتي تحتوي على مجموعة من المعلمات وعنوان IP. لذلك ، وبمساعدة TSA واحدة ، يمكننا إشباع الشبكة بمئات المضيفين الوهميين الذين سيعملون كمستشعرات في نظام الإنذار. هذه التكنولوجيا هي التي تسمح لك بتوسيع مفهوم "Hanipot" بشكل اقتصادي من حيث الحجم في أي مؤسسة كبيرة موزعة.

من وجهة نظر الجانب المهاجم ، هؤلاء المضيفون جذابون لأنهم يحتويون على نقاط ضعف وتبدو أهدافًا سهلة نسبيًا. يرى المهاجم الخدمات على هؤلاء المضيفين ويمكنه التفاعل معهم ومهاجمتهم باستخدام الأدوات والبروتوكولات القياسية (smb / wmi / ssh / telnet / web / dnp / bonjour / Modbus ، إلخ). لكن استخدام هؤلاء المضيفين لتطوير هجوم وإطلاق التعليمات البرمجية الخاصة بك أمر مستحيل.

- يتيح لنا الجمع بين هاتين التقنيتين (FullOS والفخاخ المقلدة) تحقيق احتمالية إحصائية عالية بأن المهاجم سيواجه عاجلاً أم آجلاً أي عنصر من عناصر شبكة الإشارة الخاصة بنا. لكن كيف تجعل هذا الاحتمال قريبًا من 100٪؟

تدخل ما يسمى بالرموز (رموز الخداع) المعركة. بفضلهم ، يمكننا تضمين IDS الموزعة جميع أجهزة الكمبيوتر المتوفرة وخوادم المؤسسة. يتم وضع الرموز على مستخدمي الكمبيوتر الحقيقي. من المهم أن نفهم أن الرموز المميزة ليست عاملاً يستهلك الموارد ويمكن أن يسبب صراعات. الرموز هي عناصر معلومات سلبية ، نوع من "فتات الخبز" للجانب المهاجم ، مما يؤدي به إلى فخ. على سبيل المثال ، محركات أقراص الشبكة المعينة ، والإشارات المرجعية لمديري الويب المزيفين في المستعرض وكلمات المرور المحفوظة لهم ، وجلسات ssh / rdp / winscp المحفوظة ، والفخاخ مع التعليقات في ملفات المضيفين ، وكلمات المرور المخزنة في الذاكرة ، وبيانات اعتماد المستخدمين غير الموجودين ، وملفات المكتب ، وفتح مما سيؤدي إلى تشغيل النظام ، وأكثر من ذلك بكثير. وبالتالي ، فإننا نضع المهاجم في بيئة مشوهة مشبعة بنواقل الهجوم التي لا تشكل تهديدًا لنا في الواقع ، بل العكس. وليس لديه طريقة لتحديد مكان المعلومات الحقيقية ، وأين تكون خاطئة. وبالتالي ، فإننا لا نقدم تعريفًا سريعًا للهجوم فحسب ، بل نبطئ تقدمه بشكل ملحوظ.

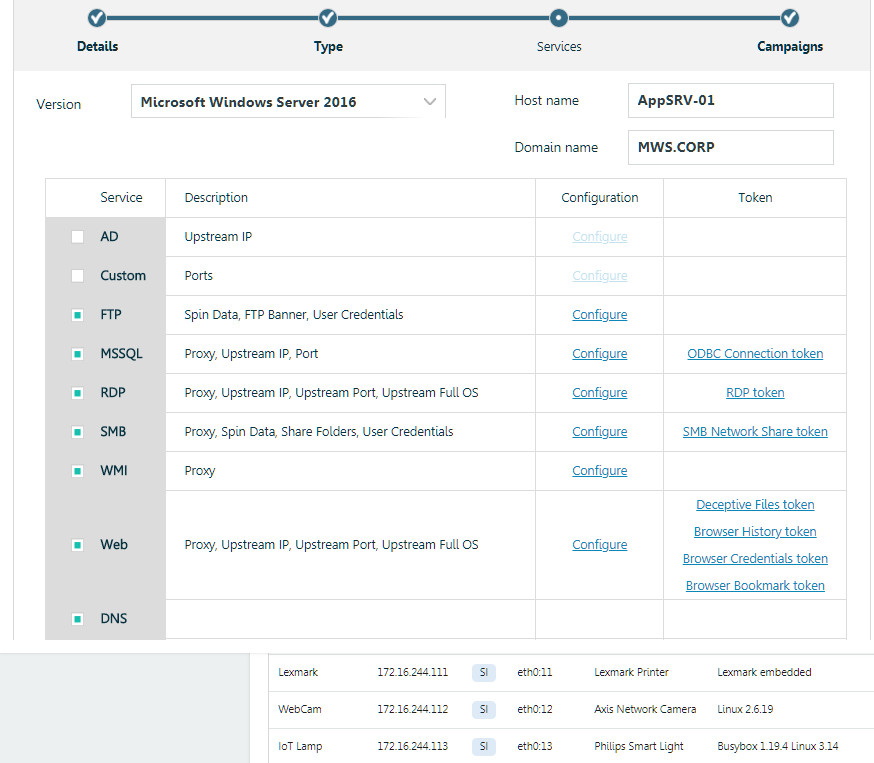

مثال على إنشاء اعتراض الشبكة وضبط الرموز المميزة. واجهة سهلة الاستخدام وتحرير يدوي للتكوينات والبرامج النصية وما إلى ذلك.

مثال على إنشاء اعتراض الشبكة وضبط الرموز المميزة. واجهة سهلة الاستخدام وتحرير يدوي للتكوينات والبرامج النصية وما إلى ذلك.في بيئتنا ، قمنا بتكوين ووضع عدد من هذه الرموز المميزة على FOS01 الذي يقوم بتشغيل Windows Server 2012R2 وكمبيوتر اختبار تحت Windows 7. تقوم هذه الأجهزة بتشغيل RDP ونقوم بنشرها بشكل دوري في DMZ ، والتي تعرض أيضًا عددًا من أجهزة الاستشعار الخاصة بنا (الفخاخ التي تمت مضاهاتها). وبالتالي ، نحصل على تيار مستمر من الحوادث ، إذا جاز التعبير ، بطريقة طبيعية.

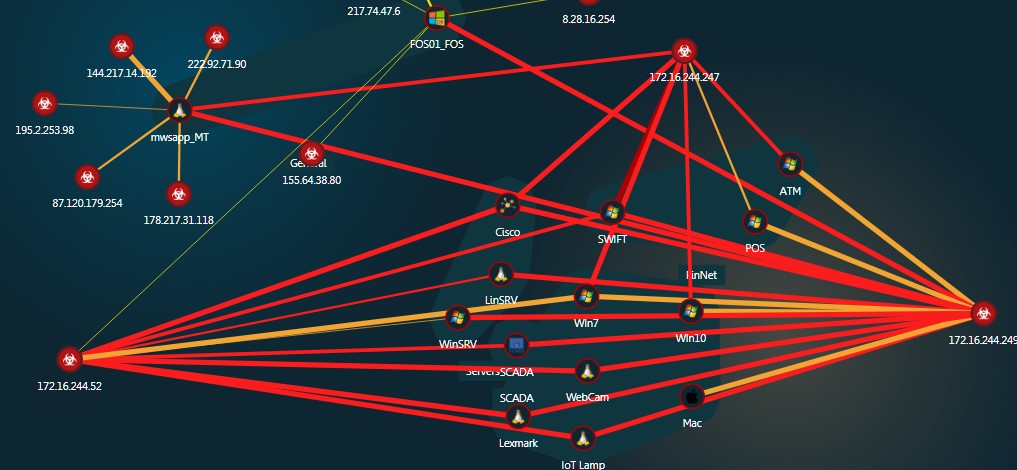

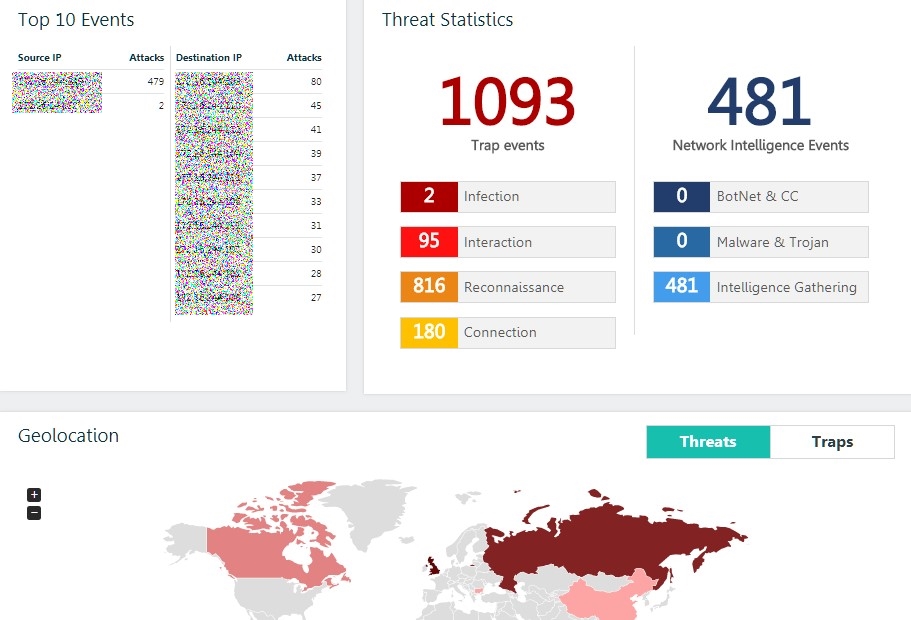

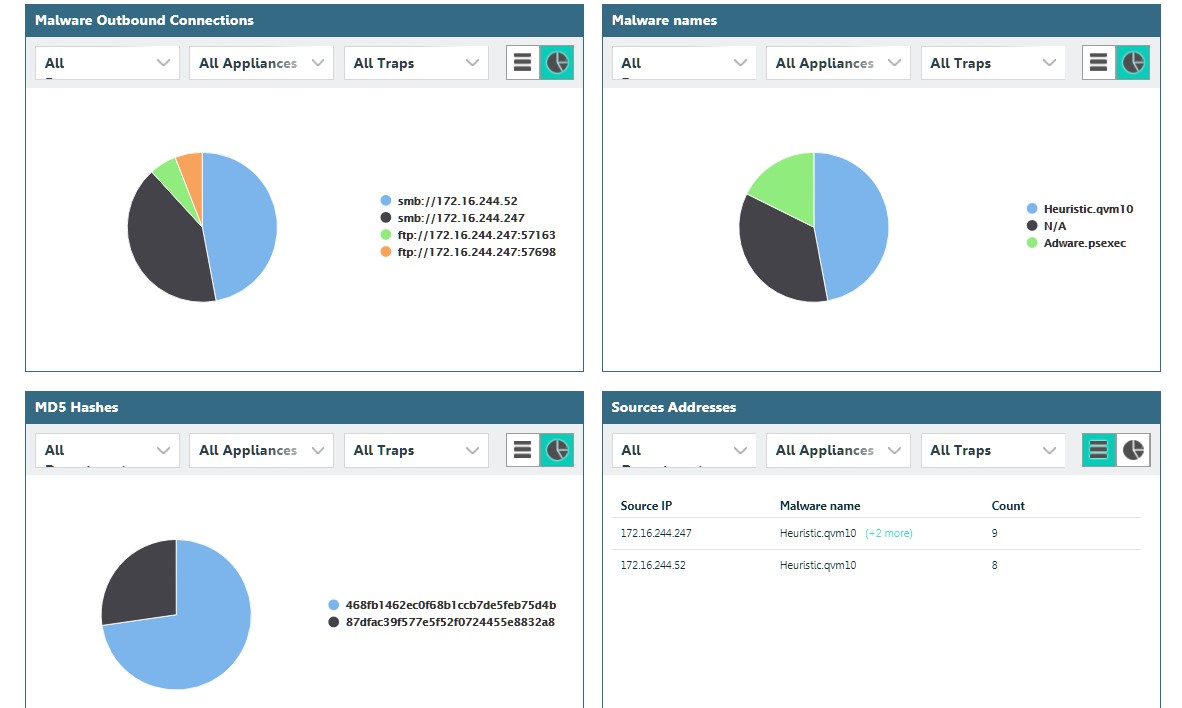

لذلك ، إحصائيات موجزة للسنة:

56208 - تم تسجيل الحوادث

2912 - تم الكشف عن مضيفي مصدر الهجوم.

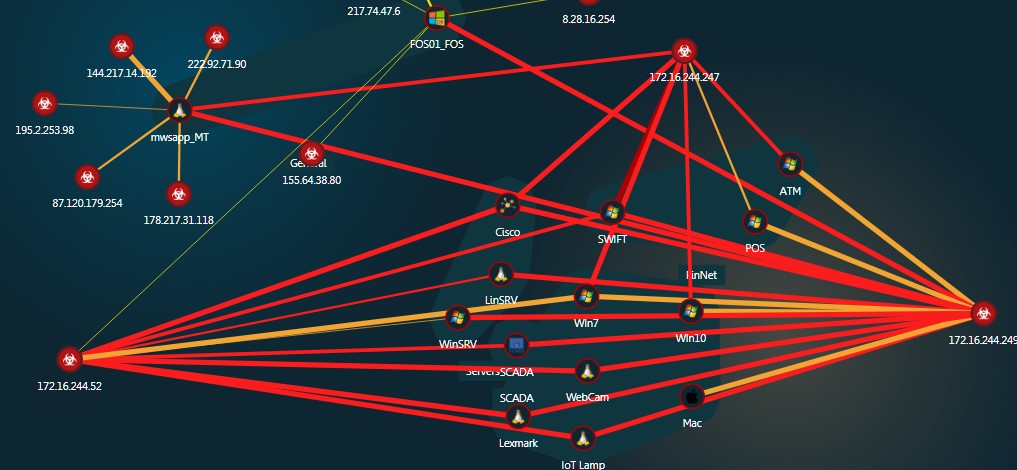

خريطة هجوم تفاعلية قابلة للنقر

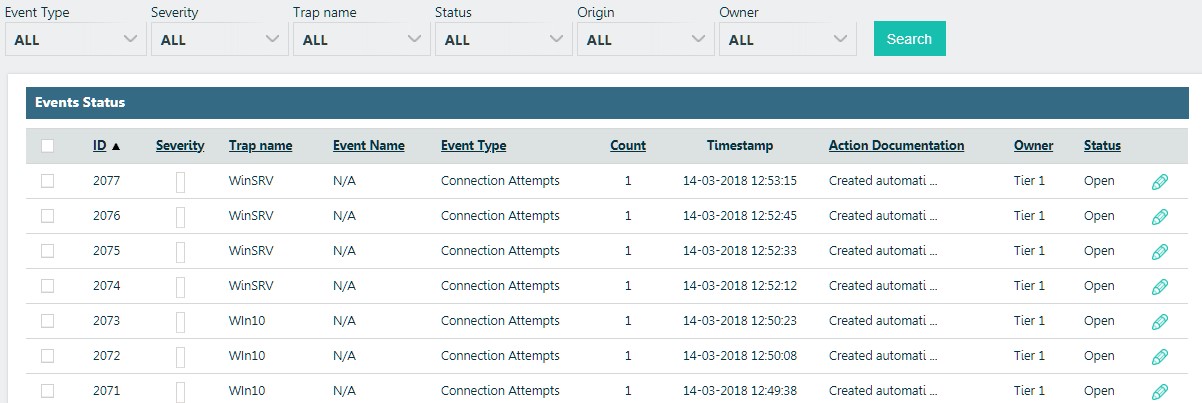

خريطة هجوم تفاعلية قابلة للنقرفي الوقت نفسه ، لا ينتج الحل أي سجل ضخم أو موجز للأحداث ، حيث يستغرق فهمه وقتًا طويلاً. بدلاً من ذلك ، يقوم الحل نفسه بتصنيف الأحداث حسب أنواعها ويسمح لفريق IS بالتركيز في المقام الأول على الأكثر خطورة - عندما يحاول الطرف المهاجم رفع جلسات التحكم (التفاعل) أو عندما تظهر حمولات ثنائية (العدوى) في حركة المرور لدينا.

جميع المعلومات حول الأحداث يمكن قراءتها وعرضها ، في رأيي ، في شكل سهل الفهم حتى لمستخدم لديه المعرفة الأساسية في مجال أمن المعلومات.

معظم الحوادث المبلغ عنها هي محاولات لفحص مضيفينا أو اتصالات فردية.

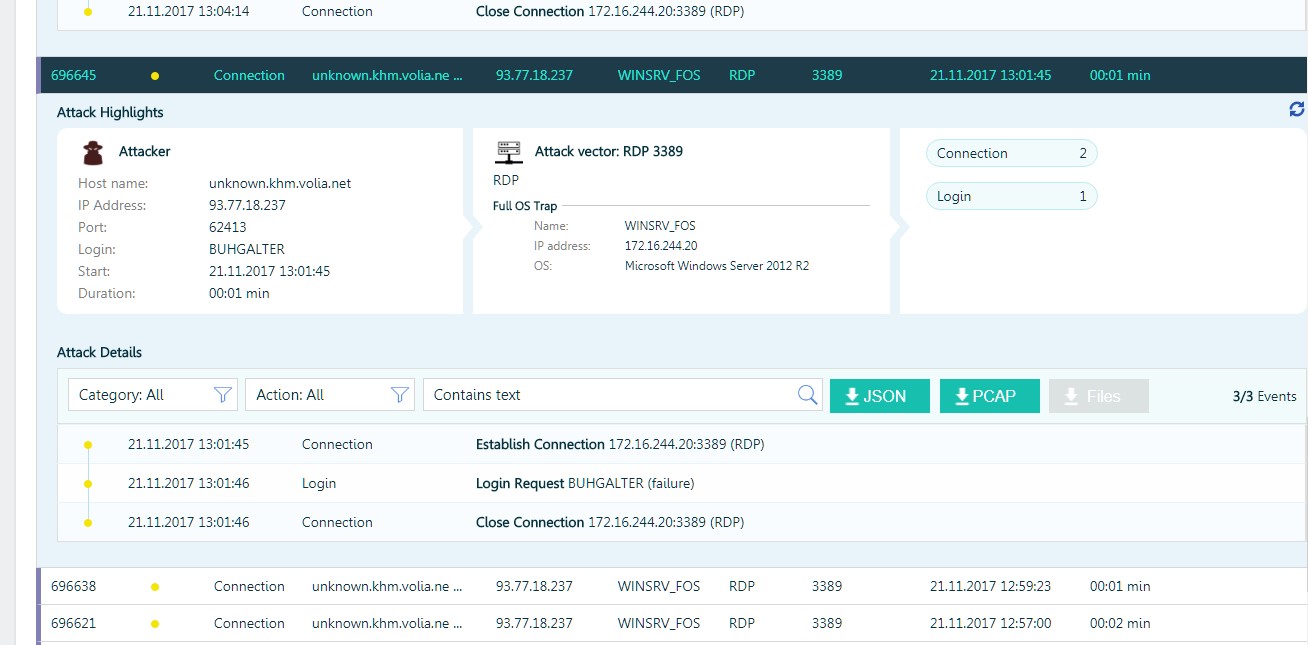

أو محاولات تخمين كلمة المرور ل RDP

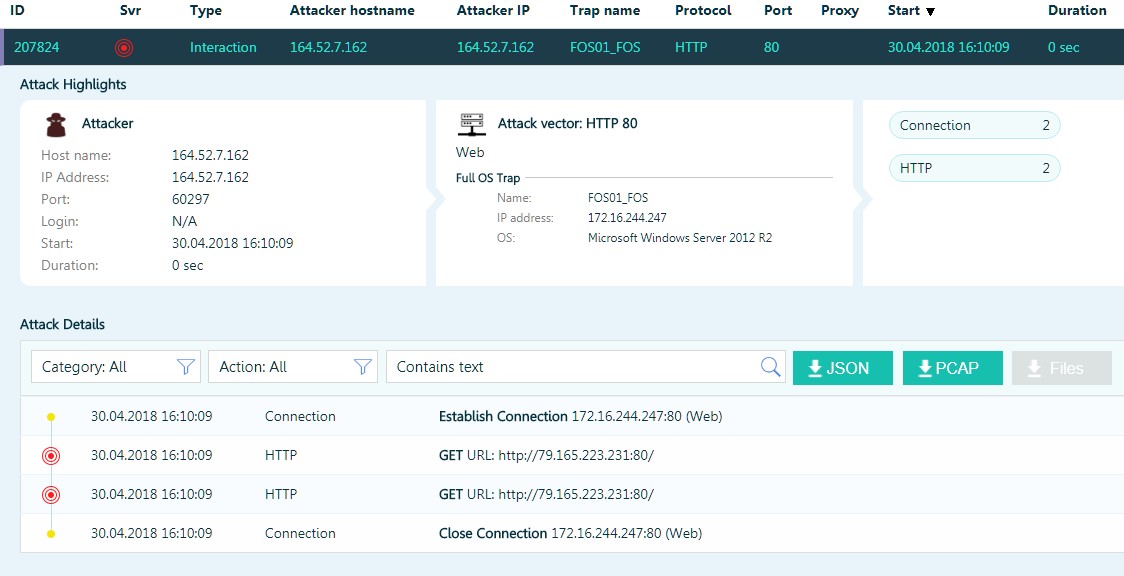

ولكن كانت هناك حالات أكثر إثارة للاهتمام ، خاصة عندما "تمكن" المهاجمون من التقاط كلمة مرور لـ RDP والوصول إلى الشبكة المحلية.

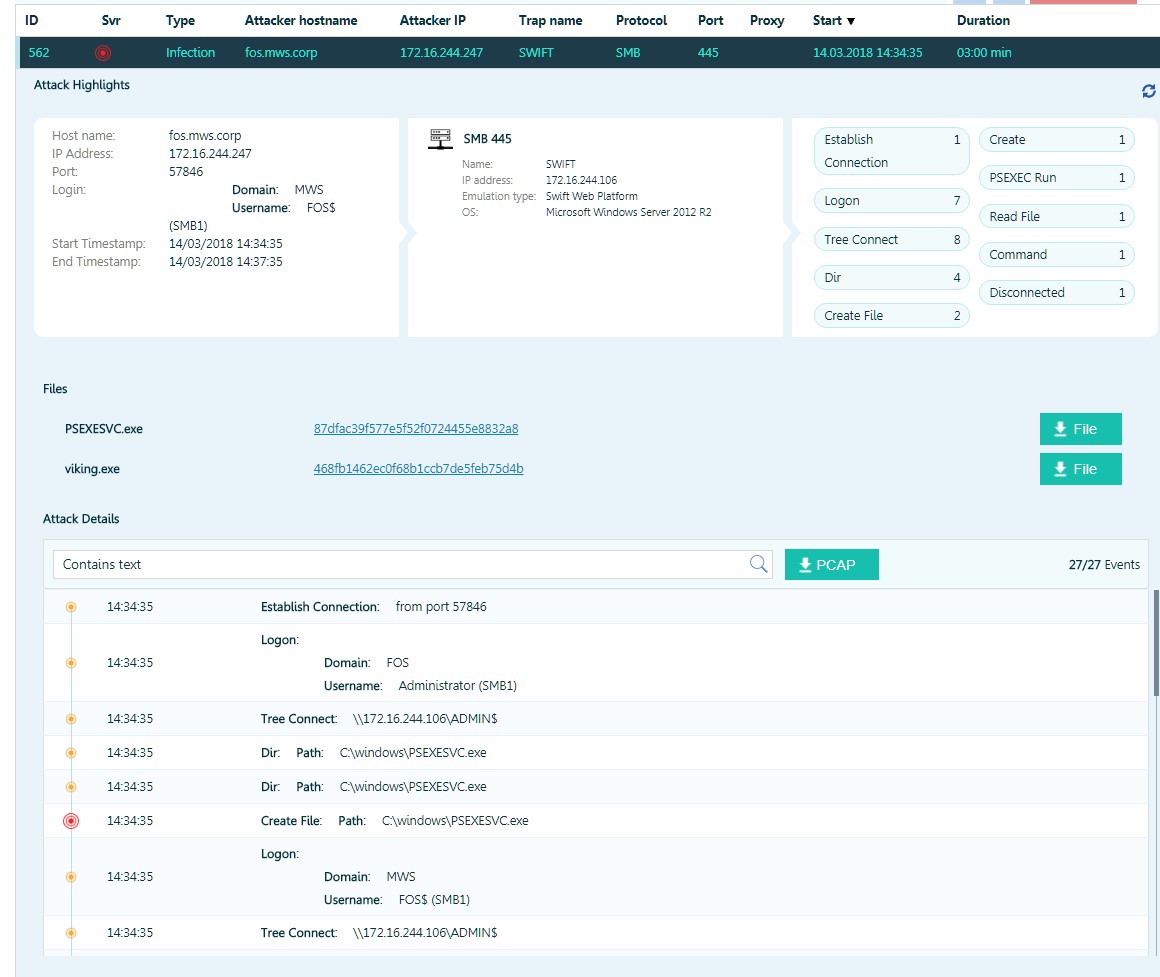

يحاول أحد المهاجمين تنفيذ التعليمات البرمجية باستخدام psexec.

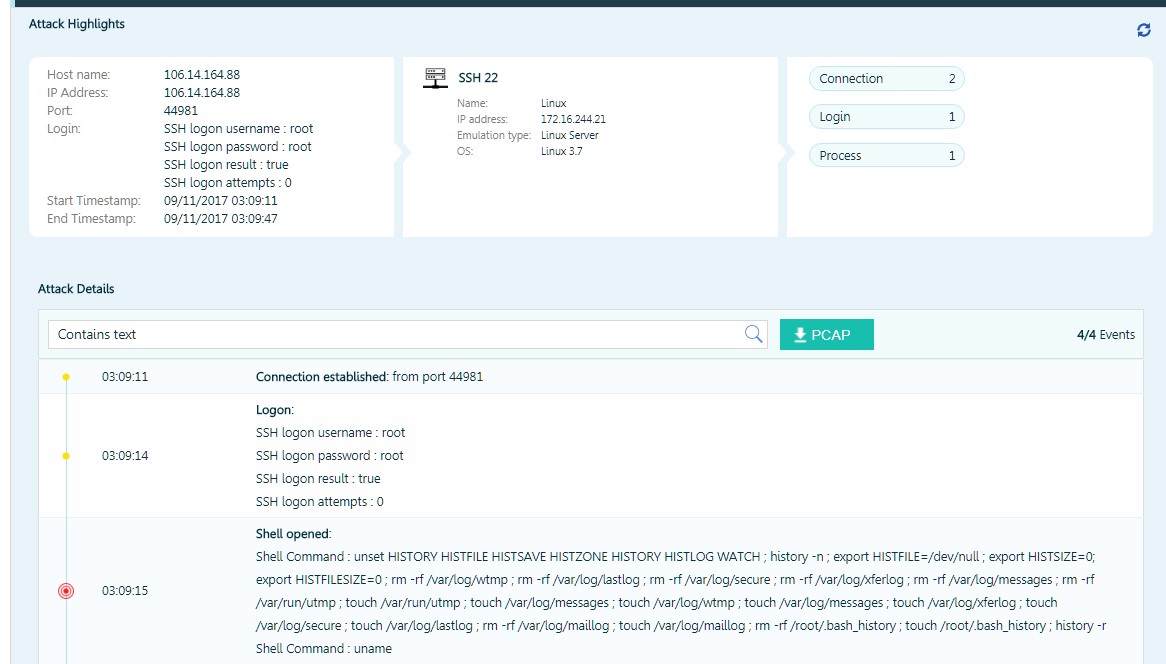

عثر المهاجم على جلسة محفوظة احتجزته كخادم Linux. مباشرة بعد الاتصال بمجموعة واحدة محددة مسبقًا من الأوامر ، حاول تدمير جميع ملفات السجل ومتغيرات النظام المقابلة.

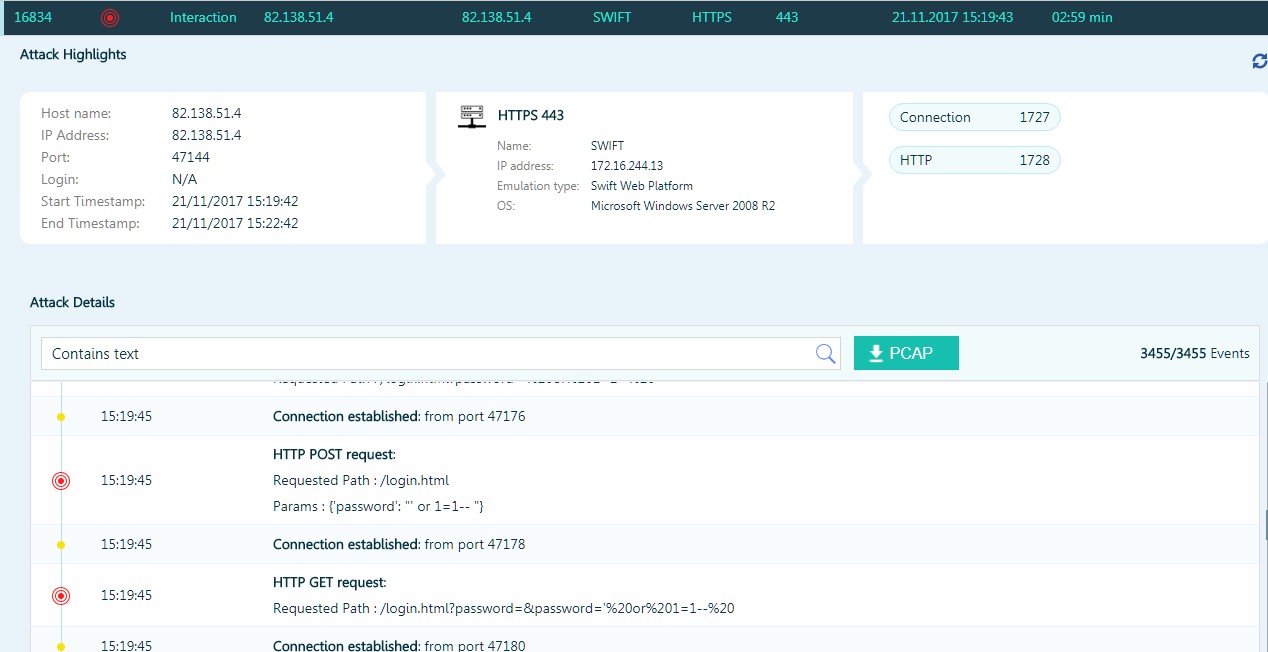

يحاول المهاجم إدخال SQL في فخ يحاكي SWIFT Web Access.

بالإضافة إلى مثل هذه الهجمات "الطبيعية" ، أجرينا عددًا من الاختبارات الخاصة بنا. أحد أكثر الدلالات هو اختبار وقت الكشف عن دودة الشبكة على الشبكة. للقيام بذلك ، استخدمنا أداة من GuardiCore تسمى

Infection Monkey . هذه دودة شبكة يمكنها التقاط Windows و Linux ، ولكن دون نوع من "الحمولة".

قمنا بنشر مركز قيادة محلي ، وأطلقنا أول نسخة من الديدان على أحد الأجهزة واستلمنا الإشعار الأول في وحدة تحكم TrapX في أقل من دقيقة ونصف. TTD 90 ثانية مقابل 106 يوم في المتوسط ...

بفضل القدرة على التكامل مع فئات الحلول الأخرى ، لا يمكننا الانتقال إلا من الكشف السريع عن التهديدات إلى الاستجابة التلقائية لها.

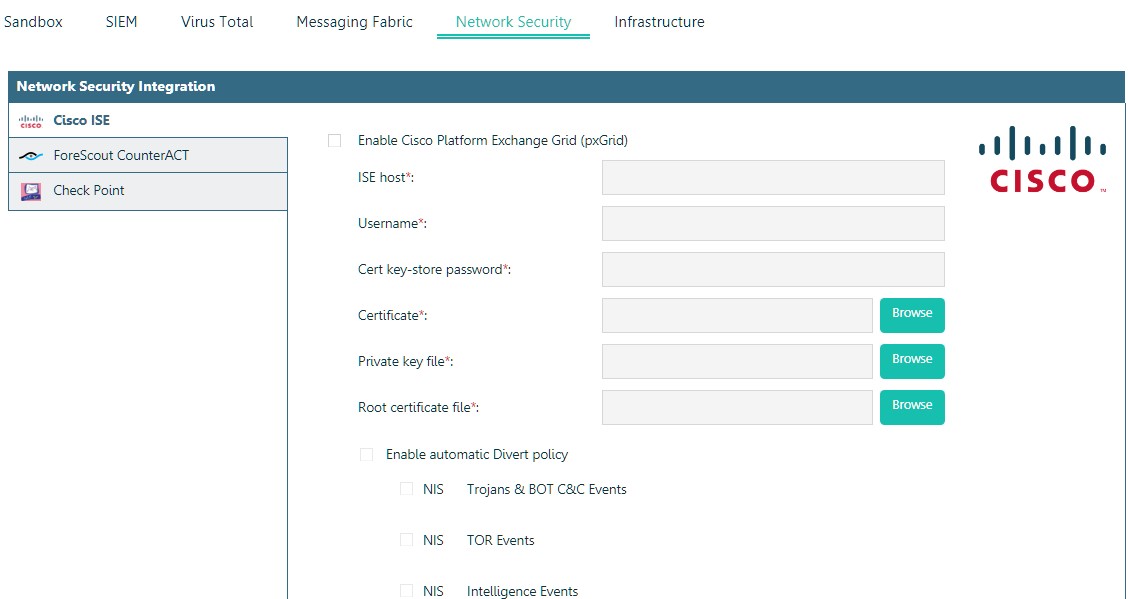

على سبيل المثال ، سيؤدي التكامل مع أنظمة NAC (التحكم في الوصول إلى الشبكة) أو مع CarbonBlack إلى فصل أجهزة الكمبيوتر المخترقة تلقائيًا من الشبكة.

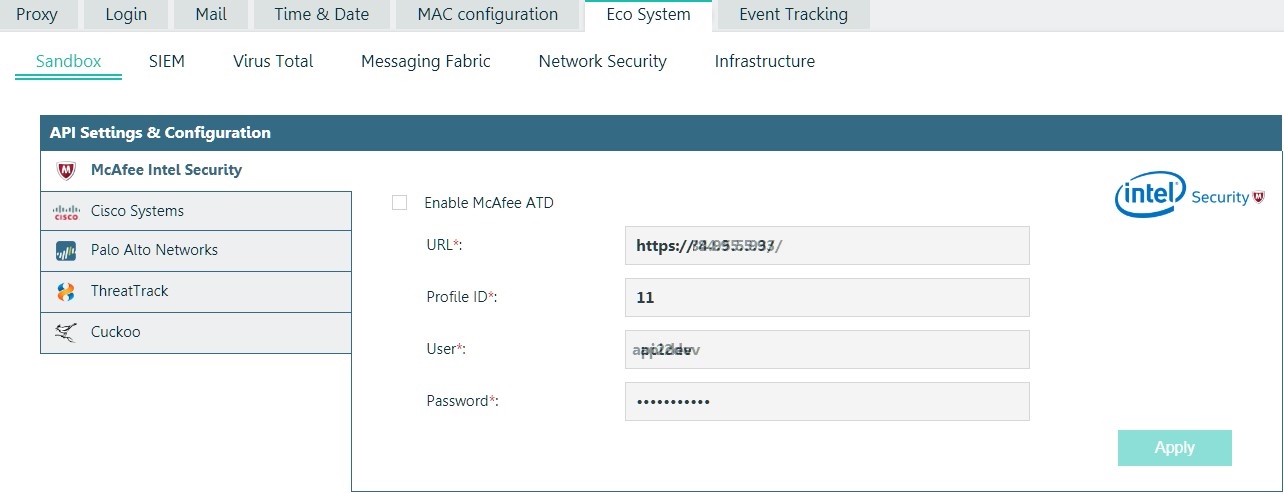

يتيح لك التكامل مع وضع الحماية نقل الملفات المتضمنة في الهجوم للتحليل تلقائيًا.

تكامل مكافي

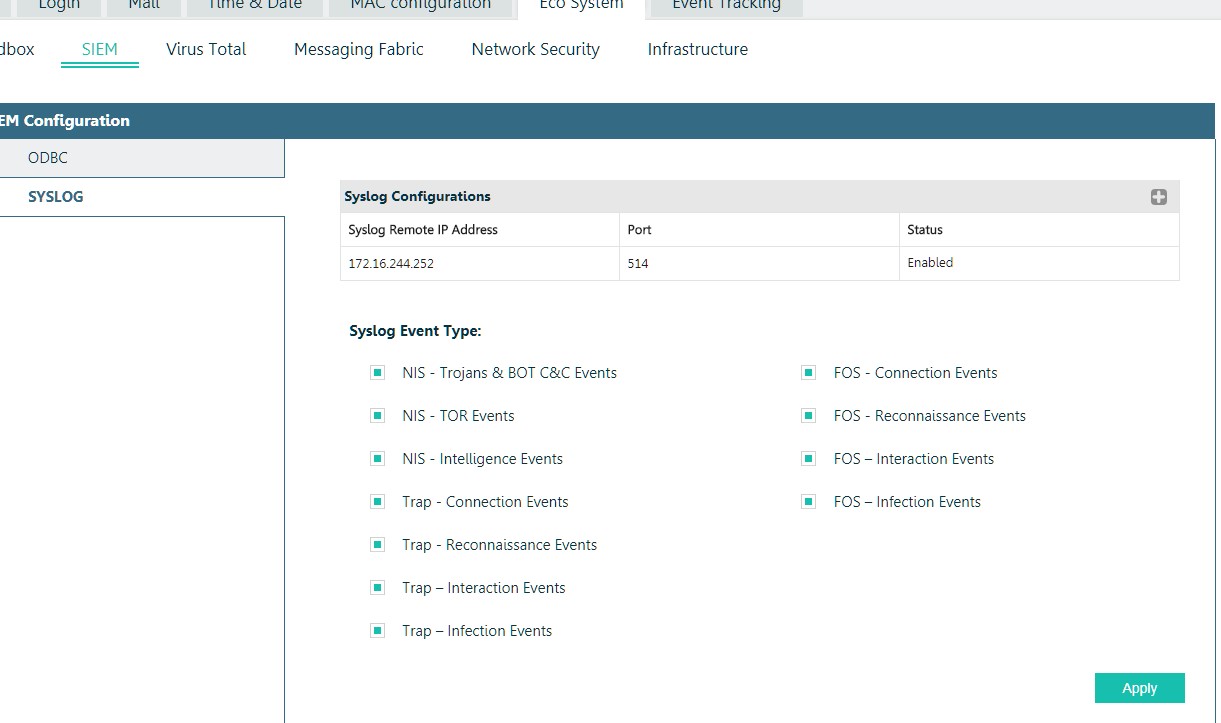

يحتوي الحل أيضًا على نظام ارتباط الأحداث المدمج الخاص به.

لكن قدراتها لم تناسبنا ، لذا قمنا بدمجها مع HP ArcSight.

يساعد نظام التذاكر المدمج في التعامل مع التهديدات المكتشفة "في جميع أنحاء العالم".

نظرًا لأنه تم تطوير الحل "منذ البداية" لتلبية احتياجات الوكالات الحكومية وشريحة الشركات الكبيرة ، فقد تم بالطبع تنفيذ نموذج وصول قائم على الأدوار ، والتكامل مع م ، ونظام مطور من التقارير والمحفزات (تنبيهات الأحداث) ، وتنسيق الهياكل القابضة الكبيرة أو موفري MSSP هناك.

بدلا من السيرة الذاتية

إذا كان هناك نظام مراقبة مشابه يغطي ، من الناحية الرمزية ، ظهورنا ، ثم مع تسوية المحيط ، كل شيء قد بدأ للتو. الأهم من ذلك ، هناك فرصة حقيقية للتعامل مع حوادث أمن المعلومات ، وليس للتعامل مع عواقبها.