في هذا العام ، تم تجديد برنامج مسابقة أيام القرصنة الإيجابية بالمنافسة على عناصر القرصنة في نظام الشبكة الذكية -

MeterH3cker . كان تحت تصرف المشاركين نموذج من منزلين ، كما تصور المنظمون ، وفرت الألواح الشمسية الكهرباء للمنازل ، ويمكن بيع الطاقة الفائضة التي تم توليدها لشبكة الكهرباء العامة بسعر خاص. كانت مهمة المهاجمين تعطيل العملية العادية لقياس الكهرباء والتأثير على الرصيد النقدي في نظام الفوترة بأي وسيلة ممكنة.

قف

متر الوقوف H3cker

متر الوقوف H3ckerيمكن للمنازل الحديثة المجهزة بألواح شمسية أن تستهلك الكهرباء وتعطي توليدًا زائدًا للشبكة. شكل هذا النموذج أساس كشك MeterH3cker.

كان الجناح نموذجًا لمبنيين سكنيين حديثين مع معدات حقيقية ، والتي نفذت عناصر من تكنولوجيا الشبكة الذكية. في كل منزل ، تم تركيب أجهزة تحكم بالطاقة الشمسية وعدادات كهرباء ذكية ومستهلكين للطاقة. تم توصيل كلا المنزلين بنموذج محطة فرعية كهربائية تم تركيب جهاز جمع البيانات ونقلها (DTD) عليه ؛ قابلت العدادات وعداد المحطة الفرعية.

بالإضافة إلى ذلك ، تم تجهيز كل منزل بنظام التدفئة وتكييف الهواء ، والذي كان تحت السيطرة العامة لجهاز التحكم المتوفر في الشبكة العامة للحامل. أيضا ، بالقرب من المنازل الذكية ، تم تركيب محطة شحن حقيقية للسيارات الكهربائية ، والتي نقلت إلى مؤشرات USPD لاستهلاكها من الكهرباء للمركبة الكهربائية المتصلة.

وضعنا سيناريوهات النهار والليل. في وضع "اليوم" ، ولدت الألواح الشمسية في المنازل الكهرباء ، ودارت عداداتها في الاتجاه المعاكس وأخذت في الاعتبار الطاقة "المستهلكة" و "المعطاة". كان لكل منزل حسابه الشخصي ، والذي زاد رصيده أثناء توليد الطاقة وانخفض أثناء الاستهلاك ، كما أثرت التعريفات التي تم تكوينها في العدادات على القيم.

كانت المهمة الرئيسية للمشاركين في المسابقة هي زيادة رصيد الحساب الشخصي للمنازل من خلال مهاجمة معدات الجناح ، وبالتالي الحصول على فوائد مالية مباشرة من أعمال القراصنة.

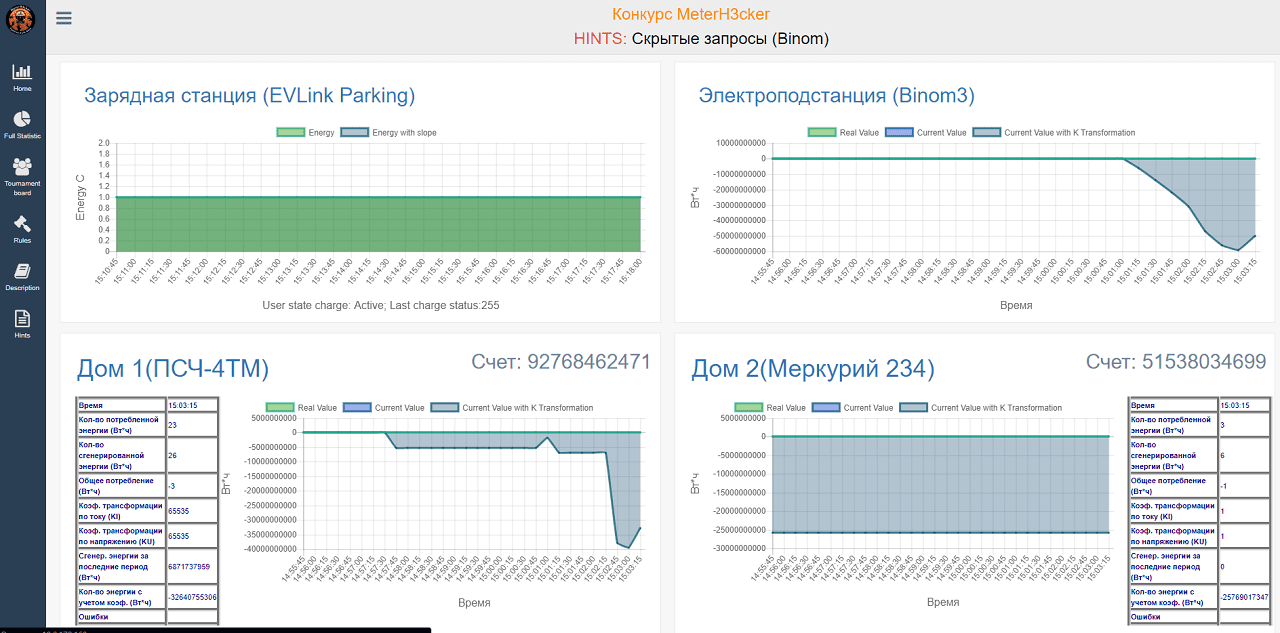

لتصور النتائج ، كتبنا خادم الفوترة الخاص بنا ، والذي جمع البيانات من USPD. استجوب USPD نفسه بدوره عدادات بعدة طرق:

- عداد في المنزل رقم 1 - وفقًا للبروتوكول المفتوح الذي يشبه البائع Modbus ؛

- تم استجواب العداد في المنزل رقم 2 بواسطة جهاز VR-007.3 باستخدام بروتوكول يشبه البائع المفتوح يشبه Modbus ، ثم تلقى USPD البيانات من خادم الويب VR-007.3 عبر HTTP ؛

- متر المحطة الفرعية - وفقًا لبروتوكول Modbus TCP.

للحصول على القيم الحقيقية لاستهلاك الطاقة ، تم توصيل العدادات المرجعية التي لم تكن متاحة للمهاجمين بنفس دوائر التيار والجهد مثل العدادات المهاجمة. قام خادم الفوترة باستطلاعهم مباشرةً عبر واجهة RS-485.

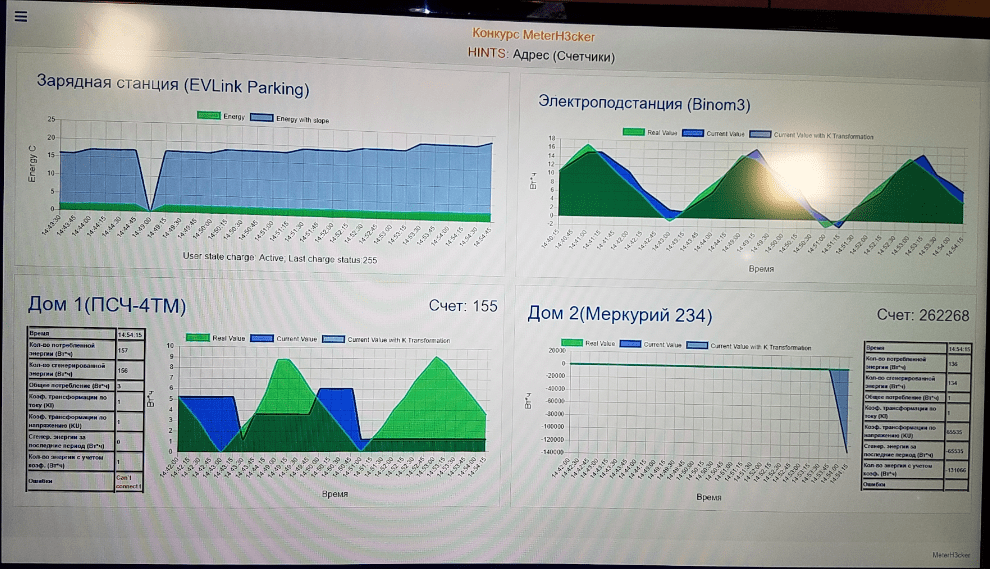

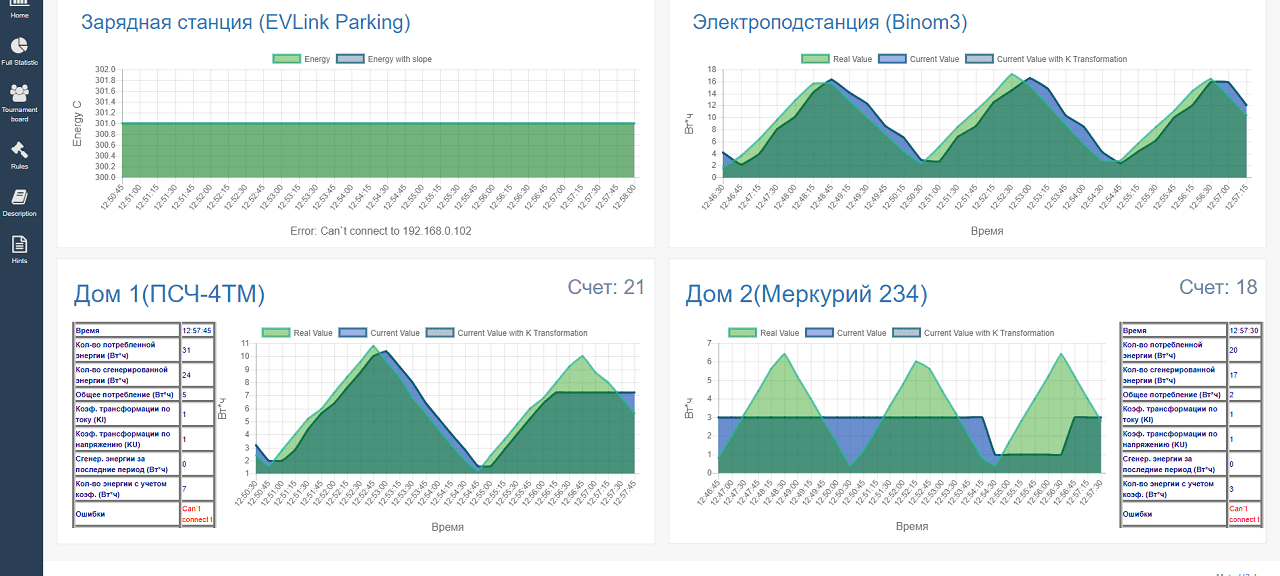

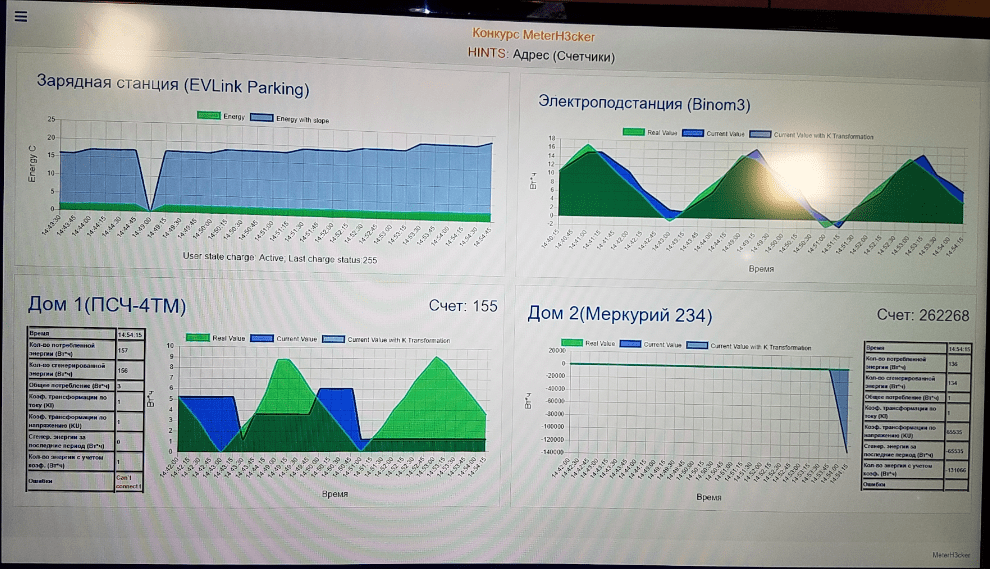

من أجل السماح لزوار المنتدى بمراقبة ما يحدث ، تم تركيب شاشة كبيرة بالقرب من المنصة ، حيث تم عرض الرسوم البيانية لاستهلاك الكهرباء في الوقت الفعلي. رسم الرسم البياني الأزرق قراءات من USPD. لقد تغيروا تبعا لأفعال المهاجمين. أظهر الرسم البياني الأخضر قراءات حقيقية لتوليد الكهرباء واستهلاكها تم جمعها من العدادات المرجعية.

عرض القيم الحالية لكل منزل: رصيد الحساب الشخصي ، الطاقة المستهلكة والمقدمة للشبكة ، التعرفة

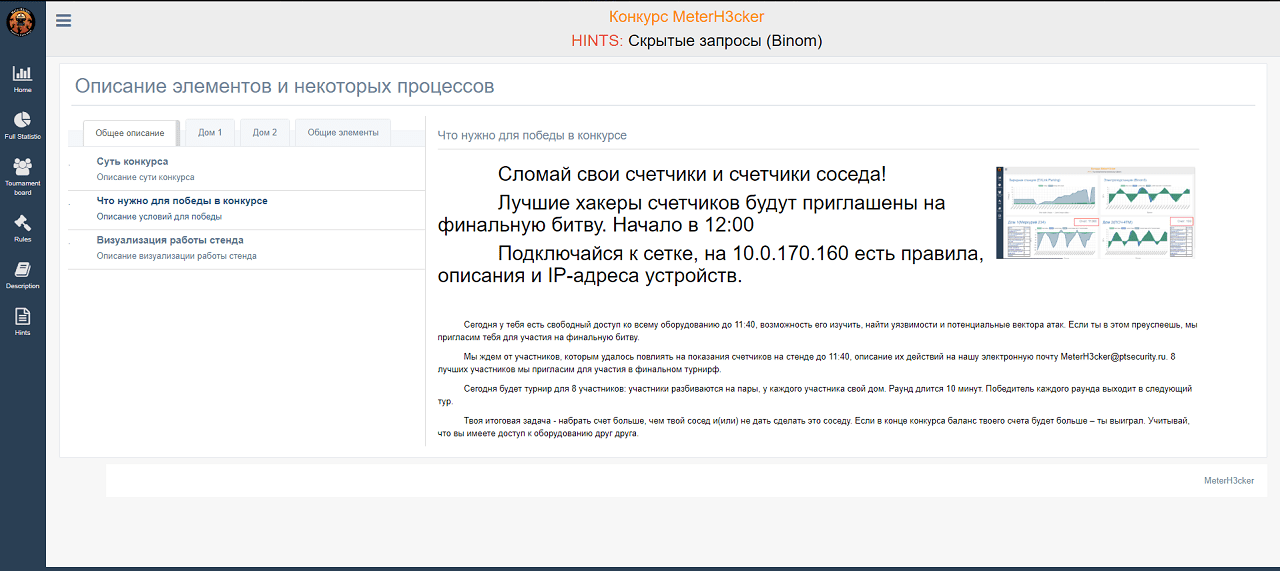

عرض القيم الحالية لكل منزل: رصيد الحساب الشخصي ، الطاقة المستهلكة والمقدمة للشبكة ، التعرفةبوابة داخلية للمشاركين في المسابقة كانت متاحة أيضًا على شبكة الجناح. هناك ، تم عرض القيم الحالية للرسوم البيانية ، قسم يحتوي على وصف لكل عنصر من عناصر الحامل ؛ تم نشر قواعد المسابقة هناك وظهرت نصائح من وقت لآخر.

بوابة داخلية

بوابة داخليةشروط المشاركة

أقيمت المسابقة لمدة يومين. في اليوم الأول كانت هناك مسابقات مؤهلة. عند الاتصال بشبكة الحامل ، حصل كل مشارك على جميع معدات منزلين ومحطة فرعية ومحطة شحن. أتيحت للمشاركين الفرصة لدراسة المعدات والعثور على نقاط الضعف وناقلات الهجوم المحتملة. خلال النهار ، تمت إضافة نصائح جديدة بشكل دوري إلى البوابة الداخلية للمسابقة ، مما يسمح للمشاركين باكتشاف نقاط الضعف في معدات الأجنحة. تمت دعوة المشاركين الذين حققوا النجاح في المنصة في اليوم الأول للمشاركة في البطولة النهائية في اليوم الثاني.

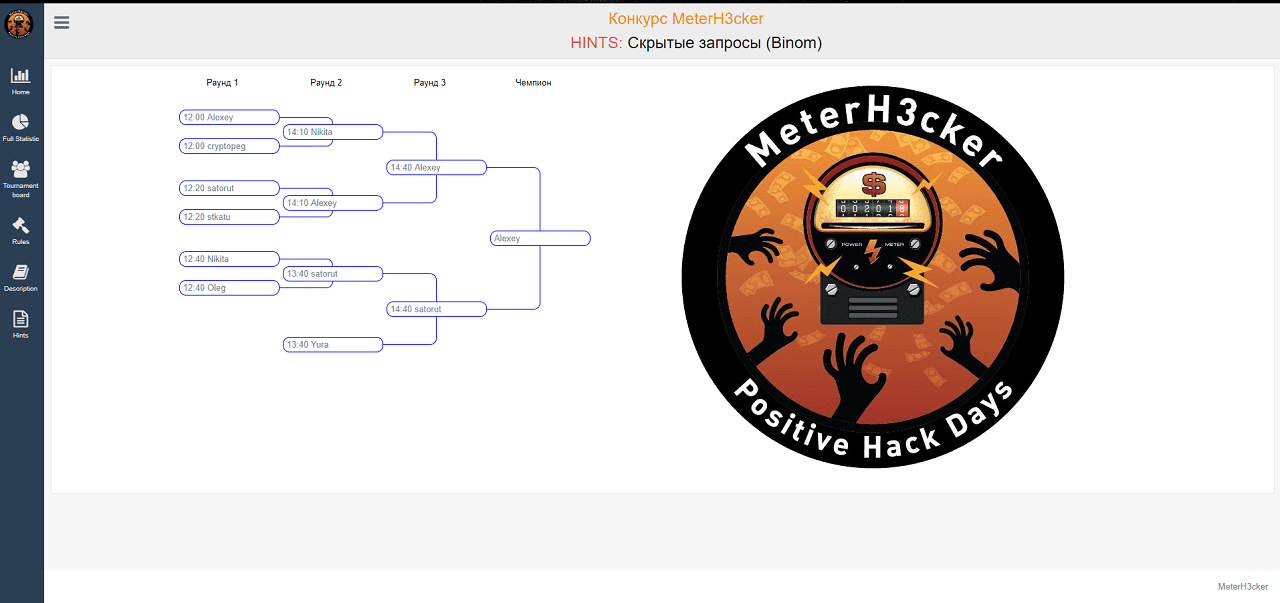

كان النهائي نوعًا من المبارزة. تمت دعوة اثنين من المشاركين إلى المنصة ، لكل منهما منزله الخاص. مهمتهم هي خداع العدادات بأي وسيلة خلال جولة مدتها عشر دقائق وتوليد طاقة أكثر من العدو - جار مشروط. كان الفائز هو الذي لديه رصيد حساب شخصي أكبر في نهاية المسابقة. في الوقت نفسه ، كانت المهمة معقدة بسبب حقيقة أن المشاركين لديهم إمكانية الوصول إلى معدات بعضهم البعض ، مما يعني أنهم يمكن أن يضروا جارهم ويقللون من شأن نتائجهم.

اليوم الأول: جولة التصفيات

كان هناك العديد من الأشخاص الذين أرادوا تجربة أيديهم في معدات القرصنة. لاحظ أن بعضها تم إعداده بجدية للمنافسة وكان معهم البرامج اللازمة. وكان من بينهم مشاركين من اليابان ، الذين درسوا في الساعات الأولى من المسابقة بعناية الموقف ، مما سمح لهم بتحقيق نتائج مهمة في اليوم الثاني.

كانت المفاجأة الكبيرة بالنسبة لنا هي مشاركة متحمس القرصنة البالغ من العمر 12 عامًا: على الرغم من عمره ، كان قادرًا على التنقل بين المعدات المقدمة وأظهر العديد من الهجمات.

المتسابقون

المتسابقونحصلنا على النتائج الأولى في منتصف اليوم: تعاون الباحثون اليابانيون في السيطرة على محطة شحن السيارات الكهربائية وتوقفوا عن شحن السيارة الكهربائية عن طريق إرسال أوامر التحكم عبر واجهة الويب. بعد ذلك بقليل ، تمكنوا من التقاط كلمة المرور لمسؤول وحدة التحكم بالطاقة الشمسية وإيقاف توليد الكهرباء.

لم يتخلف القراصنة الشباب أيضًا عن البالغين: لقد تعلم أن يتسبب في إعادة تشغيل مستمر لـ USPD ، وبالتالي تنفيذ هجوم رفض الخدمة وتعطيل مسح العدادات.

حتى المساء ، حقق أحد أعضاء المجموعة اليابانية انحرافات خطيرة بين قيم الطاقة في المرجع والعدادات المهاجمة ، مما زاد بشكل كبير من قيمة العد. واكتشف زميله ثغرة في واجهة الويب لعداد محطة فرعية ، مما سمح بقراءة محتويات ملفات بطاقة فلاش للجهاز ، يحتوي أحدها على تجزئة كلمة مرور المسؤول. وهكذا ، بعد اختيار كلمة مرور بنجاح ، حصل على الوصول إلى معلمات العداد.

قبل ساعة من نهاية الجولة التأهيلية ، انضم مشارك يدعى أوليغ إلى الجناح. على الرغم من حقيقة أنه لم يبق سوى القليل من الوقت ، فقد تمكن من تنفيذ هجوم ناجح والدخول في البطولة ، التي أقيمت في اليوم التالي.

ونتيجة لذلك ، بحلول نهاية اليوم ، يمكن لجميع المشاركين تغيير قراءات الطاقة على جميع العدادات الكهربائية المتاحة والتحكم في عناصر مختلفة من أجهزة التحكم ، وهي محطة شحن.

نتائج هجمات المشاركين على العدادات. يُظهر الرسم البياني السفلي الأيمن أنه تم تغيير معامل تحويل العداد ، ويظهر الجزء السفلي الأيسر أنه تم تنفيذ هجوم رفض الخدمة بنجاح على عداد -4

نتائج هجمات المشاركين على العدادات. يُظهر الرسم البياني السفلي الأيمن أنه تم تغيير معامل تحويل العداد ، ويظهر الجزء السفلي الأيسر أنه تم تنفيذ هجوم رفض الخدمة بنجاح على عداد -4اليوم الثاني: البطولة والنهائي

بناءً على نتائج التقارير التي أرسلها المشاركون في نهاية اليوم الأول ، اخترنا سبعة مشاركين تمكنوا من العثور على نقاط الضعف واستغلالها في معدات المنصة.

نظرًا لأنه في اليوم الثاني ، يمكن للمشاركين خلال الجولات أن يؤثروا على قراءات عداداتهم ، ولكن أيضًا على عداد الجار المتنافس ، فقد يؤدي أي إهمال إلى عواقب وخيمة. لذا ، قام المشارك أوليغ ، الذي قام بهجوم على معدات أحد الجيران ، بزيادة نتيجة جاره عن طريق الخطأ ، لأنه نفذ الهجوم في وقت التوليد ، ثم لم يتمكن من "تحريفه" في الاتجاه الآخر للفترة المتبقية من الجولة. في المعارك اللاحقة ، أخذ المشاركون في الاعتبار هذه التجربة المحزنة وتصرفوا بكفاءة ، على سبيل المثال ، حددوا القيم القصوى لمعاملات عدادهم خلال فترة التوليد (الوضع "اليوم") والحد الأدنى خلال فترة الاستهلاك (الوضع "الليلي").

الترتيب

الترتيبتكشفت معركة خطيرة في المباراة النهائية للمسابقة. في بداية الجولة ، كانت الميزة ل Satoru Takeksoshi ، الذي تمكن في الدقائق الأولى من تنفيذ الهجوم بنجاح وزيادة رصيد حسابه بشكل كبير. تمكن المشارك الثاني - أليكسي كوزنتسوف - من شن هجوم في بداية الجولة وزيادة رصيد حسابه ، ولكن بكمية أقل بكثير. كانت الفجوة في قراءات الطاقة المولدة 25 جيجاوات ساعة مقابل 5 جيجاوات ساعة. بالنسبة لمعظم الجولة ، لم تتغير النتيجة. ربما ، من أجل عدم تكرار التجربة الحزينة لأول المشاركين الذين هاجموا في الوقت الخطأ ، تصرف أليكس بحذر وراقب تغيير الأنظمة. في النصف الثاني من الجولة ، تمكن من شن هجوم ناجح على متر المحطة الفرعية الكهربائية وجعل الانفصال عن الجار ضئيلاً ، لكن النتيجة الإجمالية لم تسمح له بالفوز. في الثواني الأخيرة ، هاجم أليكس مرة أخرى عداده وزاد بنجاح شهادته ، مما سمح له بانتزاع النصر من الزعيم. وهكذا فاز أليكسي بزيادة رصيده إلى 92 مليار. ه ، وبالنظر إلى هجومه الناجح على عداد المحطة الفرعية الكهربائية ، سمحت له مجموع نقاطه بالفوز دون قيد أو شرط.

حالة الحسابات الشخصية في الثواني الأخيرة بعد الهجوم النهائي

حالة الحسابات الشخصية في الثواني الأخيرة بعد الهجوم النهائيالملخص

لذا ، الفائزون: احتل اليكسي كوزنتسوف المركز الأول ، وذهب المركز الثاني إلى ساتورو تاكيكوشي ، وأغلق نيكيتا ستوبين المراكز الثلاثة الأولى. وقد تسلم الجائزة الخاصة ، للمركز الرابع ، البطل الشاب يوري جريشين.

خلال المسابقة (خاصة في البطولة النهائية) تم عرض هجمات مختلفة تمامًا. حاول معظم المشاركين تنفيذ هجمات على قراءات الطاقة المأخوذة من العدادات ، وزيادة إنتاج الطاقة في وقت التوليد والتقليص في وقت الاستهلاك. أيضا ، في بعض الجولات ، هاجم المنافسون بنجاح محطة شحن السيارة الكهربائية وجهاز التحكم بالطاقة الشمسية.

ومع ذلك ، لم يتمكن أي من المشاركين من تنفيذ هجمات ناجحة على USPD واستبدال البيانات التي تم جمعها مباشرة عليها. من المحتمل أن تؤدي هذه الهجمات إلى التحكم الكامل في البيانات المرسلة إلى مركز الفوترة وزيادة حسابك بقيمة تعسفية. طوال اليومين ، سجلنا محاولة واحدة فقط من هذه الهجمات ، والتي ، على ما يبدو ، انتهت بالفشل.

أيضا ، لم يهاجم أحد وحدة التحكم التي تتحكم في نظام التدفئة وتكييف الهواء. تم افتراض أن المهاجم سيتصل بالجهاز ويكون قادرًا على التحكم في المعدات باستخدام إشارات التحكم الموجودة. كانت الصعوبة الرئيسية للمهاجمين هي مقارنة المنافذ المفتوحة واسم المعدات ، على سبيل المثال ، لطلب معلومات باستخدام بروتوكول FOX. لم يكن من الضروري استخدام برامج متخصصة لمهاجمة هذه المعدات. لم يساعد التلميح أيضًا ، لأن المهاجمين لم يستخدموه ، وكل ما كان مطلوبًا هو استبدال رأس User-Agent في متصفحهم للحصول على اتصال ناجح.

من ملاحظات أخرى. خلال المسابقة ، طرح المتسابقون الكثير من الأسئلة التوضيحية حول هيكل وتشغيل الجناح ، وكذلك على الأجهزة المتاحة. ويمكن تفسير ذلك بحقيقة أنه بالإضافة إلى مهمة "كسر" الأجهزة ، كان من الضروري معرفة ما يفعله كل منهم وكيفية استغلال نقاط ضعفه لتحقيق الربح.

ارتفاع اليوم الأول

ارتفاع اليوم الأوللقد سررنا أنه على الرغم من أن منافستنا هي الوافد الجديد على المنتدى ، إلا أن العديد من المتفرجين جاءوا الذين لم يشاركوا ، ولكنهم كانوا مهتمين بعمل المنصة ، ونجاح المتسابقين. انتهى العثمانيون أمام المنصة بسرعة!

هناك حقيقة أخرى مثيرة للاهتمام مرتبطة بالمشاركين من اليابان. كانت البوابة الداخلية للمسابقة وتوثيق أجهزة الشركات المصنعة المحلية باللغة الروسية ، ومع ذلك ، لم يصبح هذا عقبة أمام الفريق الياباني - كانت هناك مهارات عملية كافية لإثبات سلسلة من الهجمات الناجحة. ومع ذلك ، بعد المنافسة ، اعترفوا أنه مع ذلك تسبب لهم إزعاجًا طفيفًا.

بشكل عام ، أظهرت المنافسة أنه في أقل من يومين من الممكن تمامًا فهم أنظمة قياس الكهرباء الحديثة وتنفيذ هجمات ناجحة عليها.

تحليل المسابقات الأخرى أيام الاختراق الإيجابية 8: