اكتشف مختبر فيروس ESET Android RAT (أداة الإدارة عن بُعد) الجديد الذي يستخدم بروتوكول Telegram لإدارة البيانات واستخراجها. في البداية ، لفتنا الانتباه إلى زيادة نشاط

IRRAT و

TeleRAT المعروفين ، ولكن بعد فهم ما حدث ، وجدنا عائلة جديدة تمامًا. نشط RAT الجديد منذ أغسطس 2017 على الأقل. في مارس 2018 ، تم توزيع شفرة مصدر Malvari من خلال قنوات Telegram من المتسللين ، ونتيجة لذلك تعمل مئات التعديلات اليوم في البرية.

نسخة واحدة تختلف عن البقية. على الرغم من توفر رمز المصدر ، يتم بيعه تحت الاسم التجاري HeroRat من خلال قناة Telegram الخاصة. يقدم المؤلفون HeroRat للاستخدام وفقًا لنموذج البرامج الضارة كخدمة. مالفار متاح في ثلاثة مستويات تقليم بوظائف مختلفة وقناة دعم فيديو. من غير الواضح ما إذا كان هذا الخيار مكتوبًا على أساس رمز مدمج ، أو على العكس من ذلك ، هو الأصل ، والذي ظهر بعده رمز المصدر على الشبكة.

كيف يعمل

يقوم المهاجمون بتوزيع RAT من خلال المتاجر غير الرسمية لتطبيقات Android والشبكات الاجتماعية والمراسلة الفورية. لقد رأينا كيف يتم إخفاء البرنامج الضار على أنه تطبيقات تعد بتكوين عملات البيتكوين كهدية أو إنترنت محمول مجاني أو خداع المشتركين في الشبكات الاجتماعية. على Google Play ، لم يتم العثور على هذا الملف. يتم تسجيل معظم الإصابات في إيران.

الشكل 1. يستخدم العديد من التطبيقات لتوزيع RAT

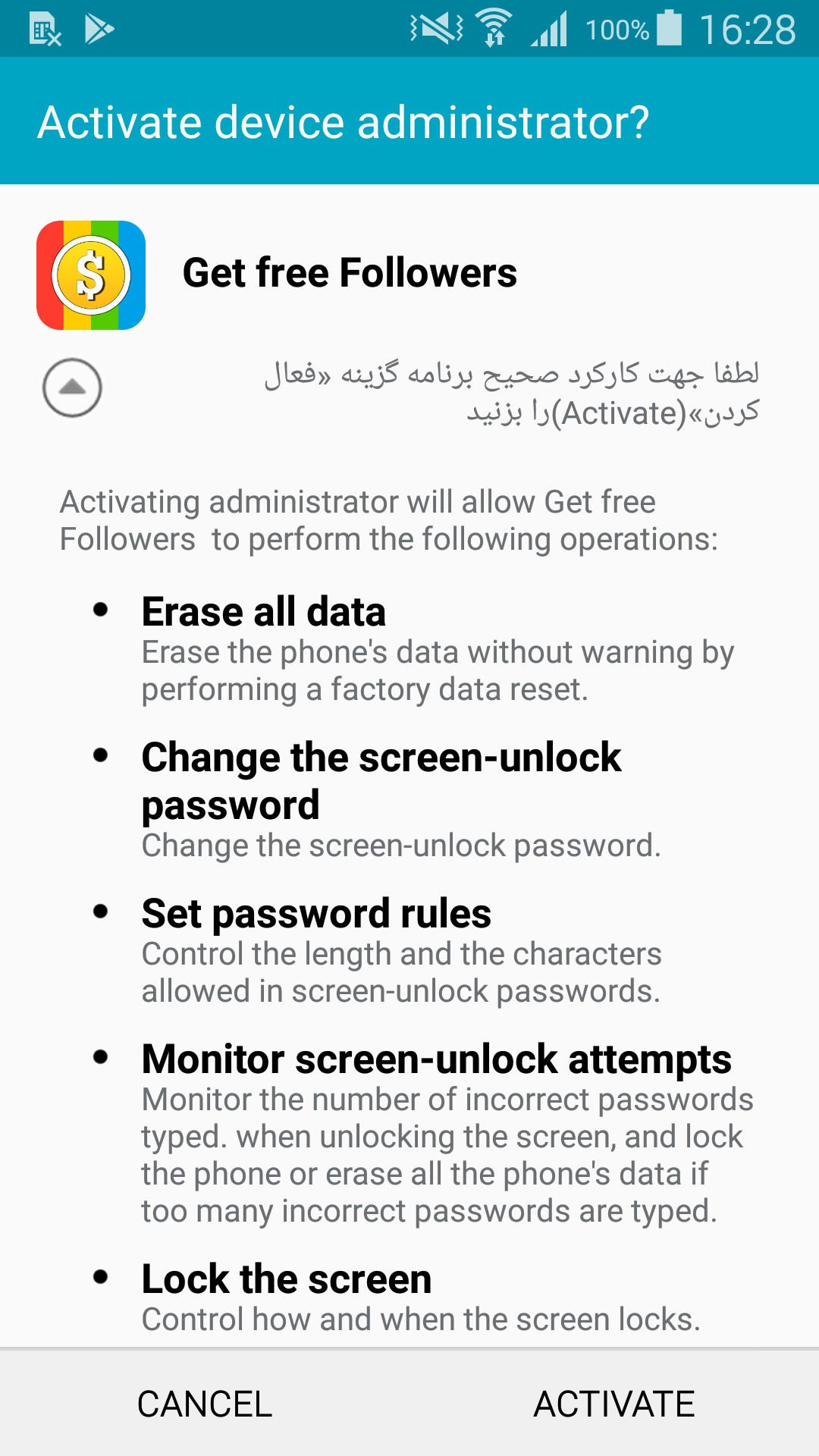

الشكل 1. يستخدم العديد من التطبيقات لتوزيع RATيتوافق البرنامج الضار مع جميع إصدارات Android. يُطلب من المستخدم قبول طلب إذن (بما في ذلك أحيانًا تنشيط التطبيق كمسؤول عن الجهاز) ، والذي يستخدم الهندسة الاجتماعية.

الشكل 2. يطلب RAT حقوق مسؤول الجهاز

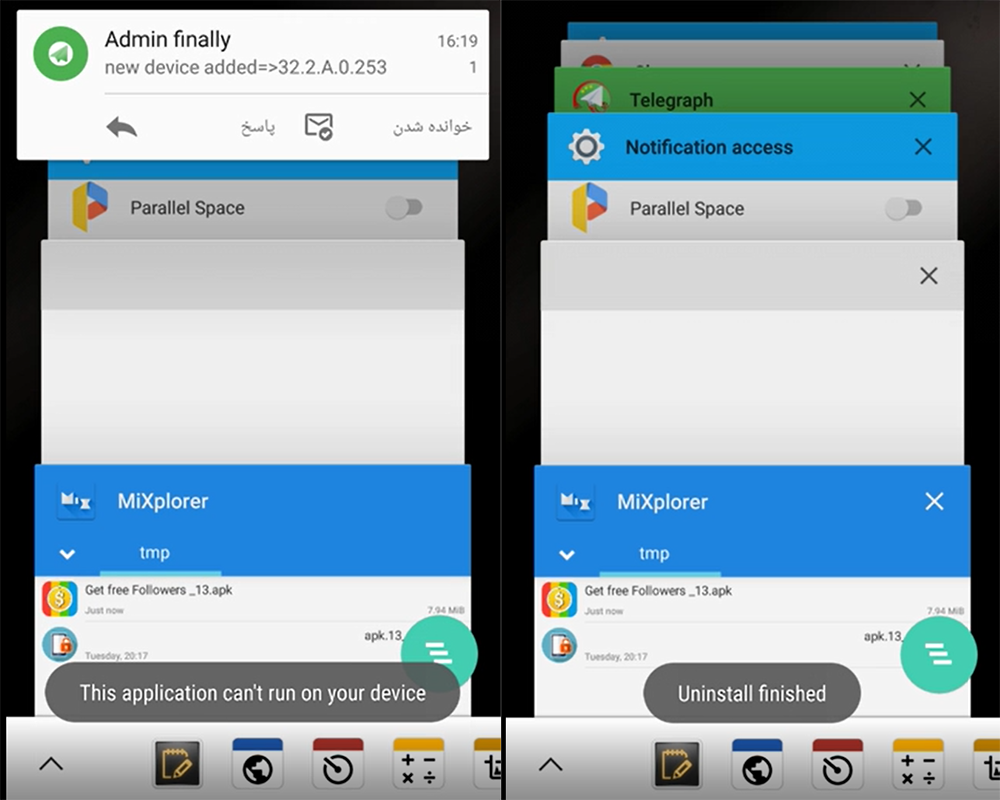

الشكل 2. يطلب RAT حقوق مسؤول الجهازبعد تثبيت التطبيق الضار وتشغيله ، تظهر نافذة منبثقة صغيرة على الشاشة. تشير إلى أن البرنامج لا يمكن أن يعمل على الجهاز وسيتم حذفه. شاهدنا عينات برسائل باللغتين الإنجليزية والفارسية (حسب إعدادات اللغة للجهاز).

عند اكتمال الإزالة ، سيختفي رمز التطبيق. في الوقت نفسه ، سيتم تسجيل جهاز مصاب جديد على جانب المهاجمين.

الشكل 3. شرح تثبيت HeroRat على الجهاز (لقطات من الفيديو التدريبي لمؤلفي Malvari)

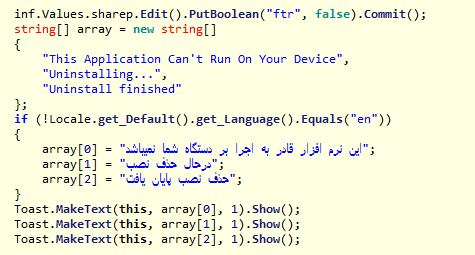

الشكل 3. شرح تثبيت HeroRat على الجهاز (لقطات من الفيديو التدريبي لمؤلفي Malvari) الشكل 4. رمز مصدر مالفاري مع رسالة إزالة مزيفة باللغتين الإنجليزية والفارسية

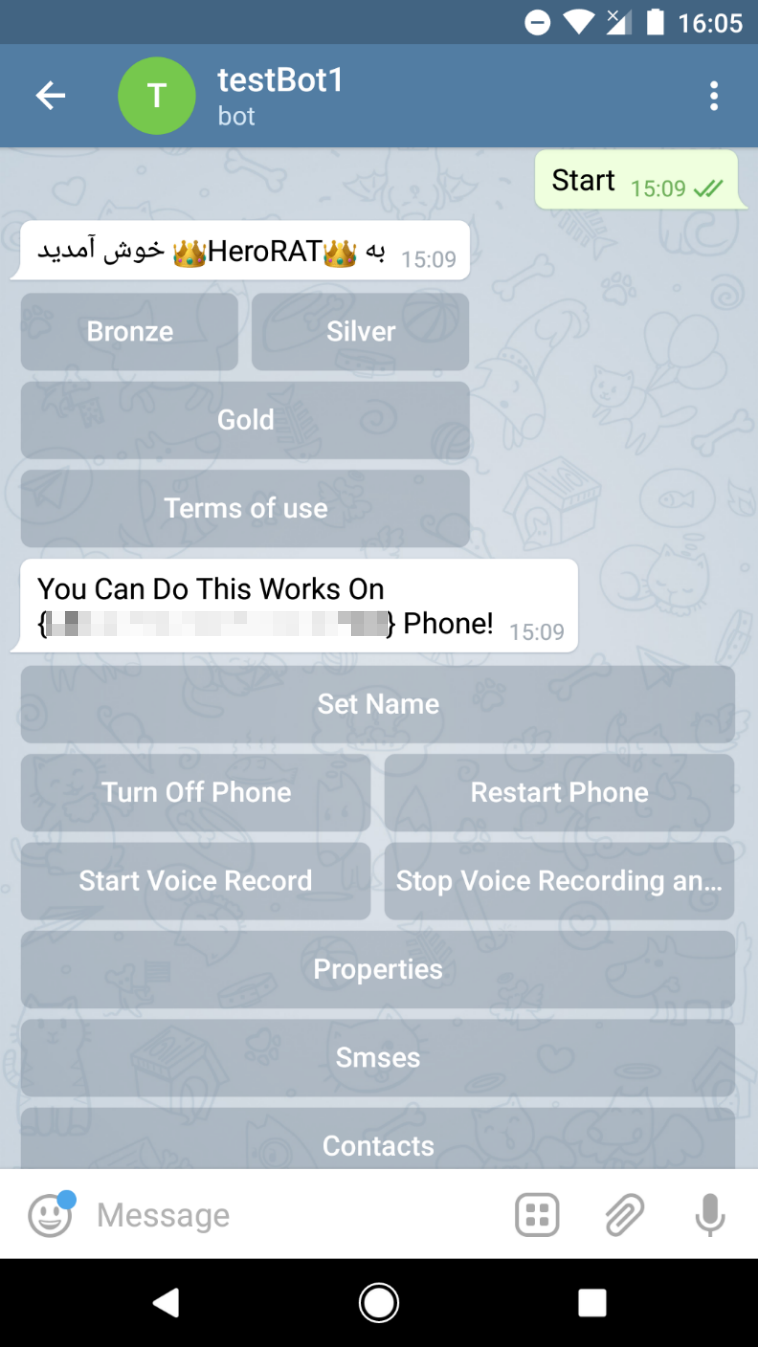

الشكل 4. رمز مصدر مالفاري مع رسالة إزالة مزيفة باللغتين الإنجليزية والفارسيةبعد الوصول إلى جهاز مخترق ، يستخدم المهاجم

إمكانيات روبوت Telegram للتحكم في جهاز جديد. يتم التحكم في كل جهاز مصاب بواسطة روبوت ، يتم تكوينه والتحكم فيه من خلال تطبيق Telegram.

تحتوي البرامج الضارة على مجموعة واسعة من أدوات التجسس واستخراج الملفات ، بما في ذلك اعتراض الرسائل النصية وجهات الاتصال ، وإرسال الرسائل النصية والمكالمات ، وتسجيل الصوت والتقاط لقطات الشاشة ، وتحديد موقع الجهاز وإدارة إعداداته.

يباع HeroRat في ثلاثة مستويات من القطع (البرونزية والفضية والذهبية) مقابل 25 و 50 و 100 دولار على التوالي. يتم تقديم رمز المصدر من مؤلف HeroRat للشراء مقابل 650 دولارًا.

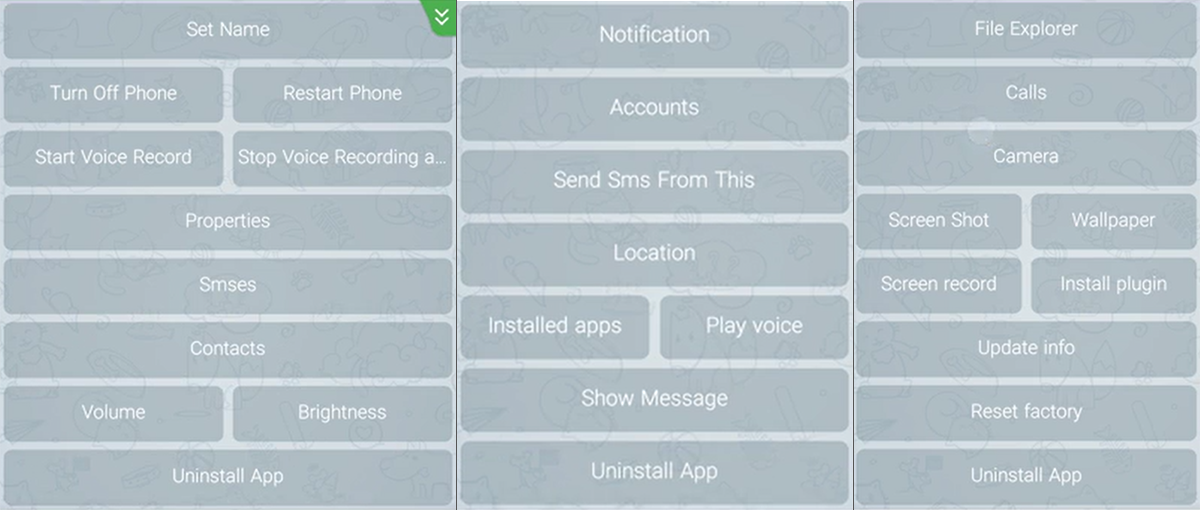

يتم الوصول إلى وظائف HeroRat عبر الأزرار التفاعلية في واجهة Telegram bot. يمكن للمهاجمين التحكم في الأجهزة المصابة من خلال النقر على الأزرار المتاحة في إصدار RAT الذي يدفعون مقابله ويستخدمونه.

الشكل 5. لوحة تحكم HeroRat

الشكل 5. لوحة تحكم HeroRat الشكل 6. وظائف HeroRat (من اليسار إلى اليمين): الحزم البرونزية والفضية والذهبية (لقطات من الفيديو التدريبي لمؤلفي ملف مالفاري)

الشكل 6. وظائف HeroRat (من اليسار إلى اليمين): الحزم البرونزية والفضية والذهبية (لقطات من الفيديو التدريبي لمؤلفي ملف مالفاري)على عكس Android RATs التي تمت دراستها سابقًا والتي تستخدم Telegram ، والتي تمت كتابتها في Android Java القياسي ، تم تطوير الأسرة الجديدة من الصفر في C # باستخدام إطار

Xamarin ، وهو مزيج نادر لبرامج Android الضارة.

يتم تكييف طريقة الاتصال من خلال بروتوكول Telegram مع لغة البرمجة - بدلاً من

Telegram Bot API ، والتي تم استخدامها من قبل

RATs التي تمت دراستها سابقًا ، تستخدم الأسرة الجديدة

Telesharp ، وهي مكتبة لإنشاء برامج Telegram في C #.

يتم تغطية إرسال الأوامر واستخراج البيانات من الأجهزة المصابة بالكامل بواسطة بروتوكول Telegram - يهدف هذا الإجراء إلى مواجهة الكشف بناءً على حركة المرور إلى خوادم التنزيل المعروفة.

مؤشرات العدوى

System.OS - 896FFA6CB6D7789662ACEDC3F9C024A0 - Android / Agent.AQO

Andro.OS - E16349E8BB8F76DCFF973CB71E9EA59E - Android / Spy.Agent.AMS

FreeInterNet.OS - 0E6FDBDF1FB1E758D2352407D4DBF91E - Android / Agent.AQO