مواصلة سلسلتنا من دروس نقطة التفتيش. هذه المرة سوف نناقش أحد موضوعاتي المفضلة ، وهي

IPS (نظام منع التطفل

) باللغة الروسية - نظام منع التطفل. علاوة على ذلك ، يتم التركيز على الوقاية (أي الوقاية)! أحد العقيدة الرئيسية لـ Check Point هو: "

نحن نمنع ، لا نكتشف! " أنا شخصياً أتفق مع هذا الموقف. ما فائدة الكشف إذا تعرضت للهجوم من قبل المشفر ، على سبيل المثال؟ سيخبرك جهاز الكمبيوتر المشفر عن وقوع هجوم. في الحقائق الحالية ، من الضروري الاهتمام بالوقاية. و IPS هنا يمكن أن تساعد بشكل جيد للغاية.

ومع ذلك ، في الآونة الأخيرة كان هناك بعض الإهمال لهذه الفئة من الحماية ، قائلة "

IPS لم تعد ذات صلة وليس من المنطقي استخدامها ". في رأيي ، هذا الرأي خطأ لا يغتفر. في الواقع ، سأحاول في هذا الدرس وصف المفاهيم الخاطئة الرئيسية الحالية حول IPS. بعد ذلك ، كجزء من المعمل ، سأوضح لك كيف تساعد IPS في تعزيز أمان شبكتك. وبالطبع سأحاول أن أخبرك بكيفية تحقيق أقصى استفادة من هذه الأداة المفيدة ، وما هي الإعدادات التي يجب الانتباه إليها وما تحتاج إلى تذكره بما في ذلك IPS.

اتضح أن الدرس طويل جدًا ، لذا قسمته إلى قسمين. سيكون الجزء الأول نظريًا بحتًا ، والجزء الثاني مخصصًا بالكامل للممارسة في شكل عمل مختبري. آمل أن تكون مثيرة للاهتمام.

Spoiler - في نهاية المقال ، درس فيديو إذا كان أكثر ملاءمة للمشاهدة بدلاً من القراءة. نبذة تاريخية عن IPS

أود أن أبدأ ببعض الميزات التاريخية. في الواقع ، IPS هي حالة خاصة من

IDS (

نظام كشف التسلل -

نظام كشف التسلل أو SOV ، كما يطلق عليه لفترة وجيزة في روسيا).

جاءت فكرة إنشاء IDS بعد نشر مقال "

مراقبة التهديدات الأمنية الحاسوبية والمراقبة " لجيمس أندرسون ، بالفعل في

عام 1980 ! مقال ترفيهي إلى حد ما والأهم من ذلك حتى يومنا هذا.

بعد 6 سنوات ، في

عام 1986 ، نشر دوروثي ديننغ وبيتر نيومان أول

نموذج نظري لـ IDS ، والذي ربما لا يزال أساس الأنظمة الحديثة. علاوة على ذلك ، كان هناك عدد غير قليل من التطورات المختلفة ، ولكن جميعها تم اختصارها بشكل أساسي لاستخدام ثلاث طرق للكشف عن التسلل:

- تحليل التوقيع

- تحليل ارشادي

- كشف الشذوذ.

ربما كانت إحدى اللحظات الرئيسية في تطوير IDS هي ظهور مكتبة

libpcap في

عام 1998 . طورها رفاقها من المختبر الوطني. لورانس في بيركلي. في نفس العام ، تم تطوير الشم الحزم

APE باستخدام حزمة libpcap. بعد شهر ، تمت إعادة تسمية APE إلى

Snort المعروف. مؤلف Snort هو

Martin Rösch .

تم تأسيس

Sourcefire لاحقًا (في عام 2001) وواصل مشروع Snort تطوره السريع كجزء من Sourcefire وأصبح فعليًا المعيار القياسي بين حلول IDS. Snort مفتوح المصدر ، والذي يستخدم من قبل معظم الشركات المصنعة الحديثة لحلول أمن المعلومات (خاصة الشركات المحلية).

في عام

2003 ، لاحظ جارتنر عدم كفاءة IDS والحاجة إلى التحول إلى أنظمة IPS (أي تغيير الكاشف لمنعه). بعد ذلك ، بدأ مطورو IDS في تجهيز حلولهم بوضع IPS. يمكن أن يعمل Snort بشكل طبيعي في كل من IDS وفي وضع IPS (أي لمنع).

بالطبع ، تجدر الإشارة أيضًا إلى النمو السريع لمشروع مفتوح المصدر آخر -

Suricata . تم تأسيس هذا المشروع من قبل المهاجرين من Snort. كان الإصدار التجريبي الأول في عام

2009 . المسؤولة عن التطوير هي مؤسسة أمن المعلومات المفتوحة (OISF). في الوقت الحالي ، Suricata هو حل شائع للغاية (على الرغم من أنه لا يزال أدنى من Snort في الشعبية). في الواقع ، غالبًا ما يتم استخدامها معًا.

في عام

2013 ، استحوذت

Cisco على Sourcefire. في الوقت نفسه ، لا يزال Snort مشروعًا مفتوح المصدر ، ويتم بيع نسخته التجارية تحت العلامة التجارية Cisco FirePower. بإذن منك ، لن نتحدث عن الاختلافات بين الإصدارين المجاني والخاص. نقطة مثيرة للاهتمام. في عام 2005 ، حاولت Check Point شراء SourceFire مقابل 225 مليون دولار ، لكن الحكومة الأمريكية لم توافق على هذه الصفقة. وكما قلت سابقًا ، اشترت Cisco SourceFire في عام 2013 مقابل 2.7 مليار دولار. زيادة جيدة في السعر لمدة 8 سنوات) أكثر من 12 مرة.

بطبيعة الحال ، أدرجت جزءًا صغيرًا فقط من الحلول. في الوقت نفسه ، تم تطوير عدد كبير من حلول الملكية التجارية (Check Point هي واحدة منها). في أغلب الأحيان ، كانت IPS جزءًا من حل UTM أو NGFW ، وأقل تكرارًا كقطعة مستقلة من الأجهزة (تعد Cisco IPS مثالاً رئيسيًا).

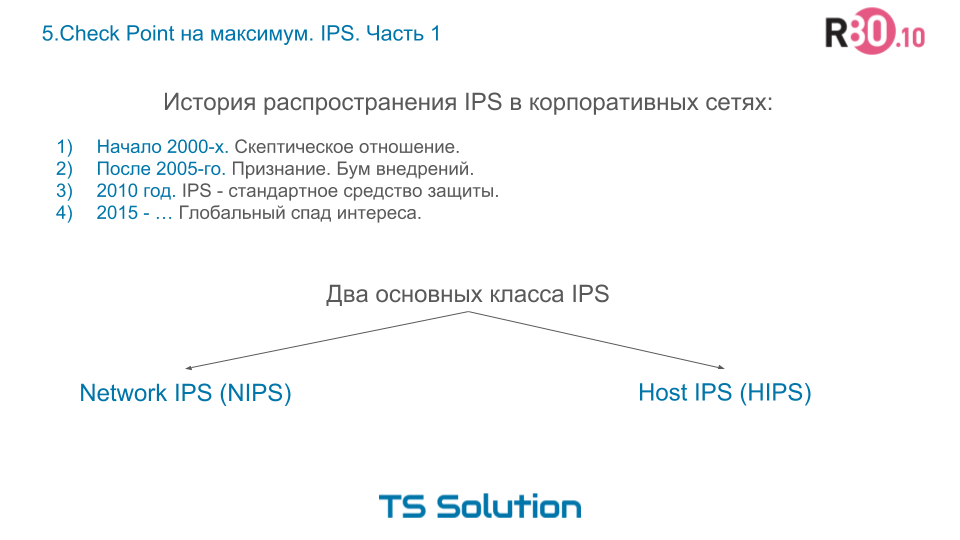

IPS في شبكات الشركات

الآن ، إذا لمست تاريخ توزيع حلول IPS في شبكات الشركات ، فستحصل على الصورة التالية:

في أوائل العقد الأول من القرن الحادي والعشرين ، كانت الشركات متشككة للغاية في هذه الفئة الجديدة من الحلول الأمنية. اعتقد معظم الناس أن IPS كانت نوعًا من الأشياء الغريبة التي لم تكن مطلوبة حقًا.

بعد عام 2005 ، أدركت الأغلبية فوائد وضرورة IPS. بدأ ازدهار التطبيقات في جميع أنحاء العالم.

بحلول عام 2010 ، أصبحت IPS أداة قياسية أساسية بحكم الواقع لحماية شبكة الشركة.

أقرب إلى عام 2015 ، تبريد سوق IPS نسبيًا. كان IPS معيارًا في جميع حلول UTM / NGFW تقريبًا. تحول الجميع إلى SIEM ، والحماية من الهجمات المستهدفة ، وصناديق الرمل ، و honpots ، إلخ. في نفس الوقت ، نسيان أهمية IPS. لكننا سنناقش هذا أكثر قليلاً.

الآن بعد أن أصبح لدينا القليل من المعرفة المحدثة حول تاريخ IPS ، أود مناقشة نقطة أخرى. وهي فئات IPS. في تقريب تقريبي ، يمكن تقسيم جميع حلول IPS إلى فئتين:

- تعمل NIPS على مستوى الشبكة ، أي يمسح مرور / عبور حركة المرور.

- يعمل HIPS على مستوى الكمبيوتر الخاص بالمستخدم ، أي مع حركة المرور الموجهة مباشرة لهذا الكمبيوتر ، حسنًا ، إما أن يولد المضيف نفسه.

سنناقش اليوم الخيار الأول بالضبط.

خياران لاستخدام NIPS

دعونا نلقي نظرة على الاستخدام المعماري لـ IPS. هنا أيضًا ، كل شيء بسيط للغاية ، هناك خياران لاستخدام شبكة IPS:

- الوضع المضمن . في روسيا ، نسميها "في الفجوة". على سبيل المثال يمر مرور الشبكة الحقيقي من خلال IPS. يعمل IPS في هذه الحالة كجسر عادي (أي في المستوى الثاني من نموذج OSI). هذا الوضع هو الأمثل من حيث الحماية. في حالة حدوث هجوم ، يمكن لـ IPS حظر الجلسة وجهاز كمبيوتر المهاجم على الفور. هناك بالطبع جوانب سلبية في شكل ردود إيجابية خاطئة ، حسنًا ، أي إيجابيات خاطئة عندما يمنع IPS حركة المرور العادية. لكن هذه مسألة منفصلة ، سنناقشها بعد ذلك بقليل.

- وضع مختلط . مرة أخرى ، باللغة الروسية - وضع المراقبة. وكقاعدة عامة ، في هذا الوضع ، يتم تعليق IPS على منفذ SPAN ، الذي "يعكس" نسخة الجهاز! حركة المرور. في هذا الخيار ، تتحول IPS تلقائيًا إلى IDS ، مثل لم يعد يعمل مع حركة المرور الحقيقية ، وليس لديه طريقة لمنع الهجمات بسرعة. على سبيل المثال يعد هذا خيارًا سيئًا عندما يكون الحد الأقصى للأمان مطلوبًا.

لن ننظر بالتفصيل في ميزات تطبيق نظام معين. هذا موضوع واسع جدًا يتجاوز نطاق درسنا. دعونا نركز على الوضع المضمّن بشكل أفضل ، مثل هو الذي يستخدم في معظم الحالات في Check Point.

IPS في أجهزة UTM. تدفق الحزمة

من وجهة نظر معالجة حركة المرور ، يتم فحص الحزم أولاً بواسطة جدار الحماية وإذا سمحت بذلك قوائم الوصول المقابلة ، فعندئذ فقط يتم تشغيل IPS ويبدأ في فحص حركة المرور العابرة. في الواقع ، تكشف خوارزمية معالجة حركة المرور عن الاختلاف المفاهيمي بين جدار الحماية ونظام منع التطفل.

"

يسعى جدار الحماية إلى منع مرور حركة المرور. يعمل IPS مع حركة المرور التي تم تمريرها بالفعل . "

هذا أمر منطقي ليس فقط من حيث الأمن ، ولكن أيضًا من حيث الأداء. لماذا تحقق في حركة المرور التي يمكن إسقاطها بسرعة بواسطة جدار حماية بأقل تكلفة من الموارد. هذا هو السؤال حول ما إذا كان يجب وضع IPS أمام جدار الحماية. لا بالتأكيد! فقط تخيل مقدار حركة المرور "اليسرى" التي سيتم بثها عليها من روبوتات مختلفة تقوم بفحص كل شيء على الإنترنت.

حسنًا ، هذا هو المكان الذي أنهينا فيه انحرافنا الغنائي المطول. دعنا ننتقل إلى المفاهيم الخاطئة النموذجية IPS. سأحاول فضحهم باستخدام Check Point كمثال.

المفاهيم الخاطئة النموذجية IPS

1. IPS يحمي فقط من هجمات طبقة الشبكة

ربما هذه هي الأسطورة الأكثر شيوعًا. تاريخيا ، بطبيعة الحال ، حماية IPS في المقام الأول ضد هجمات الشبكة ، مثل عمليات مسح الميناء ، والقوة الغاشمة ، وبعض أنواع ddos ، وبالطبع ، مكافحة الشذوذ. ومع ذلك! لا يزال الكثيرون لا يعرفون أن IPS يمكنها التحقق من الملفات التي تم تنزيلها! وإذا كان الملف يحتوي على برمجية إكسبلويت ، فإن IPS ستحظر تنزيله بشكل أسرع من Anti-Virus ، لأنه يعمل IPS في دفق حركة المرور ، ويضطر برنامج مكافحة الفيروسات إلى الانتظار حتى يتم تنزيل الملف بالكامل إلى المخزن المؤقت. على سبيل المثال يتحقق IPS من ملفات مثل pdf و doc و xls وغير ذلك الكثير. سأريها بالتأكيد في المختبر. لذلك ، ستزيد IPS المضمنة بشكل كبير من حماية المستخدمين الذين يقومون بتنزيل ملفات مختلفة من الإنترنت. لا تهمل هذا المستوى الإضافي من الحماية!

2. لم تعد IPS ذات صلة ولا تحمي من أي شيء

أسطورة شعبية أخرى. بالطبع ، حاول المتسللون المحترفون مؤخرًا عدم استخدام أدوات الهجوم الكلاسيكية ، مثل مسح المنافذ ، القوة الغاشمة ، إلخ. وكل ذلك لأن هذه الهجمات ملحوظة على الفور وتولد عددًا كبيرًا من التنبيهات حول الدفاعات الكلاسيكية. ومع ذلك! يحدث هذا فقط في الهجمات المعقدة والموجهة للغاية ، عندما يتعامل محترف حقيقي مع الأمر. 99٪ من جميع الهجمات الناجحة عبارة عن روبوتات آلية تفحص الشبكة بحثًا عن نقاط ضعف معروفة ، ثم يستغلونها. ترى IPS كل شيء! علاوة على ذلك ، تذكر مرة أخرى الوهم ، بعد اكتشاف هذه الثغرة الأمنية ، أصدرت Check Point توقيع IPS في غضون يومين فقط. أصدرت Microsoft التصحيح في وقت لاحق (في غضون أسبوعين ، على حد ما أتذكر). تعكس IPS المضمنة مع التوقيعات الحالية بشكل مثالي مثل هذه الهجمات الآلية التي لا تزال سائدة (ومن غير المحتمل أن يتغير أي شيء في المستقبل القريب).

3. لا يحتاج IPS إلى التحديث بشكل متكرر

في الواقع ، في الفقرة السابقة ، ذكرت أن IPS المضمنة مع التوقيعات الفعلية توفر الحماية ضد الهجمات الآلية. لسبب ما ، يعتقد الكثيرون أنه يجب تحديث قواعد بيانات مكافحة الفيروسات فقط بانتظام ، بينما ينسى تمامًا IPS. ولكن تظهر تواقيع لـ IPS أو يتم تحديثها حرفياً كل يوم. على سبيل المثال ، يمكنك استخدام مورد

Check Point . كما ترون ، تم إصدار عدة توقيعات جديدة فقط في اليومين الماضيين. أو تم تحديثها تم إنشاؤها مسبقًا.

IPS مع أحدث قواعد البيانات مهم جدا. كما قلت سابقًا ، تأتي تواقيع IPS أسرع من التصحيحات من البائعين. إذا كان لديك توقيعات قديمة ، فإن IPS الخاص بك ببساطة يسحق حركة المرور ويهدر موارد النظام. ولا تعتقد أن الشركات المصنعة المحلية لـ OWL ، الذين يقولون إن التحديث مرة واحدة في الشهر أمر طبيعي (كقاعدة عامة ، حددوا هذه الفترة وعلى الأرجح أن هذا يرجع إلى حقيقة أنهم يستخدمون قواعد بيانات snort ، والتي يتم تحديثها بتأخير 30 يومًا للنسخة المجانية) .

4. يقلل IPS بشكل كبير من أداء الجهاز

ماذا يمكنني أن أقول عن هذه الأسطورة. نعم ولا. بالطبع ، فإن تضمين IPS يزيد من الحمل على المعالج وذاكرة الوصول العشوائي. لكن كل شيء ليس دراميًا كما هو معتقد. عادة ما تتجلى زيادة كبيرة في الحمل عند تشغيل IPS في حالتين:

- قمت أنت (أو أنت) بتحديد الحل بشكل غير صحيح. سواء كان ذلك رفع الأجهزة أو الحل الظاهري. هذا هو السؤال الذي يجب اختباره قبل الشراء. مرة أخرى ، يعتمد الكثير على من يختار الحل. انتبه بشكل خاص لهذا. استخدم أوراق البيانات بعناية على الأجهزة. يشير بالضرورة إلى عرض النطاق الترددي للجهاز عند تمكين IPS. حسنًا ، مرة أخرى ، يحتوي Check Point على أداة تغيير الحجم التي تقدم توصيات واقعية جدًا لنموذج مناسب. تأكد من استخدام التحجيم! إذا لم يكن لديك حق الوصول إلى هذه الأداة ، اسأل شركاءك.

- السبب الثاني والأكثر شيوعًا لزيادة الحمل بسبب IPS هو أنه يتم تضمين الكثير من التوقيعات. هذا هو أحد التطرف في استخدام IPS عندما يتم تمكين جميع التوقيعات المتاحة تمامًا ، نظرًا لأنه في البداية لم يكن من الواضح أي منها مطلوب. هذا الخطأ الفادح يؤدي إلى جهاز التمهيد ببساطة والكثير من الإيجابيات الخاطئة. بعد أن واجهت هذا ، قرر العديد من المسؤولين تعطيل IPS ، لأن معها ، فإن بوابة الحدود "تنحني" ببساطة. كيف تكون حسنًا ، عليك أولاً تحديد ما ستحميه بالضبط. من المنطقي أن نفترض أنه إذا كان لديك خادم بريد يستند إلى Linux في DMZ ، فربما لا يجب عليك تضمين توقيعات هذه الشريحة المتعلقة بمواطن الضعف في Microsoft و MacOS و Android و Wordpress وما إلى ذلك. أعتقد أن المعنى العام واضح. إن الدرس المروري مع جميع التوقيعات بشكل عشوائي مكلف للغاية . لكي تستخدم IPS الموارد بكفاءة ، تحتاج إلى تمكين التوقيعات الضرورية فقط وإيقاف التوقيعات غير الضرورية. يبدو ذلك سهلاً. ولكن يبدو أن التنفيذ معقد للغاية. من هنا تنمو الأسطورة التالية.

5. من الصعب تكوين IPS

هذا هو الرأي العادل الذي حدث. في الواقع ، لا يزال من الصعب جدًا تعلم العديد من حلول IPS. لكن هذا ليس حول نقطة الشطرنج. دعنا نذهب بالترتيب. كيف يبدو التوقيع عادة؟ هذا عادة ما يكون مثل:

IGSS SCADA ListAll تجاوز سعة المخزن المؤقت للوظائف

WebGate منتجات متعددة WESPMonitor المكدس تجاوز سعة المخزن المؤقتوحاول معرفة نوع التوقيع ، وما الغرض من ذلك ، وكم سيتم تشغيل البوابة ، وما مدى أهميتها؟ لحسن الحظ ، يحتوي Check Point على وصف مفصل لكل توقيع. الوصف مرئي مباشرة في SmartConsole ولا يلزمك البحث في كل اسم. علاوة على ذلك ، من أجل الراحة ، خصصت Check Point عدة علامات لكل توقيع:

- درجة الخطورة (أي مستوى الخطر الذي يمكن أن يغلقه هذا التوقيع) ؛

- مستوى الثقة (مستوى موثوقية التوقيع ، أي ما هو احتمال كفاية تشغيل هذا التوقيع. هذه خاصية مهمة للغاية خاصة بالنسبة للتحليل السلوكي)

- تأثير الأداء (توضح هذه العلامة مقدار تحميل التوقيع الممكّن بقوة على الجهاز)

- البائع - يمكنك تصفية التوقيعات حسب المورد (على سبيل المثال ، نقاط الضعف المرتبطة بجميع منتجات Adobe أو Microsoft)

- المنتج - من الممكن التصفية حسب المنتج (مثل Microsoft Office أو WordPress).

تتقاطع العلامات بين المنتج والمنتج أحيانًا بسبب في كثير من الأحيان الشركة لديها منتج واحد فقط.

باستخدام هذه العلامات ، يمكنك إنشاء قائمة بالتوقيعات التي تريد تضمينها بسرعة. ولهذا لا تحتاج إلى سبع امتدادات في الجبين. حسنًا ، بالطبع ، قبل ذلك تحتاج إلى إجراء تدقيق صغير للشبكة وفهم البرامج التي يستخدمها موظفوك.

سنناقش العمل مع هذه العلامات بمزيد من التفاصيل في المختبر.

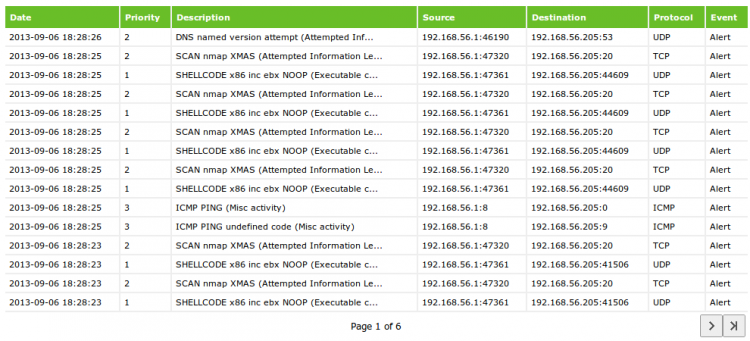

6. العمل مع IPS هو عمل شاق وروتيني.

لقد قلت مرات عديدة أن أمن المعلومات ليس نتيجة ، بل عملية مستمرة. لا يمكنك إعداد النظام مرة واحدة ونسيانه. تحتاج إلى صقل مستمر ومنهجي. وينطبق الشيء نفسه على IPS. وهنا عادة تنشأ صعوبات. تقريبا أي نظام IPS أكثر أو أقل ملاءمة يولد عددا كبيرا من السجلات. عادة ما يبدون مثل هذا:

تخيل الآن أن هذه السجلات تراكمت عدة آلاف في الأسبوع. كيف تحللهم؟ كيف نفهم ما هي الأحداث التي تحدث في أغلب الأحيان؟ ما هي التوقيعات التي قد تحتاج إلى إيقاف تشغيلها أو أي مضيفين قد يتم حظرهم على مستوى جدار الحماية؟

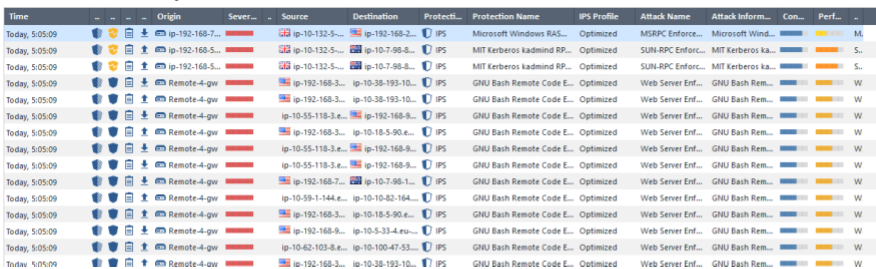

بالطبع ، تبدو سجلات نقاط التفتيش أكثر جاذبية ووضوحًا:

هنا يمكنك رؤية مستوى

الخطورة وتأثير الأداء ومستوى

الثقة . ومع ذلك ، فإن هذا لا يحل مشكلة تحليل هذا العدد الكبير من الأحداث. كقاعدة ، يتم تذكر أنظمة SIEM المصممة لتجميع وربط وإجراء تحليل أولي للأحداث هنا. لحسن الحظ ، لدى Check Point نظام SIEM مدمج -

حدث ذكي . تتيح لك هذه الشفرة رؤية سجلات IPS في شكل معالج ومجمع:

كما تعلمون ، هذا أسهل بكثير للعمل معه. القيمة الرئيسية لـ SIEM هي أن هذا النظام يسمح لك "برؤية" أمانك من حيث الكم. في أي عمل ، تحتاج إلى رؤية النتيجة وهنا من الأسهل بكثير التركيز على الأرقام. في مثالنا ، نرى أن هناك عددًا كبيرًا إلى حد ما من السجلات مع

خطورة المستوى الحرج . معهم عليك أن تبدأ العمل. علاوة على ذلك ، نرى أن أكبر عدد من الأحداث مرتبط بتوقيع

تنفيذ كود GNU Bash عن بعد . يجب أن يبدأ التحليل بهذه الأحداث. بعد أن سقطنا أكثر ، يمكننا تحديد:

- ما المضيفين يهاجمون؟

- ما المضيف الذي يهاجم؟

- من أي بلد يأتي الهجوم؟

قد يتضح أن التوقيع يتم تشغيله بواسطة حركة المرور الناتجة عن العقدة الداخلية لدينا. هذه مناسبة للمحاكمة. إما أنه مصاب بالفعل ، أو أنه إيجابي كاذب. بعد ذلك ، إما أن نعالج المضيف أو نوقف هذا التوقيع خصيصًا لهذا المضيف.

إذا كان الهجوم يأتي من شبكة خارجية ، فربما يتم إنشاء جميع هذه السجلات من خلال عقدة هجومية واحدة فقط (على الأرجح هذا نوع من الروبوتات) ، ومن بعض سنغافورة. في هذه الحالة ، يمكننا إضافة هذا المضيف (أو شبكة سنغافورة بأكملها) إلى قائمة الحظر بحيث يتم حظره على مستوى جدار الحماية ولا يصل إلى معالجة حركة مرور IPS.

يمكننا أيضًا أن نلاحظ أن التوقيع يمسك بهجمات توزيعات لينكس ، في حين أنه قد يتم مهاجمة مضيف النوافذ. في هذه الحالة ، سيكون من المنطقي أيضًا تعطيل توقيعات لينكس خصيصًا لهذا المضيف.

كما ترى ، تشبه العملية تحقيقًا معينًا. بعد هذا التحسين المستمر ، سينخفض الحمل على البوابة بشكل ملحوظ ، لأنه:

- سيتم حظر جزء من المضيفين المهاجمين على مستوى جدار الحماية ؛

- سيتم تعطيل التوقيعات غير الضرورية التي تستهلك الموارد.

في نفس الوقت ، يتيح لك SmartEvent رؤية النتيجة على الفور في شكل عدد متناقص من السجلات. هذه فقط الخاصية الكمية التي تظهر فعالية عملنا المنجز. من الناحية المثالية ، يجب أن نتخلص من ما يسمى "الضجيج" ونرى فقط أحداث IPS المهمة حقًا (أي الهجمات الحقيقية) في السجلات.

علاوة على ذلك ، يمكن أتمتة عملية التحقيق وإضافة المضيفين إلى قائمة الحظر! قدم R80.10 واجهة برمجة تطبيقات كاملة تسمح لك بالتكامل مع حلول الطرف الثالث. لقد كتبت بالفعل مقالة على المحور حول واجهة برمجة التطبيقات نفسها -

Check Point R80.10 API. الإدارة من خلال CLI والبرامج النصية والمزيد.أيضًا ، نشر زميلي جليب رياسكين تعليمات مفصلة حول دمج Check Point و Splunk -

Check Point API + Splunk. أتمتة الحماية ضد هجمات الشبكة .

لا يوجد فقط جزء نظري ، ولكن أيضًا جزء عملي ، مع مثال للهجوم والإضافة التلقائية للمضيف إلى قائمة الحظر. لا تكن كسولاً ، انظر.

على هذا أقترح إنهاء الجزء النظري لدينا. في الدرس التالي ، ينتظرنا الكثير من الأعمال المعملية.

الجزء النظري في شكل فيديو تعليمي

إذا كنت مهتمًا بمواد أخرى على Check Point ، فستجد هنا مجموعة كبيرة (

Check Point. مجموعة مختارة من المواد المفيدة من TS Solution ). يمكنك أيضًا الاشتراك في قنواتنا (

YouTube و

VK و

Telegram ) حتى لا تفوتك مقالات ودورات وندوات جديدة.

يمكن

العثور على مزيد من المعلومات حول نماذج التبديل المدقع

هنا .

يمكنك إجراء تدقيق مجاني لإعدادات أمان Check Point هنا.