لا أريد التخلي عن العنوان. بعد كل شيء ، يؤدي مهمته - يجذب الانتباه. أطلب منكم بصدق ألا تغضبوا إذا لم يلب محتوى المقال توقعاتكم. الآن هو الوقت المناسب. وقالوا "مثل هذه المواد ، تحتاج إلى النشر في منتديات للهواة ، وعلى هبر فقط يتحدث جمهور تكنولوجيا المعلومات الذكي للغاية عن أشياء لا تحتاج أبدًا إلى فهمها ولا تحتاج إلى محاولة فهمها". ومع ذلك ، المجد لهبرو! إنه ديمقراطي تمامًا.

حدثني شيء عن موضوع أمان الشبكة من حيث تحليل حركة مرور الشبكة واكتشاف نشاط الشبكة غير المصرح به (المشار إليه فيما يلي باسم وكالة الأمن القومي).

جوانب وكالة الأمن القومي التي تهمني:

- مسح غير مصرح به لموارد (منافذ وأهداف الويب) للشبكة المحمية (فيما يلي - AP) من شبكة مفتوحة (فيما يلي - OS) ؛

- - حركة مرور غير مصرح بها من / إلى AP. هذا نشاط شبكة تطبيقات مستقل ؛

- إدخال غير مصرح به لمحتوى غير لائق (فيما يلي - NK). هذا هو الإعلان ، محتوى المحتوى المريب.

- أنواع هجمات الشبكة المعروفة (فيما يلي - CA).

ما لا يهمني حتى الآن: كل ما لا يهم الشبكة. تعمل هذه الحماية من الفيروسات مباشرة على محطات العمل والخوادم ، البريد العشوائي ، اختراق كلمة المرور ، إلخ. الخ.

لماذا قررت إعادة اختراع العجلة؟ بعد كل شيء ، هناك الكثير من الحديد والبرامج التي يبدو أنها تؤدي نفس الوظائف ويبدو أنها ليست سيئة. لكن إليك السؤال: نحن ننفق الكثير من المال على القوى العظمى المتقاربة للجيل القادم ، ولكن لا يوجد معنى. جاء التحديث وفشل جميع أجهزة الكمبيوتر. يجلس المستخدمون مع حقوق المشرفين ، وينشرون إعلانات في المتصفحات ويقبضون على برامج الفدية. يقول صاحب العمل: "أوه ، لقد أغلقنا اليوم لأسباب فنية". يقوم المسؤولون بإطلاق خادم جديد على الشبكة للتحديث بكل المنافذ المفتوحة ، ويتم تحديثه على الفور كما ينبغي. وبعد ذلك يبدأ في إبطاء الشبكة ، ويقع المجال في مرسلي الرسائل غير المرغوب فيها ومسرات أخرى من حياة تكنولوجيا المعلومات. حسنًا ، العمل نوع من محاولة دفع المسؤولين للانتقال. يتحركون ، ولكن ليس لفترة طويلة - يعتادون على ذلك. يعلم الجميع أن حوادث تكنولوجيا المعلومات تحدث دائمًا فجأة مثل فصل الشتاء للمرافق العامة. أما بالنسبة للقطاع العام ، فهنا كالعادة - "الحمقى والطرق". من ناحية ، هناك نفقات ضخمة لـ "تحديث الشبكة" ، وشراء معدات باهظة الثمن ، والتي لا يمكن أن تسبب أي شيء سوى الشك المعقول في تخفيضات الميزانية. من ناحية أخرى ، انخفاض الأجور لمتخصصي تكنولوجيا المعلومات ، مما يؤدي إلى دوران الموظفين وانخفاض المستوى المهني المنخفض للمشرفين. نتيجة لذلك ، لدينا معدات باهظة الثمن وطالب لا يعرف كيف ، ولا يعرف ولا يريد أن يعرف ماذا يفعل بهذا. أي أن مشكلة الأمان ليست في الأجهزة. العامل البشري هو الذي يحدد الأمن العام للأنظمة.

لماذا انا؟ بالإضافة إلى ذلك ، سيكون من المثير للاهتمام أن يكون لكل صاحب عمل "مشرف" يؤدي واجباته بشكل جيد على مدار الساعة طوال أيام الأسبوع "للطعام".

هذا هو بالضبط نوع "مشرف الحديد" الذي أريد تنفيذه.

قررت أن أبدأ بأمن الشبكة. للحد من أو استبعاد التأثير الخارجي على AP هو بالفعل 50 ٪ من الحالة.

لذا ، المفهوم العام:

الشروط الأولية الرئيسية (المثالية؟):

- تكلفة منخفضة يجب أن تكون قطعة الحديد في الإصدار الأساسي ميسورة التكلفة لجميع الفئات ، من مستخدم فردي مع جهاز كمبيوتر واحد وما فوق.

- يجب ألا تتطلب قطعة الحديد الاهتمام المستمر من الموظفين المؤهلين للقيام بواجباتها. ضبط وننسى.

- يجب استبدال قطعة الحديد بسهولة ، دون الحاجة إلى تكوين إضافي.

- يجب أن تكون قطعة الحديد تفاعلية - إبلاغ دائرة محددة سلفًا من الناس حول التهديدات الحالية أو المشتبه فيها ، وحالتهم ، واتخاذ القرارات بشكل مستقل بناءً على تحليل الموقف. أي أنه ليس المسؤول هو الذي يجب أن ينظر باستمرار في السجل ، ولكن يجب على الحديد أن يبلغ عن خطأ ما وما فعله لإصلاحه "خطأ".

- يجب أن تكون واجهة التفاعل مع المكواة بسيطة ومفهومة حتى بالنسبة لأخصائي تكنولوجيا المعلومات المبتدئ. لا وحدات تحكم أو تعبيرات عادية. اترك السماء للطيور.

هذا فيما يتعلق بالأهداف الاستراتيجية. يعود الآن إلى الأرض. سوف يتكون Zhelezka من جامعي جمع المعلومات ، ومركز التحليل واتخاذ القرار (من الآن فصاعدا - CACR). هناك بعض المقارنات مع Smart Home و IoT. فليكن "الأخطبوط الذكي" (فو ، مثير للاشمئزاز). لكن لما لا؟ يبدو بعد كل شيء - جامعي هي مخالب ، والدماغ هو DACR

هناك عدة خيارات لـ DACR:

- متكامل - جامع و DAC على نفس قطعة الحديد.

- محلي - العمل بقائمة محدودة من المعدات. دعنا نقول داخل نفس المنظمة أو الإقليم.

- عالمي - مورد إنترنت يعمل مع أدوات التجميع داخل الإنترنت.

- إقليمي (خيار) - لتوزيع حمولة العالمية.

يمكن لجميع DACAs ذات المستوى الأدنى أن تتفاعل مع DAC العالمية ، التي تقوم بتخزين قاعدة البيانات الأكثر شمولاً لميزات NSA.

الإجراء الأول. نقوم بإنشاء جامع CARP متكامل لرصد وكالة الأمن القومي.

ما هو NSA Collector في المرحلة الحالية؟ هذا هو في الأساس جهاز كمبيوتر Linux تم وضعه في حزمة 1U. يحتوي المجمع على 3 واجهات شبكة. يتم تشغيل اثنين عبر الشبكة. واجهة إدارة واحدة. تقع DAC على نفس المنصة.

فيما يلي مخطط الأسلاك الحالي:

أي تفاعل جامع خارجي يكون فقط من خلال واجهة التحكم. لحركة المرور على الإنترنت ، جامع شفافة.

بما أننا نطور الآن الخوارزمية الأساسية لهذا الجناح ، فهذا يكفي. بالطبع ، سيكون للمنتج النهائي أدوات وأجهزة ومرونة أكثر تقدمًا.

ماذا يفعل المجمع؟ يجمع أجزاء معينة من حركة المرور. الرؤوس ، وإذا لزم الأمر ، محتويات الحزمة. هذا شكلي من خلال القواعد. لا معنى لجمع كل حركة المرور. يتم تخزين بيانات حركة المرور لفترة قصيرة من الزمن (حسب الحمل وحجم القرص العامل ، أسبوع-شهر) على المجمع. وبالتالي ، يمكن أن يعمل الجامع كبديل متزامن لنظام عرض المصدر والجامع والإحصائيات من نوع Netflow. بالطبع ، بما أن الجامع يحتوي على معلومات حول كل جلسة ، فلا يقصد به تخزين الإحصائيات لفترات طويلة من الزمن. إذا كان ذلك ضروريًا ، فيمكن التخلص من الإحصاءات لتخزين الشبكة أو إلى محرك أقراص معيّن في شكل ملفات ، وفي المستقبل ، يتم تحليلها وعرضها عن طريق DAC.

جامع ليست غبية. يقوم بتحليل حركة المرور على أساس القواعد التي تحددها DAC ويرسل المعلومات إلى DAC في حالة تشغيل عوامل التصفية المحددة من DAC. بالإضافة إلى ذلك ، يقوم الجامع بتصفية حركة المرور بمفرده.

شيء من هذا القبيل.

أثناء العمل على المُجمع ، جاءت الفكرة لتحميلها بوظائف أخرى. لن أتحدث عن جميع الوظائف المخطط لها. ولكن هناك رغبة في دمج خادم جامع SNMP Trap ومجمع في SYSLOG Collector. هذا ضروري ، بما في ذلك تحليل ارتباط بعض الأحداث.

كمنتج ثانوي ، منتج تجاري ، ما هو الشيء السيئ الذي يمكن قوله ، قطعة من الأجهزة التي يمكنها إدارة حركة المرور وجمع السجلات وإحصاءات الشبكة والفخاخ وعرض كل هذا بطريقة بسيطة ومفهومة مع إعلام الأحداث؟

المشروع مفتوح للمشاركة.

إذا كان لدى أي شخص تطوراته المثيرة للاهتمام حول موضوع SYSLOG ، اكتب SNMP إلى PM ، وقم بإنشاء منتج مشترك.

الشروط الأساسية:

- لا "على أساس ..." ، فقط الخاصة بهم ، والفريدة من نوعها ، وإذا كانت هناك واجهة أمامية فهي بالتأكيد سهلة الاستخدام! بحيث يمكنك العمل بدون لوحة مفاتيح. لا فرامل أو منحنيات جافا. يذهب Zabbix و Logstash أيضًا إلى Kibane. C و Python و Perl و PHP و HTML و CSS و JS مرحب بها (نظيفة ، بدون عمل إطار. حتى بدون jQuery ، نعم).

- التوجيه فقط لنظام التشغيل والمتصفحات الحديثة. لا يوجد توافق MS-DOS على IBM XT و Internet Explorer 1.0.

- لينكس فقط.

الأفكار التجارية مرحب بها ، ولكن هذه ليست النقطة. في هذه المرحلة ، هناك حاجة للأفكار التقنية والعقول والوقت. إذا كانت قطعة الحديد جديرة ، سيتم تحديد كيفية تقديمها وبيعها من تلقاء نفسها.

بالنسبة لمجتمع ذكي للغاية ، أقترح لغزًا من الجامع (هو نفسه لم يقرر بعد):

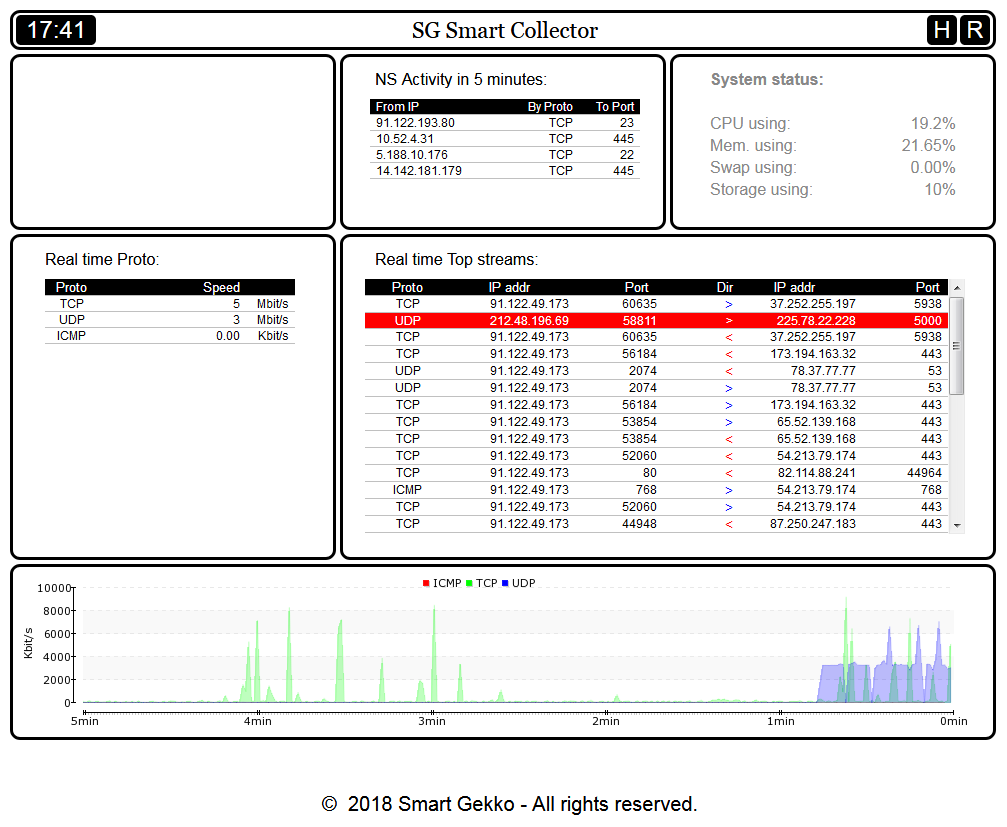

الدائرة الأولية كما في الشكل أعلاه. جهاز التوجيه متصل بـ ISP عبر PPPoE وعنوان 91.122.49.173 عليه. تم تمييز العنوان بالفعل من المقالات السابقة. ولكن هذا جيد للاختبار - هناك اهتمام مستمر.

إليك ما أظهره المجمع:

العلامة الحمراء هي مثال على NSA. في هذه الحالة ، تكون العلامة هي أنه لا عنوان المصدر ولا عنوان الوجهة ينتمي إلى AP. UDP ، منفذ الوجهة 5000. موضوع أحصنة طروادة معروف. ولكن AP لديها عنوان PAT خارجي واحد فقط (91.122.49.173). أي ، أتوقع أنه في قناة ISP-Router سأرى فقط الحزم التي يكون عنوان المصدر أو عنوان الوجهة هو العنوان الخارجي لجهاز التوجيه.

دعنا نرى قصة اليوم:

هنا نرى أنه ، وفقًا للمخطط نفسه ، تنتقل الحزم ذات عنوان مصدر واحد ، ولكن مع عناوين وجهة مختلفة عبر جامعنا.

كيف وصلت حركة المرور هذه لم أحسبها بعد. إذا كان لدى أي شخص أفكار ، يرجى الكتابة في التعليقات. يواجه مثل NSA هذا ، يقوم الجامع بتعيين فخ على حركة المرور هذه ويجمع معلومات أكثر تفصيلاً عن مظهره التالي ، ثم يحظره. هذه ، بالطبع ، حالة واحدة فقط. فقط بالنسبة لي لا يمكن تفسيره في الوقت الحالي ؛

التحيات

R_voland.