مرحبا يا هبر! في هذه المقالة ، سنتحدث عن إدخال بوابات التشفير ViPNet لحماية قنوات الاتصال كجزء من مشروع حماية البيانات الشخصية في نظام معلومات ERIS. كنا محظوظين لأننا أصبحنا جزءًا من هذا المشروع الهام لطب موسكو الذي يأخذ التشخيص الإشعاعي إلى مستوى جديد.

لفترة وجيزة حول ERIS

ERIS (خدمة المعلومات الإشعاعية الموحدة) هو نظام معلومات يجمع بين المعدات الطبية عالية التقنية وأماكن عمل أطباء الأشعة وأرشيف واحد من الصور التشخيصية. حاليًا ، تجمع ERIS بين الرنين المغناطيسي وآلات الأشعة السينية الرقمية وأجهزة فلوروغرافيا والتصوير المقطعي بالكمبيوتر في 64 عيادة في موسكو ، بما في ذلك مرافق العيادات الخارجية في زيلينوجراد.

الأهداف الرئيسية لـ ERIS هي زيادة فعالية التشخيص الإشعاعي في موسكو ، وإنشاء شبكة موحدة من معدات التشخيص ، وتوفير نظام تخزين حديث وموثوق للصور والأوصاف والاستنتاجات التي تم الحصول عليها نتيجة للبحث.

الحاجة إلى بوابات التشفير

نظرًا لأن البيانات الشخصية للمرضى تتم معالجتها في نظام معلومات ERIS ، فمن الضروري الامتثال لمتطلبات القانون الفيدرالي 152 "بشأن البيانات الشخصية" والقوانين الفرعية المتعلقة بهذا القانون. أحد متطلبات حماية البيانات الشخصية هو تنظيم قنوات اتصال آمنة باستخدام وسائل حماية معلومات التشفير (CPSI). وفقًا لهذا المطلب ، بدأنا في تصميم نظام حماية البيانات الشخصية بشكل عام ونظام حماية معلومات التشفير بشكل خاص.

معايير الاختيار ونمط الاختبار والتجريب والاختيار النهائي

طرح عميل شركة Elefus لشركتنا ، ممثلة بشركة Laval ، عددًا من المتطلبات التي كان يجب على CIPF تلبيتها ، بما في ذلك المتطلبات الرئيسية:

- التأخير في القناة (كان هذا هو المعيار الأهم ، لأن الطاقم الطبي ، باستخدام تطبيق العميل في مكان العمل ، يتصل بجزء الخادم في مركز البيانات ، والتأخير في القناة يؤثر بشدة على أداء النظام وسرعة العمل مع المريض) ؛

- توفر شهادة FSB في روسيا للعملات المشفرة (متطلبات الوثائق التنظيمية المتعلقة بحماية البيانات الشخصية (أمر FSB رقم 378 المؤرخ 10 يوليو 2014 "عند الموافقة على تكوين ومحتوى التدابير التنظيمية والفنية لضمان أمن البيانات الشخصية عند معالجتها في أنظمة معلومات البيانات الشخصية مع باستخدام وسائل حماية التشفير للمعلومات اللازمة لتلبية المتطلبات التي وضعتها حكومة الاتحاد الروسي لحماية البيانات الشخصية لكل من الحماية لها "))؛

- قابلية التوسع للحل (من المفترض أن يوسع النظام ليشمل كائنات إضافية ، لذلك كان علينا في البداية وضع المعدات بهامش والقدرة على القياس الأفقي والرأسي) ؛

- التسامح مع الخطأ (إذا كنت في عيادات موسكو ، فأنت تدرك جيدًا أن هناك دائمًا قائمة انتظار لغرف الأشعة ، وبالتالي ، كان ضمان تحمل الخطأ للحل عاملاً مهمًا) ؛

- الأداء الكافي (كان من الضروري تركيب معدات ذات سعة صغيرة في خزائن إشعاعية ، ولكن كافية لتوفير قناة اتصال جيدة لمركز البيانات ، كان خطنا الإرشادي عرض النطاق الترددي 20 ميغابايت / ثانية) ؛

- المراقبة (بما أن البنية التحتية موزعة في جميع أنحاء موسكو ، فمن الضروري ضمان المراقبة المستمرة للمعدات ومراقبة أحمال الشبكة) ؛

- سهولة الصيانة (يتم إجراء الزيارات في الموقع من قبل مهندسين ذوي قاعدة عريضة ، دون معرفة عميقة في ViPNet (لأن هذه ليست مهمتهم الرئيسية) ، يجب عليهم حل المشكلة على الفور وفقًا للتعليمات).

تم اختبار أربعة منتجات:

- منسق ViPNet ؛

- APKKS "القارة" ؛

- CryptoPro IPsec ؛

- MagPro CryptoPackage "OpenVPN-GOST"

لقد اخترنا حلول البرامج والأجهزة الأكثر شيوعًا والمثبتة جيدًا (Continent و ViPNet) وحلول البرامج البحتة (CryptoPro و MagPro). لم يكن الغرض منه تثبيت برامج إضافية على أجهزة الكمبيوتر في مكتب الأشعة ، لأنه في كثير من الأحيان ، للتفاعل مع المعدات الإشعاعية ، يلزم وجود إصدارات محددة جدًا وقديمة من أنظمة التشغيل والبرامج الخاصة. لذلك ، يجب وضع حماية قناة الاتصال على معدات شبكة الحدود. تم النظر في اثنين من مخططات تثبيت CIPF: تثبيت الأجهزة ومعدات البرامج على المحيط (القارة و ViPNet) ، أو تركيب جهاز كمبيوتر يعمل كبوابة للمكتب الإشعاعي الذي سيتم تثبيت CIPF عليه (CryptoPro و MagPro). من حيث التكاليف ، كانت هذه الخيارات قابلة للمقارنة ، لذلك كانت PAKs مفضلة في البداية لأنها كانت أسهل في الحفاظ عليها.

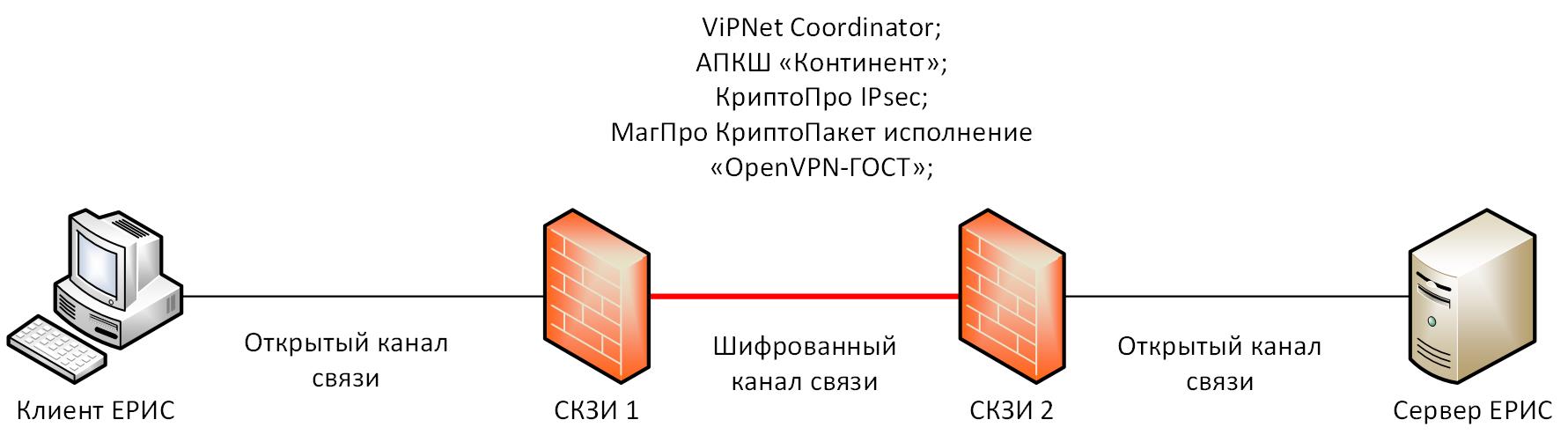

كان مخطط الاختبار على النحو التالي:

الشكل 1 - مخطط الاختبار

الشكل 1 - مخطط الاختبارأثناء الاختبار ، تم نقل ثلاثة أنواع من الصور: CT ، MMG ، PETKT (تختلف في أحجام الملفات ، وتواتر التفاعل بين العميل والخادم) ، سمحت لنا خيارات الصور المختلفة بمحاكاة أنواع مختلفة من الأحمال على بوابات التشفير. تم إجراء قياسات التأخير والسرعة في القناة بواسطة WinMTR و iperf3.

وفقًا لنتائج الاختبار ، كان Continent و ViPNet في المقدمة ، وكانت نتائجهما قابلة للمقارنة ، وتأخر CryptoPro قليلاً ، وأثر MagPro بشدة على كل من السرعة والتأخير في القناة.

علاوة على ذلك ، بعد التفاعل مع البائعين ، اتخذ العميل قرارًا نهائيًا لصالح ViPNet. دعونا نترك الخيار النهائي خارج أقواس هذه المقالة ، من وجهة نظر فنية ، فإن Continent و ViPNet متماثلان تقريبًا.

قدمت InfoTeKS (الشركة المصنعة ViPNet) المعدات التالية للاختبار التجريبي:

- HW50 - 2 جهاز كمبيوتر شخصى. لغرف الأشعة

- HW1000 - 1 جهاز كمبيوتر. لمركز البيانات

تم اختبار المعدات لمدة شهر في ظروف قتالية. أظهرت الاختبارات أن حساباتنا تبين أنها صحيحة ، وأن الاختبارات دقيقة للغاية. عملت المعدات كالمعتاد ، دون فرض قيود كبيرة على عمل العاملين في المجال الطبي. ونتيجة لذلك ، تبين أن المواصفات النهائية هي مجرد هذه المعدات ، تم تثبيت HW50 في خزائن إشعاعية ، وهي عبارة عن بوابتين تشفير HW1000 لنموذج محدث مع زيادة عرض النطاق الترددي - في مركز البيانات).

كيفية التنفيذ؟ مخطط وتعقيد مسبق الإعداد

كان علينا أن نقترب من التنفيذ بعناية خاصة. كما قلت أعلاه ، فإن الطاقم الطبي لغرف الأشعة مشغول باستمرار ، لذلك كان لدينا 15 دقيقة لتنفيذ مرفق حماية معلومات التشفير في المرفق. نفذنا التنفيذ مع مهندسي لافال ، الذين عرفوا المعدات المحلية جيدًا.

تألف التنفيذ من الخطوات التالية:

- الضبط المسبق (تم تكوين الجهاز مسبقًا من قبل مهندسينا (إصدار وتثبيت dst-on PAC ، وإعداد واجهات الشبكة ، وإعداد snmp-agent ، وإعداد PAC في ViPNet Administrator) ؛

- تركيب بوابات التشفير في مركز البيانات (إنشاء قناة بديلة حتى لا تقاطع تشغيل نظام ERIS) ؛

- تثبيت بوابات التشفير في العيادات المتعددة (في غضون 15 دقيقة ، كان على المهندس أن يضغط على المعدات والتأكد من أن النفق إلى مركز البيانات كان مرتفعًا. وبطبيعة الحال ، في كل الحالات ، حدث كل شيء في دقائق ، ولكن هناك دائمًا بعض الوقت لتصحيح المشاكل التي تنشأ. بشكل عام ، 15 دقيقة تكفي لإتمام العمل) ؛

- ربط بوابات التشفير بنظام المراقبة (في هذه المرحلة ، اكتشفنا خطأ في النظام تم إبلاغه للمورد ، وسقط وكيل snmp بشكل دوري ، ويجب إعادة تشغيله. نظرًا لأننا نعرف أن ViPNet يعمل على Linux (Debian) ، فقد كتبنا نصًا تلقائيًا إعادة تشغيل العملية. في الإصدار الجديد من InfoTeX تم إصلاح هذه النقطة).

المراقبة وحدة المعالجة المركزية ، ذاكرة الوصول العشوائي ، تحميل الشبكة

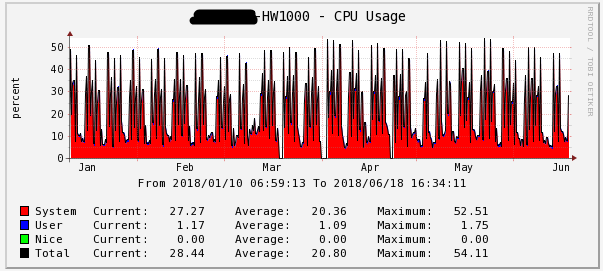

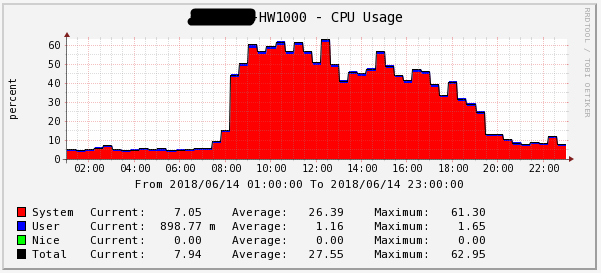

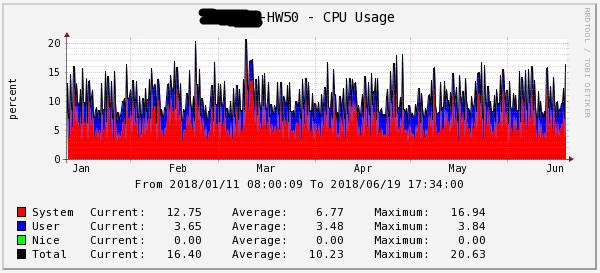

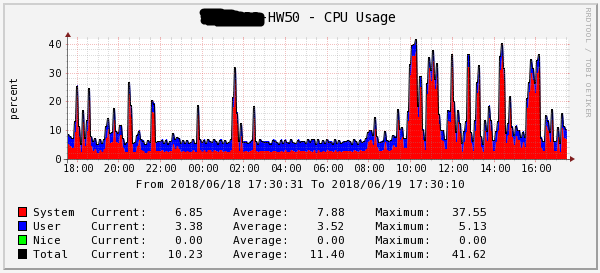

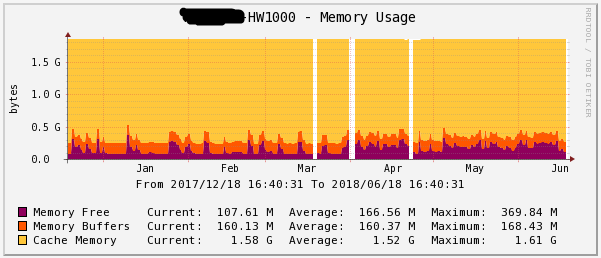

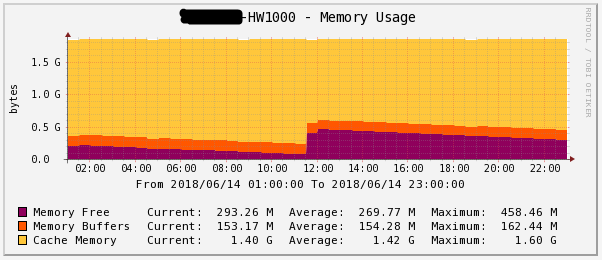

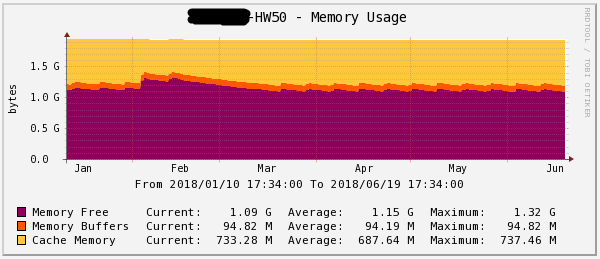

علاوة على ذلك ، سنعرض لقطات شاشة من نظام المراقبة ، حيث يمكنك رؤية الحمل على الجهاز بشكل منفصل لمدة ستة أشهر وبشكل منفصل لمدة يوم عمل واحد (وحدة المعالجة المركزية ، وذاكرة الوصول العشوائي ، والشبكة). أسماء أجهزة الشبكة مخفية ، من وجهة نظر الحمل الدلالي لا تؤثر على أي شيء.

تحميل وحدة المعالجة المركزية

الشكل 2 - استخدام CPU لمدة ستة أشهر من HW1000

الشكل 2 - استخدام CPU لمدة ستة أشهر من HW1000 الشكل 3 - استخدام وحدة المعالجة المركزية لمدة يوم واحد HW1000

الشكل 3 - استخدام وحدة المعالجة المركزية لمدة يوم واحد HW1000 الشكل 4 - استخدام وحدة المعالجة المركزية لمدة ستة أشهر من HW50

الشكل 4 - استخدام وحدة المعالجة المركزية لمدة ستة أشهر من HW50 الشكل 5 - استخدام وحدة المعالجة المركزية لمدة يوم HW50

الشكل 5 - استخدام وحدة المعالجة المركزية لمدة يوم HW50تحميل ذاكرة الوصول العشوائي

الشكل 6 - تنزيل ذاكرة الوصول العشوائي لمدة ستة أشهر HW1000

الشكل 6 - تنزيل ذاكرة الوصول العشوائي لمدة ستة أشهر HW1000 الشكل 7 - تحميل ذاكرة الوصول العشوائي لمدة يوم HW1000

الشكل 7 - تحميل ذاكرة الوصول العشوائي لمدة يوم HW1000 الشكل 8 - تحميل ذاكرة الوصول العشوائي لمدة ستة أشهر HW50

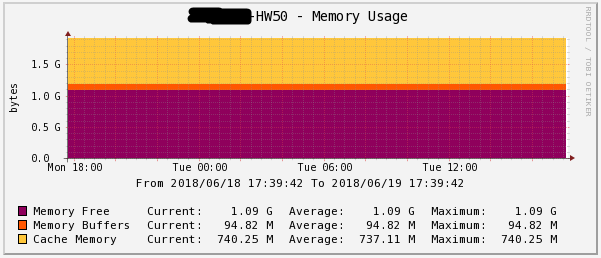

الشكل 8 - تحميل ذاكرة الوصول العشوائي لمدة ستة أشهر HW50 الشكل 9 - تنزيل ذاكرة الوصول العشوائي لمدة يوم HW50

الشكل 9 - تنزيل ذاكرة الوصول العشوائي لمدة يوم HW50أحمال الشبكة

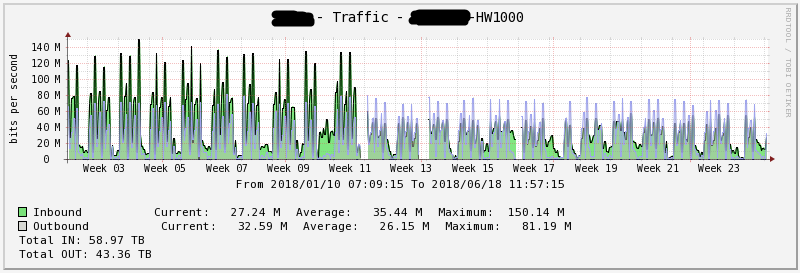

شكل 10: تنزيل الشبكة لمدة ستة شهور HW1000

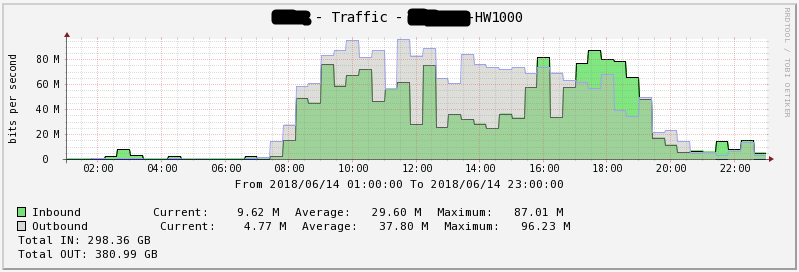

شكل 10: تنزيل الشبكة لمدة ستة شهور HW1000 شكل 11: تنزيل الشبكة في يوم واحد HW1000

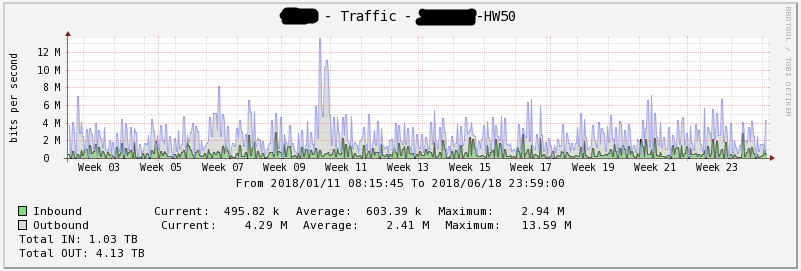

شكل 11: تنزيل الشبكة في يوم واحد HW1000 شكل 12: تنزيل الشبكة لمدة ستة شهور HW50

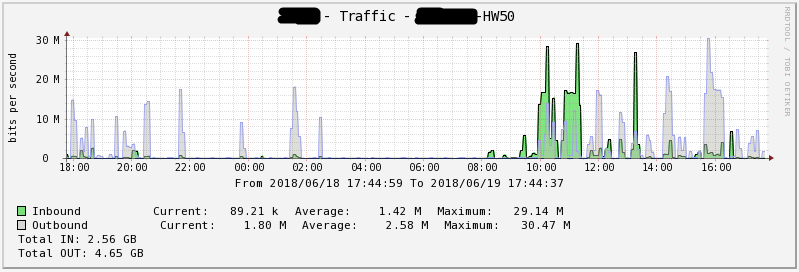

شكل 12: تنزيل الشبكة لمدة ستة شهور HW50 الشكل 13 - تنزيل الشبكة في يوم واحد HW50

الشكل 13 - تنزيل الشبكة في يوم واحد HW50الخلاصة

لقد مر عام تقريبًا منذ تنفيذ المشروع ، وجميع أدوات حماية معلومات التشفير تعمل بشكل طبيعي ، ولم تفشل بوابة تشفير واحدة. تعمل ERIS في الوضع العادي باستخدام أدوات حماية المعلومات المثبتة ، مما يوفر المستوى الضروري من أمن المعلومات للبيانات الشخصية للمرضى في عيادات موسكو.