مرحبًا نعلم جميعًا ونحب المنتجات لعمليات تقييم الثغرات مثل Nessus و Qualys و Max Patrol وجميع أنواع OpenVAS الأخرى. واحدة من المهام الرئيسية التي يقومون بحلها هي توفير التحكم في نقاط الضعف المصممة.

هذه عملية بسيطة إلى حد ما لمقارنة إصدارات البرامج المثبتة بنطاق "لا يحتوي على ثغرات أمنية معروفة". حسنًا ، يقرر المسؤولون عن أمن المعلومات ، جنبًا إلى جنب مع التطوير والإداريين ، ما هي المخاطر التي يمكن اتخاذها وما الذي يجب تصحيحه اليوم.

هناك العديد من الأدوات المختلفة لحل هذه المشكلة ، ولكن من وجهة نظرنا ، جميعهم لديهم مشكلة واحدة شائعة - فهي تتطلب نشرًا مزعجًا منفصلًا وتفرخ أداة أخرى مع حساب جذري في بنيتك الأساسية. ولكن بعد كل شيء ، ليس هناك حاجة لإجراء بسيط مثل جمع المعلومات حول حزم الجذر المثبتة! وعادة ما توجد في البنية التحتية بالفعل أنظمة منتشرة مع القدرة على دمج البيانات والتعاون والتنفيذ عن بعد للأوامر على الخوادم. لذلك ، قررنا إنشاء أداة تسمح بضع نقرات لنشر نظام مراقبة الثغرات في لينكس في بيئتنا مع الحد الأدنى من التغييرات في الإنتاج.

ما الذي يتم نشره في معظم النظم الغذائية؟ بالطبع ، المراقبة. وغالبا ما يكون Zabbix . لذا دعونا نصل إليها ونربطها!

من ناحية زبكس

كل شيء بسيط: تم تنفيذ نظام الوكيل الموزع ، ولوحات المعلومات للتصور ، ونظام الوصول متعدد المستخدمين ، وتنفيذ الإجراءات وفقًا لمعايير محددة بدوننا. لسنا بحاجة إلى إعادة اختراع العجلة والقيام بكل شيء من الصفر.

تتمتع Zabbix بحقوق كافية لتلقي معلومات حول الحزم ، وأين تضعها أيضًا. يبقى دمجها وإرسالها للتحليل إلى Vulners API . ثم معالجة المعرفة المكتسبة حول نقاط الضعف.

ولكن لنبدأ بمقدمة قصيرة حول ما يمكن لـ Zabbix القيام به وما نحتاج إلى القيام به.

يتم تثبيت وكلاء Zabbix على الخادم ويسمحون بما يلي:

- احصل على مجموعة واسعة من مقاييس نظام التشغيل

- تشغيل البرامج النصية والحصول على نتيجة تنفيذها ؛

- تنفيذ أي أوامر في عملية منفصلة (شوكة) ، بشكل مستقل عن عمليات عامل Zabbix ؛

- العمل مع عدة خوادم Zabbix في وقت واحد ؛

- العمل خلف جدار الحماية ، أو بدء الاتصال بالخادم ، أو العكس ، في انتظار الاتصالات الواردة.

يتلقى خادم Zabbix مقاييس المراقبة كمدخل ويكتبها في قاعدة البيانات ويقوم بإجراء مزيد من المعالجة.

تحليل البيانات التي تم الحصول عليها واستنادا إلى منطق مرن إلى حد ما ، يمكنه تنفيذ إجراءات مختلفة:

- إرسال تنبيهات على قنوات مختلفة (البريد والرسائل القصيرة والمراسلة الفورية وما إلى ذلك) ؛

- الاتصال بالخوادم عبر SSH أو IPMI وتنفيذ أوامر مختلفة عليها ؛

- أو تنفيذ العديد من الأوامر التصحيحية على الخوادم باستخدام اتصالات وكيل Zabbix إليها ؛

واجهة الويب مكتوبة بلغة PHP وستسمح لك بعرض المقاييس التي تم جمعها بواسطة Zabbix والرسوم البيانية والتنبيهات التي تم تشغيلها حول المشاكل والأوامر والإجراءات التي يقوم بها نظام المراقبة.

تتم إدارة Zabbix أيضًا من خلال واجهة الويب.

واجهة برمجة تطبيقات Zabbix هي واجهة برمجة تطبيقات تستند إلى الويب وتأتي كجزء من واجهة الويب. يستخدم بروتوكول JSON-RPC.

- يسمح لك بتلقي وإنشاء وتكوين وحذف أي كائنات في نظام المراقبة.

- باستخدام واجهة برمجة التطبيقات ، يمكنك بسهولة دمج نظام المراقبة مع أنظمة خارجية مختلفة.

ومع ذلك ، فإن Zabbix لا يعرف شيئًا عن نقاط الضعف! لكن Vulners يعرف عنها :)

من ناحية أخرى من الفلينرس

حاولنا دمجها مع بعضها البعض وهذا ما حصل.

السيطرة على تهديد Zabbix

هذا هو برنامج مفتوح المصدر من Zabbix مكتوب بلغة Python:

- يعرض معلومات حول الثغرات الموجودة في البنية التحتية الخاصة بك في واجهة الويب Zabbix.

- يُظهر مستوى التهديد لكل ثغرة وفقًا لمعيار CVSS.

- ويوفر طرقًا قابلة للتطبيق بسهولة لإزالة الثغرات الموجودة.

CVSS هو معيار صناعة مفتوح لتقييم مدى خطورة الثغرات الأمنية. في الواقع - مقياس 10 نقطة.

يتيح لك استخدام هذه التقنية إحضار نقاط الضعف الموجودة في أنظمة مختلفة وذات خصائص مختلفة إلى قاسم واحد ، مما يبسط تحديد أولويات المشاكل المكتشفة.

تحدثنا عن هذا البرنامج المساعد في

Zabbix Moscow Meetup . بالنسبة لأولئك الذين لا يحبون القراءة ، ولكنهم يحبون المشاهدة - هناك تقرير

بالفيديو .

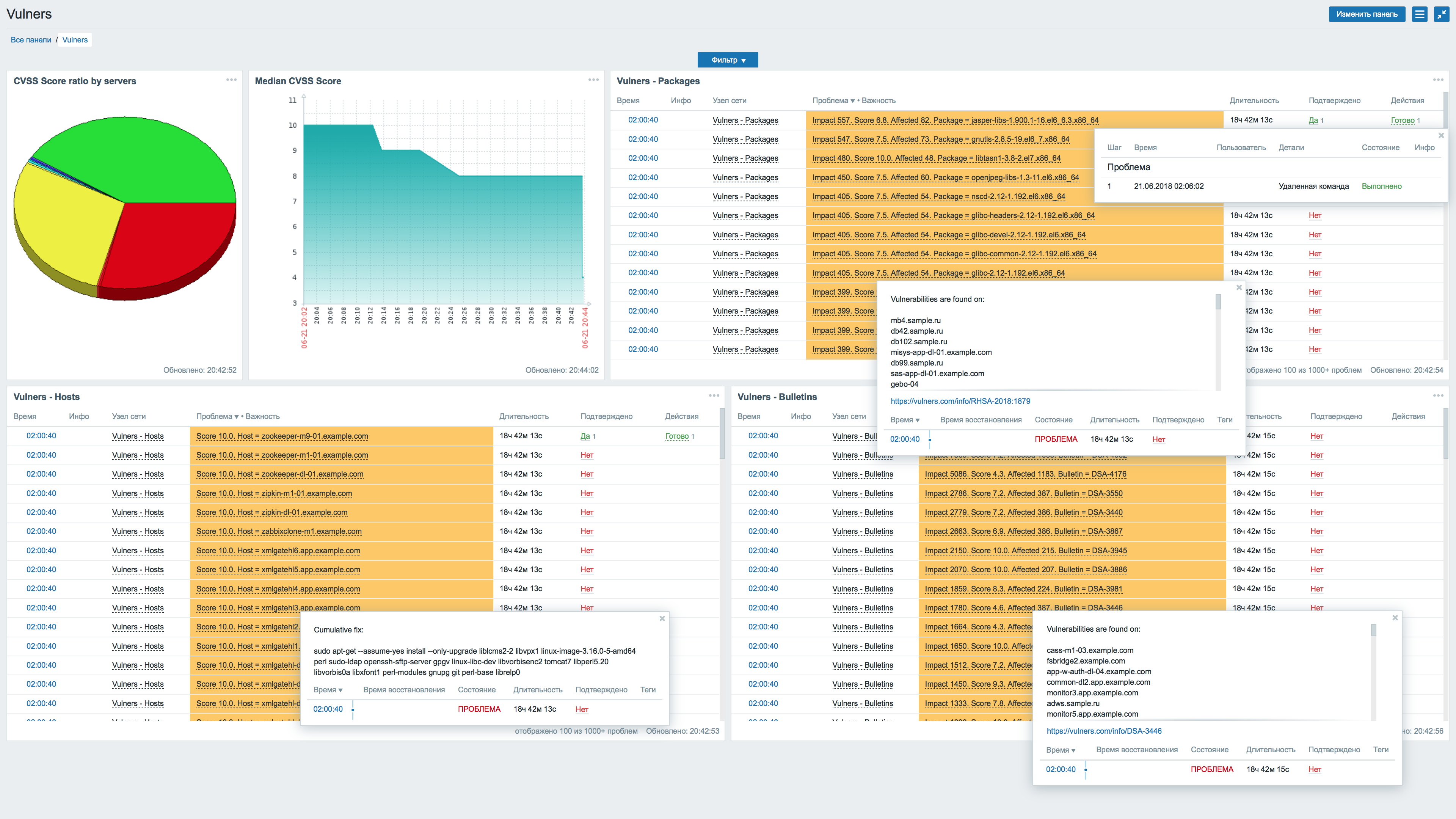

نتيجة البرنامج المساعد في Zabbix هي كما يلي:

هذه لوحة عدادات في Zabbix. حيث يتم عرض المعلومات التالية ، من اليسار إلى اليمين:

- توزيع نقاط CVSS حسب الخوادم. يُظهر المخطط الدائري العلاقة - عدد الخوادم التي لدينا ثغرات حرجة ، وكم ثغرات غير حرجة لها أو لا تعرف ثغراتها على الإطلاق.

- متوسط نتيجة CVSS للبنية التحتية بأكملها. يتم عرضه في شكل رسم بياني ، والذي يسمح لك بمراقبة ديناميكيات تغييره.

- قائمة الحزم الضعيفة مع مؤشر لتأثير الضعف على البنية التحتية.

- قائمة كاملة بالخوادم الضعيفة مع مستوى تهديد لكل منها.

- قائمة النشرات الأمنية "التي تم العثور عليها" في البنية التحتية.

أدناه بمزيد من التفاصيل حول الأكثر إثارة للاهتمام:

معلومات حول الخوادم الضعيفة:

تعرض اللوحة قائمة بجميع الخوادم ذات مستوى الضعف فوق الحرج. يتم تحديد الحد الأدنى المقبول من مستوى الأهمية ، وبعد ذلك يبدأ الخادم في الظهور على أنه ضعيف ، في إعدادات المكون الإضافي.

المعلومات التالية متاحة لكل خادم:

- في الواقع اسم الخادم المعرض للخطر.

- الدرجة القصوى لخادم CVSS. يتم عرض أعلى درجات جميع الثغرات الموجودة لهذا الخادم.

- أمر للقضاء على جميع نقاط الضعف المكتشفة على هذا الخادم. بعد الانتهاء من ذلك ، نحصل على خادم لا توجد به ثغرات معروفة تم إصدارها.

يتم تقديم البيانات مع فرز CVSS ، من الحد الأقصى إلى الحد الأدنى. هذا يسمح لك بالحفاظ على الخوادم التي تتطلب أكبر قدر من الاهتمام ، دائمًا في أعلى القائمة ، أمام عينيك.

توضح اللوحة التالية الحزم الضعيفة:

هنا لكل حزمة ضعيفة في بنيتنا التحتية ، لدينا ملخص موجز:

- اسم الحزمة الضعيفة.

- إصدار ضعيف من الحزمة.

- عدد الخوادم التي تم تثبيت النسخة المعرضة من الحزمة عليها.

- نتيجة CVSS لإصدار الحزمة هذا.

- فهرس تأثير هذه الثغرة الأمنية على البنية التحتية.

- قائمة بكافة الخوادم التي تم الكشف عن نسخة عرضة للحزمة.

- رابط لنشرة الأمن. يتيح لك قراءة وفهم مدى أهمية هذه الثغرة الأمنية في وضعنا.

- يقوم الفريق بإصلاح الثغرة الأمنية في هذه الحزمة.

يتم تقديم البيانات مرتبة حسب مؤشر التأثير ، من الحد الأقصى إلى الحد الأدنى.

مؤشر التأثير هو عدد الخوادم المتأثرة مضروبًا في نقاط ضعف CVSS. غالبًا ما يحدث أن الثغرة ذات الدرجة غير المرتفعة أكثر انتشارًا في البنية التحتية ، وبالتالي يحتمل أن تكون أكثر خطورة.

اختر إستراتيجيات إدارة الثغرات الأمنية

ومع ذلك ، لا يمكنك فقط أخذ وترقية جميع الحزم على جميع الخوادم إلى أحدث إصدار ، مما يزيل نقاط الضعف الموجودة.

في أي بنية تحتية تتكون من أكثر من عدة خوادم ، هناك العديد من القيود: اعتماد أحد البرامج على إصدار آخر ، ومخاطر ضعف الوظائف ، وما إلى ذلك.

لذلك ، هناك دائمًا خيار - أي الحزم التي يمكننا تحديثها بسهولة. ما هي الحزم التي تتطلب خطة عمل منفصلة لتنفيذ التدابير التعويضية. وما يمكننا قبول المخاطر.

يسمح لك النهج المقترح في المكون الإضافي باختيار استراتيجية للقضاء على نقاط الضعف التي تناسبك:

- ثغرة واحدة في البنية التحتية بأكملها: إذا كانت ثغرة معينة حاسمة بالنسبة لك ، فإن المكوّن الإضافي يزودك بمعلومات عن مكان وجود هذه الثغرة في بنيتك الأساسية وكيف يمكن إصلاحها على الفور في البنية التحتية بأكملها.

- جميع الثغرات الموجودة على خادم معين: إذا كنت بحاجة إلى خادم آمن تمامًا ، على سبيل المثال ، موجود في DMZ أو خلف محيط الشركة ، باستخدام المكون الإضافي ، تحصل على معلومات حول كيفية إزالة جميع الثغرات الموجودة عليه.

إصلاح الثغرات الموجودة

ولكن لا يكفي أن تعرف ما هي نقاط الضعف لدينا ولتحديد الكيفية التي يمكن إصلاحها. من الضروري أيضًا القيام بذلك!

تُستخدم أنظمة مثل Puppet أو Ansible على نطاق واسع لإدارة التهيئة المركزية وتحديثات البرامج. يمكنك استخدام الأمر fix الذي يعمل على إصلاح الثغرة الأمنية وتنفيذها مركزيًا باستخدام هذه الأنظمة.

إذا كانت بنيتك التحتية لا تستخدم مثل هذه الأنظمة ، فإن Zabbix Threat Control يسمح لك بالقضاء على نقاط الضعف مباشرة من واجهة الويب Zabbix.

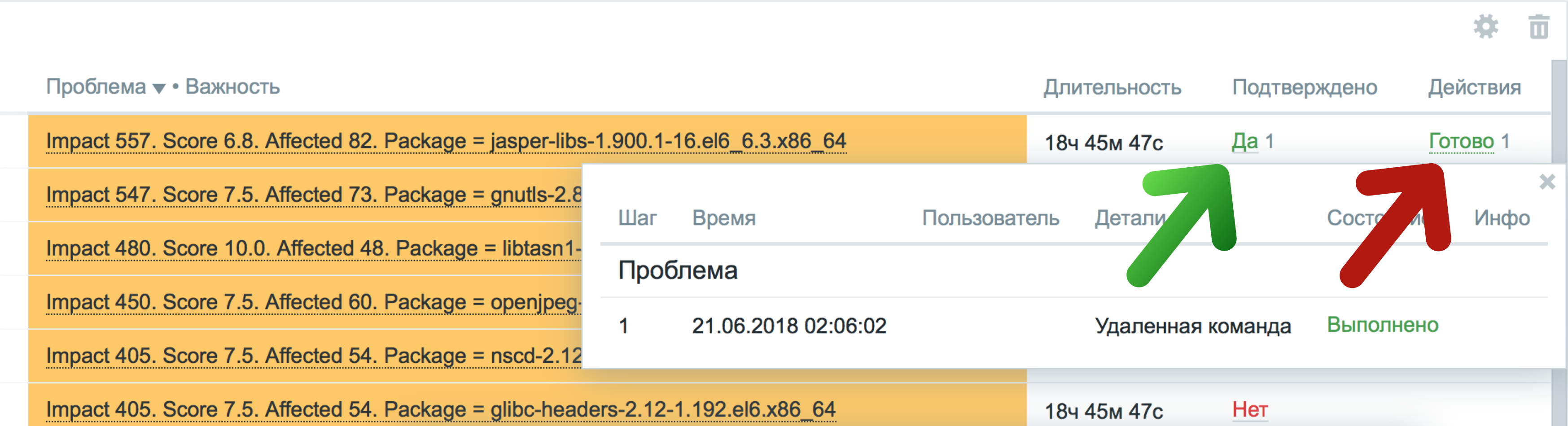

لهذا ، يستخدم البرنامج المساعد وظيفة Zabbix القياسية: تأكيد الأحداث وتنفيذ الأوامر عن بعد:

- بمجرد تأكيد المشكلة من خلال واجهة الويب من قبل مستخدم مفوض ؛

- يتم إطلاق أمر بعيد يتم تنفيذه على الخادم الهدف ، أو قائمة الخوادم ، وهو أمر إصلاح يعمل على إصلاح الثغرة الأمنية.

كيف يعمل

- يتلقى خادم Zabbix معلومات حول الحزم ونظام التشغيل لجميع الخوادم في البنية التحتية من خلال وكلاء zabbix.

- يتلقى المكون الإضافي (باستخدام واجهة برمجة تطبيقات Zabbix) تقريرًا لنظام التشغيل تم تجميعه مسبقًا من قبل خادم Zabbix. لا يتلقى المكون الإضافي أي شيء مباشرة من الخوادم. وفي هذه المرحلة لا يتطلب الاتصال المباشر معهم.

- بعد معالجة المعلومات الواردة من Zabbix ، يقوم البرنامج المساعد بتمريرها إلى Vulners. يتلقى منها قائمة من نقاط الضعف التي تم العثور عليها ، مدى أهميتها ، وطريقة للقضاء عليها.

- يعالج المكون الإضافي البيانات المستلمة ، ويجمعها لإنشاء إحصاءات ويولد حزم البيانات لإرسالها إلى Zabbix.

- يدفع المكون الإضافي بيانات Zabbix بتنسيق نظام المراقبة المطلوب. يفعل ذلك باستخدام أداة مرسل zabbix. بعد ذلك ، لديك بالفعل في مراقبة كل شيء حول الثغرات الموجودة ، والتي يتم عرضها على لوحة التحكم الموضحة سابقًا.

- بعد تأكيد المشكلة ، يتم تنفيذ أمر بعيد ، والذي يمر إلى المكون الإضافي:

- اسم الشخص الذي بدأها

- إصلاح فريق إصلاح الضعف

- قائمة الخادم

- بعد تلقي كل هذا التحكم في تهديد Zabbix:

- للتحقق من أن أمر التصحيح بدأ من قبل أولئك الذين يحتاجون إليه. من لا حاجة له - لا يقبل الأمر :)

- ينفذ الأمر الذي تم نقله إليه على العدد اللازم من الخوادم.

بشكل افتراضي ، يرسل المكون الإضافي أمر إصلاح إلى الخوادم الضعيفة باستخدام الأداة المساعدة zabbix-get ، للوصول إلى وكيل Zabbix على الخادم الهدف باستخدام المعلمة nowait . تسمح طريقة الاتصال هذه بتشغيل عملية تحديث الحزم في الخلفية دون ربطها بعمليات عامل zabbix. من الممكن أيضًا تنفيذ الأمر على الخادم الهدف من خلال اتصال SSH بسيط. يتم تحديد طريقة تنفيذ أوامر الإصلاح كخيار في ملف التكوين الخاص بالمكون الإضافي.

ونتيجة للعمل - عدم وجود خوادم ضعيفة ونوم جيد ومزاج جيد :)

التثبيت

تحدثنا عن ماهية Zabbix Threat Control ، ولماذا هي ضرورية وكيف تعمل. الآن سنخبرك بكيفية تثبيته وتكوينه!

التبعيات

للعمل ، لا يتطلب البرنامج المساعد أي شيء خارق. من الضروري أن يكون ما يلي على خادم Zabbix الذي وضعنا الخطة عليه:

- zabbix v3.4 لاستخدام لوحات المعلومات المخصصة (ظهرت فقط في هذا الإصدار).

- يلزم إرسال zabbix-sender لإرسال بيانات الثغرات الأمنية إلى نظام المراقبة.

- zabbix-get لإرسال أوامر الإصلاح التي تحدد الثغرات الأمنية للخوادم.

- python v3 مع وحدات: pyzabbix ، jpath ، طلبات تشغيل نصوص البرنامج المساعد الرئيسية.

على جميع الخوادم التي يلزم البحث عن الثغرات الأمنية فيها ، فقط:

- وكيل zabbix لجمع البيانات وتشغيل البرامج النصية.

- python v2 لتشغيل البرنامج النصي الذي يجمع تقرير نظام التشغيل.

تثبيت البرنامج المساعد من الحزم

للبدء ، قم بتوصيل المستودع بالحزم:

توزيعات RPM

rpm -Uhv https://repo.vulners.com/redhat/vulners-repo.rpm

توزيعات DEB

wget https://repo.vulners.com/debian/vulners-repo.deb dpkg -i vulners-repo.deb

بعد ذلك ، على خادم Zabbix ، نقوم بتثبيت الحزمة الرئيسية التي توفر كل منطق المكون الإضافي والحزمة التي تقدم تقارير عن نظام التشغيل:

توزيعات RPM

yum install zabbix-threat-control-main zabbix-threat-control-host

توزيعات DEB

apt-get update && apt-get install zabbix-threat-control-main zabbix-threat-control-host

وعلى جميع الخوادم الأخرى التي تتطلب المسح بحثًا عن الثغرات الأمنية ، نقوم بتثبيت حزمة تولد تقارير نظام التشغيل:

توزيعات RPM

yum install zabbix-threat-control-host

توزيعات DEB

apt-get update && apt-get install zabbix-threat-control-host

التثبيت من المصدر

إذا كنت تفضل التثبيت من المصدر ، فهذا أيضًا بسيط جدًا:

على خادم Zabbix ، نقوم بتثبيت البرامج النصية الرئيسية التي توفر كل منطق المكون الإضافي والبرنامج النصي الذي يقدم تقارير عن نظام التشغيل:

git clone https://github.com/vulnersCom/zabbix-threat-control.git

على جميع الخوادم الأخرى التي تتطلب فحصًا للكشف عن الثغرات الأمنية ، نقوم فقط بتثبيت برنامج نصي يُبلغ عن نظام التشغيل:

git clone https://github.com/vulnersCom/zabbix-threat-control.git

التخصيص

بعد التثبيت ، يجب عليك تكوين المكون الإضافي وإعداد نظام مراقبة لتشغيله. فيما يلي وصف تفصيلي لكل الإجراءات الضرورية.

تكوين الخوادم التي تتطلب المسح

يجب تمكين وكيل Zabbix لتنفيذ الأوامر البعيدة. للقيام بذلك ، على جميع الخوادم التي يلزم المسح الضوئي لها ، قم بتغيير المعلمات في ملف تكوين عامل zabbix كما هو موضح أدناه:

EnableRemoteCommands=1 LogRemoteCommands=1

يوجد عادة ملف تكوين وكيل zabbix هنا: /etc/zabbix/zabbix_agentd.conf

إذا كنت تريد استخدام الوظيفة للتخلص من الثغرات الموجودة باستخدام Zabbix Threat Control ، فأنت بحاجة إلى السماح لمستخدم zabbix بتحديث الحزم (ولكن ليس تثبيتها أو إلغاء تثبيتها).

للقيام بذلك ، أضف السطر التالي إلى ملف

/etc/sudoers :

بالنسبة لتوزيعات RPM ، يبدو الخط كما يلي:

zabbix ALL=(ALL) NOPASSWD: /usr/bin/yum -y update *

بالنسبة لتوزيعات DEB بشكل مختلف قليلاً:

zabbix ALL=(ALL) NOPASSWD: /usr/bin/apt-get --assume-yes install --only-upgrade *

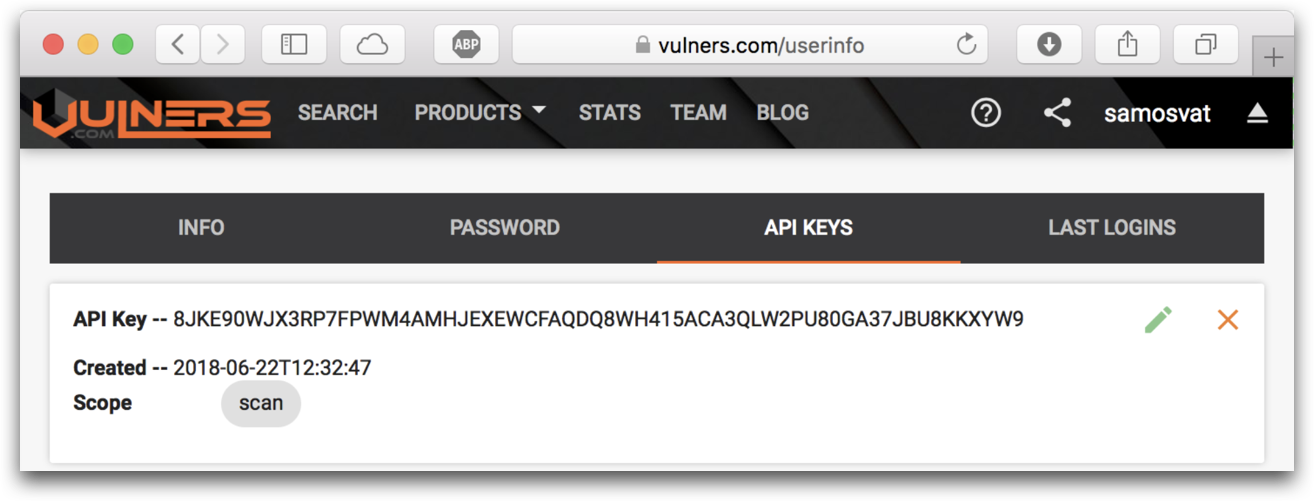

الاتصال بالفولنرز

لاستخدام واجهة برمجة تطبيقات Vulners ، تحتاج إلى مفتاح واجهة برمجة تطبيقات. للحصول عليه:

- سجل في vulners.com

- في حسابك ، انتقل إلى علامة التبويب KEYS API

- حدد "مسح" في منطقة النطاق واضغط على "إنشاء مفتاح جديد".

سوف تتلقى مفتاح واجهة برمجة تطبيقات يبدو كما يلي: RGB9YPJG7CFAXP35PMDVYFFJPGZ9ZIRO1VGO9K9269B0K86K6XQQQR32O6007NUK

تحتاج الآن إلى إضافة مفتاح واجهة برمجة تطبيقات Vulners إلى ملف تكوين المكون الإضافي /opt/monitoring/zabbix-threat-control/ztc_config.py

مثال:

vuln_api_key = 'RGB9YPJG7CFAXP35PMDVYFFJPGZ9ZIRO1VGO9K9269B0K86K6XQQQR32O6007NUK'

اتصل بـ Zabbix

لكي يتمكن المكون الإضافي من الاتصال بـ Zabbix ، تحتاج إلى تحديد البيانات التالية في ملف التكوين: /opt/monitoring/zabbix-threat-control/ztc_config.py

- عنوان واجهة ويب Zabbix للعمل مع Zabbix-API ؛

- اسم المستخدم وكلمة المرور التي نتصل بموجبها بواجهة برمجة تطبيقات Zabbix.

اسم مجال خادم Zabbix ومنفذ إرسال البيانات باستخدام أداة zabbix-sender المساعدة.

مثال:

zbx_pass = 'yourpassword' zbx_user = 'yourlogin' zbx_url = 'https://zabbixfront.yourdomain.com' zbx_server_fqdn = 'zabbixserver.yourdomain.com' zbx_server_port = '10051'

تحضير زبكس

يجب عليك إنشاء كائنات في Zabbix توفر المكون الإضافي. للقيام بذلك ، قم بتشغيل البرنامج النصي /opt/monitoring/zabbix-threat-control/ztc_create.py . سيتحقق البرنامج النصي من تكوين المكون الإضافي بشكل صحيح ، وباستخدام واجهة برمجة التطبيقات ، سيتم إنشاؤه في Zabbix:

- مجموعة المضيف التي يضاف إليها المضيفون الذين يعرضون الثغرات الأمنية.

- النموذج الذي يتم من خلاله جمع تقرير نظام التشغيل من جميع الخوادم.

- تستضيف لعرض نقاط الضعف حسب الحزم والخوادم والنشرات والإحصاءات العامة.

- إجراء لتنفيذ أوامر إصلاح الثغرات عن بعد.

- لوحة تحكم لعرض كل هذه المعلومات بسهولة.

بعد إنشاء جميع الكائنات في Zabbix ، سيعرض البرنامج النصي:

- رابط إلى لوحة التحكم التي تم إنشاؤها في Zabbix ، والتي سيتم عرض الثغرات الأمنية عليها.

- الوقت الذي سيتم فيه إطلاق فحص البنية التحتية لنقاط الضعف.

بعد إنشاء جميع العناصر الضرورية في Zabbix ، تحتاج إلى الانتقال إلى واجهة الويب Zabbix وربط نموذج "Vulners OS-Report" الذي تم إنشاؤه للتو بواسطة النص البرمجي مع جميع تلك الخوادم التي تتطلب فحص الثغرات الأمنية.

بعد ذلك ، يبقى الانتظار حتى يبدأ المكون الإضافي في الوقت المحدد أثناء التثبيت.

تفحص!

يتم تشغيل البرنامج النصي الرئيسي لمعالجة البيانات ( ztc.py ) تلقائيًا ، مرة واحدة يوميًا ، من خلال "عنصر الخدمة ..." على مضيف "Vulners - Statistics" في الوقت المحدد بواسطة البرنامج النصي.

يمكنك تغيير وقت بدء المكون الإضافي إلى أي وقت يناسبك عن طريق تغيير "الفاصل الزمني للجدولة" في عنصر البيانات هذا. في هذه الحالة ، من الضروري أيضًا ضبط وقت جمع الإحصائيات في عناصر البيانات الثلاثة لنموذج "تقرير نظام التشغيل Vulners" - يجب أن تعمل المقاييس الموجودة في النموذج قبل 10 ... 15 دقيقة من مقياس "عنصر الخدمة ..." الرئيسي على مضيف "Vulners - Statistics".

يعتمد الوقت الذي ستتم فيه معالجة جميع بيانات الثغرات الأمنية على عدد الخوادم في البنية التحتية وعدد الحزم المثبتة عليها. تم إنفاق حوالي 30 دقيقة على معالجة ألف خادم.

الخطط

هذا هو الإصدار الأول فقط من المكوّن الإضافي Zabbix Threat Control. ونستمر في تطويره.

الخطط:

- أضف معلومات عن لوحات المعلومات الموجودة في البنية التحتية CVE.

- رفض تثبيت أي نصوص برمجية على الوكلاء وجمع جميع المعلومات الضرورية حول نظام التشغيل والحزم باستخدام مفاتيح عنصر البيانات المضمنة في وكيل Zabbix.

وبما أنها مفتوحة المصدر - انضم إلينا! طلبات السحب نرحب :)