اليوم ، أصبح موضوع مراقبة تكنولوجيا المعلومات - البنية التحتية وتحليل السجلات يكتسب شعبية متزايدة. بادئ ذي بدء ، يفكر الجميع في مراقبة الأحداث الأمنية ، والتي سيتم مناقشتها في هذه المقالة. على الرغم من حقيقة أن الكثير قد قيل وكتب حول هذا الموضوع ، إلا أن هناك المزيد من الأسئلة. ولذا قررنا ترجمة المقالة "

قائمة مراجعة مراجعة السجلات الحرجة للحوادث الأمنية " ، التي كتبها

أنتون تشوفاكين وليني زيلتسر ، والتي ستكون مفيدة لأولئك الذين بدأوا للتو في العمل على مراقبة الأحداث الأمنية ، ولأولئك الذين يتعاملون مع هذا لفترة طويلة ، للتحقق مرة أخرى من نفسك إذا كنت لا تفوت بعض الفرص.

تقدم قائمة التحقق هذه الإجراءات اللازمة إذا كنت ترغب في مراقبة سجلات نظام الأمان والاستجابة بسرعة للحوادث الأمنية ، بالإضافة إلى قائمة بالمصادر والأحداث المحتملة التي قد تكون ذات أهمية للتحليل.

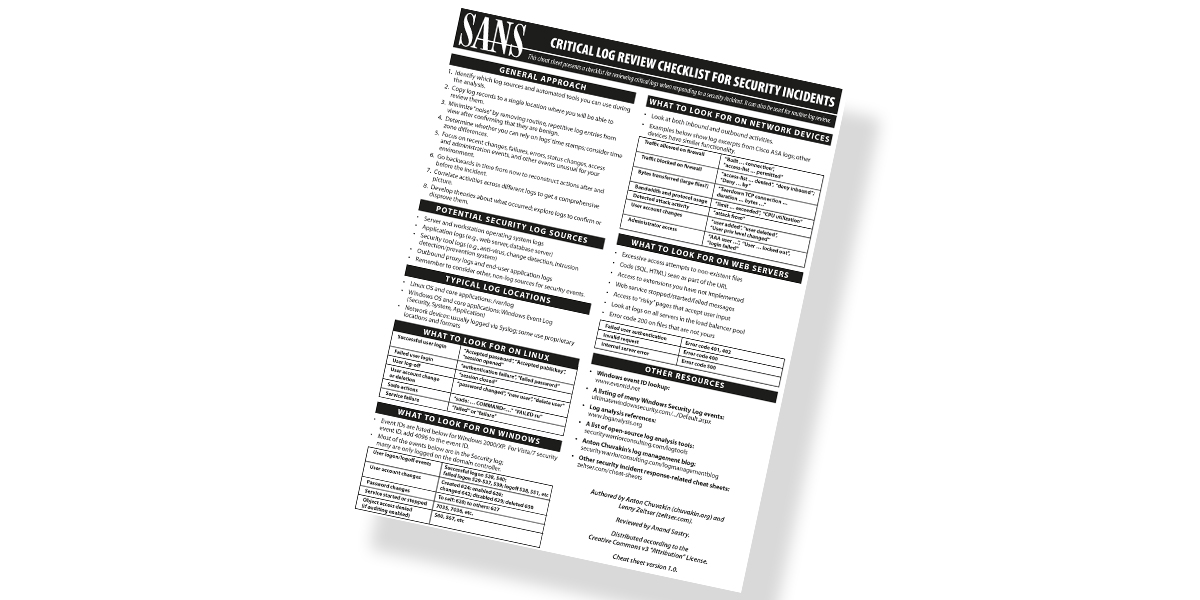

مخطط العمل العام

- حدد مصادر السجلات والأدوات الآلية التي يمكنك استخدامها للتحليل

- انسخ إدخالات دفتر اليومية إلى مكان واحد حيث يمكنك عرضها ومعالجتها كلها

- أنشئ قواعد لتحديد أن الأحداث ضرورية لك لتقليل "ضوضاء" السجلات تلقائيًا

- تحديد ما إذا كان يمكن الاعتماد على الطوابع الزمنية للسجل ؛ النظر في اختلافات المنطقة الزمنية

- انتبه إلى أحدث التغييرات والأعطال والأخطاء وتغييرات الحالة والوصول والأحداث الأخرى غير العادية لبيئة تكنولوجيا المعلومات لديك

- افحص تاريخ الأحداث للتعافي قبل وبعد الحادث.

- قارن الإجراءات في المجلات المختلفة للحصول على الصورة الكاملة

- افترض ما حدث ؛ دراسة المجلات لتأكيدها أو رفضها

المصادر المحتملة لسجلات الأمن

- سجلات نظام تشغيل الخوادم ومحطات العمل

- سجلات التطبيق (مثل خادم الويب ، خادم قاعدة البيانات)

- سجلات أداة الأمان (مثل مكافحة الفيروسات وأدوات الكشف عن التغيير وأنظمة كشف التسلل / الوقاية)

- سجلات الوكيل الصادرة وسجلات تطبيق المستخدم

- تأكد أيضًا من مراعاة المصادر الأخرى لأحداث الأمان غير الموجودة في السجلات.

تخطيط السجل القياسي

- نظام التشغيل Linux والتطبيقات الرئيسية: / var / log

- نظام تشغيل Windows والتطبيقات الرئيسية: سجل أحداث Windows (الأمان ، النظام ، التطبيق)

- أجهزة الشبكة: يتم تسجيلها عادةً عبر سجل النظام ؛ يستخدم البعض تخطيطهم وتنسيقاتهم الخاصة

ما الذي تبحث عنه في سجلات لينكس

| حدث | مثال إدخال السجل |

|---|

| تسجيل دخول ناجح | "كلمة المرور المقبولة" ، "المفتاح العام المقبول" ، "تم فتح الجلسة" |

| محاولات تسجيل دخول فاشلة | "فشل المصادقة" ، "كلمة المرور الفاشلة" |

| نهاية الجلسة | "تم إغلاق الجلسة" |

| تغيير الحساب | "تم تغيير كلمة المرور" ، "مستخدم جديد" ، "حذف المستخدم" |

| إجراءات سودو | "Sudo: ... COMMAND = ..."، "FAILED su" |

| خلل | "فشل" أو "فشل" |

ما الذي تبحث عنه في سجلات Windows

معرّفات الأحداث مدرجة أدناه لنظامي التشغيل Windows 2008 R2 و 7 و Windows 2012 R2 و 8.1 و Windows 2016 و 10. (تستخدم المقالة الأصلية معرّفات لنظام التشغيل Windows 2003 والإصدارات السابقة بشكل أساسي ، والتي يمكن الحصول عليها من خلال طرح 4096 من قيم EventID المدرجة أدناه).

توجد معظم الأحداث أدناه في سجل الأمان (سجل أحداث Windows: الأمان) ، ولكن يتم تسجيل بعضها فقط على وحدة تحكم المجال.

| نوع الحدث | Eventid |

|---|

| أحداث الدخول والخروج | تسجيل دخول ناجح 4624 ؛ فشل تسجيل الدخول 4625 ؛ تسجيل الخروج 4634 ، 4647 ، إلخ. |

| تغيير الحساب | تم إنشاء 4720 ؛ تمكين 4726 ؛

تغيرت 4738 ؛ معطل 4725 ؛ محذوف 630 |

| تغيير كلمة المرور | 4724 ، 4723 |

| بدء ووقف الخدمات | 7035.7036 ، إلخ. |

| الوصول إلى المرافق | 4656 ، 4663 |

ما الذي تبحث عنه في سجلات أجهزة الشبكة

تعرف على الإجراءات الواردة والصادرة من أجهزة الشبكة الخاصة بك.

الأمثلة أدناه هي مقتطفات من سجلات Cisco ASA ، ولكن للأجهزة الأخرى وظائف مماثلة.

| حركة مرور جدار الحماية | "اتصال ... اتصال" "قائمة الوصول ... مسموح بها" |

|---|

| حظر جدار الحماية حركة المرور | "قائمة الوصول ... مرفوضة" ، "رفض الوارد" ؛ رفض ... بواسطة |

| حجم الحركة (بالبايت) | "اتصال TCP teardown ... المدة ... بايت ..." |

| استخدام القنوات والبروتوكولات | "تجاوز الحد ..." ، "استخدام وحدة المعالجة المركزية" |

| كشف الهجوم | "هجوم من" |

| تغيير الحساب | "تمت إضافة المستخدم" ، "حذف المستخدم" ، "تغير مستوى خصوصية المستخدم" |

| وصول المسؤول | "مستخدم AAA ..." ، "مستخدم ... مقفل" ، "فشل تسجيل الدخول" |

ما الذي تبحث عنه في سجلات خادم الويب

- محاولات مفرطة للوصول إلى الملفات غير الموجودة

- كود (SQL ، HTML) كجزء من عنوان URL

- ملحقات الوصول التي لم تقم بتثبيتها

- إيقاف خدمة الويب / بدء / رسائل التعطل

- الوصول إلى الصفحات "الخطرة" التي تقبل إدخال المستخدم

- رمز الخطأ 200 ( طلب ناجح ) على الملفات التي لا تملكها

- خطأ المصادقة : رمز الخطأ 401،403

- طلب غير صالح : رمز الخطأ 400

- خطأ خادم داخلي : رمز الخطأ 500

روابط مفيدة

أمثلة على أحداث Windows لكل EventID:

EventID.Netمرجع حدث سجل أمان Windows:

موسوعة سجل أمان Windowsقائمة أدوات تحليل السجلات:

أفضل أدوات إدارة السجل"أوراق الغش" الأخرى المتعلقة بالرد على الحوادث الأمنية على مدونة أحد مؤلفي المقالة الأصلية:

أوراق الغش لتكنولوجيا المعلومات وأمن المعلوماتإذا كنت مهتمًا بهذا الموضوع ، فاكتب تعليقات ، يسعدنا أن نجيبك. اشترك في مجموعة

VK وقناة

Telegram إذا كنت تريد مواكبة المقالات الجديدة.