في مايو من هذا العام ، احتجزت إدارة K بوزارة الشؤون الداخلية الروسية ، بمساعدة Group-IB ، مقيمًا في منطقة فولجوجراد يبلغ من العمر 32 عامًا بتهمة اختلاس أموال من عملاء البنوك الروسية باستخدام تطبيق مصرفي عبر الإنترنت مزيف ، والذي تحول في الواقع إلى برنامج ضار - Android حصان طروادة. كل يوم ، بمساعدتها ، تم سرقة 100000 إلى 500000 روبل من المستخدمين ، وتم تحويل جزء من الأموال المسروقة لمزيد من السحب وإخفاء النشاط الاحتيالي إلى العملة المشفرة.

بعد تحليل "الآثار الرقمية" للسرقات التي ارتكبت ، اكتشف متخصصو Group-IB أن تطبيق Trojan المصرفي المستخدم في المخطط الإجرامي كان متخفيًا على أنه التطبيق المالي "البنوك في راحة اليد" ، والذي يعمل بمثابة "مجمّع" للأنظمة المتنقلة

الخدمات المصرفية للبنوك الرائدة في البلاد. كان من الممكن تنزيل جميع بطاقاتك المصرفية إلى التطبيق ، حتى لا تحملها معك ، ولكن في نفس الوقت تكون قادرًا على عرض رصيد البطاقة بناءً على الرسائل القصيرة الواردة لجميع المعاملات ، وتحويل الأموال من بطاقة إلى أخرى ، ودفع مقابل الخدمات عبر الإنترنت والمشتريات في المتاجر عبر الإنترنت .

مهتمًا بقدرات المجمع المالي ، قام عملاء البنك بتنزيل تطبيق Banks in the Palm وأدخلوا تفاصيل بطاقتهم. أرسلت طروادة التي تم إطلاقها بيانات البطاقة المصرفية أو تسجيلات الدخول / كلمات المرور لإدخال بنك الإنترنت إلى الخادم للمهاجمين. بعد ذلك ، قام المجرمون بتحويل الأموال إلى حسابات مصرفية معدة مسبقًا بمبالغ تتراوح من 12000 إلى 30.000 روبل. لتحويل واحد ، يتم إدخال رمز SMS لتأكيد العملية الذي تم اعتراضه من هاتف الضحية. لم يشك المستخدمون أنفسهم في أنهم كانوا ضحايا لمجرمي الإنترنت - تم حظر جميع تأكيدات الرسائل القصيرة للمعاملات.

النص: بافيل كريلوف ، رئيس تطوير المنتجات

Secure Bank Group-IB

في الوقت الحالي ، تعد "سوق" الخدمات المصرفية التي تعمل بنظام Android Trojans هي الأكثر ديناميكية والأسرع نموًا. وفقًا لتقرير Group-IB لعام 2017 ، زاد الضرر من البرامج الضارة على نظام تشغيل Android في روسيا بنسبة 136٪ مقارنةً بفترة التقرير السابقة - حيث بلغ 13.7 مليون دولار. ويغطي هذا الرقم الأضرار التي لحقت بأحصنة طروادة لأجهزة الكمبيوتر الشخصية بنسبة 30٪.

المخططات الرئيسية للسرقة من خلال RBS: لماذا لا تعمل مضادات الفيروسات

يحدد خبراء الطب الشرعي في Group-IB سبعة مخططات سرقة شائعة يستخدمها مجرمو الإنترنت في الهجمات على الأنظمة المصرفية عن بعد:

1) الهندسة الاجتماعية ؛

2) التحويلات من بطاقة إلى أخرى ؛

3) التحويلات من خلال الخدمات المصرفية عبر الإنترنت ؛

4) اعتراض الوصول إلى الخدمات المصرفية عبر الهاتف المحمول ؛

5) الخدمات المصرفية عبر الهاتف المحمول وهمية.

6) عمليات الشراء باستخدام Apple Pay و Google Pay ؛

7) السرقة من خلال الخدمات المصرفية عبر الرسائل النصية القصيرة.

أدوات الحماية من الفيروسات المعتادة غير مجدية عمليًا ضد مخططات السرقة هذه. على سبيل المثال ، في حالة استخدام الهندسة الاجتماعية ، عندما يعتقد عميل تم القبض عليه ، محتالًا وقام بتحويل الأموال إلى حسابه بنفسه (أي "اختراق" الشخص نفسه) ، أو عندما تمت إزالة تفاصيل الضحية من جهاز تابع لجهة خارجية ، لا مساعدة.

المستوى الأخير للدفاع هو مكافحة الاحتيال. تركز معظم أنظمة مكافحة الاحتيال على تحليل معلومات المعاملات أو البيانات التي تذهب مباشرة إلى خوادم البنك (عنوان IP للعميل ، ومعلومات حول متصفحه ، ووتيرة العمل في تطبيق الويب أو الهاتف المحمول ، وما إلى ذلك). بالنظر إلى أن الاحتيال على هذا النحو هو عملية معينة لا تشمل فقط لحظة المعاملة ، ولكن أيضا مراحل الإعداد و

عند سحب الأموال ، يصبح من الواضح أن أنظمة مكافحة الاحتيال في المعاملات "تغلق" فقط مجموعة محدودة من المحتالين.

يحدد محللو Gartner خمسة مستويات من منع الاحتيال. سنقوم بتحليل كل منها بالتفصيل وبالأمثلة:

1) تحليل جهاز المستخدم (الأجهزة المصابة وتحديد الجهاز) ؛

2) مراقبة تصرفات المستخدم على مستوى الجلسة (الشذوذ في عمل المستخدم: الملاحة والوقت والجغرافيا) ؛

3) التحليل السلوكي للمستخدم في قناة معينة (ما الإجراءات التي يتم تنفيذها في القناة؟ كيف (السلوك)؟ من يقوم بها؟) ؛

4) تحليل المستخدمين عبر القنوات وسلوكهم (تحليل سلوك المستخدم في القنوات المختلفة ، وارتباط البيانات) ؛

5) تحليل العلاقة بين المستخدمين والحسابات (السلوك على الموارد المختلفة ، ملف تعريف العميل العالمي).

المستوى الأول: تحليل جهاز المستخدم

يشمل هذا المستوى من منع الاحتيال جميع تقنيات حماية نقطة النهاية ، مثل مضادات الفيروسات ، والرموز المميزة لإنشاء التوقيعات الإلكترونية ، وأدوات المصادقة ثنائية العوامل ، وأدوات تحديد الجهاز الإضافية ، إلخ. تنتمي وسائل التعرف البيومترية عن طريق الصوت أو بصمات الأصابع أو الوجه إلى نفس المستوى.

أحد الأمثلة البارزة على الهجمات على الأنظمة المصرفية عن بعد كان نشاط مجموعة Lurk ، التي وصلت في نهاية "حياتها المهنية" في عام 2016 إلى نطاق مثير للإعجاب إلى حد ما: عمل حوالي 50 شخصًا من أجلها. بعد أن بدأت حياتها المهنية مع التحميل التلقائي لإصدارات سطح المكتب من RBS (العميل "السميك") ، في نهاية عام 2014 ، طبقت طريقة السرقة هذه لبنوك الإنترنت (العملاء "الرقيقون" الذين لا يتطلبون التثبيت على جهاز كمبيوتر المستخدم) ، مما وسع النطاق بشكل كبير أنشطة جماعية. قام العميل بتشكيل الدفعة بتفاصيل المستلم فقط ، ولكن تم استلام هذه الدفعة من قبل البنك بالفعل مع تغيير تفاصيل برنامج طروادة. لا يزال العديد من الخبراء يدركون أن هذا النوع من الهجمات هو الأكثر خطورة ، لأنه يسمح لك بالتلاعب بسلوكه وبياناته على أرفع مستوى مباشرة من جهاز العميل. كيف حدث هذا؟

تم حقن حصان طروادة مباشرة في متصفح العميل وأدخل تغييرات على رمزه مباشرة في الذاكرة ، مما أتاح للعميل زيارة الموقع الرسمي للبنك لاعتراض وتعديل صفحات HTML الأصلية بطريقة ضرورية للمحتال حتى عند استخدام اتصال HTTPS.

في الشكل. يوضح الشكل 1 مثالًا لحقن ضار تمت إضافته بواسطة حصان طروادة إلى شفرة الصفحات. الأسطر المظللة باللون الرمادي هي عناوين URL التي تفاعل من خلالها هذا النص البرمجي مع خوادم أوامر المحتال ، حيث تم إرسال تسجيلات الدخول / كلمات المرور ، والأرصدة والمعلومات الأخرى ، وتم إرسال تفاصيل دفع المحتال ردًا على البديل في الدفع الأصلي للعميل.

التين. 1 نص مقدم من حصان طروادة إلى الصفحة الأصلية لبنك الإنترنت في متصفح العميل.

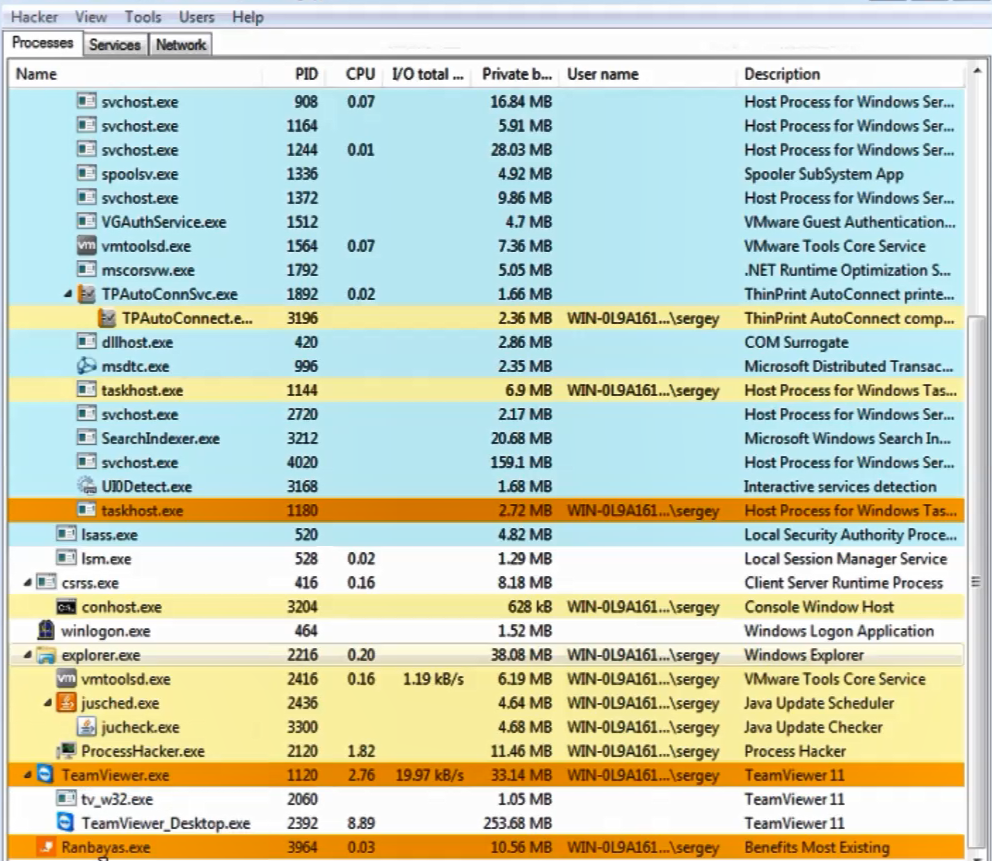

التين. 1 نص مقدم من حصان طروادة إلى الصفحة الأصلية لبنك الإنترنت في متصفح العميل.الطريقة الأقل تعقيدًا والفعالة لسرقة الأموال هي التحكم عن بُعد بجهاز العميل (الشكل 2). بعد التجميع الآلي بمساعدة برنامج keylogger (حرفيا ، "interceptor") لجميع تسجيلات الدخول / كلمات المرور الضرورية ، PIN من الرموز المميزة ، إلخ. يتصل المحتال بجهاز العميل (الشكل 3) ، من خلال جهاز التحكم عن بعد ، ويقوم بإنشاء دفعة احتيالية مباشرة من جهاز العميل ونيابة عنه.

التين. 2. مثال لواجهة كمبيوتر مصابة مع حصان طروادة Ranbayas

التين. 2. مثال لواجهة كمبيوتر مصابة مع حصان طروادة Ranbayas

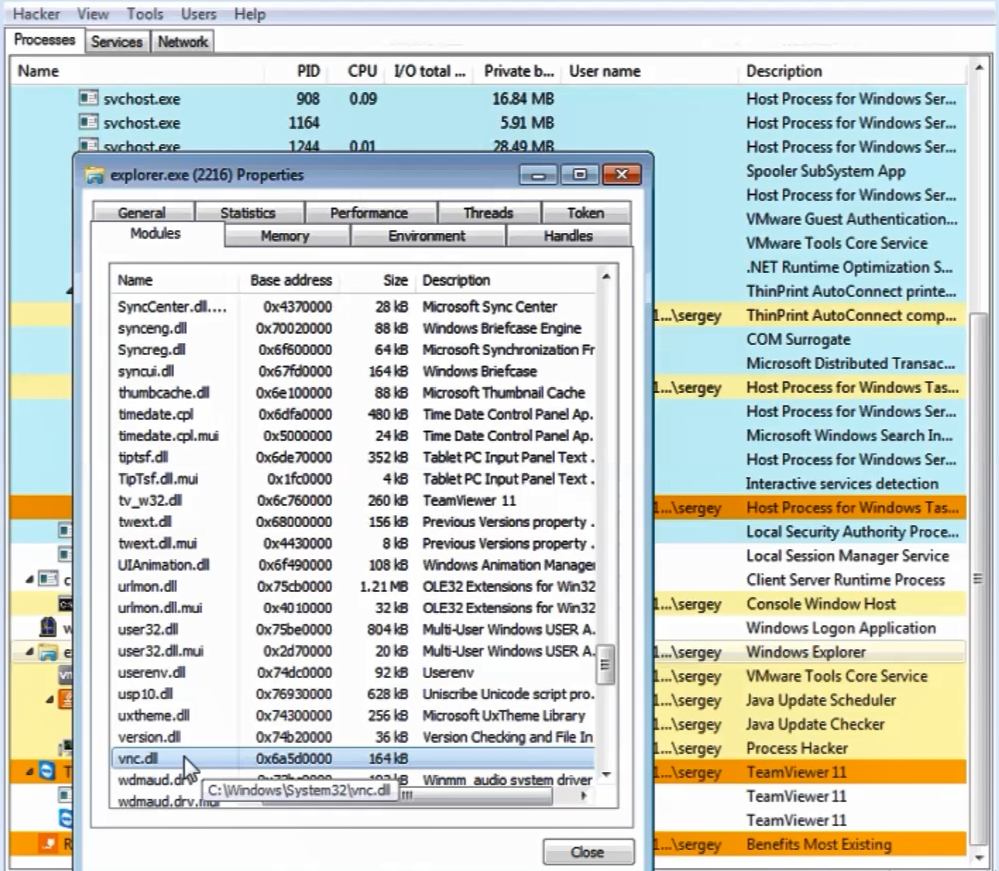

التين. 3. تنفيذ VNC Remote Management في Explorer

التين. 3. تنفيذ VNC Remote Management في Explorerإذن ما هو المستوى الأول لتكنولوجيا منع الاحتيال؟ بادئ ذي بدء ، تلك التي تسمح لك بتحديد جهاز التحكم عن بعد بشكل فعال عند العمل في النظم المصرفية عن بعد باستخدام عدة طرق مستقلة. ومع ذلك ، فهي لا تتطلب تثبيت برامج إضافية على جهاز العميل.

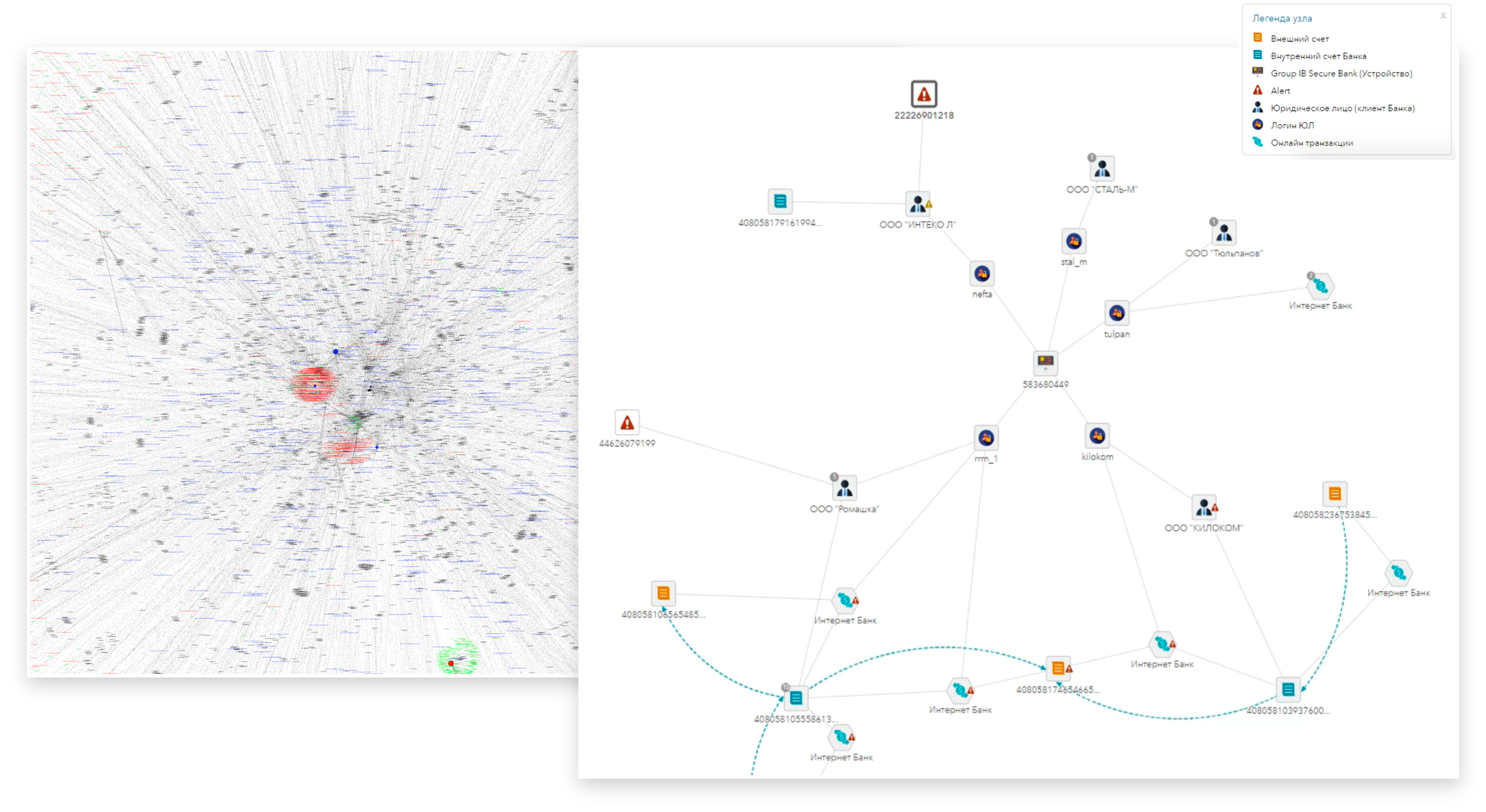

أيضا في المستوى الأول من التكنولوجيا هناك أنظمة وحلول تنتج تعريف للجهاز والمستخدم. يسمح لك هذا بجمع وتحليل المعلومات حول الأجهزة المستخدمة من قبل عميل معين (على اليسار في الشكل 4 عبارة عن جزء من الرسم البياني للروابط بين الحسابات والأجهزة المستخدمة من قبلهم). على سبيل المثال ، يعد ظهور جهاز غير معروف في عميل معروف لنا سابقًا عاملاً مهمًا في اتخاذ قرار بشأن تعليق الدفع وإجراء إجراءات تحكم إضافية.

الشكل 4. علاقات الحساب الرسومية

الشكل 4. علاقات الحساب الرسوميةفي الشكل. يوضح الشكل 4 على اليمين مثالاً آخر على تعريف جهاز لتحديد استباقي للكيانات القانونية المخصصة لغسل الأموال. في هذا المثال ، حدد موظفو البنك ، باستخدام التحليل المالي ، شركة كانت تعمل في غسل الأموال (الجزء السفلي من العمود الموجود على اليمين). بالإضافة إلى ذلك ، من خلال معرف الكيان القانوني ، يمكنك الحصول على معرفات الأجهزة التي استخدموها (مركز العمود الأيمن). وبعد ذلك - جميع الحسابات الأخرى التي تم استخدامها من نفس الأجهزة (الجزء العلوي من العمود الأيمن) والتي عمل بها "الغسيل" المحدد. هذا يتناسب بشكل جيد مع طبيعة عمل المحتالين. لدى المحتال دائمًا شركات مساهمة لم يتم استخدامها بعد لغسل الأموال. يجب على البنك زيادة الانتباه لعمليات الكيانات القانونية المحددة.

المستوى الثاني: مراقبة تصرفات المستخدم

على هذا المستوى ، يتم تحليل ما يفعله الشخص مباشرة كجزء من جلسة عمل في نظام مصرفي بعيد أو نظام آخر. في هذا المستوى ، يمكننا تحديد سلوك المستخدم غير الطبيعي أو سيناريوهات المحتال النموذجية. على وجه الخصوص ، يجعل هذا التحليل بالفعل من الممكن زيادة كفاءة الكشف عن الاحتيال باستخدام الهندسة الاجتماعية (أي عندما يستخدم المحتال مصداقية أو خداع أو جهل المستخدم لإغرائه من المعلومات أو إجباره على اتخاذ إجراءات مفيدة للمحتال).

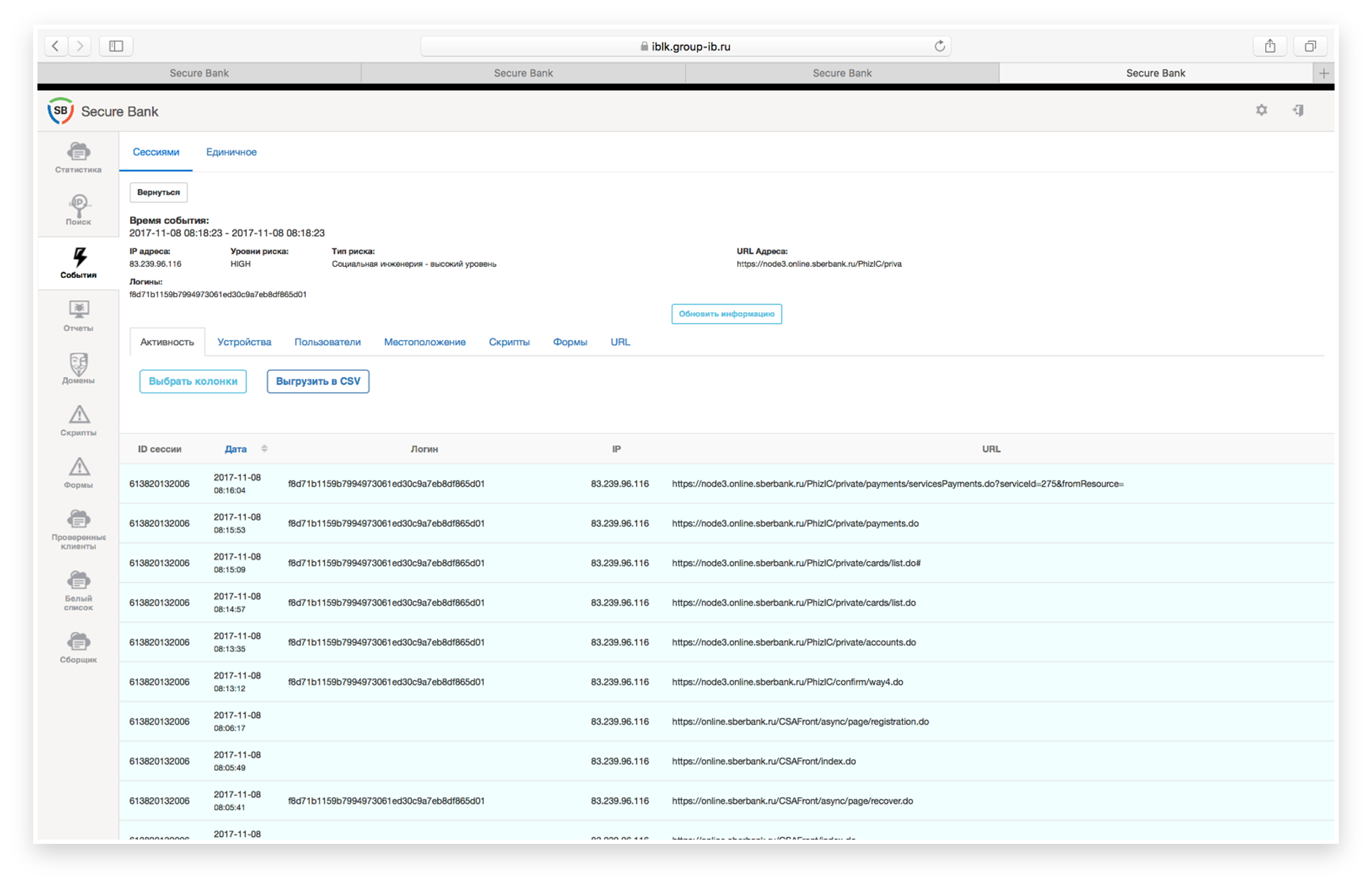

على سبيل المثال ، هناك حالة شائعة هي الإغراء بتفاصيل البطاقة ورموز الرسائل القصيرة في عملية شراء سلع باهظة الثمن من خلال المواقع المصنفة الشائعة تحت ذريعة الإيداع. في الواقع ، يستخدم المحتال هذه البيانات للذهاب من خلال إجراءات التسجيل في RBS والوصول إلى حسابات الضحية. يظهر مثال حقيقي لمثل هذا السيناريو في الشكل. 5.

التين. 5. اجتياز إجراءات تسجيل المحتال في النظام المصرفي والوصول إلى حسابات الضحية.

التين. 5. اجتياز إجراءات تسجيل المحتال في النظام المصرفي والوصول إلى حسابات الضحية.يسمح لك تحليل تسلسل الخطوات التي قام بها المستخدم في RBS بتحديد السيناريو الموضح أعلاه. في هذه العملية ، يتم أخذ نتائج تقنيات المستوى الأول (تحليل جهاز المستخدم) في الاعتبار: أي جهاز تم استخدامه ، هل هو نموذجي لعميل معين ، هل تغيرت الجغرافيا ؛ يتم أخذ وقت الجلسة في الاعتبار بالإضافة إلى - السيناريو الذي يستخدمه المحتال.

ينطبق هذا أيضًا على مخططات الاحتيال الأخرى. على سبيل المثال ، تحدد طريقة مماثلة بعض سيناريوهات "المغاسل". من الواضح أنه لا يمكن تتبع جميع حالات غسل الأموال فقط من خلال الخصائص السلوكية. على سبيل المثال ، إذا كانت الشركة منخرطة في النقل ، فلن يكون تحليل واحد فقط للسلوك - ما يفعله الشخص في الخدمات المصرفية عبر الإنترنت - كافياً لفهم ما إذا كان الدفع عبر النقل أو معيار قياسي. لكن معظم الحالات توضح مع ذلك أن شيئًا غير طبيعي يحدث ، وعلى الأرجح ، هذا النشاط احتيالي.

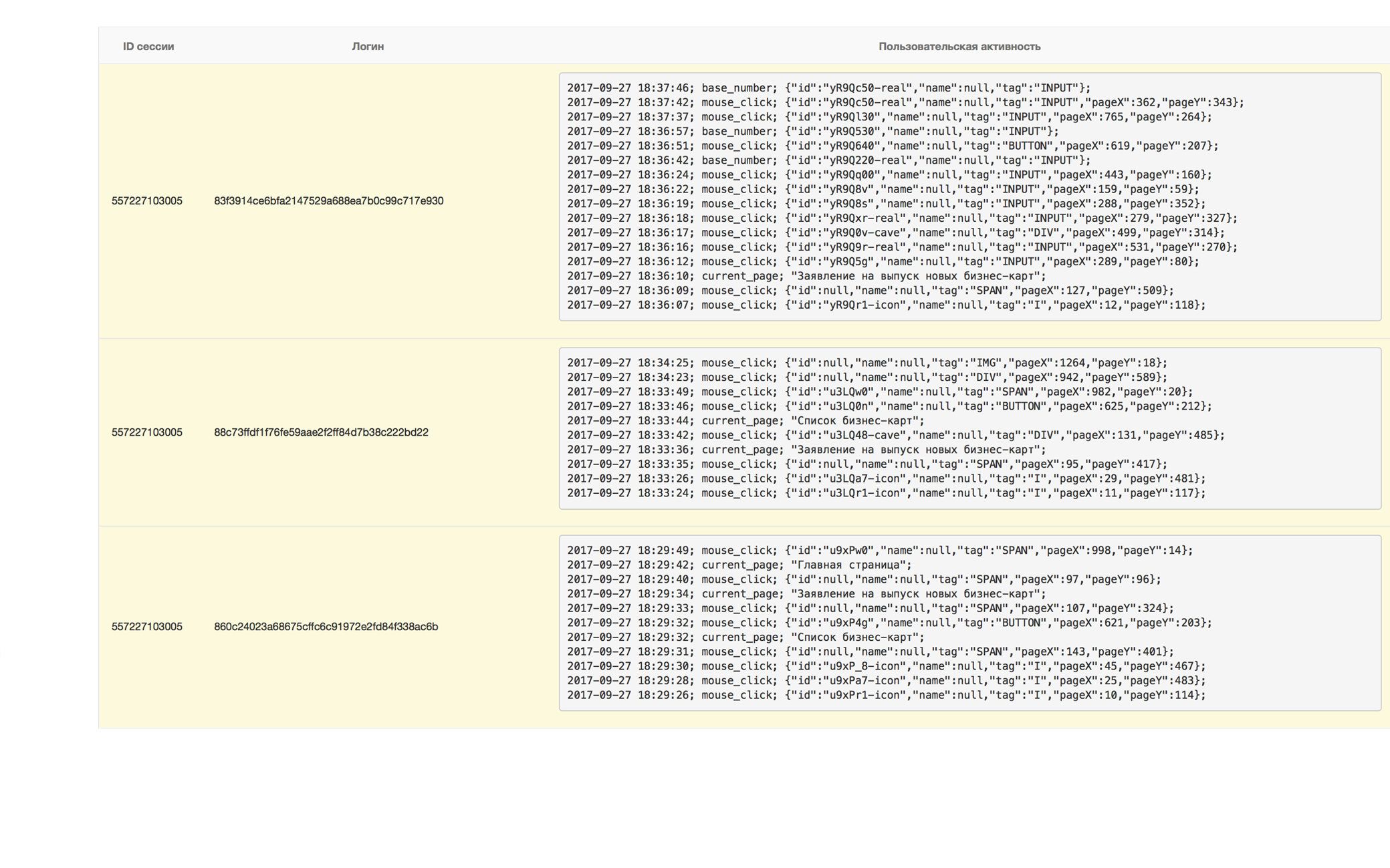

التين. 6. التحضير لتنفيذ مخطط احتيالي: دخول أكثر من 100 كيان قانوني مع طلب إصدار بطاقة مصرفية.

التين. 6. التحضير لتنفيذ مخطط احتيالي: دخول أكثر من 100 كيان قانوني مع طلب إصدار بطاقة مصرفية.لذا ، في الشكل. يوضح الشكل 6 على اليمين مثالاً عندما تقوم بتسجيل الدخول من جهاز واحد إلى أكثر من مائة حساب للكيانات القانونية ، وكان نشاطها الوحيد هو طلب إصدار بطاقة مصرفية وتوسيع حدها. كما تم تأكيده لاحقًا - بهذه الطريقة تم إعداد قاعدة البطاقات لغسل الأموال. أيضا إلى المستوى الثاني مشكلة البوتات. إذا لم يكن لدى العميل أي نظام للحماية من الروبوتات ، كقاعدة ، تقوم الروبوتات البدائية للغاية (الوصول إلى واجهة برمجة التطبيقات مباشرة) بتنفيذ جميع الإجراءات اللازمة (القوة الوحشية ، والتحقق من كلمة المرور) ، وتجاوز تطبيق الويب للبنك. ولكن هناك المزيد من الروبوتات "الذكية" التي يستخدمها المخادعون لتجاوز الحماية المضادة للبوت.

هذه السيروت تقلد عمل المستخدم. غالبًا ما يتم استخدام شبكات الروبوت لهذا الغرض. أي أن عمل الروبوتات يتم توزيعه ، ولا يتركز في أي استضافة معينة. يتم تحديد هذه الروبوتات من خلال سيناريوهات عملها على المواقع وطبيعة الإجراء. هذا ينقلنا بسلاسة إلى المستوى الثالث.

المستوى الثالث: نقوم بتحليل سلوك المستخدم في قناة معينة

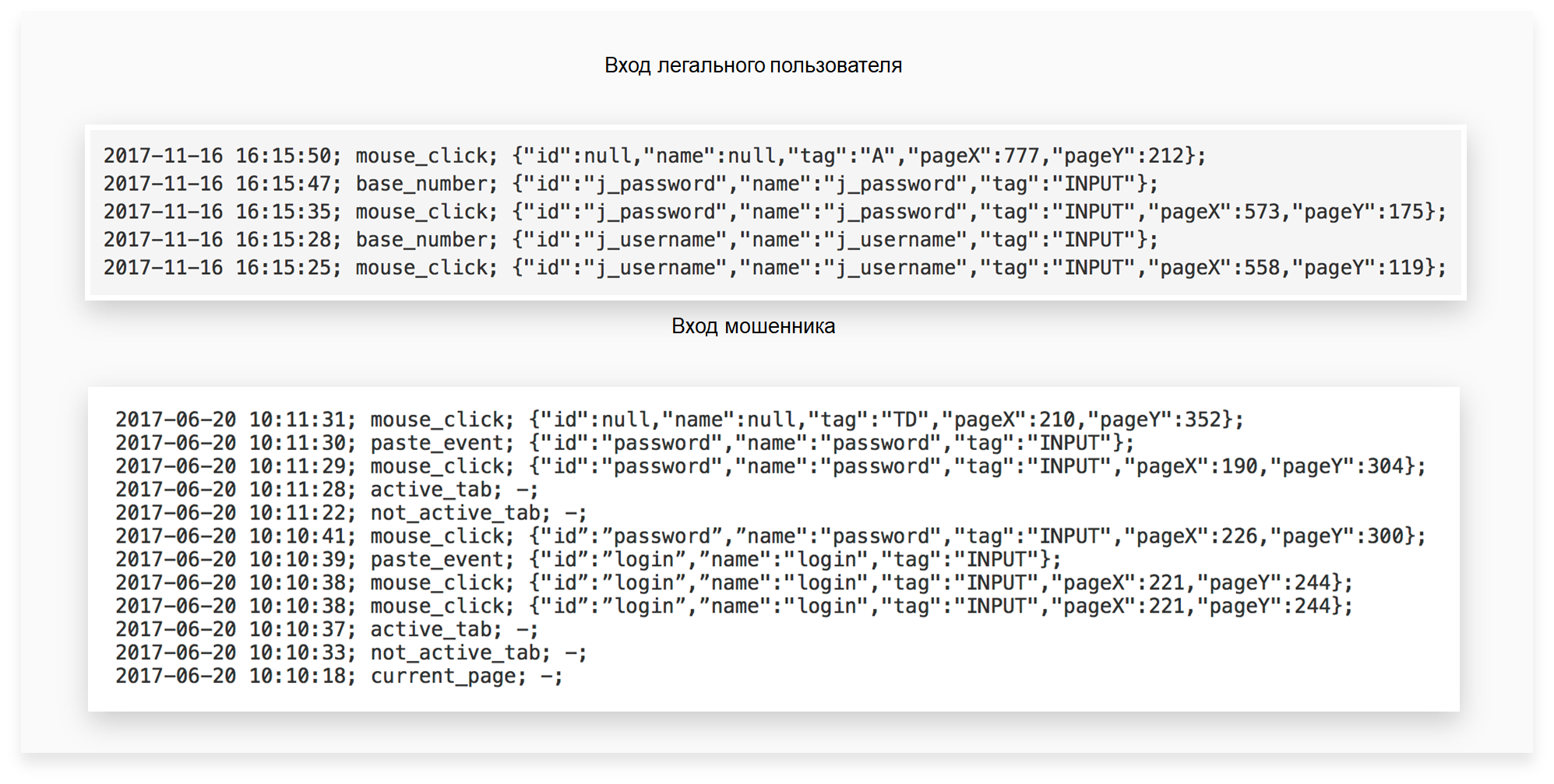

إذا قمنا في المستوى الثاني بتحليل ما يقوم به المستخدم في النظام ، فإننا في المستوى الثالث نقوم أيضًا بتحليل كيفية قيام المستخدم بإجراءات معينة. نظهر ذلك بمثال حقيقي (الشكل 7).

الشكل 7. مقارنة العمل في نظام المستخدم القانوني والمحتال: تحديد الأفعال المشبوهة وغير العملية

الشكل 7. مقارنة العمل في نظام المستخدم القانوني والمحتال: تحديد الأفعال المشبوهة وغير العمليةفي الجزء العلوي من الشكل ، يكون تسلسل إجراءات المستخدم القانوني مرئيًا. أي أنه يذهب إلى الصفحة للوصول إلى نظام RB ، ويستخدم لوحة المفاتيح الرقمية العليا لإدخال تسجيل الدخول وكلمة المرور ، ثم النقر فوق "Enter". يُظهر الجزء السفلي من الشكل نسخة نموذجية من عمل المحتال الذي جمع بطريقة ما تسجيلات الدخول وكلمات المرور ، على سبيل المثال ، باستخدام مواقع مزيفة (تصيد) أو استخدام حصان طروادة. لديه قاعدتهم الكاملة. بطبيعة الحال ، لا يقوم المحتال بإعادة كتابة البيانات التي تلقاها ، بل يقوم بنسخها من الحافظة عند دخوله إلى المكتب الإقليمي. وهذا واضح في لقطة الشاشة.

بالإضافة إلى ذلك ، يتم استخدام جميع طرق تحليل الجهاز وسلوك المستخدم الموصوف في المستويات السابقة. في هذا المستوى ، يتم استخدام خوارزميات التعلم الآلي بنشاط. أحد الأمثلة الأكثر لفتا للانتباه هو استخدام تقنيات المقاييس الحيوية مثل لوحة المفاتيح والكتابة اليدوية للمؤشر ، مع مراعاة الطبيعة السلوكية وعادات عمل المستخدم في النظام. في الشكل. يوضح الشكل 8 النص البرمجي لاستخدام الكتابة اليدوية بلوحة المفاتيح على صفحة تفويض المستخدم ، "تم التقاطها" من نظام Group-IB Secure Bank.

الشكل 8. البرنامج النصي لاستخدام الكتابة اليدوية للوحة المفاتيح في صفحة تفويض المستخدم.

الشكل 8. البرنامج النصي لاستخدام الكتابة اليدوية للوحة المفاتيح في صفحة تفويض المستخدم.

على الرسم البياني على طول المحور ، يتم تمييز الكتابة اليدوية المتراكمة لمستخدم شرعي عند إدخال تسجيل الدخول وكلمة المرور. تميز التقلبات الملحوظة أكثر بخط لوحة المفاتيح للمحتال. يُلاحظ أن الكتابة اليدوية للوحة المفاتيح مختلفة. فوق الرسوم البيانية ، يشار إلى اثنين من التقديرات المتكاملة للاختلافات بينهما. تتجاوز قيم التقديرات العتبات المحددة ، والتي تشير إلى السلوك غير النمطي للمستخدم الشرعي.

يتيح لك الجمع بين تقنيات التحليل السلوكي أعلاه تحديد الاحتيال المرتكب باستخدام الهندسة الاجتماعية. كما يمكن لهذه التقنيات أن تقلل من عدد الإيجابيات الخاطئة لأنظمة مكافحة الاحتيال في المعاملات. على سبيل المثال ، وبدقة 91٪ ، اتضح أنه أسقط 78٪ من الإيجابيات الكاذبة لنظام مكافحة الاحتيال في المعاملات في حالات الهندسة الاجتماعية ، مما يحرر الموارد الداخلية للبنك بشكل كبير ، بما في ذلك من حجم المكالمات من العملاء المزعجين.

المستوى الرابع: ننفذ التحليل عبر القنوات للمستخدمين وسلوكهم

في المستوى الرابع ، يتم استخدام تقنيات تحليل وربط البيانات حول سلوك المستخدم على أجهزته عند العمل من خلال قنوات مختلفة للتفاعل مع البنك.

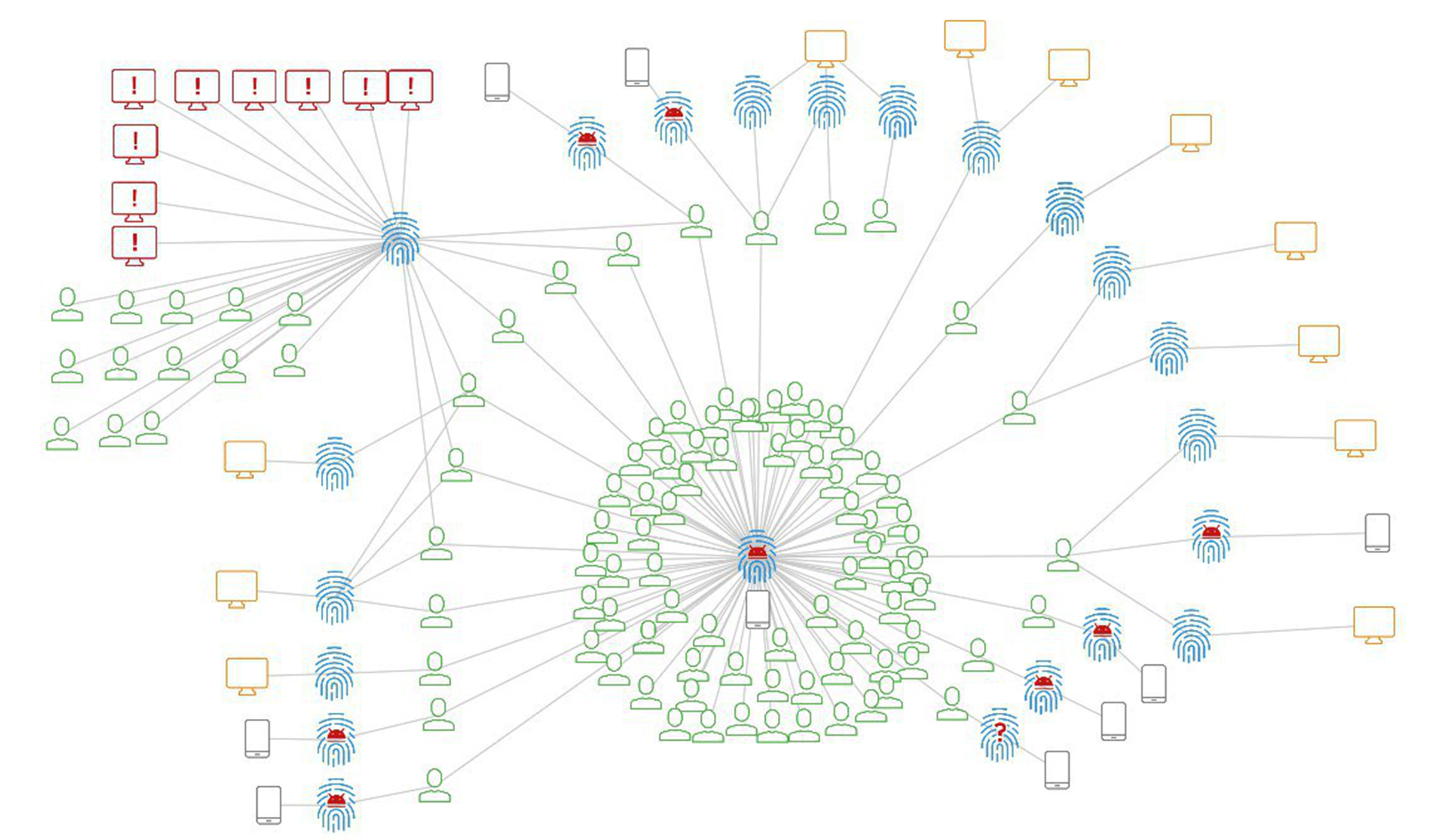

يتم توضيح مدى فعالية هذا في إحدى الحالات الحقيقية ، والتي تظهر اتصالاتها الرسومية في الشكل. 9.

التين. 9. اتصالات بيانية توضح عمل المستخدم بأجهزة مختلفة ، من بينها جهاز احتيال.

التين. 9. اتصالات بيانية توضح عمل المستخدم بأجهزة مختلفة ، من بينها جهاز احتيال.تم اكتشاف المخادع في الأصل على جهاز محمول. استخدم حصان طروادة متنقلًا لجمع معلومات تسجيل الدخول وكلمات المرور وتفاصيل بطاقة الدفع وتأكيدات الرسائل النصية القصيرة التي يتم اعتراضها من البنك للمدفوعات غير المصرح بها. جعل تحليل العلاقة بين الحسابات والأجهزة التي يستخدمونها من الممكن اكتشاف جهاز الجوال المحتال ، والذي يظهر في الوسط وفي أسفل الصورة في سحابة الحسابات. كما ترى ، لم يعمل سوى جزء من الحسابات المخترقة سابقًا من خلال تطبيق الهاتف المحمول. تم استخدام جزء آخر مهم من الحسابات المحددة سابقًا في الخدمات المصرفية عبر الإنترنت. في وقت لاحق اتضح أن نفس المخادع استخدم أساليب الهندسة الاجتماعية للتنازل عنها. كما تم التعرف على جهاز المحتال الذي استخدمه للوصول إلى بنك الضحايا عبر الإنترنت. تبرز مجموعتهم في الجزء الأيسر العلوي من الشكل.

محو المحتال سجل المتصفح بعد استخدام تسلسلي من 3 إلى 8 حسابات ، محاولاً إخفاء آثار عمله. ولكن جميع الأجهزة لها نفس البصمة الرقمية (تذكر المستوى 1). من خلال جهاز الاحتيال هذا تم تحديد الضحايا الآخرين. علاوة على ذلك ، من خلال هذا التحليل للعلاقات ، ظهرت حالة عندما "قام" المحتال ، باستخدام طرق الهندسة الاجتماعية ، بتربية الضحية لتلقي قرض صريح مع السرقة اللاحقة لأموال الائتمان الصادرة.

في هذا المثال ، يمكننا تلخيص النتائج التالية:

- أولاً ، أتاح التحليل عبر القنوات لمحاولات السرقة باستخدام أحصنة طروادة المتنقلة تحديد ومنع محاولات السرقة ، التي لا تتعلق بأي شكل من الأشكال بالشفرة الضارة ، ولكن يتم تنفيذها باستخدام الهندسة الاجتماعية ؛

- ثانيًا ، ساعد أيضًا في بناء صورة كاملة لعمل المحتال ومنع السرقة من قاعدة العملاء بأكملها ، بغض النظر عن القناة المصرفية البعيدة ؛

- ثالثا ، تلقينا المزيد من البيانات لمزيد من التحقيق.

, iOS , , , , .

:

, , — , , - .. , , , , .

التين. 10. : ( )

التين. 10. : ( ), . , , . ( . 10 ), ( . 10 B). , , , . , .

(Threat Intelligence), , ,

, . , , , .

, . , , .

« », No3 (145)\ 2018.