اكتشفت ESET حملة إلكترونية جديدة تستخدم الشهادات المسروقة لتوقيع رمز. سرقت الشهادات الرقمية من شركة D-Link و Changing Information Technologies من قبل مجموعة تجسس إلكترونية مؤهلة للغاية تركز على شرق آسيا.

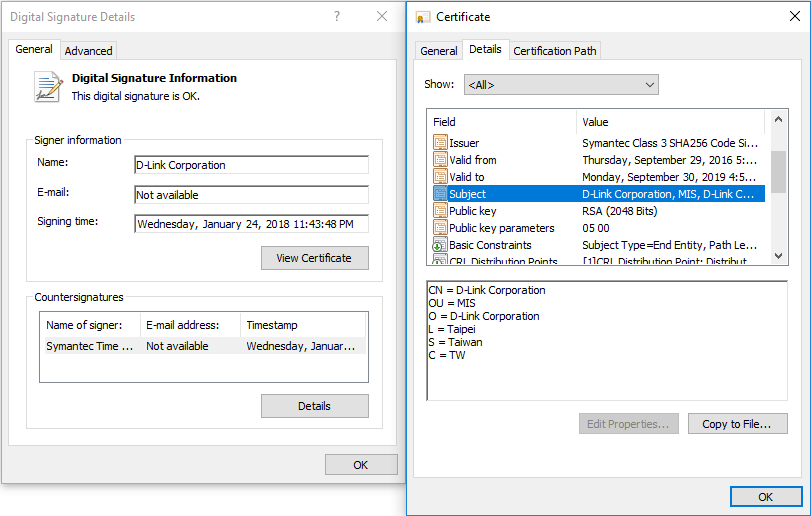

اكتشفنا حملة ضارة عندما وضعت أنظمتنا علامة على عدة ملفات على أنها مريبة. ومن المثير للاهتمام أن الملفات التي تم تمييزها تم توقيعها رقميًا بشهادة صالحة من شركة D-Link. تم استخدام نفس الشهادة لتوقيع برنامج D-Link شرعي ؛ سرقت هذه الشهادة على الأرجح.

بعد التأكد من خبث الملف ، أبلغنا عن مشكلة في D-Link ، والتي أطلقت تحقيقها الخاص. ونتيجة لذلك ،

ألغت الشركة في 3 يوليو شهادة رقمية مخترقة.

الشكل 1. شهادة دي لينك الرقمية المستخدمة لتوقيع البرمجيات الخبيثة

الشكل 1. شهادة دي لينك الرقمية المستخدمة لتوقيع البرمجيات الخبيثةالبرامج الضارة

في سياق الدراسة ، وجدنا عائلتين من البرامج الخبيثة التي تستخدم الشهادات المسروقة - باب خلفي للتحكم عن بعد في الجهاز المستهدف ومكون مرتبط بسرقة كلمات المرور.

نشرت JPCERT مؤخرًا تحليلاً مفصلاً لباب مستتر ؛ وفقًا لـ Trend Micro ، يتم استخدامه من قبل مجموعة التجسس السيبراني

BlackTech .

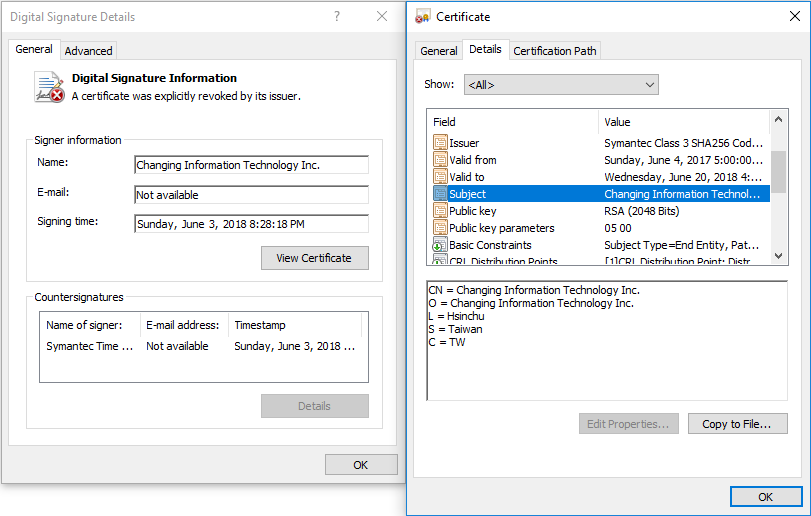

بالإضافة إلى عينات Plead مع التوقيع الرقمي D-Link ، حددنا عينات موقعة من شركة أمن المعلومات التايوانية Changing Information Technology Inc.

الشكل 2. الشهادة الرقمية لشركة Changing Information Technology Inc. تستخدم لتوقيع البرامج الضارة

الشكل 2. الشهادة الرقمية لشركة Changing Information Technology Inc. تستخدم لتوقيع البرامج الضارةتغيير شهادة شركة تكنولوجيا المعلومات تم تذكره في 4 يوليو 2017 ، ومع ذلك ، لا تزال مجموعة BlackTech تستخدمه لتوقيع أدواتها الضارة.

إن إمكانية التوصل إلى حل وسط بين العديد من شركات التكنولوجيا التايوانية وإعادة استخدام شهاداتها في الهجمات الجديدة يدل على المؤهلات العالية لمجموعة الإنترنت واهتمامها بهذه المنطقة.

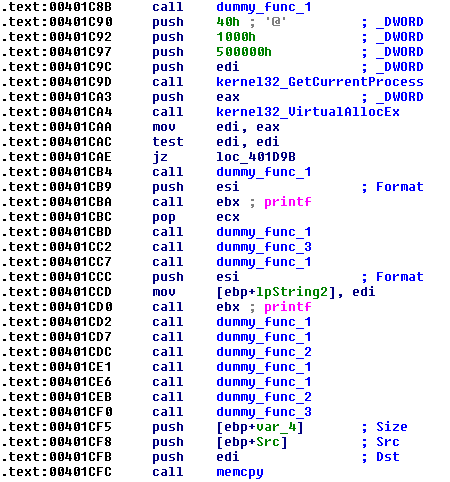

يتم التعتيم الشديد على عينات Plead الموقعة باستخدام رمز البريد غير المهم ، ولكن الغرض من البرامج الضارة هو نفسه في جميع العينات - التنزيل من خادم بعيد أو فتح نقطة ثنائية مشفرة صغيرة من محرك أقراص محلي. يحتوي على كود قشرة مشفر يقوم بتحميل وحدة Plead backdoor النهائية.

الرقم 3 الرقم 3. غامض المرافعة رمز مستتر

الرقم 3 الرقم 3. غامض المرافعة رمز مستتريتم استخدام أداة سرقة كلمة المرور لجمع كلمات المرور المحفوظة في التطبيقات التالية:

- جوجل كروم

- Microsoft Internet Explorer

- برنامج Microsoft Outlook

- موزيلا فايرفوكس

لماذا سرقة الشهادات الرقمية؟

يعد استخدام الشهادات الرقمية المسروقة إحدى الطرق لإخفاء نفسك. تساعد الشهادات البرامج الضارة على الظهور بشكل شرعي ، وبالتالي تجاوز الحماية دون التسبب في الشك.

من المحتمل أن أشهر البرامج الضارة التي استخدمت العديد من الشهادات "الأجنبية" هي

Stuxnet ، التي تم اكتشافها في عام 2010 والمعروفة باسم السلاح السيبراني الأول الذي يركز على البنية التحتية الحيوية. استخدمت Stuxnet الشهادات الرقمية المسروقة من RealTek و JMicron ، وهما شركتان تقنيتان شهيرتان من تايوان.

ومع ذلك ، فإن هذا التكتيك لا يقتصر على الحوادث واسعة النطاق مثل Stuxnet ، كما يتضح من الاكتشاف الأخير.

مؤشرات الحل الوسط:

الكشف عن طريق منتجات إسيت:Win32 / PSW.Agent.OES طروادة

Win32 / Plead.L طروادة

Win32 / Plead.S طروادة

Win32 / Plead.T طروادة

Win32 / Plead.U طروادة

Win32 / Plead.V طروادة

Win32 / Plead.X طروادة

Win32 / Plead.Y طروادة

Win32 / Plead.Z طروادة

عينات غير موقعة (SHA-1):80AE7B26AC04C93AD693A2D816E8742B906CC0E3

62A693F5E4F92CCB5A2821239EFBE5BD792A46CD

B01D8501F1EEAF423AA1C14FCC816FAB81AC8ED8

11A5D1A965A3E1391E840B11705FFC02759618F8

239786038B9619F9C22401B110CF0AF433E0CEAD

العينات الموقعة (SHA-1):1DB4650A89BC7C810953160C6E41A36547E8CF0B

CA160884AE90CFE6BEC5722FAC5B908BF77D9EEF

9C4F8358462FAFD83DF51459DBE4CD8E5E7F2039

13D064741B801E421E3B53BC5DABFA7031C98DD9

خوادم C & C:amazon.panasocin [.] com

office.panasocin [.] com

okinawas.ssl443 [.] org

الأرقام المسلسلة للشهادات لتوقيع الكود:شركة D-Link:

13: 03: 03: E4: 57: 0c: 27: 29: 09: E2: 65: Dd: B8: 59: De: Ef

تغيير شركة تكنولوجيا المعلومات: 73: 65: ED: E7: F8: FB: B1: 47: 67: 02: D2: 93: 08: 39: 6F: 51

1E: 50: CC: 3D: D3: 9B: 4A: CC: 5E: 83: 98: CC: D0: DD: 53: EA