في اليوم الآخر أصبح من

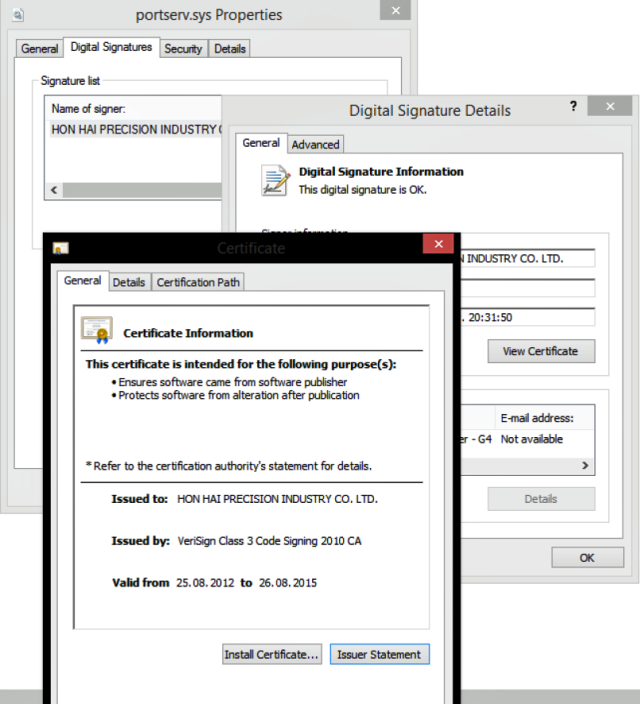

المعروف أن مجموعة من المهاجمين استولوا على شهادات صالحة من D-Link ، وهي شركة معروفة لمعدات الشبكة. بالإضافة إلى سرقة الشهادات من شركة تايوانية أخرى. تم استخدام الشهادات التي تم الحصول عليها لإنشاء برنامج يسرق كلمات مرور حسابات الضحايا.

كانت هناك حاجة إلى الشهادات لكي تقبل برامج مكافحة الفيروسات البرامج الضارة كبرامج شرعية ولا تمنعها. حدث ذلك لأن Microsoft Windows و MacOS ، بما في ذلك العديد من أنظمة التشغيل الأخرى ، تتحقق من أمان البرنامج من خلال الشهادة التي تم توقيعها معها. في حالة D-Link ، "مستوى الثقة" لبرامج الأمان لهذه البرامج مرتفع للغاية.

أما المهاجمون فهم ينتمون إلى مجموعة بلاك تك. الشركة الثانية ، التي لم يتم سحب شهاداتها ، تسمى تغيير تكنولوجيا المعلومات.

قيل كل هذا من قبل

متخصص أمن المعلومات من Eset. احتاج المهاجمون إلى شهادات لتوقيع عنصرين من نفس البرامج الضارة. أحد العناصر هو باب خلفي يتم التحكم فيه عن بُعد ، والثاني عبارة عن مكنسة لكلمات المرور.

يصنف Eset البرامج الضارة على أنها Plead. يستخدم هذا البرنامج لإجراء حملات تجسس إلكتروني في شرق آسيا. لقد تم بالفعل كتابة الكثير حول هذا البرنامج الضار. لذلك ، وصفت الاستجابة للطوارئ الحاسوبية في اليابان Plead

هنا ، ووصفتها Trend Micro

هنا .

وفقًا لخبراء أمن المعلومات ، فإن حقيقة أن المهاجمين تمكنوا من سرقة شهادات من شركتين تايوانيتين في وقت واحد ، ثم أيضًا إنشاء برنامج سرقة كلمة مرور موقّع بشهادات قانونية ، يشهد على الخبرة الكبيرة لفريق القراصنة الذي قلبها بالكامل.

وأكد ممثلو دي لينك المشكلة. وتقول إحدى المنشورات

الرسمية إن الشهادات سرقت من قبل "مجموعة نشطة للغاية من المجرمين الإلكترونيين". كما سارعت الشركة إلى التصريح بأن عملائها لم يتأثروا بالسرقة. ومع ذلك ، قد يواجه بعضها مشاكل - أخطاء عند محاولة العمل مع كاميرات IP باستخدام متصفح. يعمل مهندسو D-Link الآن على إنشاء البرامج الثابتة التي تحل المشكلة. هؤلاء المستخدمون الذين يعملون مع تطبيق جوال لا يواجهون مشاكل.

ألغى D-Link وتغيير تكنولوجيا المعلومات بالفعل الشهادات المسروقة. صحيح ، حتى إصدار تحديثات البرامج الثابتة للجهاز ، ستبلغ المتصفحات عن شهادات المشاكل والمستخدمين "القانونيين" ، كما هو مذكور أعلاه. في المقابل ، يمكن للمهاجمين إنشاء رسائل مزيفة حول مشاكل الشهادات ، بحيث عندما ينقر المستخدم على الزر النشط ، ينقلونه إلى مورد تصيد أو يعرضون عليه تنزيل نوع من البرامج "العلاجية". تطلب الشركة من الجميع الامتناع عن مثل هذه العروض.

الحيلة التي استخدمها المهاجمون ليست جديدة على الإطلاق. لقد استخدمته العديد من المجموعات من قبل ، ولكن الحالة الأكثر شهرة هي

Stuxnet . لفترة طويلة ، ذهبت برامج التجسس دون أن يلاحظها أحد من خلال استخدام شهادات RealTek و Jmicron.

يعد سرقة الشهادات بغرض التوقيع على برامج التجسس هجومًا أكثر شيوعًا من قبل المهاجمين مما هو معتاد. أصبحت الحالة الأولى معروفة في عام 2003. الآن هناك حتى مخازن الشهادات التي يأخذها شخص ما ، ويشتريها شخص ما. الهدف هو نفس هدف المهاجمين من مجموعة BlackTech - توقيع برامجهم بشهادة شرعية.

عملت إحدى هذه الخدمات دون مشاكل منذ عام 2011. وإذا أصبح معروفًا عنه ، فهذا لا يعني أن "المؤسسات التجارية" المماثلة الأخرى ستصبح معروفة في المستقبل القريب. لا ، سيستمرون في العمل ويثبتوا أنفسهم بالصدفة فقط. ويزداد الطلب عليهم. نشرت شركة Recorder Future تقريرًا يفيد بأن الطلب على الشهادات المسروقة لموفري الأمن "البيض"

يتزايد فقط . في بعض الحالات ، يمكن لمجرمي الإنترنت الوصول إلى الحسابات في الشركات التي تنشئ شهادات. وعند الطلب ، يمكنهم إنشاء الشهادة اللازمة "عند الطلب".