في دائرة واسعة من الأشخاص البعيدين عن التقنيات الحديثة ، من المقبول بشكل عام أن يكون متخصصو تكنولوجيا المعلومات وأكثر من ذلك متخصصون في أمن المعلومات مصابين بجنون العظمة ، ويتم إعادة التأمين عليهم تحت تأثير التشوه المهني وحماية أنفسهم بعشرات من وسائل الحماية المختلفة ، غالبًا ما تتداخل مع بعضها البعض لمزيد من الموثوقية. للأسف ، الواقع مختلف قليلاً ، واليوم أود أن أبين ما هو مخفي عادةً من منظور واسع. وسيركز على نتائج مراقبة نشاط الإنترنت للزوار في مختلف الأحداث الدولية والوطنية الكبرى المخصصة لتكنولوجيا المعلومات الحديثة وأمن المعلومات. غالبًا ما تكون Cisco شريكًا تقنيًا للمؤتمرات والمعارض مثل RSA في سان فرانسيسكو ، BlackHat في سنغافورة ، المؤتمر العالمي للجوال في برشلونة ، وتنظم أيضًا حدثها الخاص ، في بلدان مختلفة تسمى Cisco Live أو Cisco Connect. وفي كل مكان نستخدم تقنيات المراقبة التي أود مشاركتها.

سأبدأ بـ Cisco Connect الروسية ، والذي يقام مرة واحدة سنويًا في موسكو ، وحيث تقدم Cisco أحدث منتجاتها ، وتتحدث عن تجربة استخدامها لحل العديد من مشاكل الأعمال وتكنولوجيا المعلومات. حضر هذا المؤتمر أكثر من ألفي شخص ينتمون بشكل رئيسي إلى فئة المهندسين وكبار المتخصصين المسؤولين عن تشغيل البنى التحتية الخاصة بهم ، والتي يتراوح عددها من عدة مئات إلى عشرات ومئات الآلاف من العقد. يأتي هؤلاء المتخصصون إلى مؤتمر Cisco Connect ويواصلون ، جنبًا إلى جنب مع اكتساب معرفة جديدة ، التواصل مع إدارتهم أو مرؤوسيهم ، والرد على بريد العمل أو الذهاب إلى موارد الإنترنت المختلفة بحثًا عن إجابة للأسئلة الناشئة. وبعبارة أخرى ، يستخدم زوار Cisco Connect بنشاط الأجهزة المحمولة (الأجهزة اللوحية والهواتف الذكية وأجهزة الكمبيوتر المحمولة) والوصول إلى الإنترنت من Cisco. في المرة الأخيرة ، في الربيع ، قررنا دمج بنيتنا الأساسية للوصول إلى الإنترنت اللاسلكي مع نظام مراقبة DNS - Cisco Umbrella.

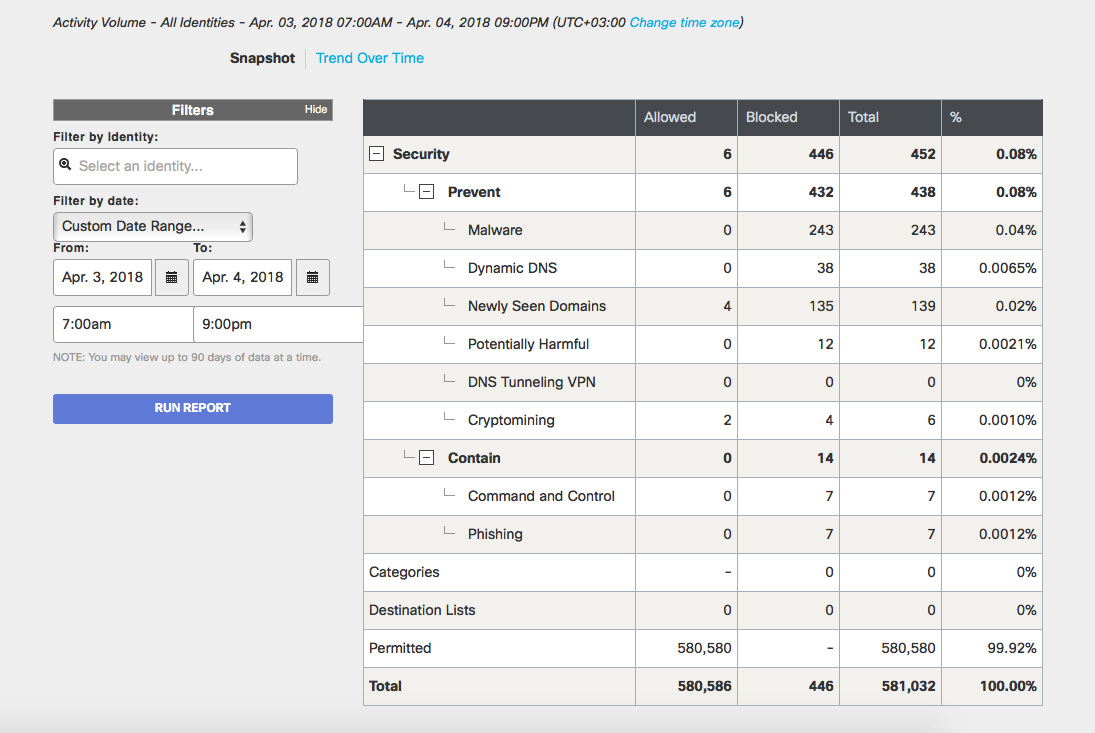

لم نقدر عدد المشتركين في Cisco Connect الذين استخدموا الوصول اللاسلكي إلى الإنترنت ، ولكن عدد المستخدمين الذين استخدموا وصول 3G / 4G الذي يوفره مشغل المحمول الخاص بهم. ولكن خلال يومي المؤتمر من الساعة 7 صباحًا في 3 أبريل إلى الساعة 9 مساءً في 4 أبريل ، مر حوالي 600 ألف استعلام DNS عبر خدمة Cisco Umbrella. هذا ليس على نطاق الخدمة بأكملها ، والتي تعالج حوالي 120-150 مليار طلب في اليوم. كان 0.08٪ من هذا العدد من الطلبات ذات توجه ضار بشكل واضح وتم حظره.

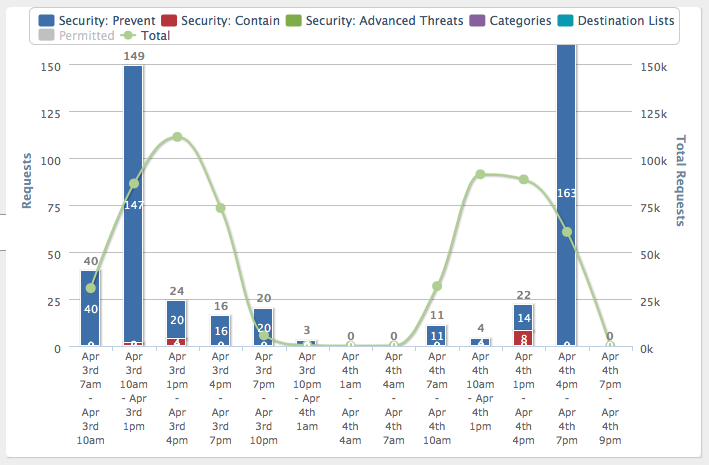

من المثير للاهتمام أنه في اليوم الأول تم تسجيل حوالي نصف جميع الطلبات الخبيثة في النصف الأول من اليوم (من الساعة 10 صباحًا حتى 1 ظهرًا) ، عندما كانت هناك تقارير عامة ، في اليوم الثاني ، بدأ تنشيط جميع الأشياء السيئة بعد الساعة 4 مساءً ، عندما كان المؤتمر على وشك الانتهاء وكان المشاركون يستعدون لبرنامج ثقافي - طاولة بوفيه صغيرة والمشاركة في الحفل. يشير النشاط المنخفض خلال الوقت المتبقي إلى أن المشاركين في Cisco Connect استمعوا بنشاط إلى خطابات خبراء Cisco وشركائها ولم يتشتت انتباههم عن طريق تصفح الإنترنت والعمل على الأجهزة المحمولة.

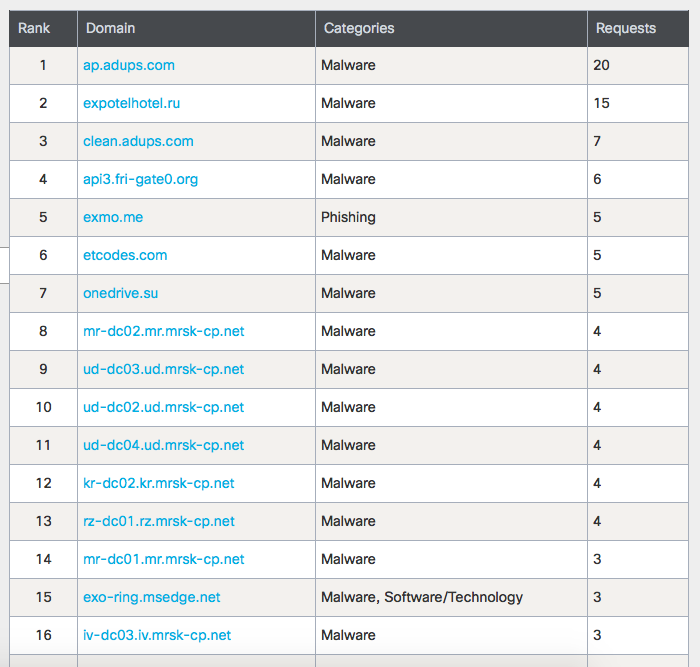

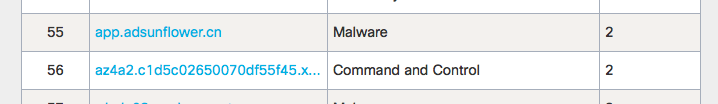

وفقًا للإحصاءات ، ارتبطت معظم محاولات الوصول المحظورة برمز ضار.

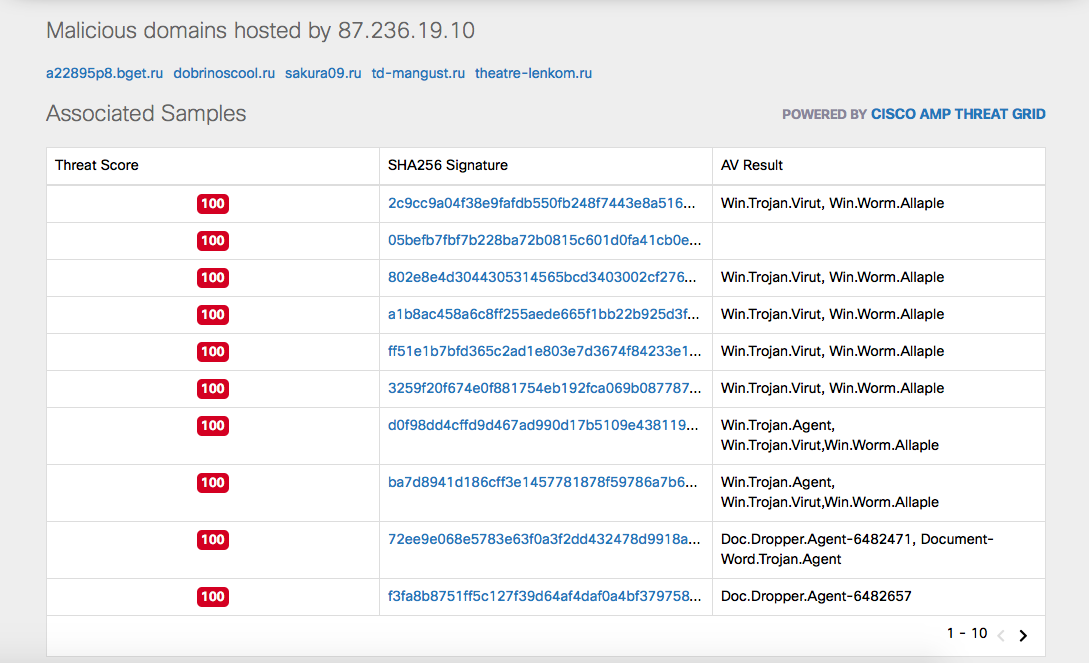

لا تستطيع خدمة Cisco Umbrella وحدها معرفة ما إذا كان المورد الذي تمت زيارته مصابًا أم لا. تقول النماذج الضارة المرتبطة بالنطاق فقط أنها تتواصل بطريقة أو بأخرى مع النطاق المحظور أو عنوان IP. على سبيل المثال ، بسبب انتشار كود خبيث من هذا المجال. أو بسبب وصول الشفرة الخبيثة إلى هذا المجال كمفتاح قتل (تصرف WannaCry نفسه هكذا). أو بسبب استخدام المجال كخادم أوامر. على أي حال ، هذه مناسبة لإجراء تحقيق إضافي.

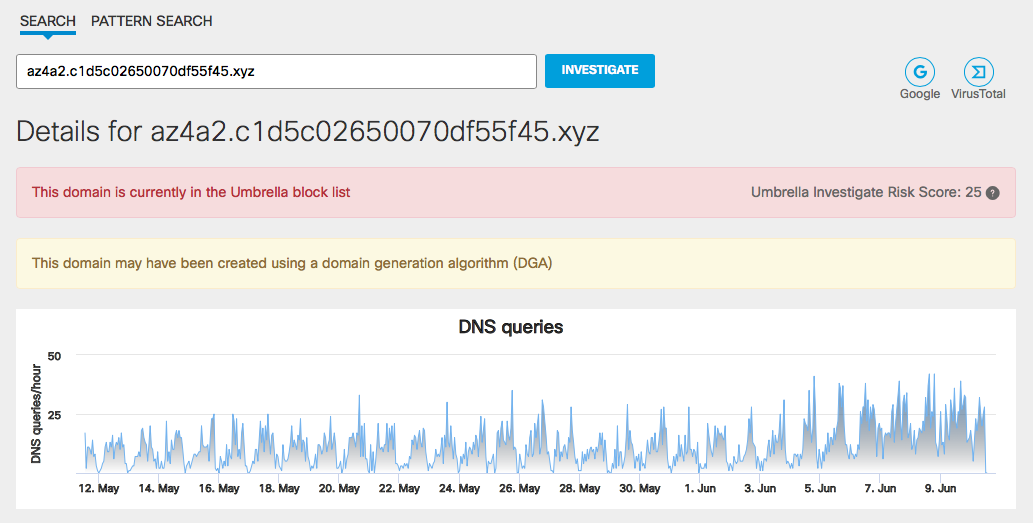

أما بالنسبة لخوادم الأوامر ، فقد سجلنا مثل هذه المحاولات.

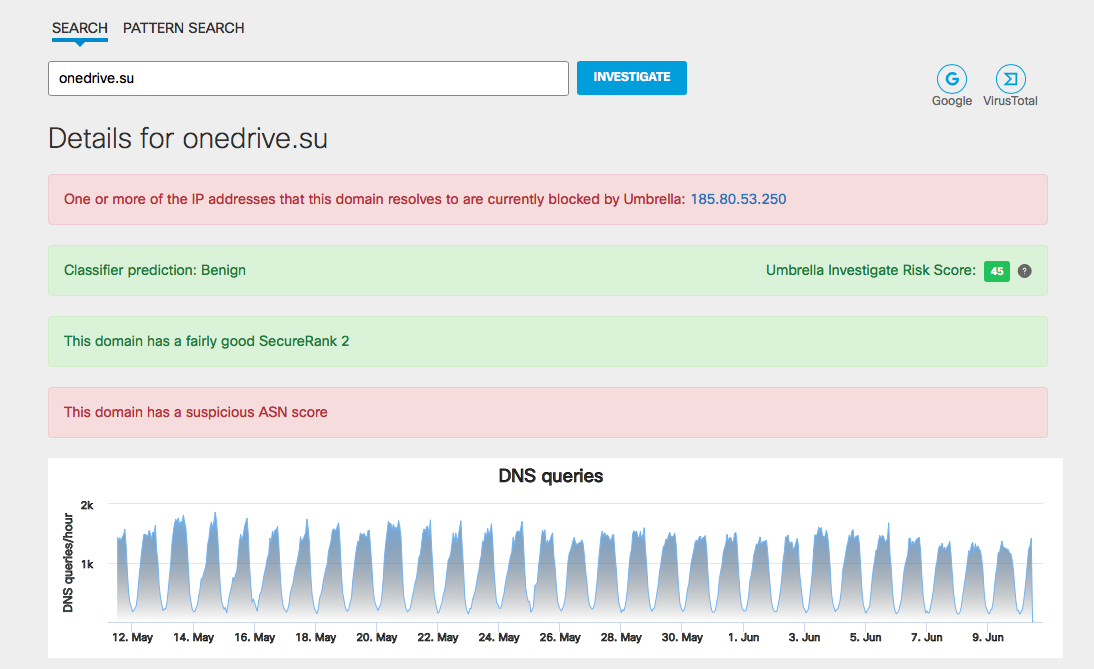

أود أن ألفت انتباهكم إلى حقيقة أن المجرمين الإلكترونيين يستغلون بنشاط الموضوع

المتعلق باستخدام نطاقات استنساخ أو مجالات تشبه أسماءها أسماء نطاقات حقيقية. لذلك كان خلال Cisco Connect ، عندما سجلنا محاولات للوصول إلى نطاق onedrive [.] Su.

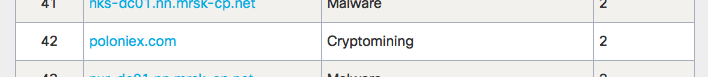

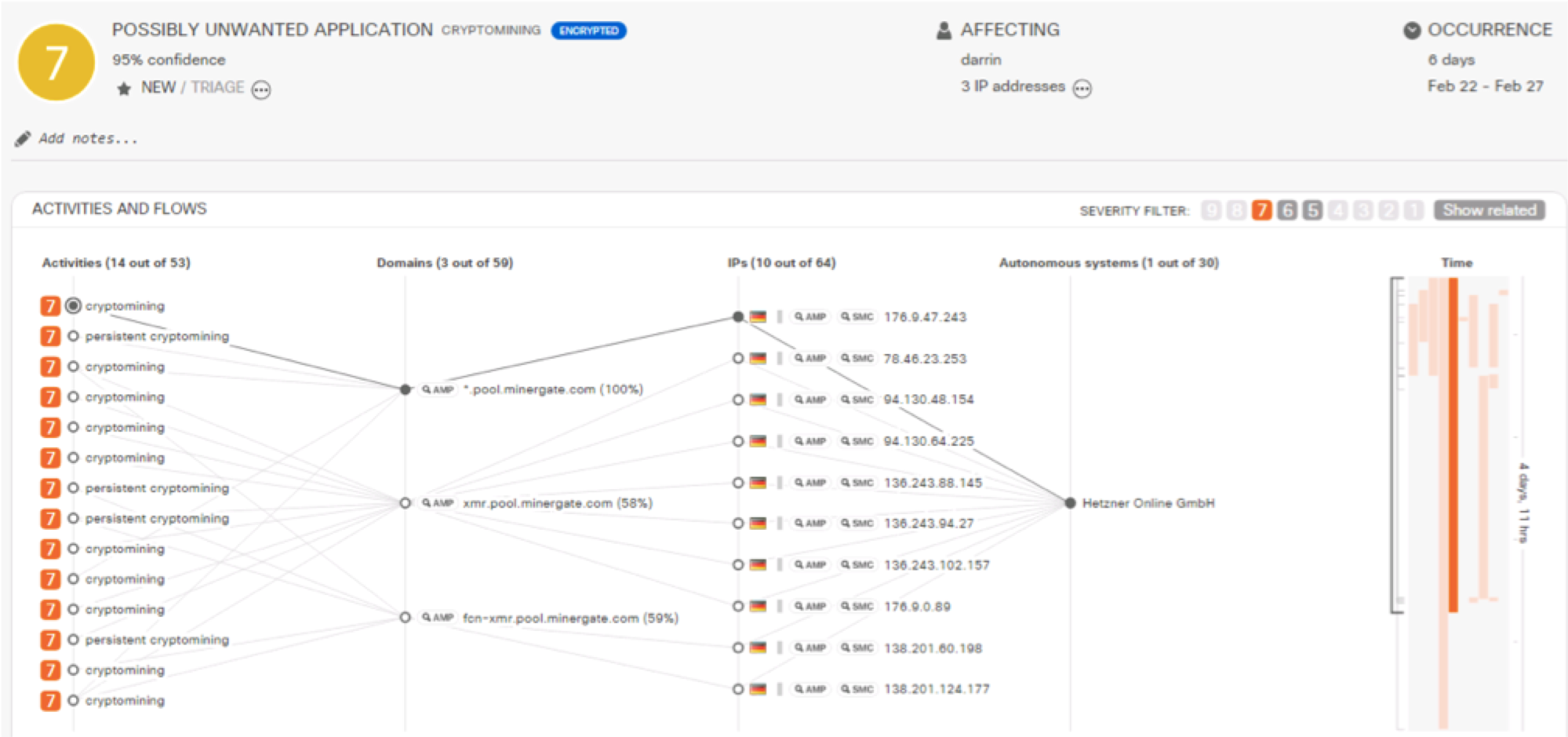

أخيرًا ، كانت هناك محاولات عديدة لأنشطة عمال المناجم المشفرة. هذه منطقة حدودية أخرى تتطلب تحقيقًا إضافيًا ، حيث لا يمكن القول مسبقًا ما إذا كان التعدين في هذه الحالة قانونيًا (فجأة قرر شخص ما كسب بعض الأموال الإضافية) أو إذا تم استخدام جهاز الكمبيوتر الخاص بالمستخدم بشكل سري ولأغراض أخرى. لقد

كتبت بالفعل عن طرق مختلفة لاكتشاف التعدين باستخدام حلول Cisco - ومنذ ذلك الحين قمنا فقط بتعزيز قدراتنا في هذا المجال.

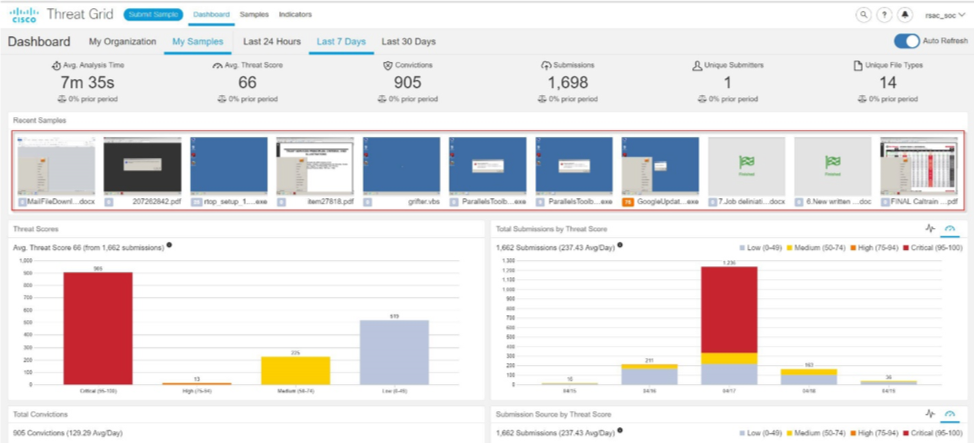

يمكن ملاحظة أنه مقارنة بأحداث أمن المعلومات وتكنولوجيا المعلومات الأخرى ، فإن Cisco Connect ليست كبيرة جدًا (على الرغم من أنها واحدة من أكبر الأحداث في روسيا). ولكن حتى بالنسبة لأكثر من 2000 زائر ، تم تسجيل ما يقرب من 250 محاولة للتفاعل مع المجالات المرتبطة بالكود الخبيث ، وهو أمر كثير للجمهور ، والذي يجب أن يفهم تمامًا الخطر الكامل لهذا التهديد ويكون قادرًا على التعامل معه. دعونا نرى ما تمكنا من اكتشافه كجزء من مراقبة بيئة Wi-Fi في أكبر معرض للأمن السيبراني في العالم - RSAC ، الذي أقيم في سان فرانسيسكو في أبريل من هذا العام. زارها 42 ألف شخص. قدمت Cisco جنبًا إلى جنب مع RSA RSA SOC (للمرة الخامسة) ، التي كانت مهمتها منع الهجمات على البنية التحتية اللاسلكية لمركز Moscone (مكان المعرض والمؤتمر). تم تقديم الحلول التالية من قِبل Cisco - صندوق الحماية من شبكة Cisco Threat Grid ، ونظام مراقبة Cisco Umbrella DNS ، وحلول Threat Intelligence - Cisco Visibility and Talos Intelligence.

من المثير للاهتمام أنه في حدث أكبر بكثير من Cisco Connect ، كان عدد المجالات الخبيثة قابلاً للمقارنة - 207. لكننا سجلنا نطاقات تعدين التشفير المستخدمة داخل RSAC باستخدام Cisco Umbrella بترتيب أكبر - 155. الأكثر نشاطًا كانت:

- authedmine [.] com

- coinhive [.] كوم

- minergate [.] com

- www [.] cryptokitties [.] co

- api.bitfinex [.] com

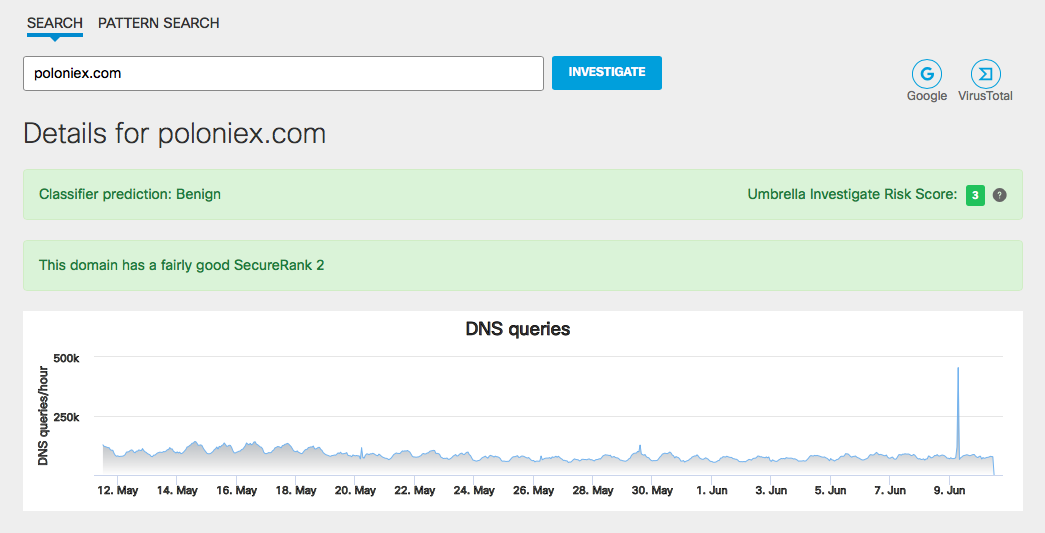

- poloniex [.] com (تم إصلاح ذلك أيضًا في Cisco Connect)

- شبكة الاتصالات العالمية [.] coinbase [.] com

- api.coinone.co [.] كرونة

- binance [.] com

- gemius [.] رر

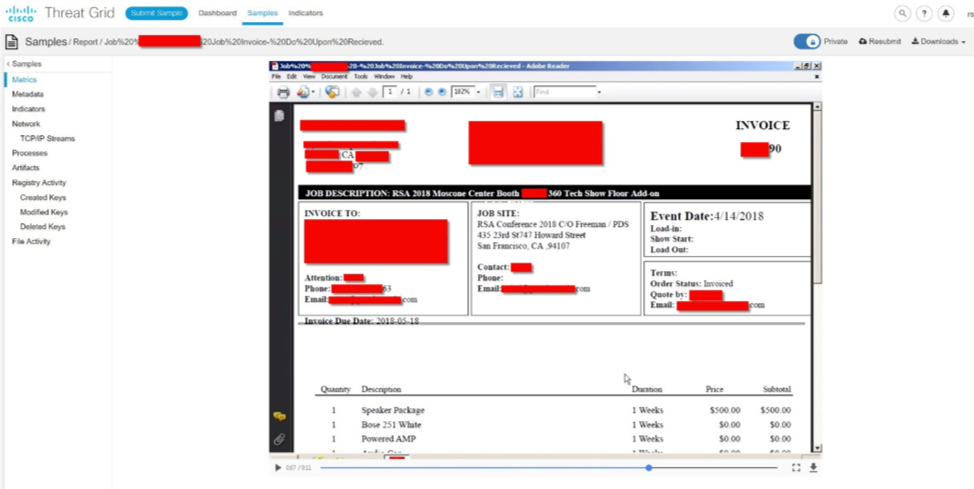

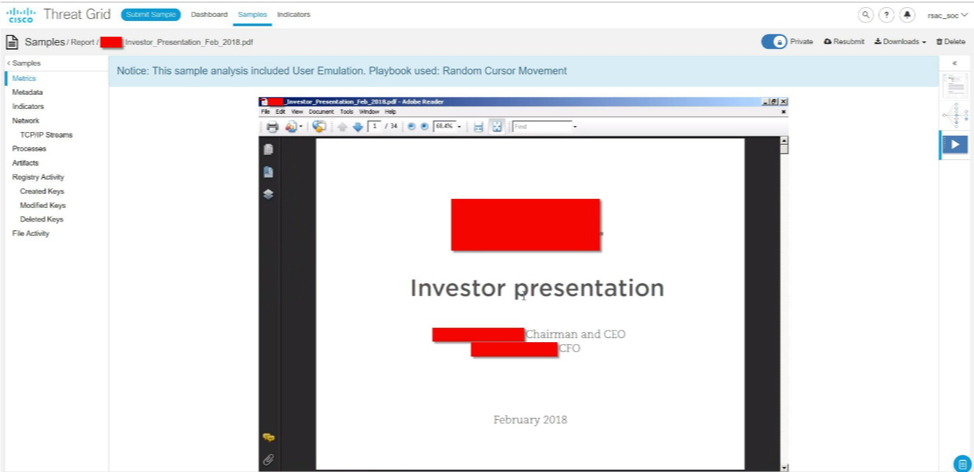

من المفارقات أنه في أكبر حدث لأمن المعلومات في العالم ، حيث سيضيء ضوء الصناعة بالكامل (جيدًا أو معظمه) ، استمر المستخدمون في استخدام اتصالات HTTP غير المشفرة وتنزيل الملفات من خلالها ، بما في ذلك الفواتير وتذاكر الطيران وعروض الأعمال والمواد للمستثمرين ، إلخ. هذا ما لاحظناه كمشكلة رئيسية خلال المراقبة الأسبوعية. يبدو أن المشاركين في RSA شعروا بأنهم في المنزل في المؤتمر ولم يهتموا كثيرًا بسلامتهم. ولكن يمكن استخدام كل هذه المعلومات لتنظيم التصيد الاحتيالي - تم فتح كمية كبيرة من المعلومات القيمة للاعتراض.

بشكل عام ، تبين أن العرض التقديمي للإحاطة مع المستثمرين هو وضع مثير للاهتمام. احتوى على معلومات قيمة من أحد رعاة RSA - كان علي أن أبحث عنها بشكل عاجل في المعرض ، وقم برحلة إلى SOC ، حتى يتمكنوا من رؤية أن أفعالهم خطيرة على الفور ومعرفة ما إذا كانت المعلومات المتداولة في شكل غير محمي متاحة بالفعل لوسائل الإعلام والمحللين.

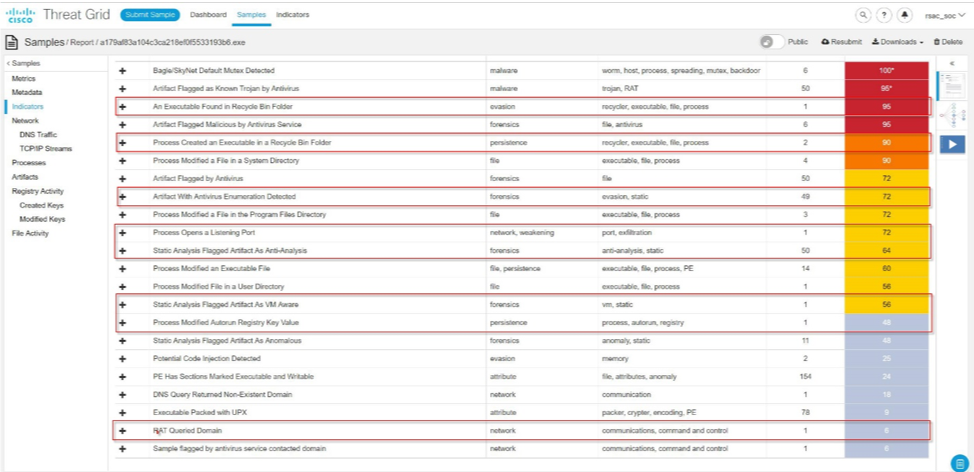

في 5 أيام فقط من المؤتمر ، سجلت RSA SOC حوالي 1000 ملف ضار ، من بينها بعض الملفات مثل متغير دودة SkyNet.

تم تسجيل التفاعلات مع خوادم الأوامر (كانت هناك 24 محاولة من هذا القبيل) ،

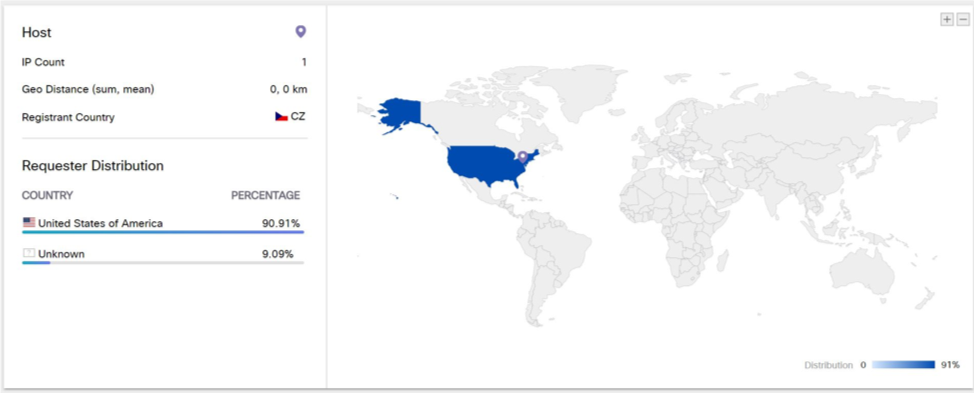

بالإضافة إلى مواقع التصيد الاحتيالي. على سبيل المثال ، cragslist [.] Org ، الذي يقلد موقع الإعلانات المبوبة الإلكتروني الشهير Graiglist ، تم إطلاقه في سان فرانسيسكو في التسعينات وهو مشهور جدًا بين الأمريكيين.

اجتذبهم الموقع المزيف ، على الرغم من أنه تم تسجيله في جمهورية التشيك.

ما الذي تغير في RSAC خلال العام الماضي؟ ازداد نشاط عمال مناجم التشفير (وخاصة Monero) وظهرت برامج ضارة محمولة. لكن الإهمال لدى المستخدمين ظل على نفس المستوى - تم إرسال 30-35٪ من البريد الإلكتروني بشكل غير مشفر باستخدام بروتوكولات POP و IMAPv2 القديمة. على الرغم من أن التطبيقات الأخرى تستخدم التشفير في المقام الأول ، إلا أنه كان ضعيفًا ومبنيًا على بروتوكولات التشفير الضعيفة ، على سبيل المثال ، TLS 1.0. بالإضافة إلى ذلك ، العديد من التطبيقات ، على سبيل المثال ، المراقبة بالفيديو المنزلي ، ومواقع المواعدة (مليئة بأمان رحلة العمل :-) ، والمنازل الذكية ، على الرغم من أنها تستخدم المصادقة ، تم نقل بيانات المصادقة بنص واضح! ظاهرة متناقضة.

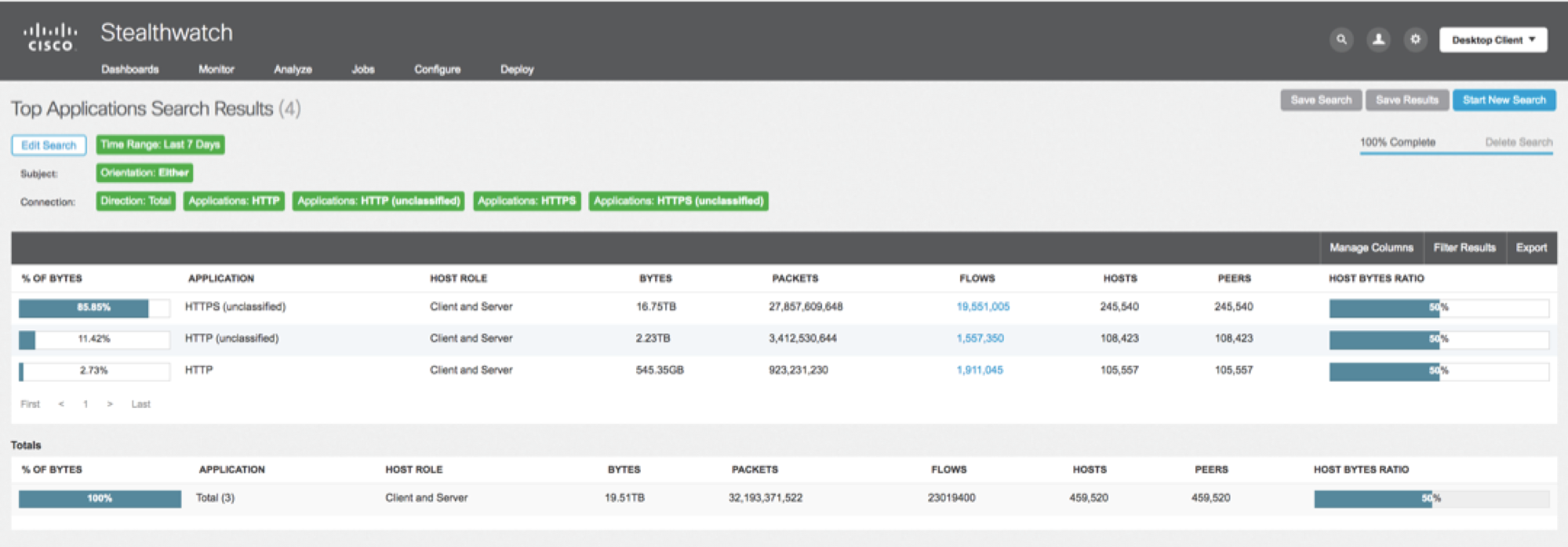

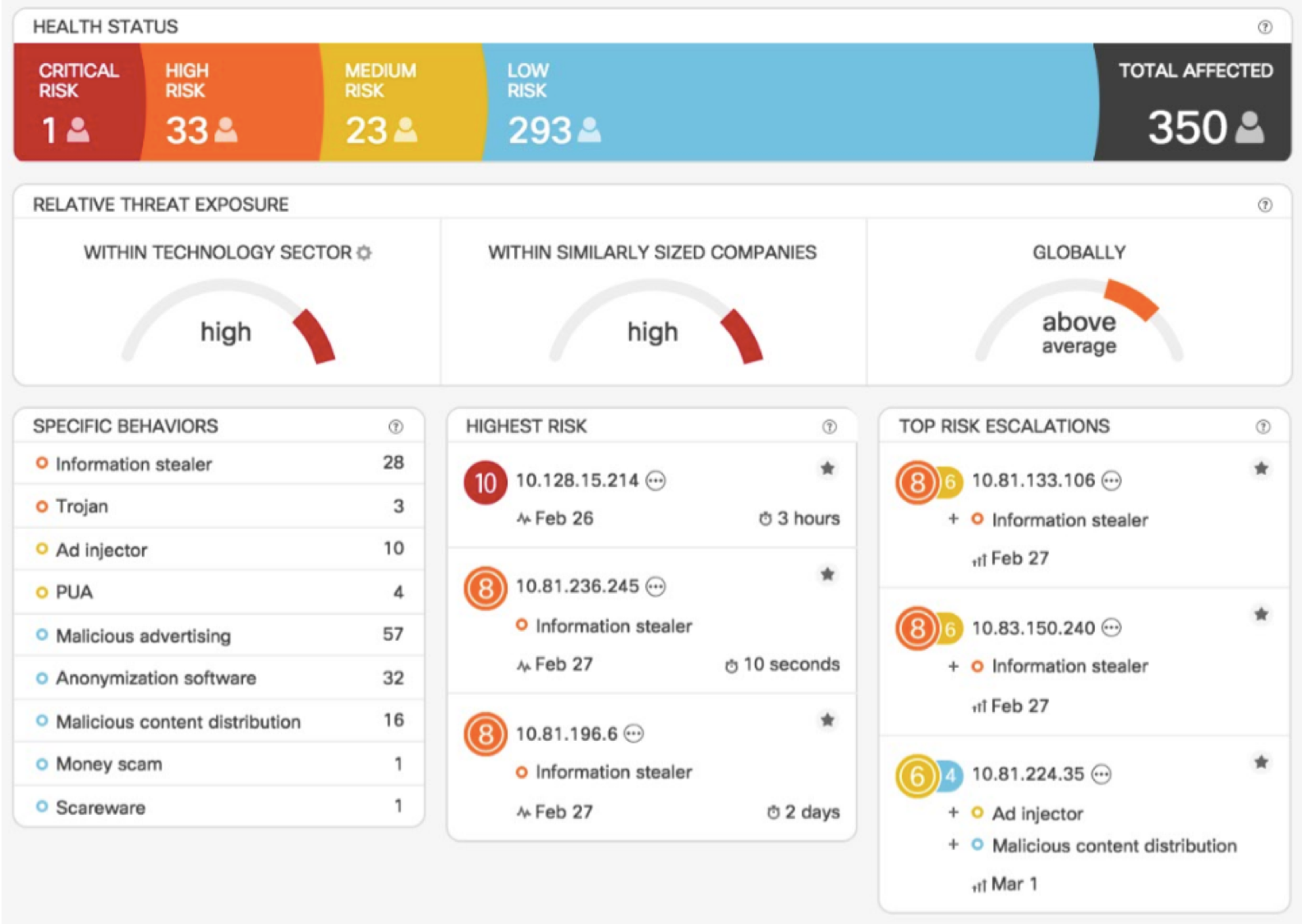

كانت الصورة مختلفة قليلاً في المؤتمر العالمي للجوال في برشلونة في الربع الأول من هذا العام ، والذي حضره 107 آلاف شخص. لمراقبة الشبكة اللاسلكية ، استخدمنا نظام Cisco Stealthwatch للتحليل. تم استخدام تشفير حركة مرور الويب في 85٪ من الحالات (على BlackHat السنغافورية وصلت هذه القيمة إلى 96٪).

تحليل Netflow ، في يومين (26 و 27 فبراير) ، سجلنا 32000 حدثًا أمنيًا ، يمكن تحديد 350 منها على أنها حوادث خطيرة:

- نشاط عامل التشفير

- أحصنة طروادة لنظام Android (Android.spy ، Boqx ، البرامج الثابتة المصابة)

- كود الخبيث SALITY

- البرامج الضارة ، تفحص خدمات SMB بنشاط

- OSX Malie Genieo

- الديدان Conficker

- RevMob

- الخاطفين

- أصيب عدد من أجهزة Android المحمولة

- بروتوكولات غير مصرح بها مثل Tor و BitTorrent.

استخدمت بعض البرامج الضارة PowerShell للتفاعل مع خوادم الأوامر عبر HTTPS. بشكل عام ، تستخدم البرامج الضارة بشكل متزايد الاتصالات المشفرة (زيادة بنسبة 268٪ خلال الأشهر الستة الماضية). قمنا بتحليلها باستخدام تقنية تحليلات حركة المرور المشفرة المضمنة في Cisco Stealthwatch ، والتي تسمح باكتشاف النشاط الضار في حركة المرور المشفرة دون فك تشفيرها وفك تشفيرها.

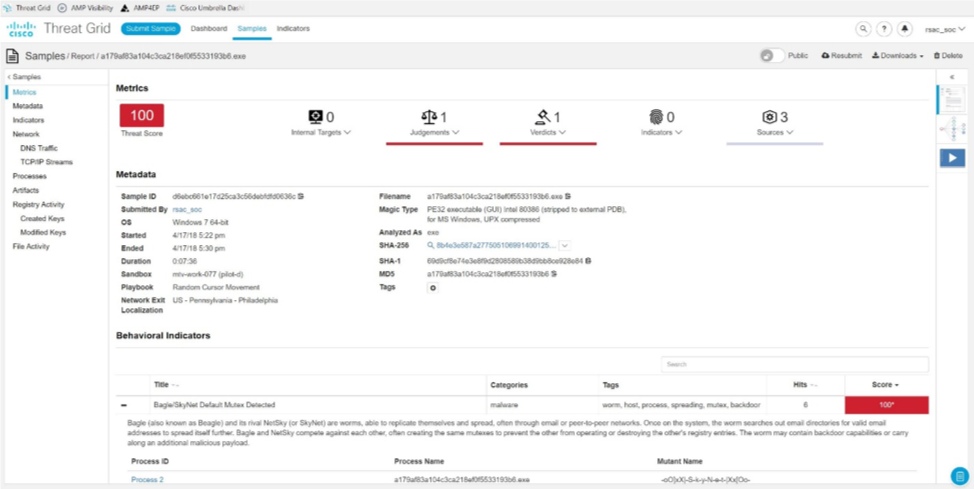

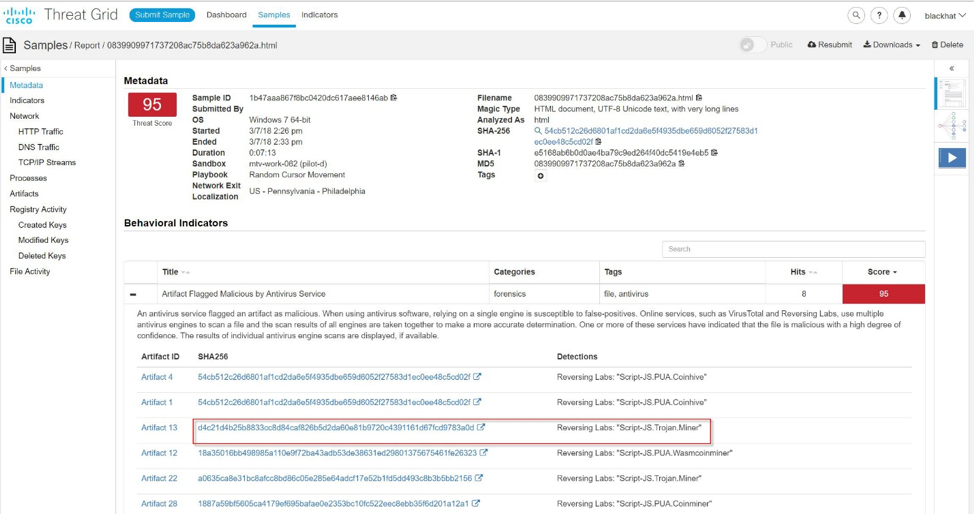

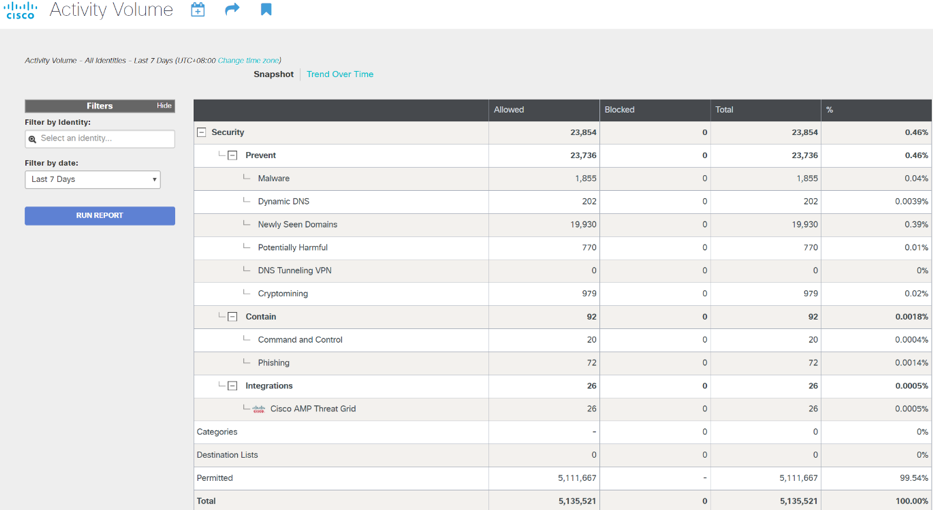

سأختتم المقالة حول ما يحدث وراء الكواليس لأمن المعلومات وأحداث تكنولوجيا المعلومات ، حيث يقع المتخصصون أيضًا تحت توزيع المجرمين الإلكترونيين والمجرمين الإلكترونيين ، وكذلك المستخدمين العاديين ، مع قصة حول كيفية مراقبة الأمن في القبعة السوداء في سنغافورة في مارس 2018. هذه المرة كنا جزءًا من NOC ، المسؤول عن أمن حدث آسيا IB. ولكن مثل RSAC ، استخدموا نفس المجموعة من الحلول - Cisco ThreatGrid لتحليل الملفات ، و Cisco Umbrella لتحليل DNS ، و Cisco Visibility لذكاء التهديدات. نظرًا لأن العديد من التقارير والمختبرات والمظاهرات والتدريبات تتطلب الوصول إلى المواقع والملفات الخبيثة ، فإننا لم نحظرها ، بل شاهدناها فقط. بشكل عام ، كانت الصورة مشابهة لتلك الموضحة أعلاه ، ولكن أود أن أتحدث عن حالة واحدة مثيرة للاهتمام.

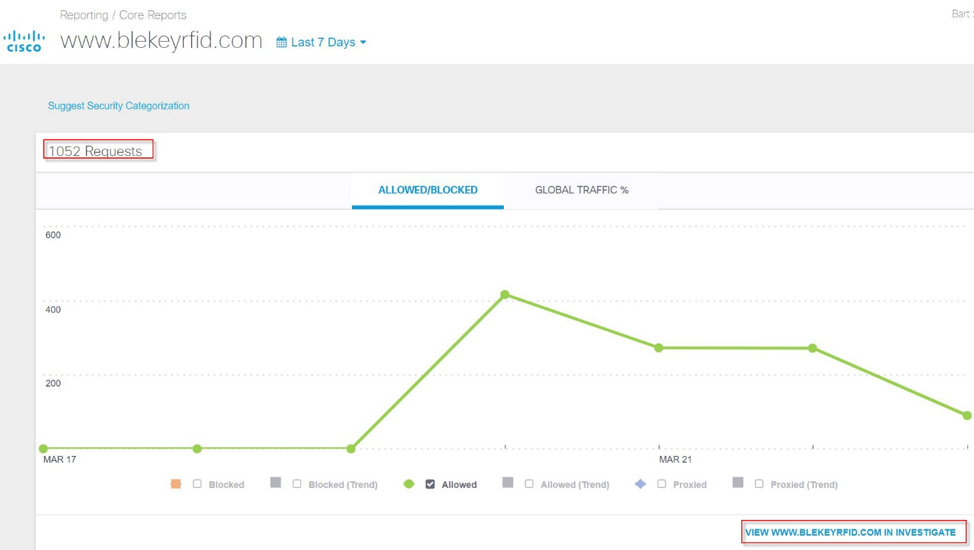

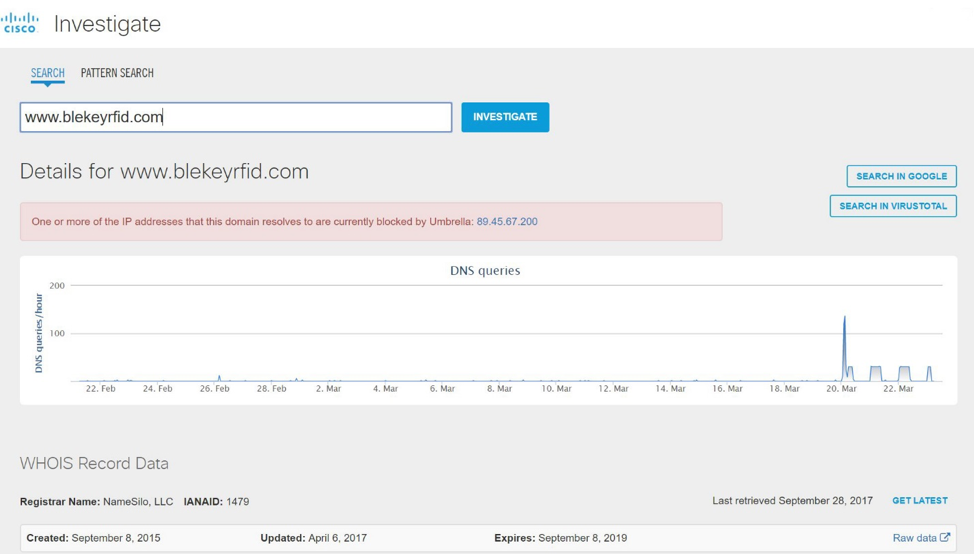

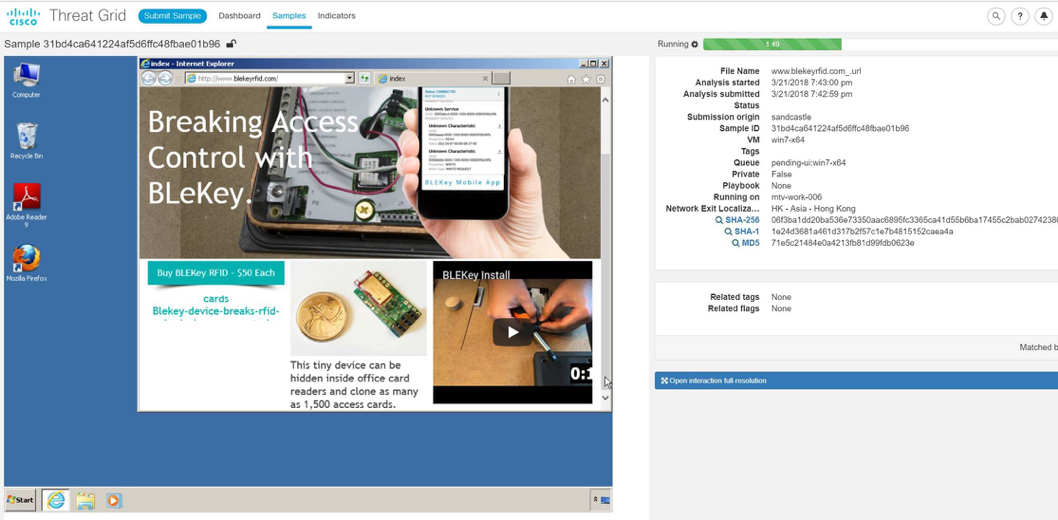

في اليوم الأول من المؤتمر ، سجلنا نشاطًا غير عادي - أكثر من 1000 استعلام DNS للنطاق

www.blekeyrfid [.] Com في ساعة واحدة. وأظهر تحقيق إضافي أن كل النشاط كان من جهاز كمبيوتر واحد وخلال المؤتمر فقط.

بالانتقال من وحدة تحكم Cisco Umbrella إلى أداة التحقيق في المظلة Cisco ، بدأنا في دراسة نوع المجال الذي كان عليه. كان عنوان IP الذي يوجد عليه النطاق مدرجًا في القائمة السوداء لمظلة. كان الوصول إلى هذه المواقع مقبولاً للمشاركين في مؤتمر Black Hat Asia. ومع ذلك ، قمنا بحظر الوصول إليه من أصول المؤتمر.

كشف تحقيق باستخدام ThreatGrid أن هذا المجال أعلن عن حلول انتحال التحكم في الوصول. علاوة على ذلك ، تم نقل المعلومات إلى المنظمين ، الذين قاموا بالفعل بإجراء تحقيق مناسب ، سواء كان هذا النشاط قانونيًا أم لا.

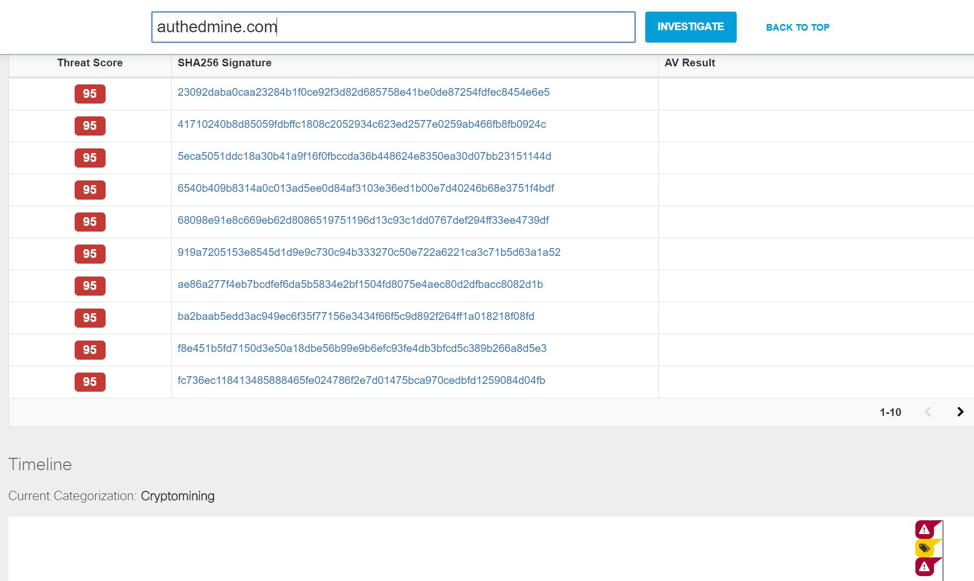

لكن الحدث الأمني الأكثر شيوعًا في Black Hat Asia كان عمال المناجم المشفرة. لأول مرة ، سجلنا مثل هذا النشاط على القبعة السوداء الأوروبية لعام 2017. في سنغافورة ، أصبحت مجرد آفة. تم توجيه معظم حركة المرور من المؤتمر إلى مجال authedmine [.] Com ، المرتبط بعملة [.] Com.

أظهر تحليل هذا المجال في Cisco Umbrella Investigate أنه مرتبط بالكثير من العينات الضارة التي قمنا بتحليلها في Cisco ThreatGrid.

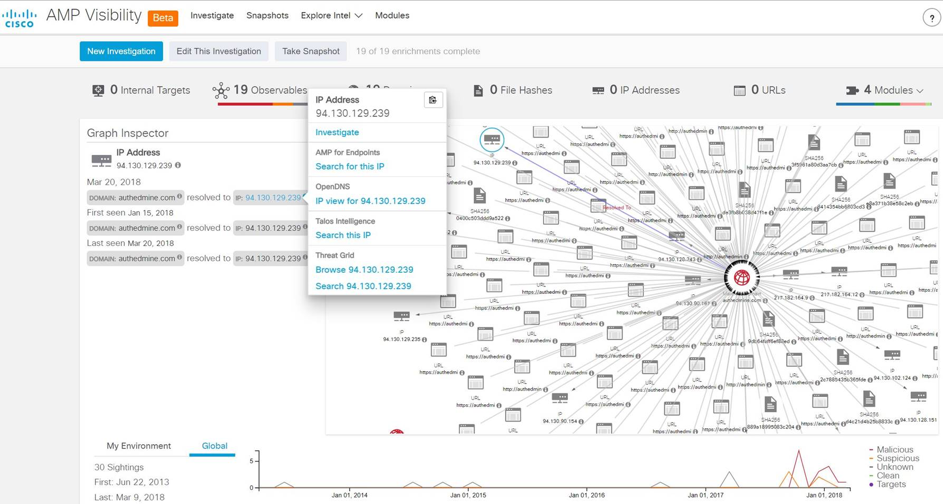

مع إصدار Cisco Visibility الجديد الذي تم إصداره مؤخرًا ، تمكنا من فهم بنية المهاجمين بشكل أفضل والعلاقة بين عناوين IP والتحف وعناوين URL وعينات ضارة.

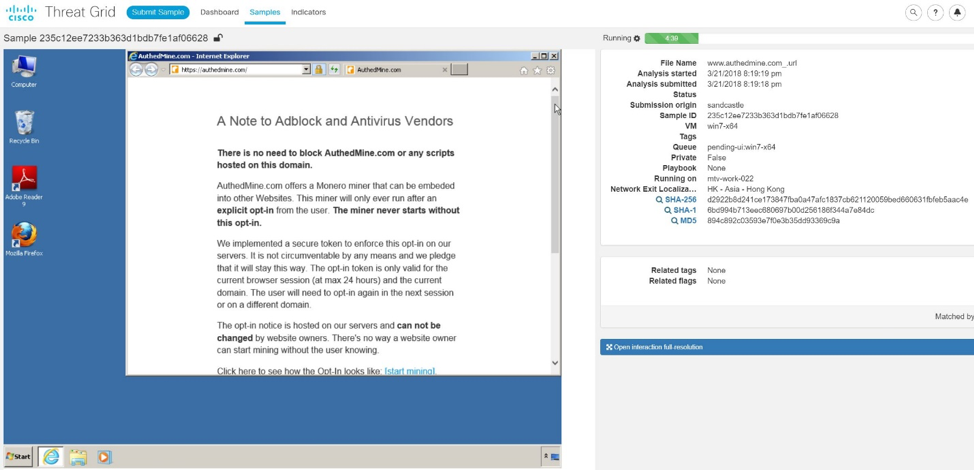

عادة ، يتم تنفيذ تعدين التشفير بطريقتين:

- صريح - يوافق المستخدم بشكل واضح على المشاركة في التعدين ويبذل جهودًا حتى لا يمنع برنامج مكافحة الفيروسات وبرامج الأمان الأخرى برنامج التشفير

- ضمنيًا - لا يعرف المستخدم أن المتصفح الذي افتتحه هو تعدين العملة المشفرة ، باستخدام موارد الكمبيوتر.

يدعي أصحاب authedmine [.] Com (كما يظهر التحليل في ThreatGrid) أنهم يستخدمون الخيار الأول.

ومع ذلك ، في الموقع نفسه ، يتم استخدام برنامج نصي .js للتعدين (الطريقة المستخدمة عادة في الإصدار الثاني) ، والتي يتم تحميلها إلى ملفات الإنترنت المؤقتة دون موافقة المستخدم.

باستخدام بيانات استخبارات التهديد المتكاملة والعالمية ، نرى أن هذا البرنامج النصي يستخدم كأداة في عينات أخرى قمنا بتحليلها باستخدام Cisco ThreatGrid.

تم تسجيل مجالات التعدين الأخرى:

- www [.] cryptokitties [.] co

- bitpay [.] com

- شبكة الاتصالات العالمية [.] سفر التكوين - التعدين

- ws010 [.] coinhive [.] com

- www [.] cryptomining [.] مزرعة

- www [.] ledgerwallet [. [com

- ethereum [.] تعدين (.) com

- التعدين. [.] كوم

- دفع [.] coinone.co [.] كرونة

- ws [.] coinone.co [.] كرونة

- getmonero [.] org

- الحاجيات [.] bitcoin [.] com

- فهرس [.] bitcoin [.] com

- api [.] nanopool [.] org

- Wss [.] bithumb [.] com

- [.] bitfinex [.] com

ما هي الاستنتاجات التي أود أن أختتمها بمراجعة جهودنا لرصد أحداث تكنولوجيا المعلومات وأمن المعلومات المختلفة في 2018:

- حتى محترفي الأمن أو تكنولوجيا المعلومات الذين من المفترض أن يكونوا قادرين على الدفاع عن أنفسهم عن طريق العمل لا يفعلون ذلك دائمًا بشكل صحيح.

- في المؤتمرات المتعلقة بأمن المعلومات وتكنولوجيا المعلومات ، يكون العديد من الخبراء مهملين ولا يمكنهم فقط الاتصال بنقطة وصول مزيفة ، ولكن أيضًا استخدام بروتوكولات غير محمية للمصادقة على موارد مختلفة أو للعمل مع البريد الإلكتروني ، وفتح فرص مثيرة للاهتمام وخطيرة للمهاجمين.

- تعد الأجهزة المحمولة هدفًا مثيرًا للاهتمام للمهاجمين. ويتفاقم الوضع بسبب حقيقة أن هذه الأجهزة عادة ما تكون محمية بشكل سيئ وليست في ظل محيط الاتحاد الدولي للاتصالات ، IDS ، DLP ، أنظمة التحكم في الوصول وحماية البريد الإلكتروني. يمكن أن تؤدي إصابة هذه الأجهزة والقدوم إلى العمل معها إلى عواقب أكثر حزنًا من التعدين غير المتسق مع المستخدم.

ملاحظة: قريباً جداً ، في آب / أغسطس ، سنراقب مرة أخرى أمن القبعة السوداء في لاس فيغاس وسنشارك بالتأكيد نتائج عملنا مع قراء هبر.