تخيل أنك

قرأت مقالًا في Kommersant بأن حزمة كاملة للهجمات على بنوك Pegasus أصبحت متاحة للجمهور على الإنترنت. قد ترغب في معرفة ما إذا كنت قد وقعت أيضًا في التوزيع وما إذا كانت التعليمات البرمجية الضارة موجودة على شبكتك. من ناحية ، لديك مجموعة من السجلات والأحداث الأمنية من مختلف وسائل الحماية ، ومن ناحية أخرى ، قد تتلقى معلومات حول التهديدات كجزء من الاشتراك في أي خدمة ذكاء تهديد مدفوعة أو مجانية (على سبيل المثال ، من BI.ZONE أو خدمة أمن الدولة أو FinCERT). من ناحية ، لديك الكثير من البيانات لتحليلها ، ولكنك لا تعرف ما إذا كان لديهم آثار لما تبحث عنه. من ناحية أخرى ، لديك معلومات حول الآثار (أي مؤشرات التوافق) ، لكنك لا تعرف مدى سريانها عليك. أنت بحاجة إلى دمج مجموعتي البيانات هاتين من خلال تنفيذ ما يُعرف عادةً باسم الصيد بالتهديد أو العثور على آثار للهجمات في البنية التحتية الخاصة بك. دعونا نرى كيف يمكنك أتمتة هذه المهمة باستخدام حل Cisco Visibility المجاني الذي تم إصداره مؤخرًا.

لا تعرف من أين تبدأ؟ أين تبحث عن آثار تهديد يهمك؟ هذه ورقة فارغة وفي Cisco Visibility تبدو كما يلي:

في هذه النافذة تقوم بتحميل كل ما تبحث عنه. دعنا نأخذ TeslaCrypt كمثال (في الحياة الواقعية ، بدلاً من TeslaCrypt ، ستستبدل أي تهديد آخر تحتاج إليه للعثور على آثار أو إثبات غيابه أثناء الصيد التهديد). تحتاج أولاً إلى تجميع جميع مؤشرات التوافق التي تستخدم من خلالها خدمات Threat Intelligence الحالية. على سبيل المثال ، تحصل على بيانات TeslaCrypt من

مدونة Cisco Talos . لديك 9 مؤشرات أمامك - عناوين IP ، وتجزئة ملفات البرامج الضارة والنطاقات التي تتصل بها جهات التشفير من أجل الحصول على أوامر إضافية ودفع الفدية في العملة المشفرة. يمكنك تحميل كل هذه المؤشرات في رؤية Cisco:

هنا تحتاج إلى عمل انضغاط صغير. تعمل Cisco Visibility الآن مع البيانات من Cisco AMP لنقاط النهاية ، أي مع حل فئة EDR (كشف نقطة النهاية والاستجابة) المثبت على أجهزة الكمبيوتر الشخصية والمحمولة التي تعمل بنظام التشغيل Windows و Linux و MacOS و Android و iOS. لذلك ، يتم تنفيذ Threat Hunting with Cisco Visibility الآن على أجهزة نقطة النهاية ، والتي يستهدفها المهاجمون 70٪.

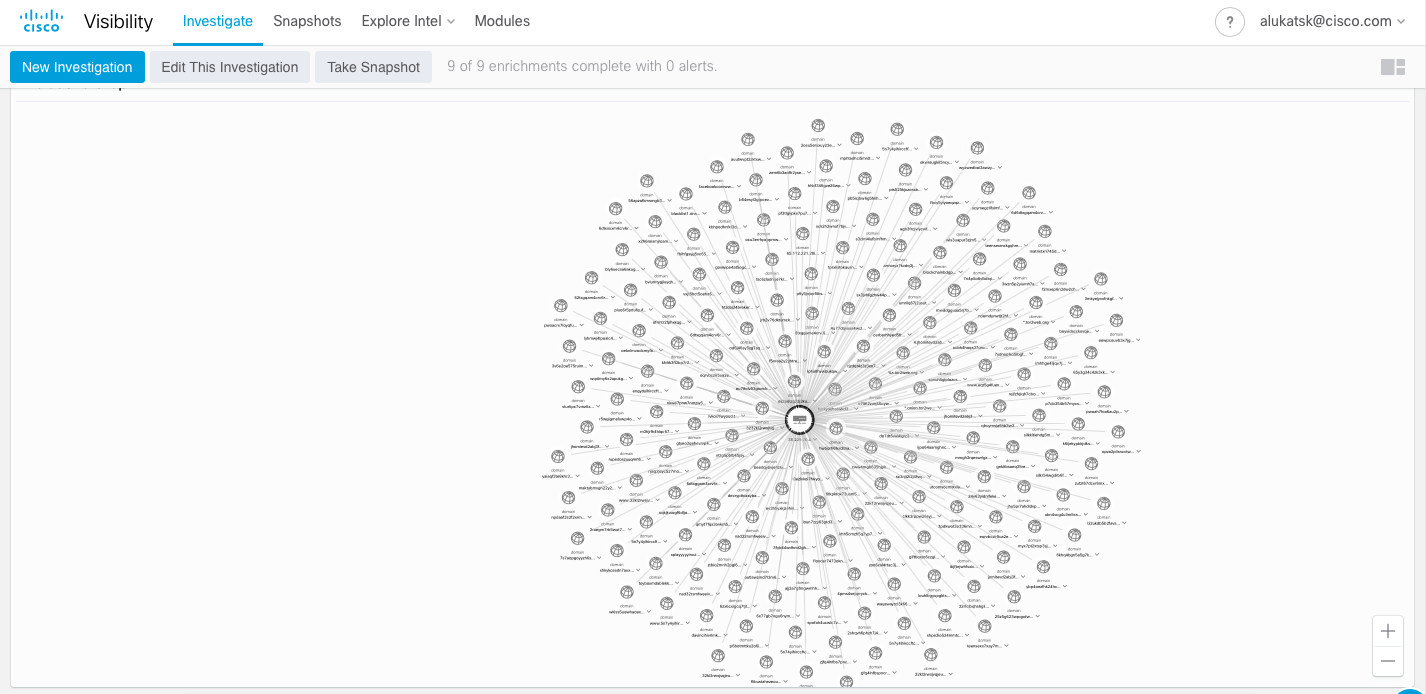

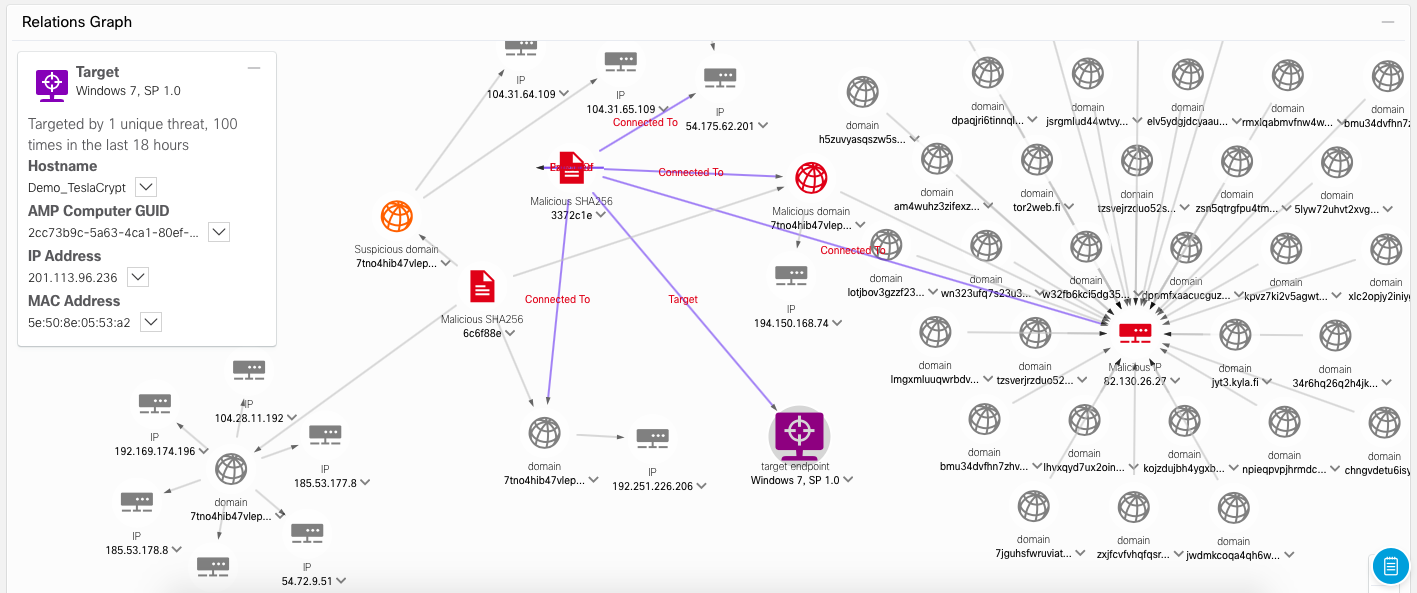

ما الذي نراه بعد تحميل المؤشرات في Cisco Visibility؟ يشغل الرسم البياني للعلاقة المنطقة الرئيسية للشاشة ، والتي تعكس التفاعلات بين مؤشرات الاختراق ، والأحداث الأمنية التي يتم جمعها من البنية التحتية للعميل ، والبيئة الخارجية. يمكنك تحجيم الصورة للحصول على فكرة عامة عن صورة ما يحدث.

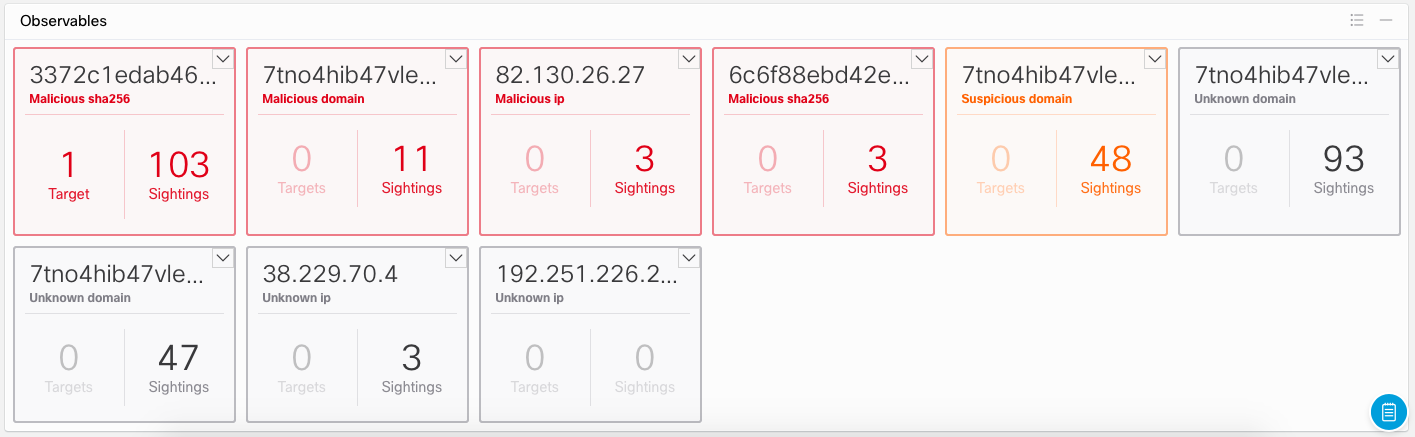

فوق الرسم البياني للتفاعلات توجد لوحة تعرض ملخصًا لجميع النقاط التي تهمنا:

- أهداف أو تضحيات. من خلال النقر فوق هذا الحقل ، ستتلقى على الفور قائمة بجميع عُقد شبكتك التي تم العثور على المسارات التي تبحث عنها. هذا هو بالضبط ما تحتاجه لفهم حجم الكارثة وكم عانيت. إذا لم يتم عرض أي عقد هنا ، فليس لديك عقد مشاركة في الهجوم.

- آثار أقدام. بالنقر فوق هذا الحقل ، ستحصل على قائمة بالمسارات التي تبحث عنها ، مع تمييز اللون الذي يعكس حقيقة أن هذه المسارات موجودة في قواعد بيانات Cisco Threat Intelligence.

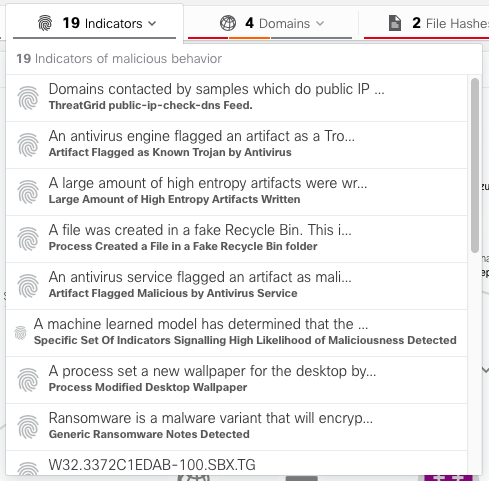

- المؤشرات. من خلال النقر على هذا الحقل ، سترى الأنماط السلوكية التي تم العثور عليها في البنية التحتية الخاصة بك والتي تتطابق مع الآثار التي تبحث عنها.

- المجالات ، التجزئة ، عناوين IP وعناوين URL. تُظهر هذه الحقول الآثار المقابلة.

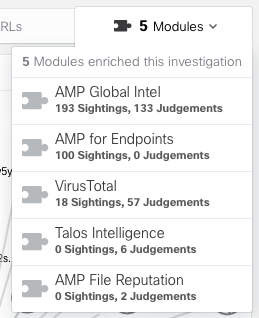

- الوحدات يعكس عنصر القائمة هذا قائمة الوحدات بمساعدة تم إثراء البيانات واكتشاف آثار الهجمات. هناك العديد من هذه الوحدات وتتضمن حلول Cisco (على سبيل المثال ، Cisco ThreatGrid و Cisco Umbrella و Cisco AMP Global Intelligence و Talos Intelligence) وحلول الجهات الخارجية (على سبيل المثال ، VirusTotal). سيتم توسيع قائمة هذه الوحدات.

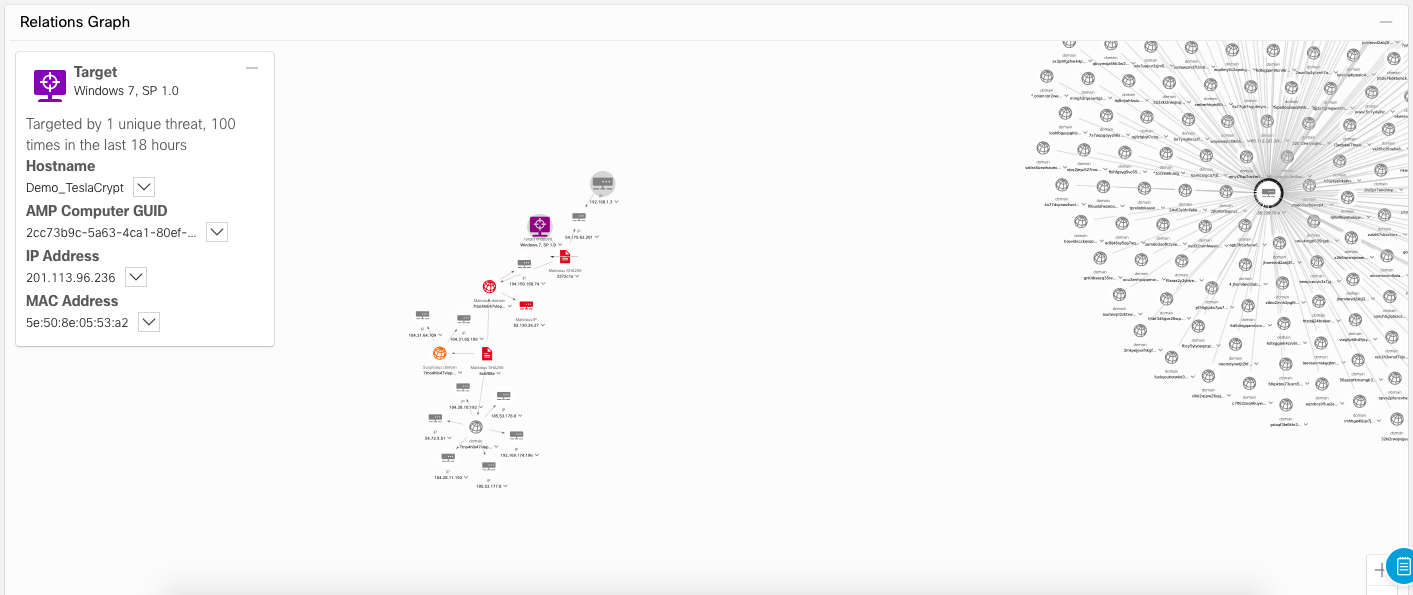

وبالنظر إلى أنه يمكن تثبيت وكلاء AMP4E على مئات وآلاف أجهزة الكمبيوتر ، فإننا لسنا مهتمين بها جميعًا ، ولكن فقط أولئك الذين "خضعوا للتوزيع" (إذا حصلوا ، بالطبع). من خلال النقر على حقل الهدف ، نحصل على قائمة بالعقد التي تم العثور فيها على آثار التهديد. في حالتنا ، هذه عقدة واحدة فقط.

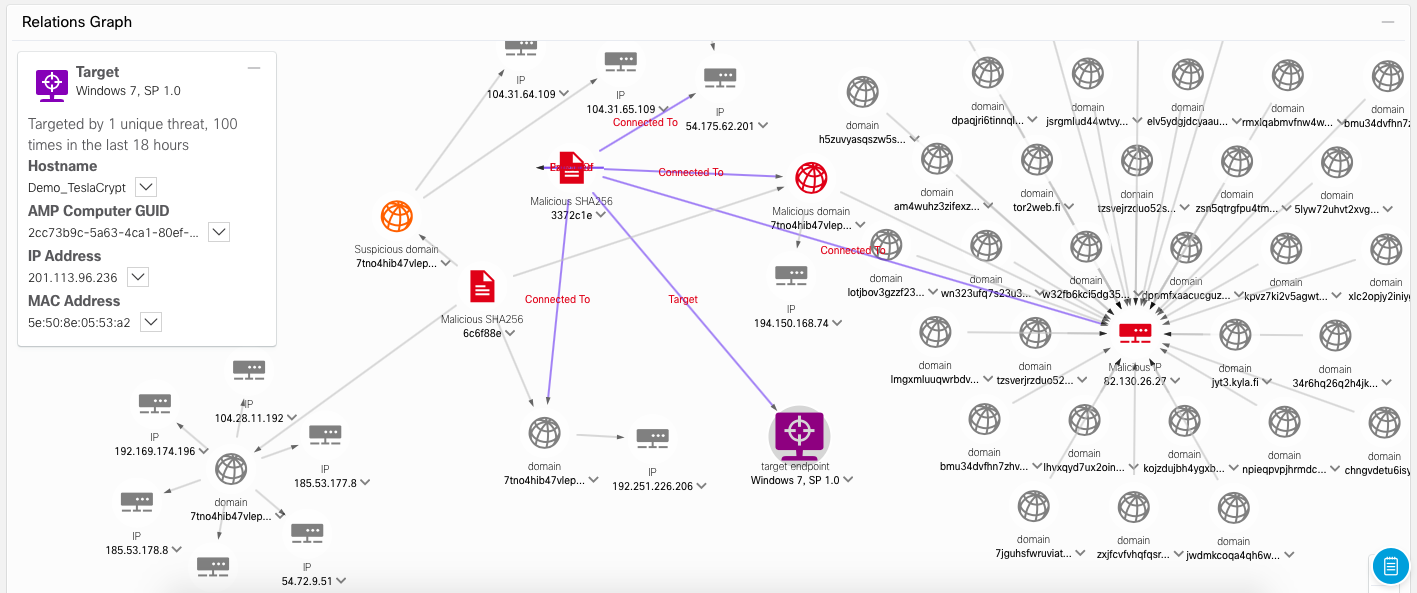

من خلال النقر على اسم هذه العقدة ، نحصل على الفور على منطقة الرسم البياني للتفاعلات ، والتي تعكس جميع الروابط بين الآثار المطلوبة والعقدة المخترقة.

من الواضح على الفور أن جزءًا صغيرًا فقط من البنية التحتية قد تأثر ، والذي يمكنك التركيز عليه.

تم إثراء الآثار التي تم العثور عليها باستخدام وحدات مختلفة ، بما في ذلك حلول الطرف الثالث (في هذه الحالة ، VirusTotal). هذا يسمح لنا بأن نكون أكثر ثقة في نتائج التحليل ، حيث تم الحصول على تأكيد الآثار التي تم العثور عليها من مصادر مختلفة من Threat Intelligence. في هذه الحالة ، تم إثراء التحقيق ببيانات منظمة الشفافية الدولية من 5 مصادر:

تم العثور على الكثير من مؤشرات التوافق ، أي الأنماط السلوكية ، فيما يتعلق بالآثار المطلوبة (19):

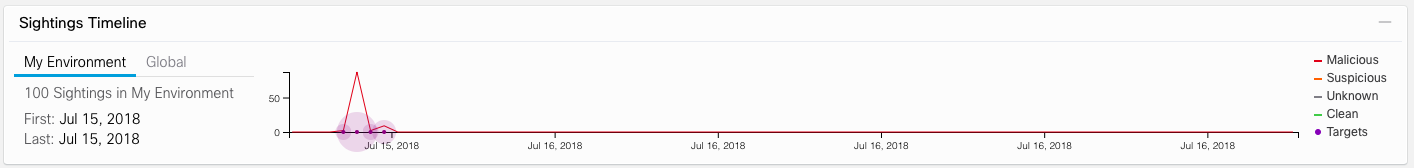

تُظهر لنا منطقة شاشة "Sightings Timeline" مخططًا زمنيًا يعكس مشكلتين مهمتين - متى تم العثور على آثار في بنيتنا التحتية المحلية وعندما تم العثور عليها خارج الشركة ، في العالم (يتم عرض آخر 30 يومًا حتى لا تقود المحللين بعيدًا جدًا عن اللحظة الحالية ) تسمح لنا هذه المقارنة بين الجدولين الزمنيين باستنتاج ما إذا كان النشاط الضار عالميًا (وقد وقعنا للتو تحت توزيعات مثل غيرها) أو إذا كان محوريًا ، تم تصميمه خصيصًا لنا.

في الجزء السفلي من الشاشة ، سنرى قسمًا حيث يمكنك الحصول على تفاصيل كل مسار ، قطعة أثرية ، مؤشر تسوية تم العثور عليه والذهاب إلى تحليل أكثر تفصيلاً. يرجى ملاحظة أنه من بين كل الآثار التي نبحث عنها ، لدينا فقط اجتماع واحد في شبكتنا - تجزئة الملف الضار.

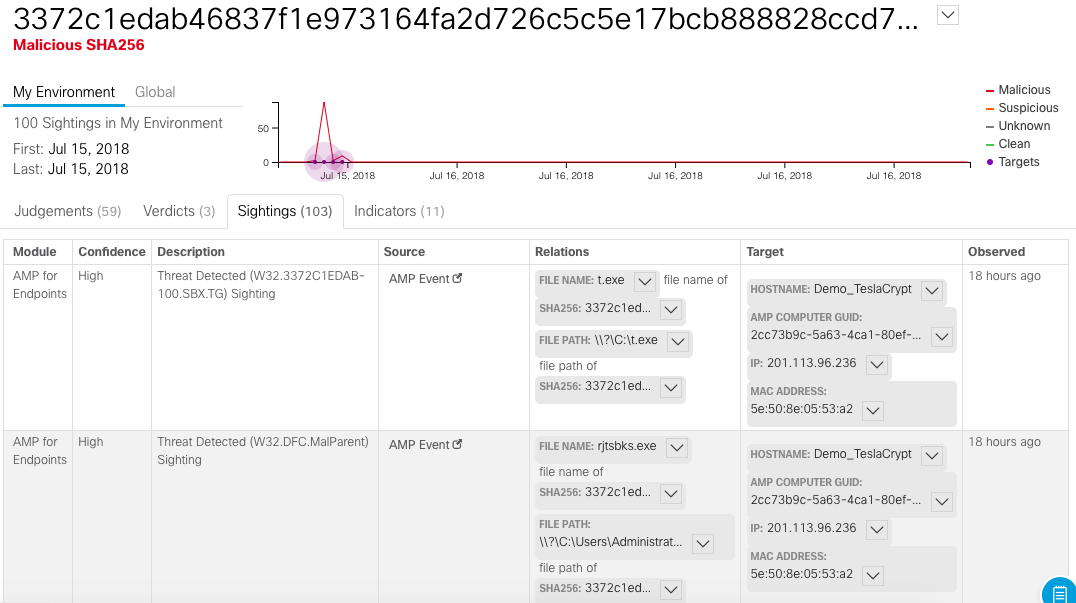

على سبيل المثال ، هذه هي الطريقة التي تبدو بها المعلومات المتعلقة بالملفات الخبيثة المكتشفة في بنيتنا التحتية باستخدام التجزئة المقابلة. ومع ذلك ، يجدر الانتباه إلى هذه النقطة المهمة. لكل مسار ، نرى عدة علامات تبويب. أول هذه الأحكام. نرى فيه إشارات إلى وحدات مختلفة "رأيت" هذه الآثار في وقت ما. على سبيل المثال ، نرى أنه في قاعدة بيانات VirusTotal هناك تجزئة مقابلة ويتم التعرف عليها من قبل محركات مكافحة الفيروسات المختلفة. هل هذا يعني أن هذا التهديد موجود في شبكتنا؟ ليس بعد. ربما يكون هذا برنامجًا ضارًا قديمًا لم يعد صالحًا. على سبيل المثال ، في حقل انتهاء الصلاحية قد تكون هناك ملاحظة بأن هذا التتبع تم تسجيله آخر مرة "في البرية" قبل شهرين.

تعد علامة تبويب الحكم (الجملة الأخيرة) أكثر أهمية ، مما يتيح لنا استخلاص نتيجة نهائية (من خلال تقييم بيانات مختلفة ، يتم عرض نتيجتها المرجحة على علامة تبويب الحكم) حول وجود أو عدم وجود تهديد في بنيتنا التحتية.

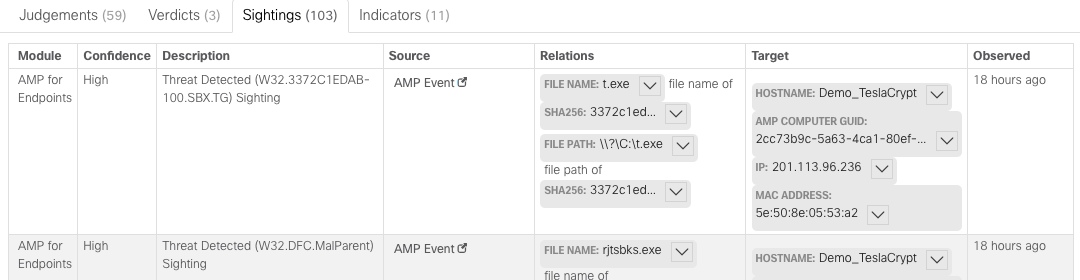

تُظهر لنا علامة التبويب "مشاهد" القطع الأثرية عن طريق التهديد ومكان اكتشافها:

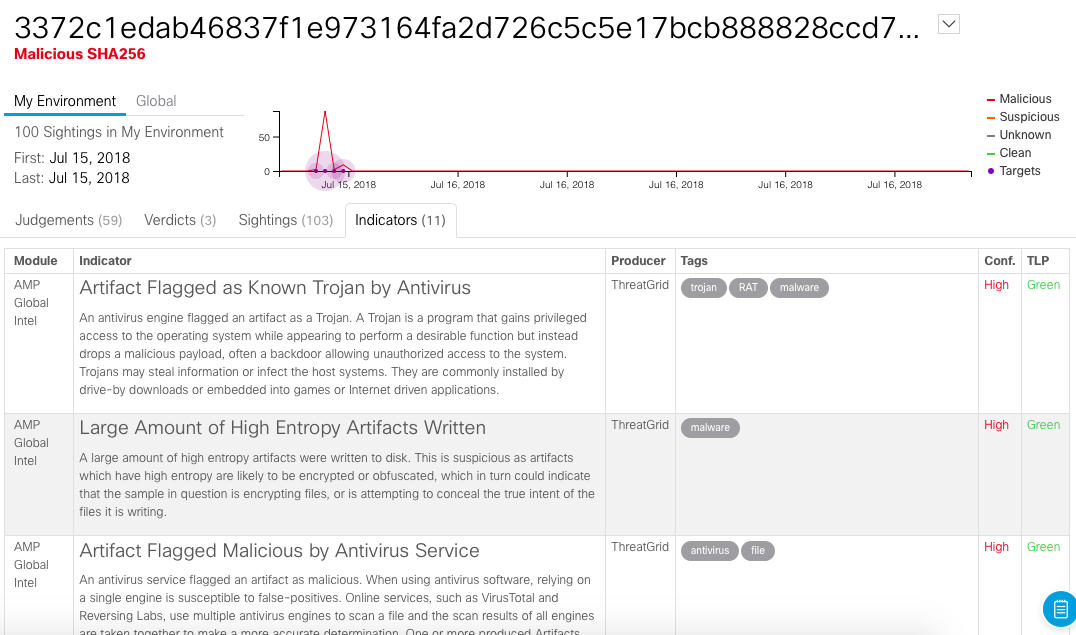

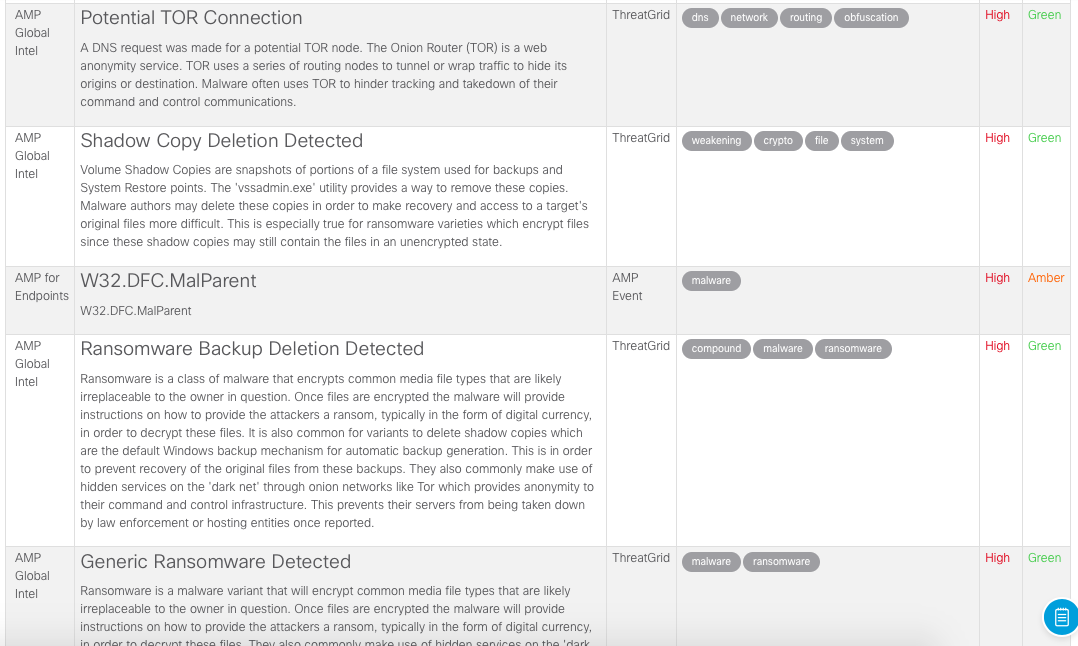

تعرض علامة التبويب المؤشرات وصفًا تفصيليًا لكل مؤشر متأصل في الآثار المكتشفة:

يرجى ملاحظة أن لدينا تفاعل مع Tor ، وحذف النسخ الاحتياطية ، والتعرف على مكافحة الفيروسات ، وإنشاء عدد كبير من القطع الأثرية ، وما إلى ذلك. في قواعد بيانات Threat Intelligence الخاصة بنا ، نقوم بتحليل حوالي 1000 مؤشر مختلف.

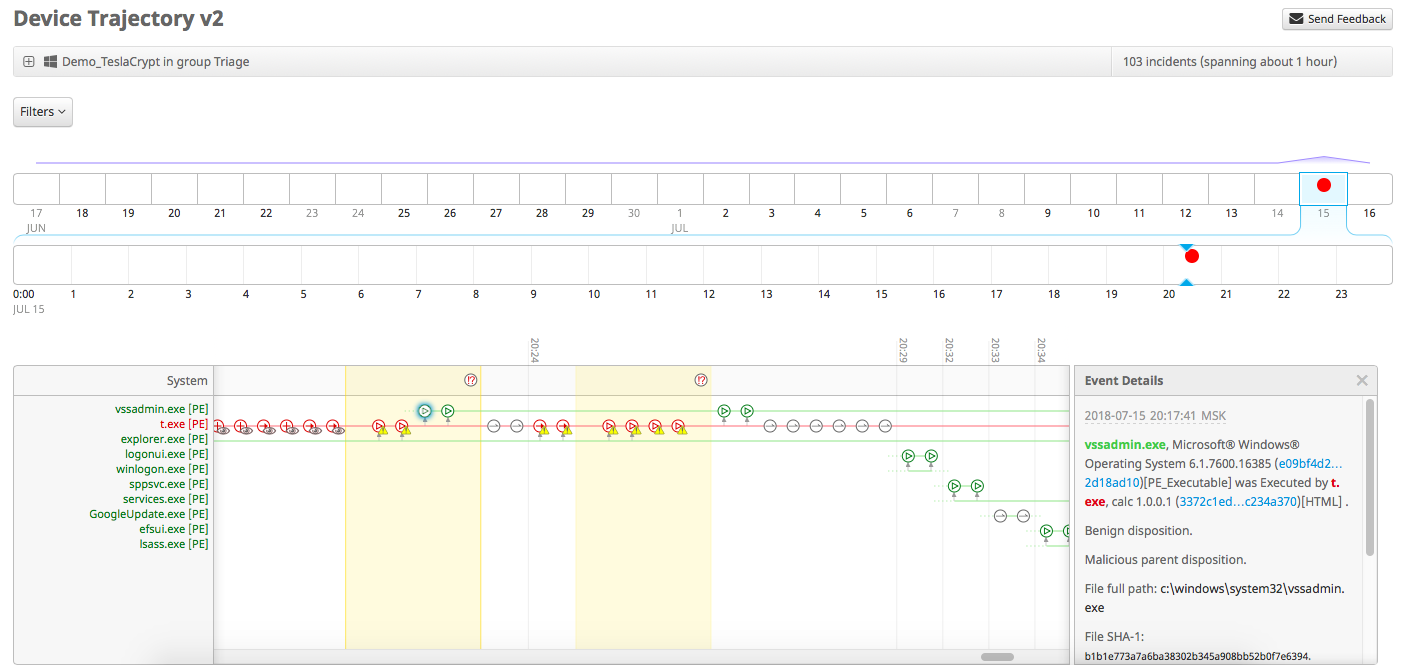

بعد تلقي معلومات حول آثار هجوم تم العثور عليه في بنيتنا التحتية ، يمكننا إجراء تحقيق أكثر تفصيلاً باستخدام الأدوات التي قدمت البيانات الأولية إلى Cisco Visibility. على سبيل المثال ، يمكننا تشغيل AMP لنقاط النهاية من أجل الحصول على تحليل مفصل لحدث معين ، مما أدى إلى إمكانية اكتشاف تهديد.

نرى الصورة الكاملة لما يحدث. تم إنشاء ملف ضار بواسطة عملية explorer.exe في الساعة 20:00:00 بتوقيت موسكو في 15 يوليو. نرى أين يقع هذا الملف وقيم التجزئة وفقًا لخوارزميات مختلفة (SHA1 و MD5).

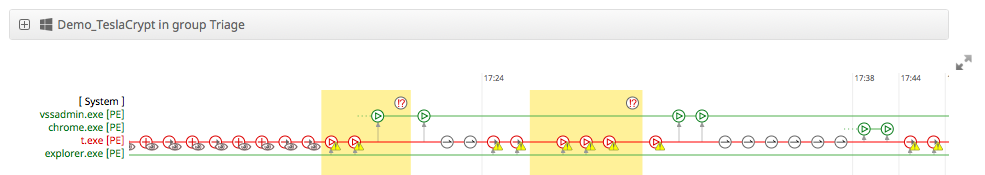

باستخدام تقنية الأمان بأثر رجعي وآلية التصور لمسار الجهاز ، يمكننا تصور جميع الإجراءات التي تم تنفيذها أو تنفيذها بواسطة الملف الذي يهمنا. في هذه الحالة ، نرى أن كائن ملف t.exe الذي تم إنشاؤه بواسطة عملية explorer.exe قد أطلق أداة Windows القانونية بالكامل - vssadmin.exe ، التي تدير النسخ الاحتياطية ، ومن بين أشياء أخرى ، غالبًا ما تستخدمها برامج التشفير لحذفها (بحيث لا يمكن استعادتها) البيانات المشفرة). إذا نظرت إلى وصف TeslaCrypt ، فسنرى أن هذا التشفير يستخدم vssadmin في أنشطته.

بالمناسبة ، قمنا مؤخرًا بتحديث آلية مسار الجهاز ، والآن تبدو مختلفة قليلاً:

في المثال أعلاه ، لم يتم حظر ملف t.exe ولم يتم عزله ، على الرغم من أن هذا هو بالضبط ما يفعله AMP لنقاط النهاية في الحياة الواقعية. ولكن لأغراض هذه المقالة ، يعمل AMP4E في وضع التدقيق ، الذي يسمح لك بمراقبة الأحداث ، ولكن لا يمنعها. بالمناسبة ، إذا تم إطلاق PowerShell بدلاً من vssadmin (وهي أيضًا أداة إدارة نظام قانونية تمامًا) ، فسوف نرى هذا ومعلمات سطر الأوامر المستخدمة في PowerShell.

لذا ، باختصار ، يبدو العمل مع Cisco Visibility أثناء البحث عن آثار التهديدات في البنية التحتية المحلية وإثراء الأحداث الأمنية الحالية بالبيانات من مصادر الاستخبارات المختلفة.

ملاحظة: تعتمد رؤية Cisco على نموذج Cisco Threat Intelligence Model (CTIM) الذي قمنا بتطويره ، والذي يعتمد بدوره على معيار اتصالات Threat Intelligence - STIX. ولكن على عكس STIX ، لا يركز نموذج CTIM على إضفاء الطابع الرسمي على تنسيق بيانات التهديد ، ولكن على عملية جمع هذه البيانات وتخزينها وتحليلها. بالاعتماد على واجهة برمجة تطبيقات Cisco Threat Intelligence API (هذا مشروع

مفتوح المصدر ويمكن استخدامه في حلولك) ، نخطط لتوسيع قائمة المصادر التي سنعمل معها ، من حيث استقبال الأحداث الأمنية ومن حيث استقبال بيانات Threat Intelligence. بالإضافة إلى ذلك ، نخطط لإضافة Cisco Visibility القدرة على العمل ليس فقط مع المؤشرات الذرية للتسوية (IP ، التجزئة ، المجال ، URL) ، ولكن أيضًا مع بيانات الثغرات (CVE) ، وبرامج التكوين (CWE) ، وقاعدة بيانات نمط الهجوم (CAPEC) وقاعدة معرفية حول أساليب المهاجمين وتكتيكاتهم وإجراءاتهم (ATT & CK). هذا العمل مستمر.

PPS: في بداية المذكرة ، كنت ماكرة قليلاً. تعد Cisco Visibility حلاً مجانيًا حقًا ، ولكن لاستخدامه ، يجب عليك على الأقل تثبيت Cisco AMP لنقاط النهاية في مؤسستك (وأين يمكنك الحصول على البيانات الخاصة بمطاردة التهديدات؟). من المرغوب أيضًا (ولكن ليس من الضروري) الوصول إلى خدمات شبكة التهديد من Cisco (وضع الحماية) و Cisco Umbrella (تحليل نظام أسماء النطاقات). في هذه الحالات ، سيكون من الممكن إجراء تحليل أعمق للتهديدات (الآثار والمؤشرات) الموجودة بالفعل ضمن الخدمات المحددة التي تم إطلاقها من Cisco Visibility. وبالطبع ، يجب أن يكون لديك إمكانية الوصول إلى خدمات Threat Intelligence الخارجية التي تتكامل مع Cisco Visibility. حتى الآن هذا هو VirusTotal فقط (لكننا لا نقف مكتوفي الأيدي وسنوسع عددهم) ، وهو الوصول الذي يمكن لأي شخص الوصول إليه.